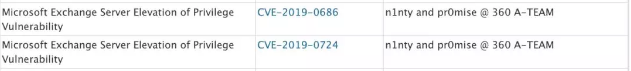

Недавно Microsoft официально выпустил новый патч безопасности для полного исправления CVE-2018-8581, CVE-2019-0686, CVE-2019-0724 и эксклюзивно благодарил 360 A-TEAM в официальной документации.

В этой статье обновляется уязвимость Microsoft Exchange SSRF (CVE-2018-8581), а также полностью исправляется решение для CVE-2019-0686, CVE-2019-0724.

Microsoft Exchange ранее испытывал уязвимость SSRF с номером уязвимости: CVE-2018-8581. Этот CVE может вызвать следующие два сценария атаки:

Сценарие атаки 1. Злоумышленник использует эту уязвимость, чтобы захватить почтовый ящик любого пользователя в сети, обладающего полномочиями почтового ящика в целевой сети, что приводит к серьезной утечке информации.

Сценарие атаки 2. Злоумышленник использует эту уязвимость для прямого управления доменом Windows в целевой сети, чтобы контролировать все компьютеры Windows в домене.

Microsoft официально опубликовала меры по смягчению, чтобы попытаться исправить «первый план атаки » несколько месяцев назад. Но 360 A-TEAM обнаружил проблему с мерами по смягчению (этой проблеме впоследствии был присвоен новый номер уязвимости CVE-2019-0686) после оценки, и 360 A-TEAM отправил эту проблему на официальный SRC Microsoft вместе с «Атака 2» ( Впоследствии атаке был присвоен номер уязвимости CVE-2019-0724). Недавно Microsoft официально выпустил новый патч безопасности для полного испраления CVE-2018-8581, CVE-2019-0686, CVE-2019-0724 и эксклюзивно благодарил 360 A-TEAM в своей официальной документации.

Описание уязвимости

Microsoft Exchange ранее испытывал уязвимость SSRF с номером уязвимости: CVE-2018-8581. Недавно иностранные исследователи безопасности раскрыли еще один метод использования этой уязвимости. Эта уязвимость использоуется злоумышленником для непосредственного управления доменом Windows в целевой сети и непосредственного управления всеми компьютерами Windows в домене.

Злоумышленник активирует эту уязвимость после того, как он вошел в целевую сеть и удовлетворяет любому из следующих условий:

- С разрешениями почтового ящика любого пользователя в целевой сети

- Злоумышленник контролирует любую машину в целевой сети, которая находится в том же сегменте сети, что и машина интрасети, он успешно инициирует атаку с подменой разрешения имен Windows на машине интрасети.

Если эксплойт успешен, домен Windows в целевой сети управляеся, что приводит к контролю всех компьютеров Windows в домене.

В настоящее время Microsoft официально выпустилл обновление патча для исправления CVE-2018-8581, CVE-2019-0686, CVE-2019-0724.

Уровень риска

Оценка из Центра мониторинга безопасности и реагирования риска 360 : высокий риск

Уровень предупреждения: синее предупреждение (общее предупреждение о безопасности сети)

Затронутая сфера

Microsoft Exchange Server 2010

Microsoft Exchange Server 2013

Microsoft Exchange Server 2016

Microsoft Exchange Server 2019

Примечание: Модель разрешений Exchange подразделяется на модель SplitPermission и модель общих разрешений (по умолчанию), атака 2 не влияет на сервер Exchange с моделью разрешений Split.

Совет по утилизации

В настоящее время Microsoft официально выпустила обновление патча для исправления CVE-2018-8581, CVE-2019-0686, CVE-2019-0724. Пожалуйста, обратитесь к следующей официальной ссылке для испрвления:

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2019-0686

Ссылка

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-0724

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-0686

График

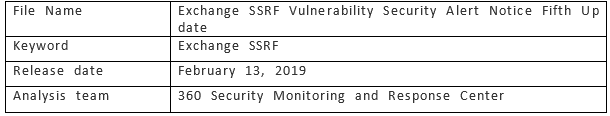

[1] 2018-12-31 360 Security Monitoring Response Center issued a security alert notice

[2] 2019-1-22 360 Security Monitoring Response Center released the second update of the Security Alert Notice

[3] 2019-1-22 360 Security Monitoring Response Center released the third update of the Security Alert Notice

[4] 2019-1-24 360 Security Monitoring Response Center released the fourth update of the Security Alert Notice

[5] 2019-2-13 360 Security Monitoring Response Center released the fifth update of the Security Alert Notice

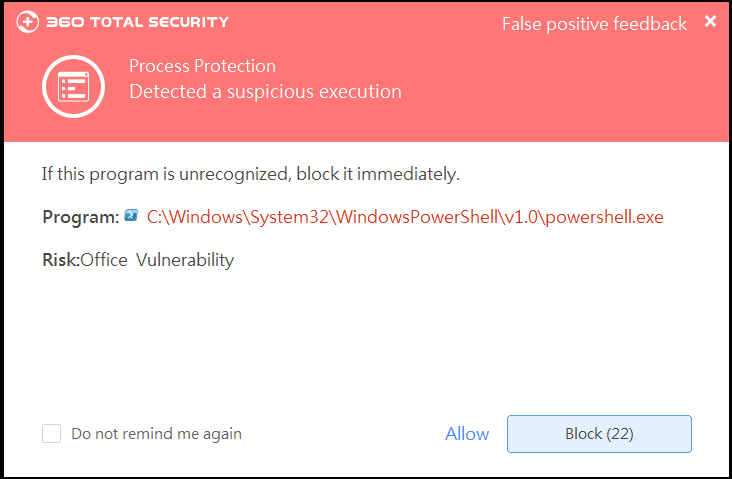

Подробнее о 360 Total Security