Распространение вымогателей принесло серьезные угрозы безопасности для предприятий и частных лиц. Центр безопасности 360 обеспечивает комплексный мониторинг и защиту от вымогателей. На основании данных за этот месяц, количество отзывов об анти-вымогателей значительно увеличилось, среди них количество отзывов о семействе Stop Ransomware больще всего.

В марте в Инструменте дешивр. По-вымогателей 360 добавили поддержку дешифрования пяти семейств вымогателей: JsWorm 4.0.3, Nemsis (модифицированный суффикс Wecanhelp), Planetary (модифицированный суффикс haka), ECh0raix и Spades.

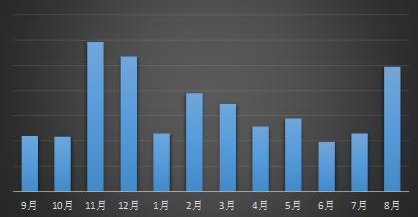

Статистика отзывов вымогателей за последние 12 месяцев

Согласно анализу доли семейства вымогателей в этом месяце, семья Stop заняла первое место с 36,83%, затем семья phobos с 20,08%, а семья GlobeImposter заняла третье место с 15,44%.

Доля семей вымогателей в августе 2019 года

Эпидемический анализ вымогателей

Вымогатель Sodinokibi

По мониторингу Центр безопасности 360, вымогатель Sodinokibi распространяется через крупномасштабную Фишинговую электронную почту около 9 августа. Во вложениях электронной почты, выпущенные коммуникаторами вымогателей, начали использовать упрощенное китайское именование. (Имена файлов вложений электронной почты, которые были выданы ранее, являются традиционными символами, как предполагается, вымогатель может распространяться в материковый Китай.)

Вымогатель Sodinokibi распространяется по электронной почте в августе

В этом месяце вымогатели напали на 22 местных правительства в Техасе, получая выкуп в общей сложности 2,5 миллиона долларов. В то же время, также были обнаружены вымогатели , которые вторгались на некоторые сайты WordPress за рубежом, внедряя код JavaScript для фишинга. Этот метод атаки аналогичен предыдущему обновлению шрифта GandCrab для камуфляжа. Sodinokibi неразрывно связан с GandCrab в каналах связи.

Stop

По данным Инструмента дешивр. По-вымогателей 360 , в этом месяце, количество оборудования только для расшифровки вымогателей Stop превысило 1400. Большинство компьютеров, на которых был заражено вымогатель, связаны с загрузкой программного обеспечения для взлома или активации из-за пределов страны, что приводит к шифрованию файлов. Маршрут передачи вымогателей является единым, но из-за характеристик канала, даже если он уничтожен антивирусным программным обеспечением, все равно большое количество пользователей подвергается атакам.

Раньше для файла того же типа требовался только один ключ. Теперь каждому файлу требуется отдельный ключ. В то же время вымогатель не шифрует файл напрямую во время работы, а завершает шифрование при следующем включении.

Зашифрованный файл

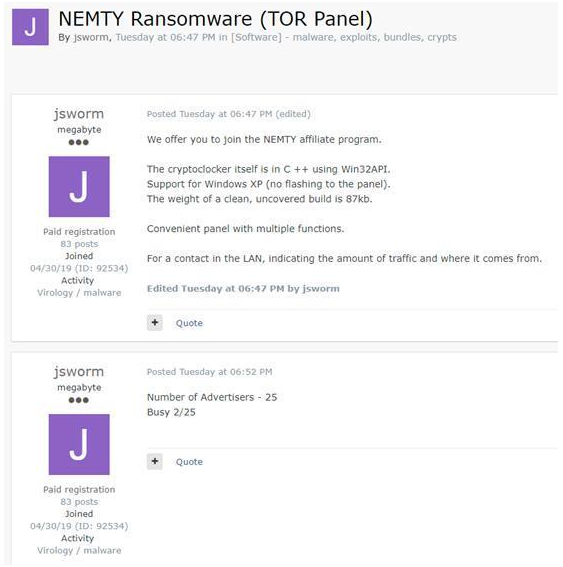

Nemty

В этом месяце Центр безопасности 360 обнаружил новый вымогатель Nemty, который распространяется путем ручного отравления после взрыва удаленных рабочих столов. сообщение, отправленное вымогательством Nemty очень похожа на сообщение известных вымогателей Sodinokib. Публичная информация на форуме объявляет, что производитель вымогателей является создателем предыдущего вымогателя JsWorm, а также использует модель RaaS (полное название «Ransomware-as-a-Service»: вымогатель как сервис).

Производитель вымогателей разработал вирус-вымогатель особено для организаций, занимающихся киберпреступностью, а организация по киберпреступности отвечала за распространение вымогателей. Обе стороны разделили выкуп в соответствии с соглашением о сотрудничестве. Эта модель была принята многими семействами вымогателей, такими как известные GandCrab, Sodinokibi и FilesLokcer.

Пост автора JSWorm

Ouroboros

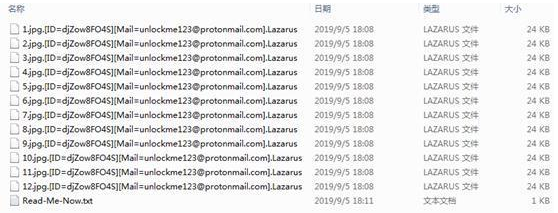

В конце июля Центр безопасности 360 обнаружил прибытие вируса вымогателя Ouroboros в Китай. В августе многие жертвы обратились к нам за помощью. По данным мониторинга, вирус-вымогатель в настоящее время в основном распространяется путем рассылки спама. Большинство вариантов семейства вирусов-вымогателей используют суффикс Lazarus (ранее было limbo и другие суффиксы), и имеет несколько почтовых ящиков контактов.

Файлы, зашифрованные Ouroboros

Интересно, что вымогатель установит соединение с www.sfml-dev.org перед шифрованием файла. Если соединение не может быть установлено, ключ, зашифрованный в программе, будет использоваться для шифрования файла. Если соединение может быть установлено, оно отправит локально сгенерированный идентификатор на сервер, и сервер сгенерирует ключ на основе идентификатора для шифрования файла.

Встроенный ключ Ouroboros

GlobeImposter

Вымогатель GlobeImposter был обновлен в этом месяце. Это обновление в основном внесло некоторые изменения в информацию о вымогательстве и добавило упрощенные подсказки на китайском для китайских пользователей. В то же время информация о вымогательстве, сгенерированная в каждой папке, была изменена на исполняемую программу и больше не являлась текстовым документом. Суффикс изменен с предыдущих «Двенадцать лордов» +666 на «Двенадцать лордов» + 865. Например, последние суффиксы: Афродита 865, Гермес 865, Артемида 865, Аид 865, Аполлон 865 и тому подобное. (Недавно зарубежные научно-исследовательские институты безопасности называют недавний вариант GlobeImposter семьей Maoloa. Они используют одну и ту же информацию о вымогательстве, а методы дешифрования относительно близки. Отечественное унифицированное название является семьей GlobeImposter).

Сообщение вымогателей GlobeImposter

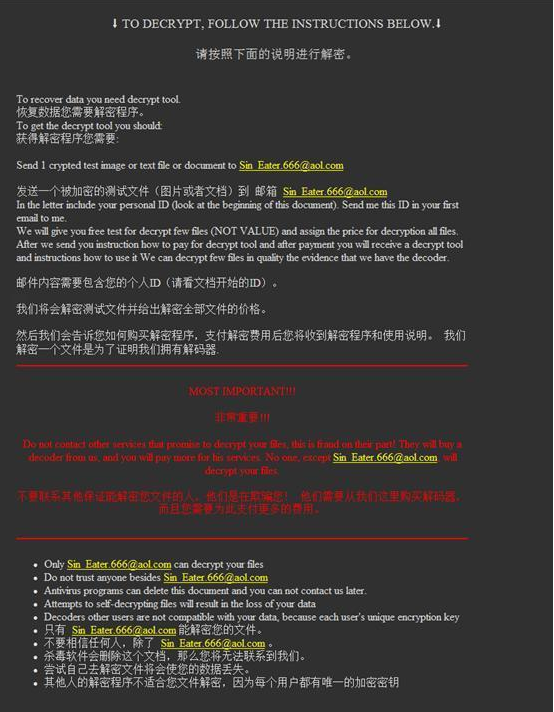

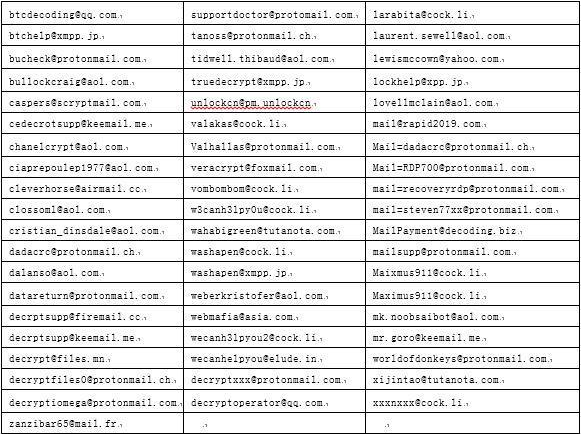

Раскрытие почты хакера

Ниже приведены хакерские почты, проиндексированные поисковой системой 360 в августе 2019 года:

Анализ данных защиты сервера

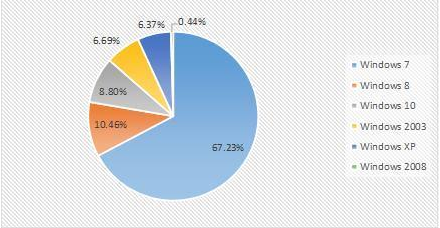

По сравнению с данными предыдущего месяца, операционные системы, учитываемые в этом месяце, не значительно изменились.

Доля атакованных систем в августе 2019 г.

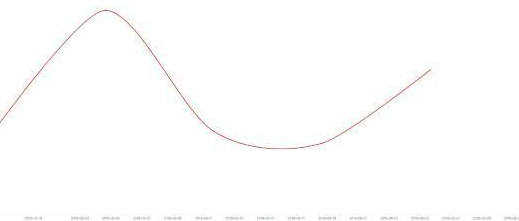

По сравнению с данными за предыдущий месяц данные за последние два месяца относительно стабильны, а тенденция атаки с использованием паролей стабильна.

График о тенденции атаки слабым паролем на август 2019 года

Ключевое слово вымогателей

Данные получены из поисковой статистики lesuobingdu.360.cn. (исключая семейства WannaCry, AllCry, TeslaCrypt, Satan и kraken) В этом месяце пользователи искали ключевые слова вымогателей в общей сложности 25 000 запросов. Вот ТОП10 поисков ключевых слов за этот месяц:

- 360 выпустил инструмент расшифровки в том же месяце. По большиму числу пользователей, зараженных этим вирусом, он стал популярным поиском и в настоящее время находится в списке «последних расшифрованных вымогателей».

- Wecanhelp: вариант семейства вымогателей Nemesis (как X3m), который становится ключевым словом, потому что суффикс зашифрованного файла изменяется на wecanhelp. Семейство вымогателей в основном распространяет удаленные рабочие столы и успешно распространяется после заражения. Пользователи Poison могут обратиться к руководству по самопомощи (https://bbs.360.cn/thread-15780698-1-1.html), чтобы найти файл temptxt с ключом, чтобы попытаться расшифровать файл.

- X3m: принадлежит к вымогателю X3m, который появлился в июне, а последний популярный вариант называется Nemesis. В настоящее время он находится в списке «последних рассекреченных вымогателей» список.

- Help989: принадлежит семейству GlobeImposter и становится ключевым словом, поскольку суффикс зашифрованного файла изменен на help Семейство вымогателей в основном распространяется путем ручного заражения после взрыва удаленных рабочих столов. Вариант GlobeImposter часто появлятся и имеет много версий, в последние два месяца этот вариант стал более популярным.

- JsWorm: принадлежит к вымогателю JsWorm, инструмент дешифрования 360 поддерживает дешифрование последней версии семейства 4.0.3. В настоящее время он находися в списке «последних рассекреченных вымогателей» список.

- Is Pisca: принадлежит к семейству phobos и становится ключевым словом, потому что суффикс зашифрованного файла изменяется на pisca. Семейство вымогателей в основном распространяется путем ручного заражения после взрыва удаленных рабочих столов.

- Adage: принадлежит семье phobos , с Pisca.

- Il Diller13: принадлежит семье GlobeImposter, тоже с help989

- Panindogliker@protonmail.com: принадлежит к семейству phobos и является ключевым словом, поскольку содержит почтовый ящик в зашифрованном файле. Семейство вымогателей в основном распространяется путем ручного заражения после взрыва удаленных рабочих столов.

- bitcoin1@foxmail.com : как panindogliker@protonmail.com

Поисковые ключевые слова о вымогателей ТОП-10

Инструмент дешифр. ПО-вымогателей 360

По статистике Инструмента дешифр. ПО-вымогателей в этом месяце Наиболее дешифруемым вымогателем остается GandCrab, а затем серия Planetary; В серии Stop по-прежнему чаще всего используется мастер дешифрования, а семейство GandCrab уступает ему. Количество расшифровки этого вируса было высоким,из-за долгосрочного распространения в Китае.

Атака на сервер по-прежнему является основным направлением современного вымогателей. Предприятия должны усилить свои возможности управления информационной безопасностью, особенно слабые пароли, уязвимости, общий доступ к файлам и управление удаленными рабочими столами, чтобы противостоять угрозе вымогателей. Здесь мы даем администратору несколько советов:

- Не используйте одну учетную запись и пароль на разных компьютерах .

- Пароль должен быть достаточным длиным и сложным, и следует периодически меняться.

- Общая папка с важной информацией должна быть настроена на контроль доступа и вам надо регулярно создавать резервные копии.

- Регулярно обнаруживайте уязвимости в системах и программном обеспечении и своевременно их исправляйте.

- Периодически проверяйте сервер, чтобы избавить от наличого исключения. Диапазон просмотра включает в себя:

а) Есть ли новый аккаунт?

б) Гость включен?

в) Есть ли какие-либо нарушения в системном журнале Windows?

г) Есть ли ненормальный перехват антивирусного программного обеспечения

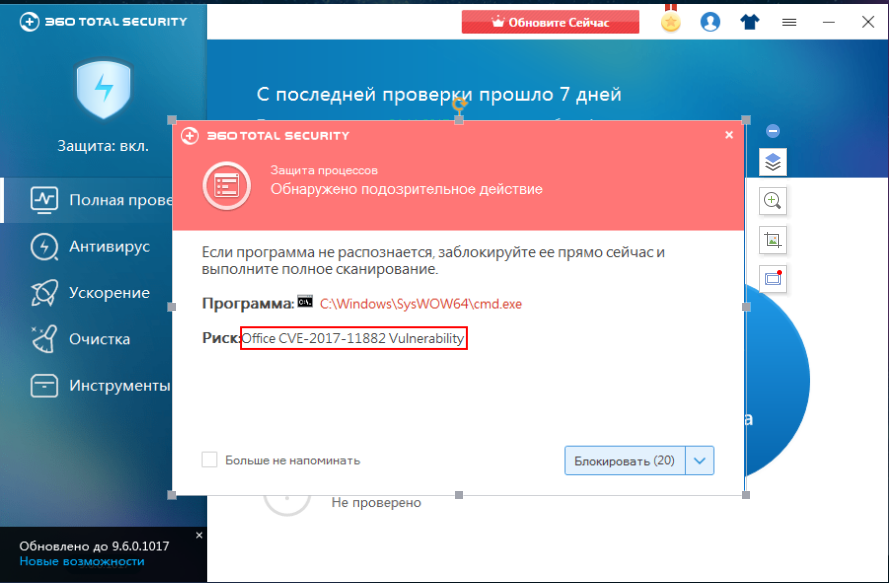

Из-за того, что вымогатели, которые вновь появились в этом месяце, атакуют персональный компьютер, мы рекомендуем пользователям:

- Установите 360 Total Security и убедитесь, что он работает нормально.

- Загрузите программу с официального канала.

- Не добавляйте в доверие незнакомые программные обеспечения, если они были заблокированы антивирусным программным обеспечением.