Kürzlich gab es viele Fälle von Angriffen mit Erpressungssoftware. Sobald Nutzer von Erpressungssoftware befallen sind, ist die Entschlüsselung mit technischen Mitteln beinahe unmöglich, sodass Nutzer nur dazu gezwugen sein können, Daten aufzugeben oder Lösegeld zu zahlen, um das Problem zu lösen. Deshalb ist die „Vor-Abwehr-Strategie” im Gegensatz zu anderen Viren-Trojanern anders als die „Nach der Zerstörung-Strategie”.

Heute möchten wir gern eine kurze Zusammenfassung über die Eindringmethoden der beliebten Erpressungssoftware im Internet geben, und hoffen, dass Nutzer Vorischtsmaßnahmen ergreifen können.

Schritt 1

Mit dem Verschiebung des Ziels der Erpressungssoftware ändert sich auch die Verbreitungsmethode. In den Anfangstagen, als gewöhnliche Nutzer das Hauptziel von Erpressungssoftware waren, war der Verbreitungsweg dem des traditionellen Trojanervirus ähnlich, der hauptsächlich Phishing-E-Mails , Instant Messaging (IM) nutzte und über Downloads verbreitet wurde. Auch wenn diese Verbreitungsmethoden einen hohen Automatismusgrad und weitreichenden Einfluß haben, ist die damit verbundene Relevanz niedrig. Außerdem entscheiden sich die meisten normalen Nutzer, die verschlüsselten Daten zu löschen, aufgrund der Unwichtigkeit der Daten, was zu einer niedrigen Erfolgsrate der Erpressungssoftware führt.

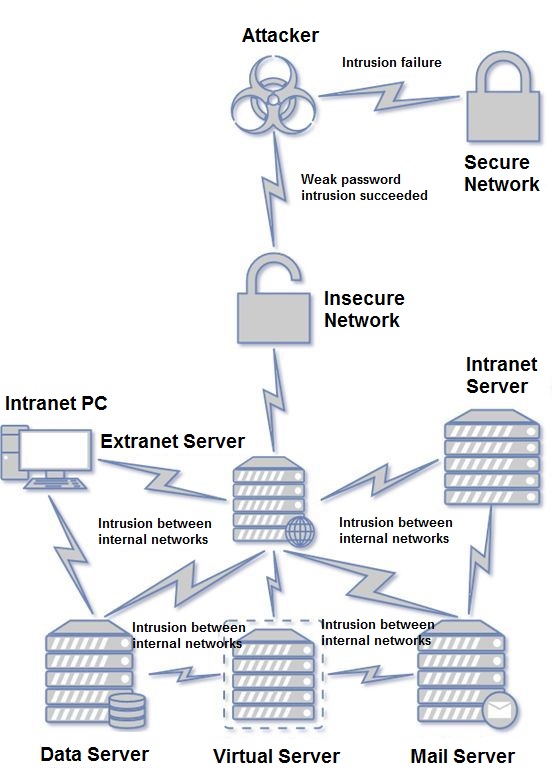

In den vergangenen zwei Jahren hat sich die Erpressungssoftware an zielgerichtetere Attacken auf unterschiedliche Server gerichtet. Deshalb ist der urprüngliche Verbreitungsmodus nicht länger auf die Serverattacken anwendbar. Entsprechend wurde das RDP-Knacken von schwachen Passwörtern die Hauptmethode für das Eindringen.

Hacker, die diese Invasionsmethode nutzen, würden zuerst Netzwerktools einsetzen, um einen willkürlichen internetscan durchzuführen, um Server mit verfügbaren Ports zu finden, die Internetzugang haben. Einmal gefunden, kann das Dictionary-Tool verwendet werden, um das Service-Anmeldepasswort zu knacken entsprechend zum Port. Wenn das vom Administrator festgelegte Anmeldepasswort zu schwach ist, kann der Hacker es leicht knacken und sich in kürzester Zeit erfolgreich einwählen.

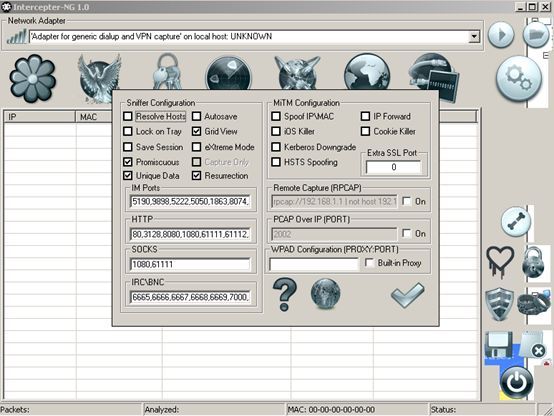

Im Verlauf der Behandlung von Nutzer-Feedback hat 360 Security Center Fälle erfasst, in denen Hacker Intercepter-NG, NetworkShare und ander Tools zum Netzwerkscan eingesetzt, um anfängliche Netzwerk-Scanattacken durchzuführen.

In einem Feedbackfall erhielt 360 Security Center die Anfrage eines Technologieunternehmens, mit der Aussage, dass mehrere Server seines Unternehmens Erpressungssoftwareangriffe gleichzeitig erhalten haben, nicht in der Lage waren, normal zu arbeiten, und ein erheblicher Datenverlust die Folge war.

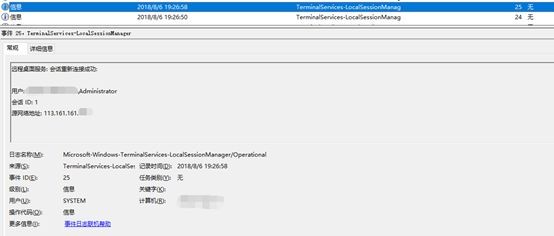

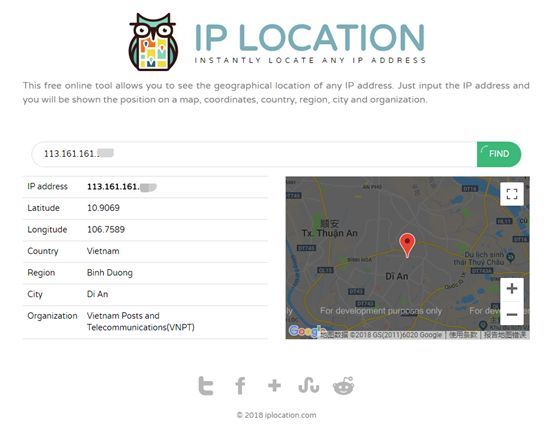

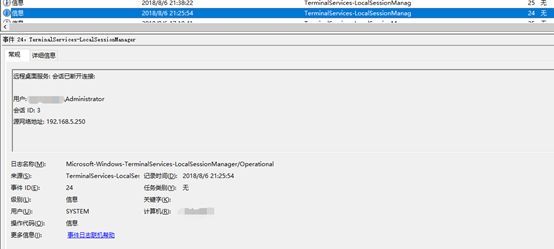

Nach unserer Analyse war der Server des Unternehmens urprünglich mit dem Internet verbunden, das direkt einen Finanzserver hat. Weil der Server einen Remote-Desktop-Server öffnete und ein schwaches Anmelde-Passwort festlegte, führte das dazu, dass eine externe verdächtige IP (laut öffentlicher Datenabfrage vermutlich aus Vietnam) das Anmelde-Passwort knackte und sich erfolgreich in das Administrator-Konto einwählte (Administrator):

Schritt 2

Nachdem Sie die obigen Schritte abgeschlossen haben, wird der Eindringling nicht bei den aktuellen Ergebnissen aufhören. Stattdessen wird das Gerät, das aktuell angemeldet ist, als ein Sprungbrett benutzt, um weiter in andere Geräte im gleichen LAN einzudringen. Bei diesem Schritt nutzen Hacker hauptsächlich drei Mittel:

Erstens sind die verschiedenen Tools zum Scannen des Netzwerks, die wir im ersten Schritt erwähnten, gleichermaßen im LAN anwendbar. Deshalb kann in diesem Schritt das oben erwähnte Tool auch genutzt werden, um auf sekundäres Eindringen im lokalen Netzwerk zu scannen.

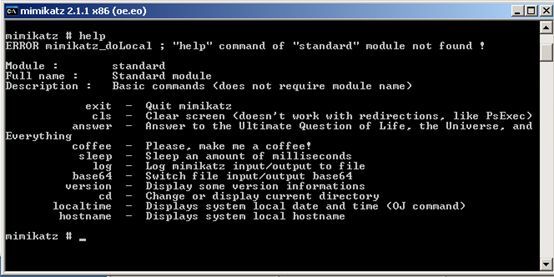

Zweitens hat 360 Security Center, basierend auf vergangenen Fällen, wiederholt veschiedene Arten von Tools zum Ausschnüffeln von Passwörter, wie beispielsweise mimkatz und WebBrowserPassView, bei solchen Attacken eingefangen. Solche Tools werden hauptsächlich verwendet, um Passörter abzugreifen, die lokal auf dem Gerät gespeichert sind, und vergrößern dabei die Erfolgsrate anderer Geräte, das Intranet zu infiltrieren, deutlich.

Drittens gab es viele Fälle von Ausnutzen von Schwachstellen für Netzwerkeinbrüche und den Start von Erpressungssoftware, wie die zuvor entdeckten Taten von JBBOSS (CVE-2017-12149, CVE-2010-0738), WebLogic (CVE) -2017-10271), Tomcat, etc.

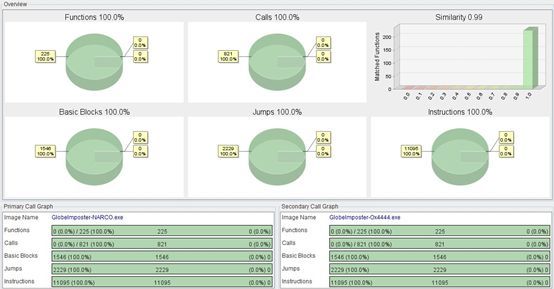

Außerdem müssen Nutzer mehr auf die jüngsten Fälle von Erpressungssoftware achten. Nach Analyse ist dieses Ereignis die neueste Variante aus der Globelmposter-Familie, Ox4444. Diese Variante hat fast keinen Unterschied in dem Kernfunktionscode zu den vorhergehenden Varianten dieser Familie.

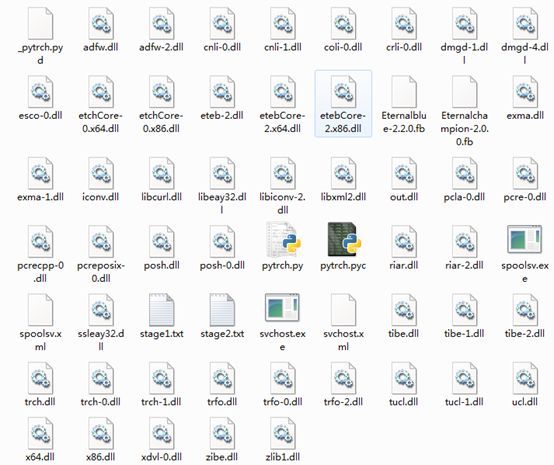

Allerdings fanden wir durch die Analyse des Nutzersystems heraus, dass der Kern dieser Variante nicht die Erpressungssoftware selbst ist, sondern der Weg des Eindringens. Bei der Verbreitung dieser Variante wurde das Toolkit ShadowBrokers zur Ausnutzung der Schwachstelle zum ersten Mal verwendet.

Es ist zu sehen, dass obwohl die Schwachstelle behoben wurde, Hacker nie irgendein erfolgreiches Eindringen auslassen werden.

In dem oben erwähnten Feedbackfall entdecken wir, wenn wir weiter andere Geräte analysieren, dass die meisten der Geräte nicht direkt mit dem Internet verbunden sind, und die Quelle des Eindringens in diese internen Server genau die externe verdächtige IP ist:

Schritt 3

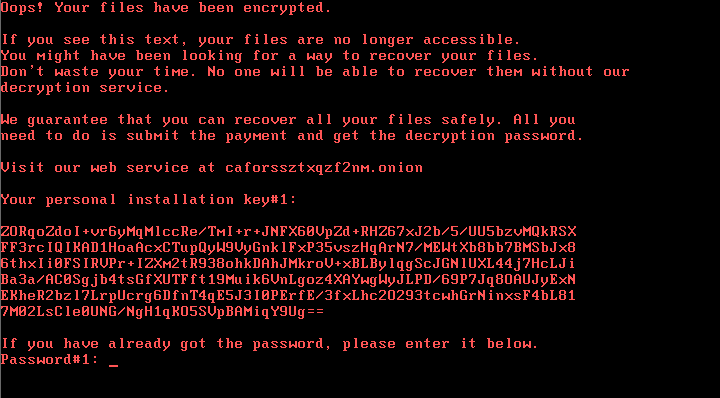

Ob es ein direktes Eindringen von außen oder ein zweites Eindringen über ein Sprungbrett ist, nach dem Eindringen ist die Kernabsicht des Hackers noch immer, die Daten im Serversystem zu verschlüsseln.Zuvor müssen wir zuerst eine einfache „Systembereinigung” machen, um dem Virus den Weg zu ebnen.

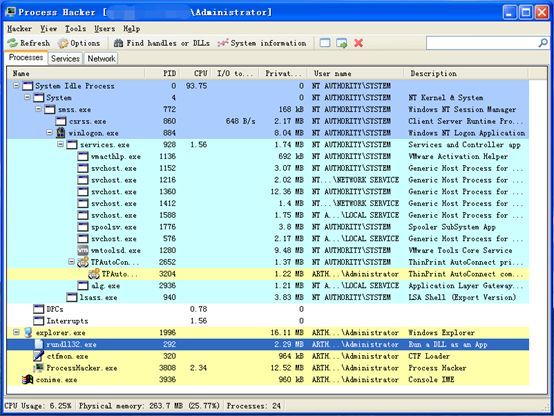

An diesem Punkt erweisen sich mehrere Prozessverwaltungstools oder Rootkit-Tools als nützlich. Basierend auf Fällen in der Vergangenheit wurde ProcessHacker zum beliebtesten Tool aufgrund seiner leistungsstarken Funktionen. Hacker nutzen es oft in Verbindung mit den erlangten Sonderrechten des Systemadministrators, um die Arbeit der Sicherheitssoftware oder anderer Sicherungssoftware zu beenden, und manchmal um die Datenbankdienste zu bereinigen, damit der Virus keine Dateien verschlüsseln kann:

Schritt 4

Am Ende ist die gesamte Vorbereitungsarbeit abgeschlossen. Zu diesem Zeitpunkt hat der Hacker bereits die Systemadministratorenrechte, und es gibt keine Sicherheits- und Sicherungssoftware mehr, um den Virus zu stören. Jetzt kann der Hacker direkt die Erpressungssoftware zur Verschlüsselung und Erpressung an das System schicken.

Zusätzlich werden einige Hacker Fernbedienungstrojaner starten oder Hintertürchen einsetzen, um spätere Anmeldungen zu erleichtern, um eine langfristige Kontrolle des befallenen Gerätes zu erreichen.

Kurz gesagt, kann der Hacker mit einem kompletten Set an vergiftenden Eindringungsprozessen erfogreich in ein dem Internet ausgesetzten Gerät einfallen. Wenn dieser Schritt fehlschlägt, wird der Hacker nichts zu tun haben, aber wenn der Schritt erfolgreich ist, wird der Hacker beinahe auch erfolgreich sein. Wenn die Geräte im Intranet ebenfalls schwache Passwörter oder Schwachstellen haben, werden sie von den Hackern über Intranet-Sprungbrettern gehackt, und manchmal auch innerhalb. Manchmal infizieren sich die Netzwerkgeräte wiederholt gegenseitig.

Fazit und Erinnerung

Man kann anhand der obigen Zusammenfassung sehen, dass der Hacker die Administratorenbefugnisse für den Server in den ersten beiden Schritten erhalten hat. Man kann sehen, dass die letzteren beiden Schritte völlig unwirksam sind, weshalb der Focus der gegenwärtigen Vermeidung von Erpressungssoftware darauf liegen muss, Hacker vom Eindringen abzuhalten. Das 360 Security Center macht folgende acht Vorschläge:

1. Vermeiden Sie die Nutzung von zu einfachen Passwörtern im Server. Das Anmede-Passwort soltte eine Kombination aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen sein, und eine ausreichenden Länge haben. Installieren Sie auch eine Sicherheitsregel, die die Anzahl der fehlgeschlagenen Anmeldungen limitiert, und wechseln Sie regelmäßig das Anmelde-Passwort.

2. Verwenden Sie nie das gleiche oder ein ähnliches Passwort für mehrere Geräte

3. Verwenden Sie isolierte Sicherungen, um wichtige Informationen regelmäßig wiederherzustellen. Nutzer sollten „isolierte Sicherungen” mehr beachten, da die Sicherungsserver manchmal gemeinsam im gleichen Netzwerk verschlüsselt sind.

4. Beheben Sie Systemschwachstellen zeitnah und ignorieren Sie keine Sicherheitspatches für allgemeines Dienste.

5. Deaktivieren Sie nicht wesentliche Dienste und Häfen wie 135, 139, 445, 3389 und andere Häfen mit hohem Risiko.

6. Kontrollieren Sie streng die Berechtigungen des freigegebenen Ordners und nehmen Sie die Cloud-Zusammenarbeit so weit wie möglich auf.

7. Verbessern Sie das Sicherheitsbewusstsein, klicken Sie nicht auf unbekannte Links, E-Mail-Anhänge aus unbekannten Quellen, Dateien von Fremden durch Instant-Messaging-Software gesendet. Führen Sie vor dem Klicken oder Ausführen Sicherheitsüberprüfungen durch und laden Sie Software von sicheren und vertrauenswürdigen Kanälen herunter und installieren Sie sie.

8. Installieren Sie 360 Total Security, stellen Sie sicher, dass die Sicherheitsüberwachung ordnungsgemäß ausgeführt wird, und aktualisieren Sie die Software rechtzeitig.

Mehr Infos zum 360 Total Security