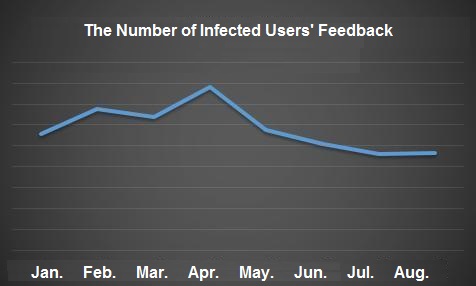

El ransomware ha supuesto una grave amenaza para la seguridad de los datos empresariales y particulares; afortunadamente, 360 Internet Security Center ha logrado detectar y proteger sus equipos del ransomware de forma inmediata. De acuerdo con los comentarios de nuestros usuarios, hemos visto que el número de usuarios atacados por ransomware muestra una ligera tendencia al alza en agosto. Además, el mayor número de intercepciones para contraseñas débiles en un mismo día llegó a más de 6 millones de intentos, una cifra que es 200 millones de veces superior al mes anterior.

Análisis

Las estadísticas sobre infecciones de ransomware de 2018 demuestran que la cantidad de usuarios infectados presenta una ligera tendencia ascendente de julio a agosto debido a la nueva aparición de las familias KEYPASS, ACCDFISA y ONI. Al mismo tiempo, la cantidad de usuarios infectados con GlobeImposter también creció dramáticamente después de mediados de agosto.

A partir de la información obtenida de los comentarios de nuestros usuarios en agosto de este mismo año, la cantidad de ransomware que se ha propagado a través de vulnerabilidades del software y del sistema ha disminuido significativamente. Los hackers aún tratan de acceder mediante el RDP (Remote Desktop Protocol) de las víctimas como la primera opción para difundir el ransomware. Para atacar el RDP de sus víctimas, los hackers explotan principalmente la negligencia de los administradores del servidor, que establecen contraseñas débiles para las cuentas del mismo. Aunque las contraseñas débiles se configuran normalmente para simplificar el proceso de inicio de sesión, dejan una puerta abierta para que los hackers lancen sus ataques.

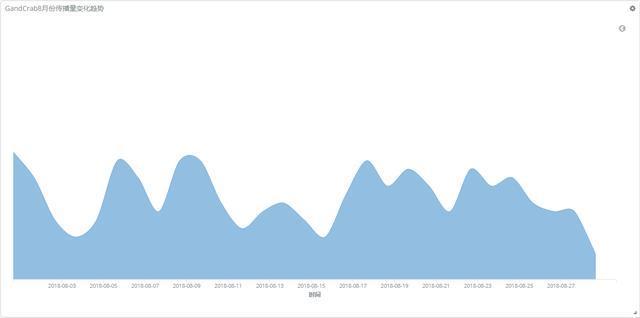

Tras analizar los datos de agosto descubrimos que, de mediados a finales de dicho mes, se produjeron dos grandes incrementos en el número de infecciones de ransomware causados por el brote de la familia GlobeImposter.

En cuanto al análisis de los sistemas infectados, el volumen de infección del sistema Windows 7 sigue siendo con mucho el mayor.

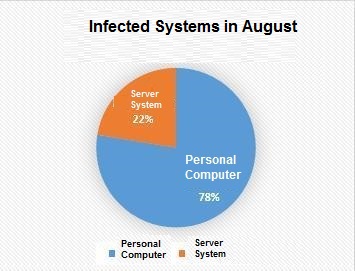

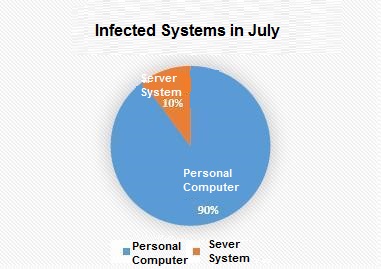

Sin embargo, al comparar con los sistemas infectados del mes anterior, se vio que la cantidad de sistemas aumentó del 10% al 22% entre julio y agosto. Ver tal compromiso de los sistemas de servidores significa que todavía quedan muchas máquinas amenazadas en el sector empresarial. Hay dos razones principales que hacen que los servidores de la empresa puedan ser infectados. El primero de ellos es la apertura de carpetas compartidas dentro de la empresa y una falta de una gestión de permisos adecuada. El segundo es una máquina con Remote Desktop habilitado en la intranet. La seguridad del servidor es importante, y el aumento en la proporción de servidores infectados significa que el riesgo de ransomware es mucho mayor.

La última información sobre ataques de ransomware

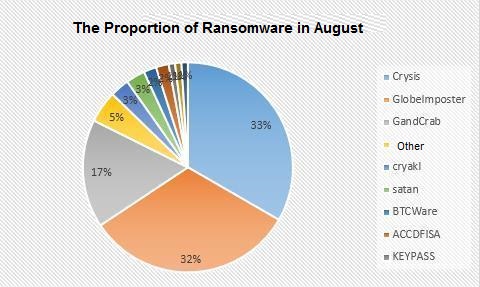

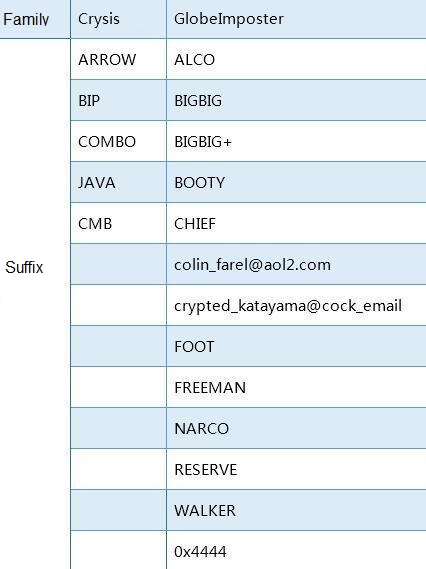

Las familias GlobeImposter y Crysis siguen siendo las principales corrientes del ransomware. Ambas familias tienen nuevas variantes del sufijo este mes (Crysis-cmb, Crysis-COMBO, GlobeImposter-NACRO o GlobeImposter-0x444), pero las dos muestras familiares no aportaron ninguna característica nueva.

Los siguientes sufijos y variantes nuevas todavía están siendo utilizados por ambas familias.

Después de hacer la investigación de la familia de ransomware de GandCrab, descubrimos que esta familia tiene de lejos la forma más extendida en comparación con las otras. La familia de ransomware se puede propagar de diversas formas:

* Enviar correos electrónicos de phishing para inducir a los usuarios a abrir archivos adjuntos. Usan un nombre de archivo similar a Pago #72985.

* Atacar el ordenador que ejecuta el protocolo de escritorio remoto e intentar obtener la contraseña del equipo del usuario. Instalar manualmente el ransomware en la máquina del usuario.

* Difundir el ransomware con los kits de exploits RIG EK y GrandSoft EK.

* Disfrazarse como software de craqueo para inducir a los usuarios a descargar y ejecutar archivos.

A continuación se muestra un gráfico de los cambios en la tendencia de transmisión de la familia GandCrab detectados por 360 Total Security este mes.

En cuanto a los comentarios que hemos recibido recibimos este mes, hay varios casos en que los usuarios se infectaron al acceder a la página de descarga de software falsificado. El usuario generalmente descarga el software crackeado, y luego este encripta los archivos. A continuación se muestra una de las páginas de descarga de software crackeado.

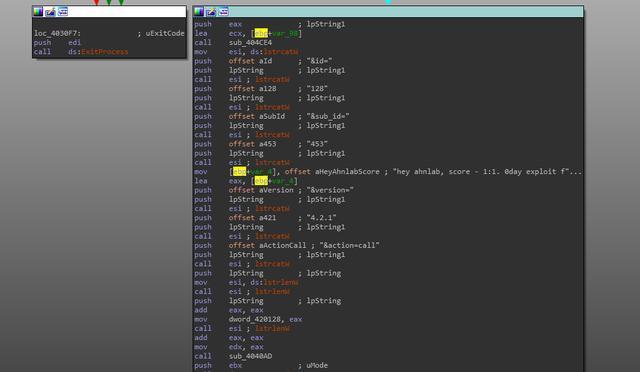

Después de que una compañía de seguridad en Corea del Sur lanzara la llave GandCrab el mes pasado, fue atacada por los fabricantes de ransomware de GandCrab. Desde v4.2, la compañía ha agregado un código de ataque de denegación de servicio al software antivirus de la compañía, que ha incapacitado el software antivirus.

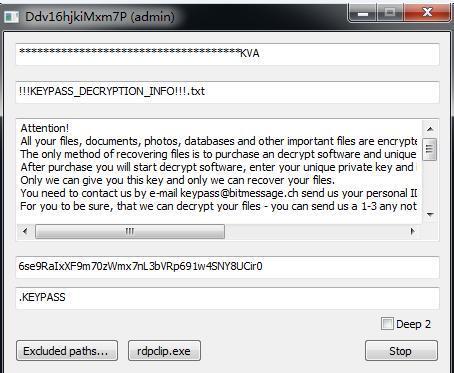

En agosto, los investigadores del 360 Security Center descubrieron un nuevo ransomware, KEYPASS. Se propaga disfrazado como un activador de Windows. El ransomware tiene una función oculta que se puede activar presionando F8 después de ejecutar el ransomware. Esta característica oculta permite a los creadores del ransomware crear sus propios programas de encriptación. A través de la interfaz, se puede modificar:

* La clave utilizada para encriptar archivos.

* El nombre del archivo de extorsión.

* El mensaje de rescate.

* El ID utilizado para identificar a la víctima.

* El sufijo de los archivos encriptados.

Jigsaw es un ransomware que está disponible en el mercado negro y también se conoce como “Puzzle Game”. La familia de este ransomware es una de los que más variantes tiene. Este mes se descubrió la versión china de esta familia de ransomware, que se difunde disfrazada como un complemento para que lo descarguen los usuarios temporales. No obstante, el ransomware está escrito en lenguaje .NET y solo se puede ejecutar en un sistema que tenga .NET framework.

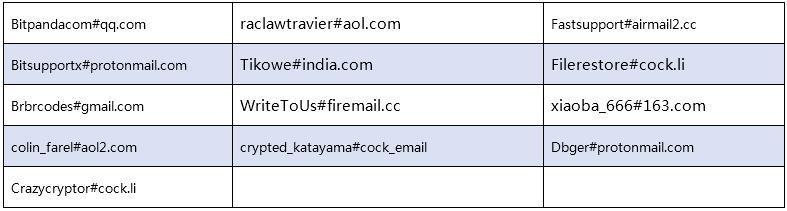

Estos son los correos electrónicos de contacto de ransomware utilizados por los piratas informáticos desde agosto (se presentan algunos correos electrónicos comunes):

Conclusión

El ataque de ransomware contra el servidor se ha convertido en una prioridad del ransomware actual. Las empresas deberían fortalecer sus capacidades de gestión de la seguridad de la información, especialmente las contraseñas débiles, las vulnerabilidades, el uso compartido de archivos y la administración de escritorio remoto. Aquí hay algunas sugerencias para los administradores:

1. No usar la misma cuenta y contraseña para múltiples máquinas.

2. La contraseña de inicio de sesión debe ser compleja. Una estructura de contraseña debe combinar mayúsculas y minúsculas.”