Recientemente, se han producido muchos incidentes relacionados con ataques de ransomware. Una vez que los usuarios se infectan con un ransomware, es casi imposible desencriptarlo por medios técnicos, lo que implica que los usuarios se ven obligados a dar sus datos por perdidos o pagar un rescate para resolver la situación. Por lo tanto, y a diferencia de otros virus troyanos, la “estrategia de prevención” es diferente de la “estrategia de curación”.

Hoy, nos gustaría hacer un breve resumen de los métodos de intrusión utilizados por el ransomware más popular de Internet, deseando que los usuarios puedan adoptar las correspondientes precauciones.

Paso 1

El método de difusión del ransomware está cambiando a causa de la transferencia de sus objetivos. Originalmente, cuando el objetivo principal del ransomware era los usuarios normales, la forma de propagación del mismo era similar a los virus troyanos tradicionales, que utilizaban principalmente correos electrónicos de phishing, mensajería instantánea (IM) y las descargas de archivos para propagarse. Aunque este tipo de métodos de difusión cuenta con un alto grado de automatización y un amplio rango de influencia, la relevancia es más bien baja. Además, la mayoría de los usuarios ordinarios eligen descartar directamente los datos encriptados debido a la baja importancia de los mismos, lo que se traduce en una tasa de éxito del ransomware bastante reducida.

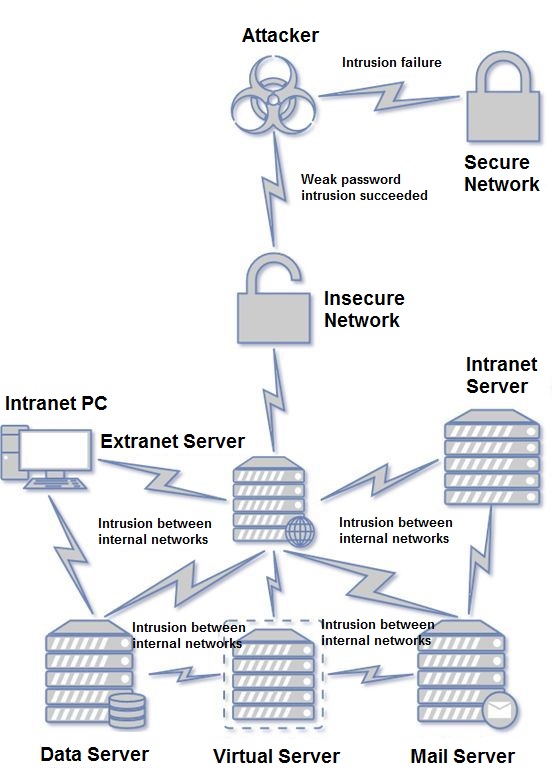

In the past two years, the ransomware has turned to more targeted attacks on various servers. Therefore, the original mode of spreading is no longer applicable to the attacks against servers. Correspondingly, RDP weak password cracking has become the main mode of intrusion.

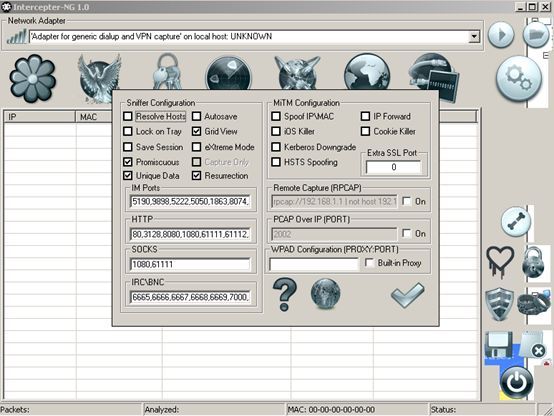

Los hackers que usan este método para invadir los equipos usarían primero herramientas de red para realizar un escaneo indiscriminado en Internet a fin de encontrar servidores con puertos disponibles expuestos en la red. Una vez hallados, se puede usar una herramienta de diccionario para descifrar la contraseña de inicio de sesión del servicio correspondiente al puerto. Si la contraseña de inicio de sesión establecida por el administrador no es lo suficientemente fuerte, el pirata informático puede crackearla fácilmente e iniciar sesión con éxito en poco tiempo.

Mientras gestionaba las incidencias y los comentarios de los usuarios, 360 Security Center captó casos en los que los piratas informáticos usaron Intercepter-NG, NetworkShare y otras herramientas de análisis de red para realizar los ataques de escaneo de red iniciales.

En un caso concreto, 360 Security Center recibió una solicitud de una compañía del sector tecnológico que se quejaba de que varios servidores de su compañía recibían ataques de ransomware al mismo tiempo, no podían operar normalmente y se producía una pérdida de datos grave.

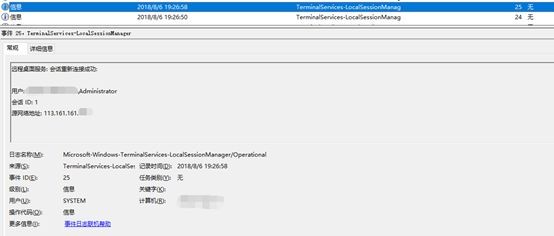

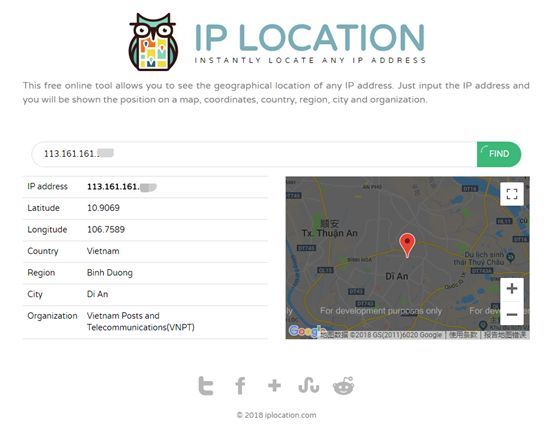

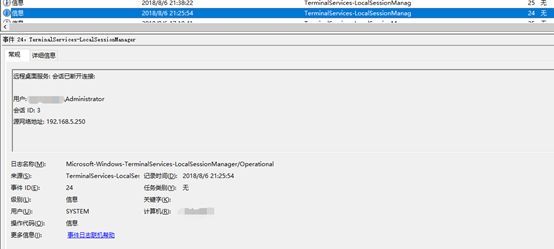

Después de nuestro análisis, descubrimos que un servidor de la compañía había sido expuesto a Internet por motivos financieros. Nos percatamos de que el servidor activó el servicio de escritorio remoto y estableció una contraseña de inicio de sesión débil, lo que provocó que una IP externa sospechosa (según la consulta de datos públicos, probablemente de Vietnam) descifrara la contraseña de inicio de sesión y se conectara exitosamente a la cuenta de administrador (Administrador):

Paso 2

Después de completar los pasos anteriores, el intruso no se conforma simplemente con el acceso a un servidor. La máquina a la que está conectado se utiliza como un trampolín para invadir otros equipos en la misma LAN. Para este paso, los piratas informáticos utilizan principalmente tres sistemas:

En primer lugar, las diversas herramientas de escaneo de red que mencionamos en el primer paso se pueden aplicar igualmente a la LAN. Por lo tanto, en este punto, la herramienta mencionada anteriormente también se puede usar para buscar una intrusión secundaria en la red de área local.

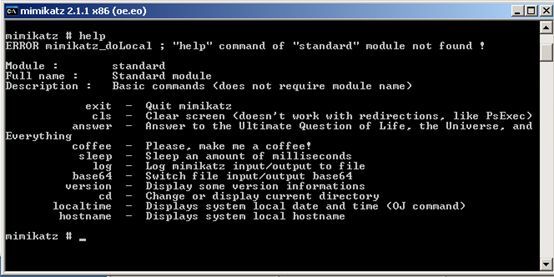

En segundo lugar, según los casos anteriores, 360 Security Center ha capturado repetidamente varios tipos de herramientas de detección de contraseñas como mimikatz y WebBrowserPassView en dichos ataques. Dichas herramientas se utilizan principalmente para obtener contraseñas almacenadas localmente en la máquina, lo que aumenta enormemente la tasa de éxito de otras máquinas que invaden la intranet.

En tercer lugar, ha habido muchos casos de aprovechamiento de vulnerabilidades para la intrusión de red y el lanzamiento de ransomware recientemente, como los exploits JBOSS descubiertos previamente (CVE-2017-12149, CVE-2010-0738), los exploits WebLogic (CVE) -2017-10271), los exploits Tomcat, etc.

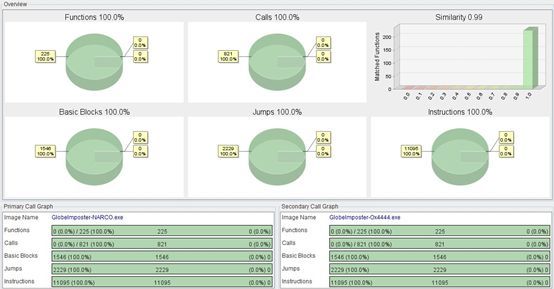

Además, los usuarios deben prestar más atención al reciente brote de ransomware. Después del análisis, este evento es la última variante de la familia GlobeImposter, Ox4444. Esta variante casi no se diferencia de otras anteriores de esta familia en cuanto al código de función principal.

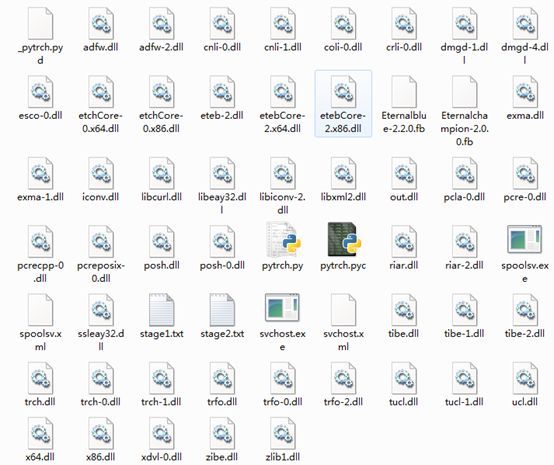

Sin embargo, al analizar el sistema de usuario, descubrimos que el fundamento de esta variante no es el ransomware en sí, sino la forma de intrusión. Al difundir esta variante, se utilizó por primera vez el conjunto de herramientas de exploit ShadowBrokers.

Se puede ver que, aunque se ha corregido la vulnerabilidad, los hackers no van a dejar de lado cualquier posible intrusión exitosa.

En el caso mencionado anteriormente, cuando continuamos analizando otras máquinas, averiguamos que la mayoría de ellas no estaban conectadas directamente a Internet, y la fuente de invasión de estos servidores internos era exactamente la IP sospechosa externa:

Paso 3

Tanto si se trata de una invasión directa externa o una segunda invasión a través de una máquina de salto, tras la misma, el objetivo primordial del hacker es codificar los datos del sistema del servidor. Antes de eso, primero se debe hacer una sencilla “limpieza” del sistema para allanar el camino del virus.Whether it is an external direct invasion or a second invasion through a springboard, after the invasion, the core purpose of the hacker is still to encrypt the data in the server system. Before that, we must first make a simple “clean up” of the system to pave the way for the virus.

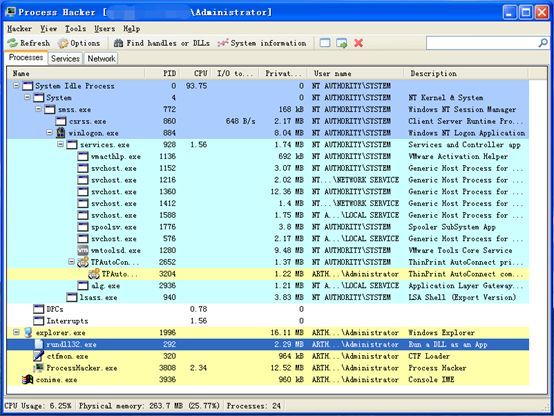

En este punto, son útiles varias herramientas de administración de procesos o Rootkits. Según casos anteriores, ProcessHacker se ha convertido en la herramienta más popular debido a sus potentes funciones. Los hackers a menudo la usan junto con los privilegios de administrador del sistema adquiridos para finalizar los procesos de programas de defensa o software de copias de seguridad y, algunas veces, para limpiar el servicio de la base de datos, a fin de que el virus pueda cifrar los archivos de datos:

Paso 4

Al final, cuando se ha completado todo el trabajo preliminar, el hacker ya tiene los privilegios de administrador del sistema y ya no existe ningún software de defensa o copias de seguridad en el equipo que pueda interferir con el virus. En este momento, el hacker puede enviar directamente el ransomware al sistema para realizar el cifrado y la extorsión.

Además, algunos hackers también lanzan troyanos o puertas traseras de control remoto para facilitar posteriores inicios de sesión y lograr el control a largo plazo de las máquinas comprometidas.

En resumen: con un conjunto completo de procesos de envenenamiento por intrusión, el hacker puede invadir con éxito una máquina expuesta en Internet. Si no consigue acceder al sistema, el pirata no tendrá nada que hacer, pero si lo logra, su éxito estará casi asegurado. Si otras máquinas en la intranet también tienen contraseñas débiles o vulnerabilidades, incluso aunque no estén directamente expuestas a Internet, serán pirateadas por hackers a través de máquinas de salto de la intranet y, algunas veces, incluso desde dentro. En algún momento, los equipos de la red se infectarán entre ellos.

Conclusión y Recordatorio

En el resumen anterior, se puede ver que el hacker obtuvo la autorización de administrador del servidor en los primeros dos pasos. También podemos comprobar que los últimos dos pasos son completamente inoperativos, por lo que el objetivo de la actual prevención de ransomware debe ser evitar que los hackers accedan al equipo. 360 Security Center brinda las siguientes sugerencias:

1. Evite el uso de contraseñas demasiado sencillas en el servidor. La contraseña de inicio de sesión debe ser una combinación de letras mayúsculas y minúsculas, números y símbolos especiales, y debe tener una longitud suficiente. Además, agregue una política de seguridad que limite el número de inicios de sesión fallidos y cambie periódicamente la contraseña de inicio de sesión.

2. No use la misma contraseña de inicio de sesión para varias máquinas, ni siquiera una similar.

3. Utilice una copia de seguridad aislada para restaurar información importante de forma regular. Los usuarios deben prestar más atención a la “copia de seguridad aislada” ya que, a veces, el servidor de copias de seguridad se encuentra en la misma red y es vulnerable.

4. Revise las vulnerabilidades del sistema de manera oportuna y no ignore los parches de seguridad para servicios comunes.

5. Desactive servicios y puertos no esenciales como 135, 139, 445, 3389 y otros puertos de alto riesgo.

6. Controle estrictamente los permisos de la carpeta compartida y lleve la colaboración en la nube tanto como sea posible.

7. Mejore la conciencia de seguridad, no haga clic en enlaces desconocidos, archivos adjuntos de correo electrónico de fuentes desconocidas, archivos enviados por desconocidos a través del software de mensajería instantánea. Realice escaneos de seguridad antes de hacer clic o ejecutar, y descargar e instalar software desde canales seguros y de confianza.

8. Instale 360 Total Security y asegúrese de que la supervisión de seguridad esté en funcionamiento normalmente y actualice el software a tiempo.

Más información sobre el 360 Total Security