Распространение вымогателей принесло серьезные угрозы предприятиям и частным лицам. 360 Total Security предоставил комплексный мониторинг и защиту от вымогателей.

По данным в месяце, объем обратной связи о вирусе анти-Lex несколько снизился. Вымогатели Sodinokibi, Planetary и MegaCortext были обнаружены в этом месяце. Ннструмент дешифрования 360 добавили новую расшифровку хакерских вирусов PokemonGo, Stop / KeyPass и SadComputer в этом месяце.

Анализ данных инфекции

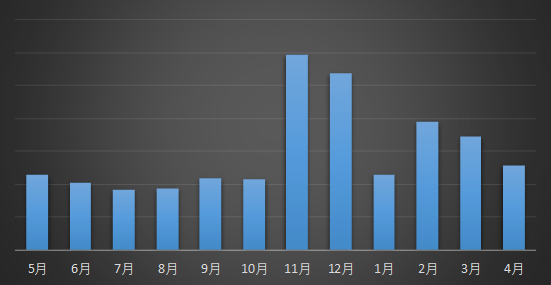

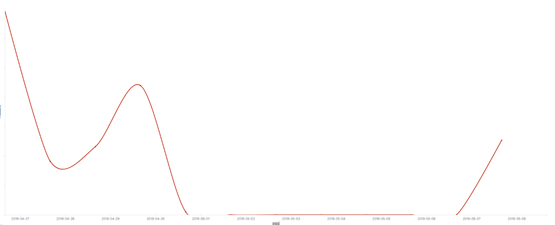

Согласно статистике данных обратной связи вируса вымогательства за апрель 2019 года, количество обратных связей немного снизилось по сравнению с мартом. В то же время, в этом месяце появились две новые программы-вымогатели, которые были достойным внимания: программа-вымогатель Planetary, распространяемая через домен Windows, и программа-вымогатель Sodinokibi (программа-вымогатель «Lock Blue»), которая в значительной степени совпадает с каналом распространения GandCrab.

Рисунок 1. Статистика отзывов о вымогателях за последние 12 месяцев

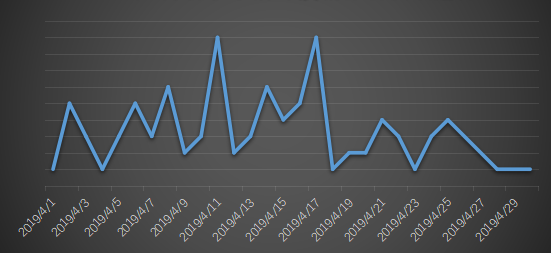

На основе распределения объема обратной связи, в этом месяце были две пики отзывы: 11 апреля и 17 апреля.

По количеству отзывов пользователей о семействе вымогателей не бывает большой вспышки в какком-то семействе. Два пика количества обратной связи вызваны увеличением числа семейств вымогателей.

Рисунок 2. Тенденция обратной связи о вымогателях в апреле 2019 г.

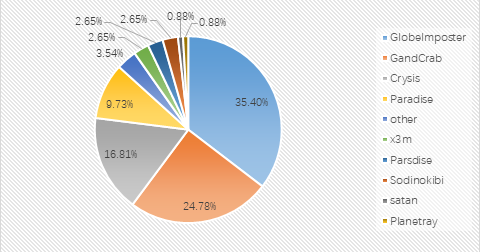

В этом месяце доля семейства вымогателей составила: вымогатель GandCrab опустился на второе место, составив 24,78%; GlobeImposter вернулся на вершину с 35,4%; вымогатель Crysis приходится 16,81%, продолжил оставаться на третьем месте. Основная причина упадка доля семейства GandCrab заключается в том, что через канал передачи GandCrab также распространяли две других вымогателей — Paradise и Sodinokib.

Рисунок 3. Карта распределения отзывов вымогателей за апрель 2019 г.

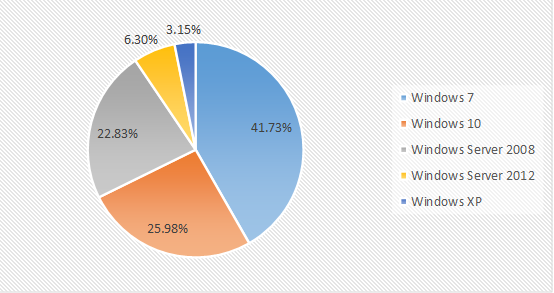

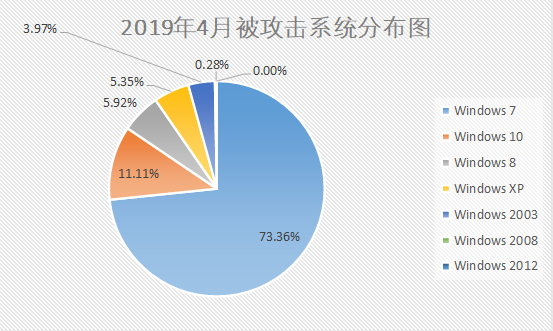

Из доли зараженных систем в тройку лидеров в этом месяце все еще входят Windows 7, Windows 2008 и Windows 10. Среди них система Windows 7 занимает первое место во всех версиях системы с 41,73%, но имеет тенденцию к снижению по сравнению с 49,71% в предыдущем месяце.

Рисунок 4. Доля зараженных систем в апреле 2019 г.

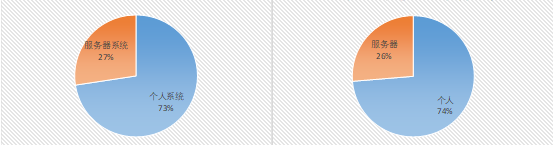

Сравнивая зараженную систему в марте и апреле 2019 года, мы обнаружили, что доля персональных систем и серверных систем в зараженной системе была относительно стабильной в течение двух месяцев и мало изменились.

Рисунок 5. Сравнение типов зараженных систем в марте и апреле 2019 г.

Эпидемический анализ вымогателей

Вымогатель Sodinokibi

В конце апреля компания 360 контролировала передачу вымогателя, что распространился различными методами, в основном с помощью уязвимости удаленного выполнения кода WebLogic CVE-2019-2725, обнаруженной в конце этого месяца, и атакуя серверы Windows с помощью других уязвимостей. Кроме того, вымогатель также распространился через спам двумя методами: первый метод — замаскировать исполняемую программу, чтобы распространить вложение изображения; второй метод заключается в использовании макроса документа Word для распространения. Ниже приведена картина ситуации распространения вымогателей через уязвимости.

Рисунок 6. Ситуация распространения вымогателя Sodinokibi через уязвимости

Вымогатель GandCrab

первый этап-распространился через уязвимости, U-дисковых червей, спам и атак с использованием слабых паролей удаленного рабочего стола ; второй этап-почти не распространился; третий этап — представил себя DHL (Global Logistics) для отправки электронного письма, указывающего, что доставка посылки бесконечно расширена, а в приложении содержится описание задержки. Во вложении содержено два exe и два сочетания клавиш (оба исполняемых файла являются вымогателями), а ярлыки указывают на скрытые вымогатели.

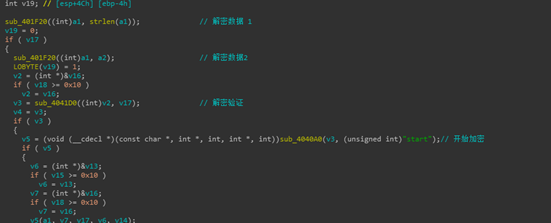

Вымогатель MegaCortext

MegaCortext является новым вымогателем, который появился в конце этого месяца. Распространитель вымогателя отправит пакет на весь домен после вторжения на сервер управления доменом. Пакетный файл закрывает 44 процесса, 199 систем и 194 службы, а также выдаст загрузчик вымогателей. Пакет в загрузчике передает строку basbe64 в качестве параметра для поднятия. Используются строка base64 и жестко запрограммированная строка для XOR, чтобы сгенерировать ключ, что использован для расшифрования код зашифрованного файла с помощью алгоритма AES.

Рисунок 7. Расшифровка зашифрованного кода

Рисунок 8. Предупреждение вымогателя MegaCortext

Вымогатель сатана

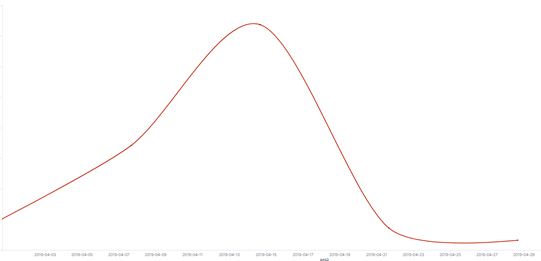

360 total security обнаружил, что вымогатель сатана не начал серьезную атаку в этом месяце, и общее количества распространения в апреле было небольшим. Но в этом месяце сатана снова обновил программу шифрования, изменив суффикс на сеанс и не будет использовать предыдущий почтовый ящик. Кроме того, это обновление также вводит в заблуждение код и добавляет анти-отладочные функции.

Рисунок 9. тенденция распространения вымогателей сатаны

Рисунок 10. Файлы, зашифрованные сатаной

Раскрытие информации хакеров

| beam@firemail.cc | support@p-security.li | supportbest@protonmail4.com |

| tracsebluopa1975@aol.com | pedantback@protonmail.com | datadecrypt@qq.com |

| falitodalgliesh@aol.com | coffix@india.com | encrypted@cock.li |

| crypt_sherhagdomski@godzym_bid | Coffix@Tuta.Io | helpme@countermail.com |

| gabbiemciveen@aol.com | jaffe@india.com | veracrypt@foxmail.com |

| barddoling@ganefs.com | kolet@tuta.io | ngeloco1337@protonmail.com |

| alphonsepercy@aol.com | andriybakyn@india.com | btc@decoding.biz |

| park.jehu@aol.com | cartmelsutton@venom.io | killsever@portonmail.com |

| mr.crypt@aol.com | supportbest@protonmail.com | icanhelp@cock.li |

| bk666@protonmail.com | evilcock@cock.li | serverkill@protonmail.com |

| mr.hacker@tutanota.com | goliaf@tuta.io | software7@tutanota.com |

| reek@tuta.io | alekstraza@bigmir.net | break@cock.li |

| return.data@qq.com | altairs35@protonmail.com | savefiles@cock.li |

| clasp@firemail.cc | backupfiles@keemail.me | decryptyourdata@qq.com |

| DonovanTudor@aol.com | booth_beau@aol.com | killbillkill@protonmail3.com |

| Killserver@protonmail.com | calwiposla1974@aol.com | China.helper@aol.com |

| alldataback@protonmail.com | data@decoding.biz | barddolling@ganefs.com |

| phobosrecovery@cock.li | decryptdocs@airmail.cc | mrgrayhorse@protonmail2.com |

| MailPayment@decoding.biz | decryptdocs@protonmail.com | scaletto@protonmail.com |

| parrnell.c@aol.com | decryptmyfiles@qq.com | backdata@qq.com |

| rodent@cock.li | decryptoperator@qq.com | decrypter2018@hotmail.com |

| killserver@protonmail.com | getbackdata@qq.com | nmare@protonmail.com |

| mailpayment@decoding.biz | helip@protonmail.com | tidwell.thibaud@aol.com |

| aq811@cock.li | lockhelp@qq.com | Benjamin_Jack2811@aol.com |

| donovantudor@aol.com | master777@tutanota.com | Benjamin_Jack2811@aol3.com |

| crypted_bizarrio@pay4me_in | recoveryhelp@airmail.cc | mrgrayhorse@protonmail3.com |

| autrey.b@aol.com | todecrypt@protonmail.com | support1prt@cock.li |

| hulkhoganztx@protonmail2.com | usacode@aol.com | franniestopp@magte.ch |

| hulkhoganztx@protonmail.com | immortalsupport@cock.li | unlock@cock.li |

| gorentos@bitmessage.ch | Benjamin_Jack2811@aol1.com | wixomd@ymolt2.com |

| merosa@firemail.cc | Benjamin_Jack2811@aol2.com | BIGBOSS777@airmail.cc |

| merosa@india.com | dresdent@protonmail1.com | decryptprof@qq.com |

| vengisto@firemail.cc | HulkHoganZTX@protonmail2.com | ramsey_frederick@aol.com |

| vengisto@india.com | Killback@protonmail2.com | REDHEAD |

Анализ данных защищенных серверов

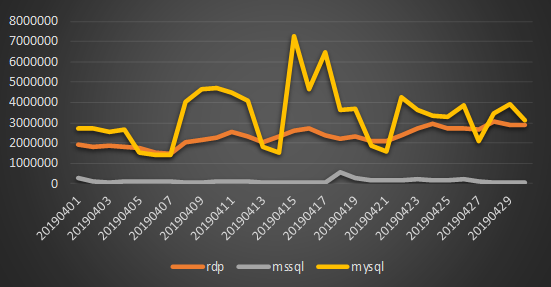

По сравнению анализа данных в марте и апреле 2019 года мы выяснились, что доля рейтингов операционной системы не изменилась. Только незначительные колебания в пропорции

Рисунок 11. Распределение атакованных систем в апреле 2019 г.

По статистическому анализу данных об атаках с использованием слабых паролей, отслеживаемыму 360 total security, мы обнаружили, что общая тенденция атаки с использованием слабых паролей MySQL была неустойчивым. Атака по слабому паролю MySQL стала самым популярным объектом для хакеров, а тенденция атаки по RDP (удаленныму рабочиму столу) относительно стабильна.

Резюме

Атака на сервер по-прежнему является основным направлением современного вымогателей. Предприятия должны усилить свои возможности управления информационной безопасностью, особенно слабые пароли, уязвимости, общий доступ к файлам и управление удаленными рабочими столами, чтобы противостоять угрозе вымогателей. Здесь мы даем администратору несколько советов:

- Не используйте одну учетную запись и пароль на разных компьютерах .

- Пароль должен быть достаточным длиным и сложным, и следует периодически меняться.

- Общая папка с важной информацией должна быть настроена на контроль доступа и вам надо регулярно создавать резервные копии.

- Регулярно обнаруживайте уязвимости в системах и программном обеспечении и своевременно их исправляйте.

- Периодически проверяйте сервер, чтобы избавить от наличого исключения. Диапазон просмотра включает в себя:

а) Есть ли новый аккаунт?

б) Гость включен?

в) Есть ли какие-либо нарушения в системном журнале Windows?

г) Есть ли ненормальный перехват антивирусного программного обеспечения

Из-за того, что вымогатели, которые вновь появились в этом месяце, атакуют персональный компьютер, мы рекомендуем пользователям:

1.Установите 360 Total Security и убедитесь, что он работает нормально.

2.Загрузите программу с официального канала.

3.Не добавляйте в доверие незнакомые программные обеспечения, если они были заблокированы антивирусным программным обеспечением.

Подробнее о 360 Total Security