Ранее на этой неделе 360 центр безопасности обнаружил, что на знаменитом веб-сайте загрузки 52pk.com была введена уязвимость CVE-2018-4878. Несколько дней спустя мы также обнаружили, что известный ИТ-сайт, 51CTO.com и медицинский сайт cmechina.net также были атакованы. После анализа введенного кода эти три атаки были от одной и той же преступной группы и были сформированы с помощью печально известного набора уязвимости GreenFlash Sundown Exploit kit.

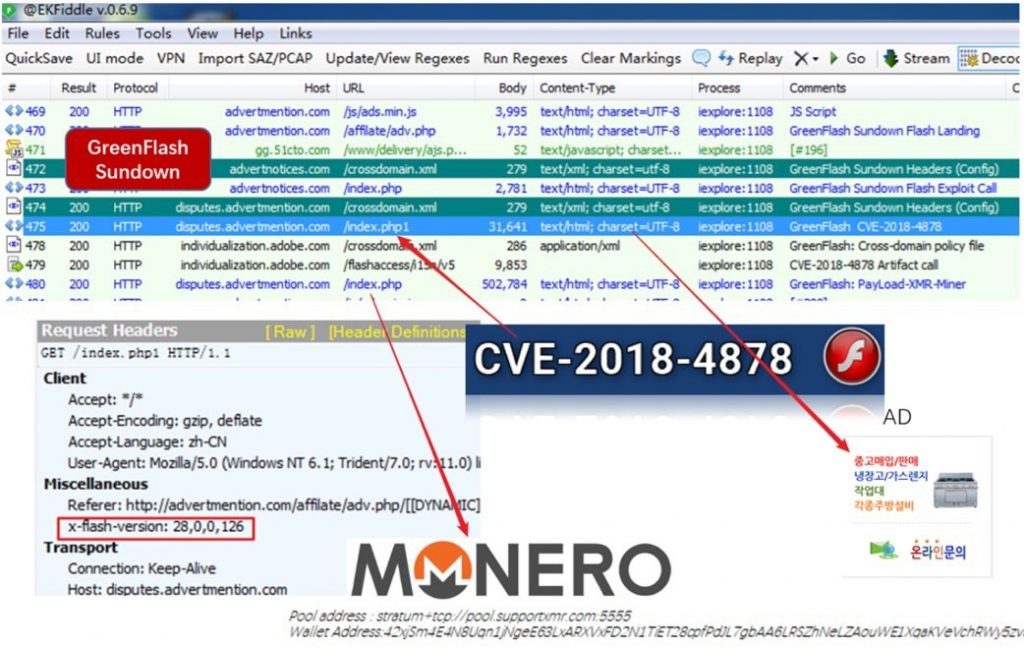

Рисунок 1. Сетевой трафик инъекционной атаки

GreenFlash Sundown — это комплексный набор уязвимостей, который был найден в 2016 году. Это вариант Sundown Exploit Kit. Он использовался для дистирбуции программ-вымогателей Locky и Hermes. Это первая злонамеренная деятельность, которая использователа GreenFlash Sundown для майнинга.

Использование рекламной сети OpenX

Мы дополнительно проанализировали эту кампанию, последние атаки нацелены на сайты, подключенные к рекламной системе OpenX. Система OpenX была реализована с помощью PHP для управления рекламой и отслеживания между веимастерами и рекламодателями. Но OpenX приостановил обслуживание своей системы, в которой было обнаружено множество известных уязвимостей. (Обратите внимание: это не коммерческая версия OpenX). Атакующие смогли использовать эти уязвимости с помощью GreenFlash Sundown Exploit Kit и ввести вредоносный код на целевые сайты.

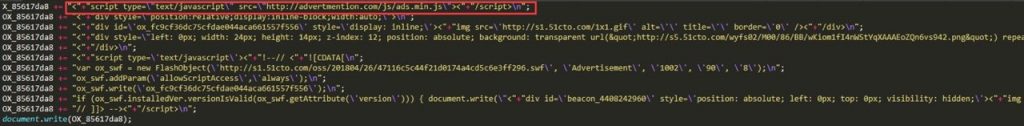

Вредоносный код был введен в php-модуль системы OpenX под узлом «www \ delivery». Когда любой запрос содержимого рекламы «hxxp: //OpenX_host/www/delivery/xxx.php? Zoneid = id & cb = random_number & n = nNum» сделан, подделанный php-модуль будет отвечать на содержимую рекламу вместе с вредоносным кодом. Рисунок 2 и Рисунок 3 являются соответственным содержанием нормальной рекламы и захваченой. Вредоносный код был введен до того, как содержимое было возвращено в рекламодателей.

Рисунок 2. Содержание чистой рекламы

Рисунок 3. Содержание подделаной рекламы

Рисунок 4. Смущенный и расшифрованный код из введенного javascript: ads.min.js.

После того как на атакованные веб-сайты ввели вредоносный javascript, ads.min.js, сценарий загружает флеш-объект, который использует CVE-2018-4878 и заражает компьютеры жертв с введением CryptoMiner.

Сайты с OpenX были использованы

Например, возьмите 51CTO.com и cmechina.net, их система OpenX содержит множество известных уязвимостей. Система OpenX неоднократно выявлялась с множеством уязвимостей высокого риска, включая XSS, CSRF. Среди этих уязвимостей CVE-2013-3514 и CVE-2013-3515 связаны с XSS и влияют на версию 2.8.10 и ниже. Это позволяет злоумышленникам вводить произвольный код. CVE-2013-4211 влияет на 2.8.10 и выше и позволяет злоумышленникам устанавливать бэкдор на PHP-страницах. На рисунке 4 показаны накопленные уязвимости системы OpenX от exploit-db.

Рисунок 5. OpenX в exploit-db

В последнем выпуске GreenFlash Sundown появился со специализированным модулем для системы OpenX, и киберпреступники могут легко использовать модуль для создания атак.

Владельцам сайтов рекомендуется отказаться от системы OpenX

OpenX не обновлял свою систему в течение многих лет, и почти каждая версия содержит уязвимости высокого риска. CVE-2013-4211 никогда не исправлялся. Последнее обновление было 5 лет назад. Безупречная система от OpenX далеко не доходит. Владельцы веб-сайтов могут ограничивать доступ к уязвимым страницам системы OpenX, чтобы избежать атак. Возможно, отказ от OpenX и принятие более безопасной системы — мудрый выбор.

Советы по безопасности

Без официальной поддержки, владельцы веб-сайтов на системе OpenX могут применять следующие методы, чтобы временно защитить себя.

«1. Примените защиту WAF для своих сайтов.

2. Ограничьте доступ к странице рекламной системы : www / admin

3. Удалите код бэкдора, который запускает CVE-2013-4211 в flowplayer / 3.1.1 / flowplayer-3.1.1.min.js. (Код, выделенный ниже, является бэкдором)