[Советы: Установите 360 Total Security для предотвращения атак КриптоМайнеров]

В последнее время 360 Центр безопасности обнаружил активно распространяющийся троян-КриптоМайнер. Этот троян злоупотреблял уязвимостью CVE-2018-4878 от Adobe Flash Player и распространялся через веб-сайт со встроенным скриптом. Уязвимость была обнаружена в феврале этого года и уже исправлена. Мы назвали его «WagonlitSwfMiner».

Анализ

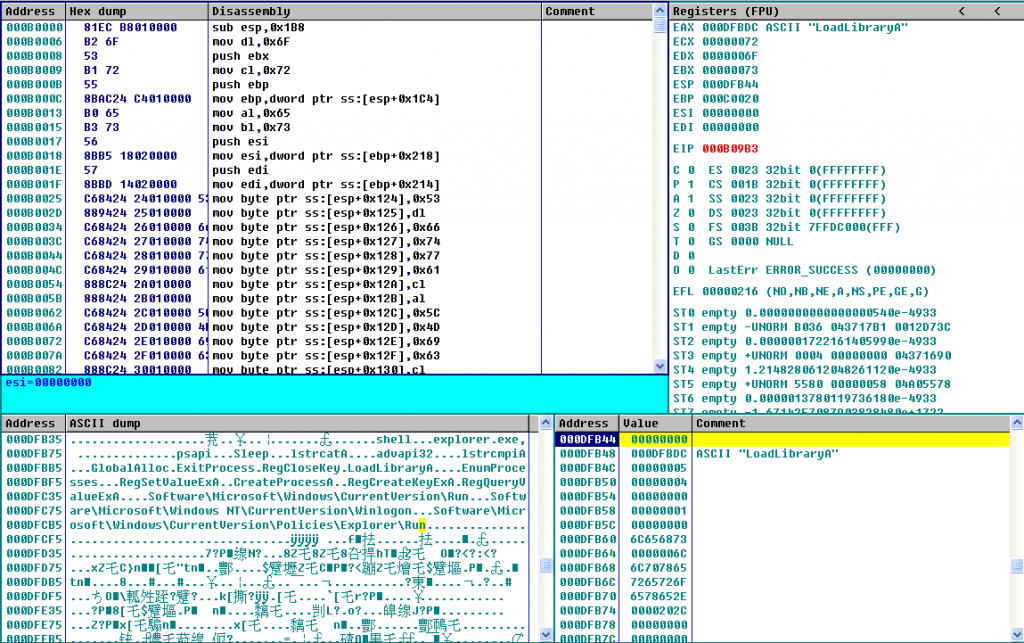

Троян, созданный NSIS (Nullsoft Scriptable Install System), загружается, когда пользователь посещает вредоносный веб-сайт, содержащий SWF-файл с этой уязвимостью. Он запускает electrotonus.dll и Wagonlit.bin после запуска. Файл dll заполняется огромным количеством команд мусора и динамическим API, чтобы избежать статического анализа. electrotonus.dll расшифровывает основной файл выполнения, загружая Wagonlit.bin. Основной файл будет записан в процесс svchost удаленно для майнинга криптовалют XMR. Затем троян скопирует себя в файл% appdata% / blowoff.exe и добавит его как элемент запуска. В основном, blowoff.exe выпускает файл electrotonus.dll, который будет вызывать FindBit32 для экспорта основной функции для запуска скрипта майнинга.

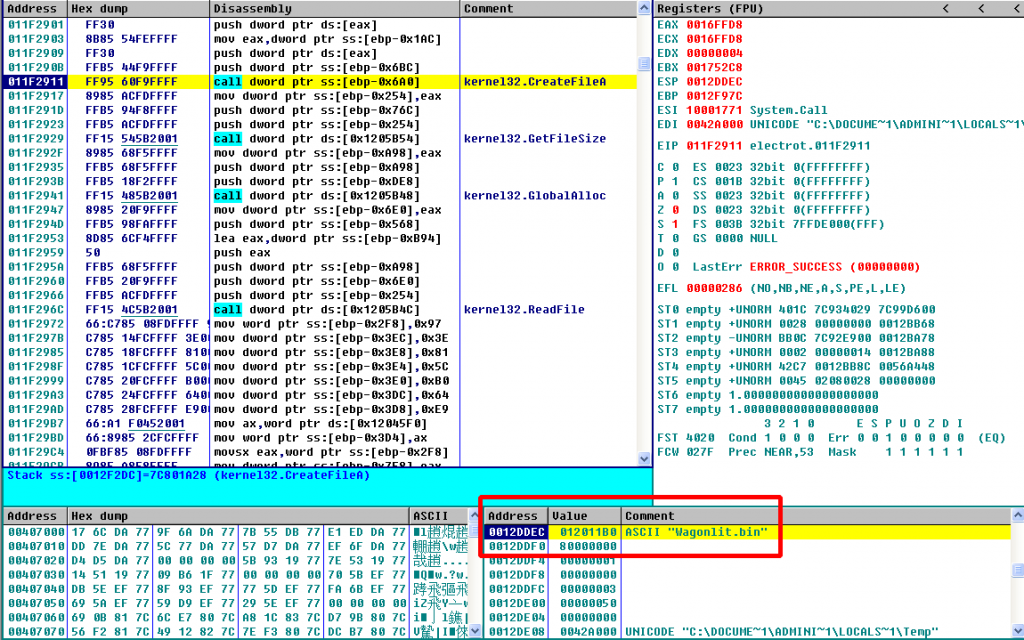

Модуль electrotonus.dll загружает Wagonlit.bin

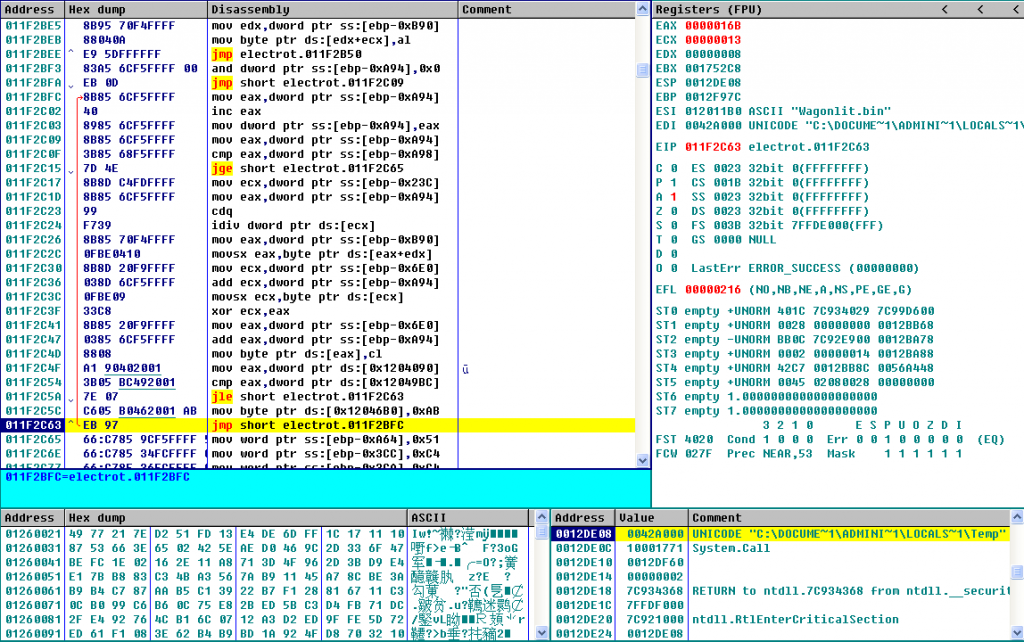

Расшифровать содержание Shellcode из заголовка файла Wagonlit.bin рекуррентно.

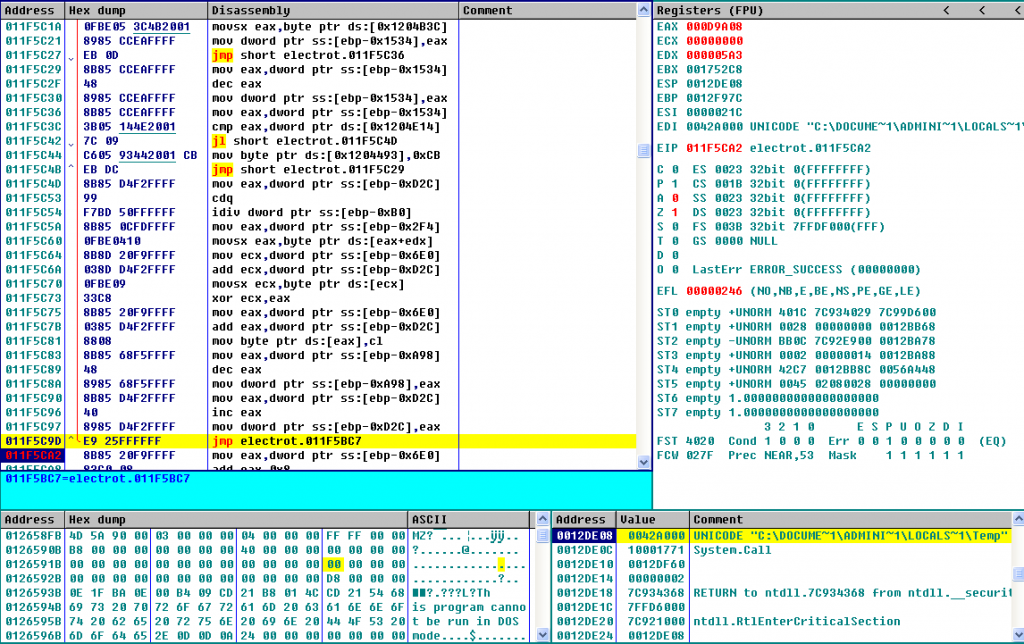

Расшифровать основной PE-файл из Wagonlit.bin рекуррентно.

Запустить msiexec.exe для удаленного добавления элементов запуска, чтобы избежать обнаружения антивируса.

Запустить файл blowoff.exe, написать основной PE-файл в расшифрованный Shellcode и запустить скрипт траяна.

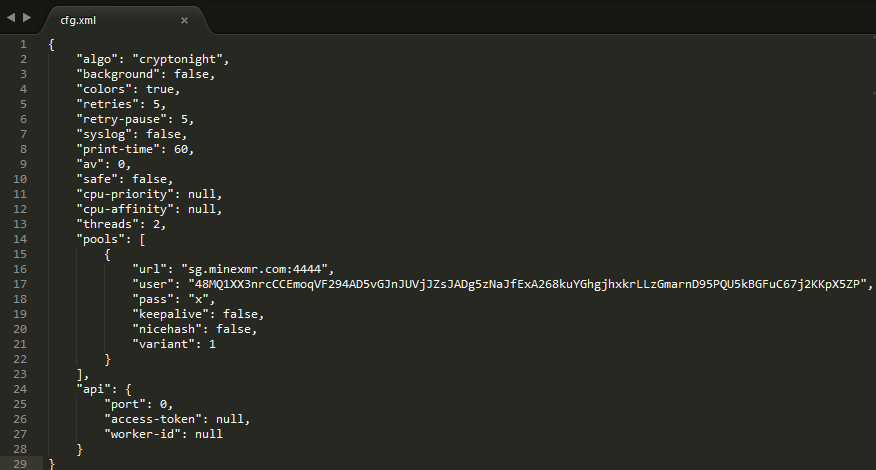

Троянский скрипт отправит запрос на http://nhocboconfig.ru/bo/config.txt для получения последней конфигурации. Он будет расшифровывать онлайн-конфигурацию, если он успешно отвечает. В настоящее время URL-адрес недействителен, вместо этого локальная конфигурация будет расшифрована. Расшифрованное содержание будет записано в % appdata% / KcEqSDTxqP / cfg.

«url»: «sg.minexmr.com:4444»,

«user»: «48MQ1XX3nrcCCEmoqVF294AD5vGJnJUVjJZsJADg5zNaJfExA268kuYGhgjhxkrLLzGmarnD95PQU5kBGFuC67j2KKpX5ZP»,

«pass»: «x»,

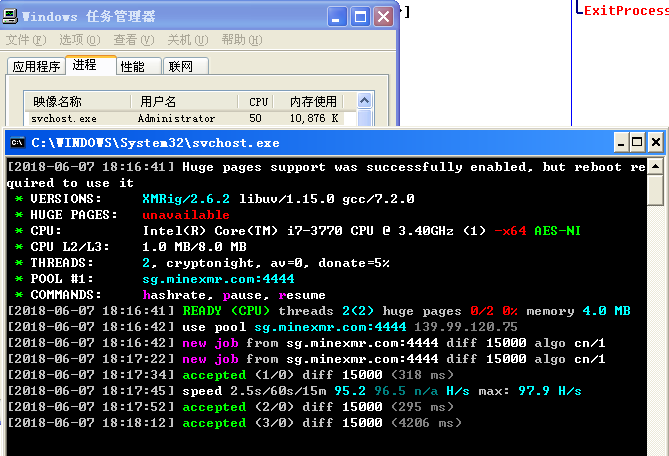

Запустить svchost.exe и добавить скрипт с открытым исходным кодом для XMR в троянский скрипт для запуска майнинга. Команды показаны ниже.

«C:\WINDOWS\System32\svchost.exe» -c «C:\Documents and Settings\All Users\Application Data\KcEqSDTxqP\cfg»

Троянский скрипт проверяет сами параметры. Если параметр содержит —show-window,майнер отобразит интерфейс командной строки и покажет процесс майнинга.

Троянский скрипт также отслеживает, существует ли процесс майнинга svchost, или перезапустит его, чтобы держить его в живых.

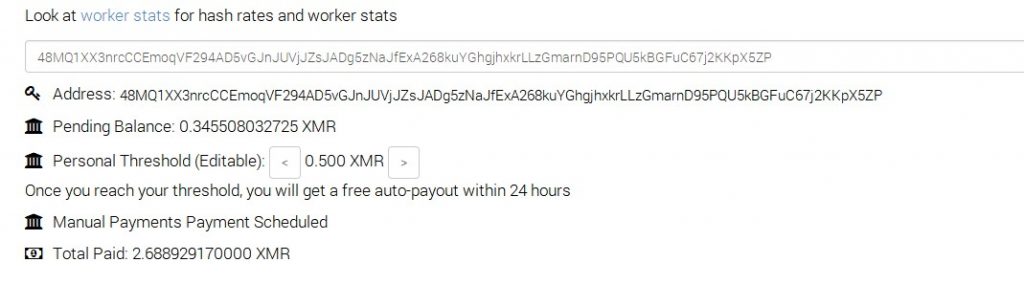

Доход за эти два дня:

Напоминание

Недавно мы обнаружили, что многие трояны Крипто-Майнеры активно распространяются . Мы настоятельно рекомендуем пользователям включать антивирусное программное обеспечение при установке новых приложений. Пользователям также рекомендуется запускать проверку на вирусы с помощью 360 Total Security, чтобы не стать жертвой КриптоМайнеров.

Скачать 360 Total Security: https://www.360totalsecurity.com

Подробнее о 360 Total Security