Распространение вымогателей принесло серьезные угрозы безопасности для бизнеса и частных лиц. Центр Безопасности 360 проводит комплексный мониторинг и защиту от вымогателей. В этом месяце были добавлены еще четыре популярных семейства вымогателей — SpartCrypt, BRCrypt, Montserrtat и Zeppelin.

Инструмет дешифр. По-вымогателей 360 добавил дешифрование семейства MZRevenge и TRSomware в декабре 2019 года.

Анализ данных инфекции

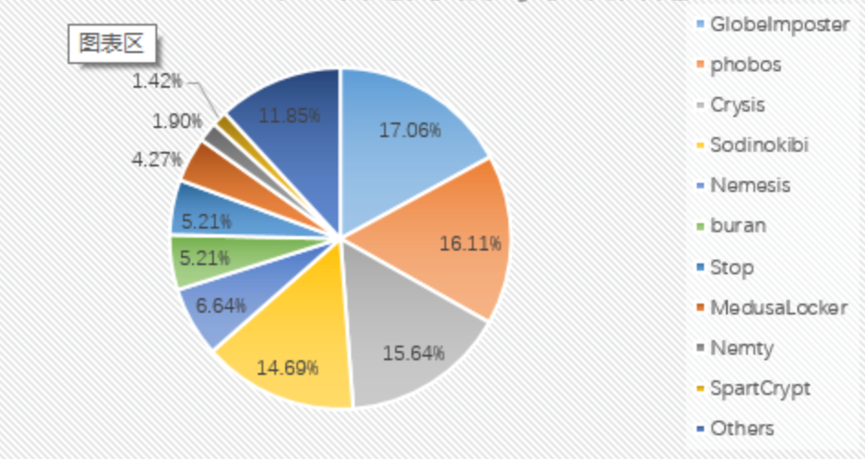

Анализ процента семей вымогателей в этом месяце: семья GlobeImposter составила 17,06%, занимая первое место; семья Фобоса составила 16,11%; семья Crysis заняла третье место с 15,64%. По сравнению с данными за ноябрь доля семьи Стоп изменилась наиболее значительно: с 15,18% в ноябре до 5,21% в этом месяце.

По доли зараженных систем: Windows 7, Windows 10 и Windows Server 2008 по-прежнему остаются тремя лучшими системами в этом месяце. Среди них доля Windows 7 значительно выросла в этом месяце: с 28,94% в ноябре до 41,14% в этом месяце.

Доля настольных систем и серверных систем в зараженных системах в декабре показывает, что основными атакованными системами в этом месяце по-прежнему являются настольные системы. По сравнению со статистикой в ноябре доля настольных систем выросла с 58% до 79%. Основное колебание связано с увеличением доли систем Windows 7.

Семейство вымогателей лабиринтов

Вымогатель Лабиринт также известен как «вирус-вымогатель лабиринта» или «вирус-вымогатель чаха», и он был впервые передан в Китае в июне 2019 года. Он был обнаружен в этом месяце и угрожал раскрыть конфиденциальные данные жертвам, которые не платили выкуп, заставляя пользователей платить выкуп за прибыль. В пострадавших включены Саутви (120 ГБ), DV-GROUP (7 ГБ), Фрателли Беретта (3 ГБ), Канадская страховая компания (1,5 ГБ), Пенсакола Сити (2 ГБ) и другие.

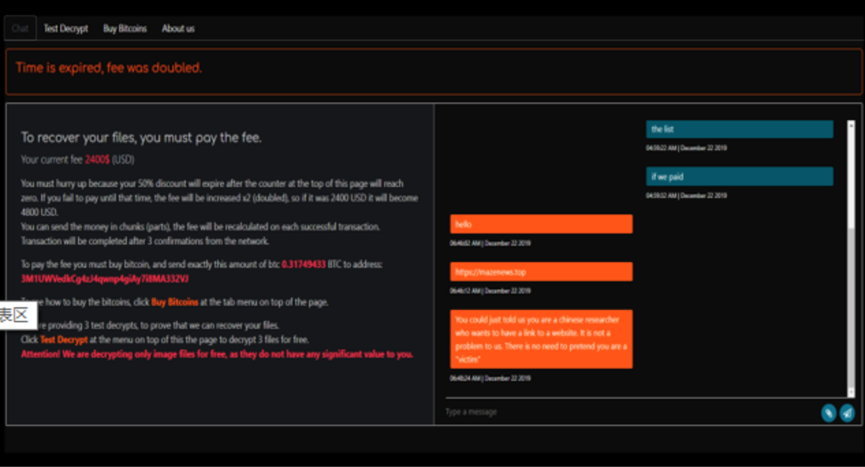

Центр безопасности 360 обнаружил, что вирус в основном передавался через веб-страницы, когда впервые попал в Китай в июне. Согласно текущим внутренним отзывам о случаях заражения, он также передавался с помощью взрывных работ на удаленном рабочем столе и заражения. Вирус запрашивает у жертвы биткойн на сумму 2400 долларов (для целевых атак выкупы обходятся в сотни тысяч или даже миллионы долларов).

Семейство вымогателей MZRevenge

Центр безопасности 360 обнаружил новый тип вымогателей, MZRevenge, который использует алгоритм симметричного шифрования, модифицированный автором. Каждый файл имеет одинаковый ключ шифрования. Затем он используйт ключ алгоритма симметричного шифрования AES256, жестко закодированный в вирусе, чтобы зашифровать ключ зашифрованного файла. Алгоритмы асимметричного шифрования не используются во всем процессе шифрования, что приводит к использованию паролей, жестко закодированных в вирусах, для получения глобальных ключей шифрования файлов из файлов подсказок вымогателей для восстановления данных.

жертваы MZRevenge могут использовать Инструмет дешифр. По-вымогателей 360 для расшифровки зашифрованных файлов.

Семейство вымогателей Cl0p

Вымогатель Cl0p (также известен как Clop) является вариантом семейства вымогателей CryptoMix , который появился в феврале 2019 года. Это последний вариант, который был распространен в Китае. Этот вариант имеет несколько оптимизаций по сравнению с предыдущей версией. Например, он будет преимущественно шифровать файлы 2019, использовать алгоритм RC4 для увеличения скорости шифрования и использовать собственный алгоритм для генерации случайных чисел. И с точки зрения завершающих процессов, число списков конечных процессов достигает 663. Кроме того, средство распространения вымогателей будет предназначаться для определенных предприятий, чтобы проникнуть в атаку. Вирус, внедренный каждой атакованной компанией, настроен индивидуально. Вы также можете увидеть подсказки вымогателей, оставленные на машине жертвы. Однако информация об идентификаторе пользователя не включена в вымогателей (злоумышленник знает каждую компанию, на которую они нападают). Что касается выкупа, запрашиваемая цена вымогателей составляет более одного миллиона долларов США, что оказывает огромное влияние на предприятия.

Семейство вымогателей Buran

вымогатель Buran в основном передавался спамом в начале, и были обнаружены новые варианты вируса вымогателей. Метод атаки, используемый в этом варианте, главным образом является грубой вручной силой после насильственного взлома пароля для входа в удаленный рабочий стол. В то же время он также использует скомпрометированную машину в качестве плацдарма для атаки на другие машины в интрасети, что приводит к шифрованию пакетов машин интрасети. Программа-вымогатель не только очищает записи подключения RDP, записи системного журнала, но также отключает записи событий, тем самым скрывая источник атаки.

В настоящее время вымогатель имеет два варианта, оба из которых активны: Вариант 1 с измененным суффиксом файла [xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx]; Вариант 2 с измененным суффиксом файла: xxx-xxx-xxx. И он оставит записку с требованием выкупа, пусть пользователи активно связываются с почтовым ящиком, оставленным хакером, чтобы узнать о расшифровке.

Ниже покажена информация о взломанном адресом почты, собранная в этом месяце:

| dresden@protonmail.com | decryptfiles@qq.com | RobSmithMba@protonmail.com |

| omg@onlinehelp.host | decryptfiles@countermail.com | zoye1596@protonmail.com |

| zeppelin_helper@tuta.io | decrypt@files.com | volscatisbi1974@protonmail.com |

| zeppelin_decrypt@xmpp.jp | decodeyourfiles@cock.li | notopen@countermail.com |

| murzik@jabber.mipt.ru | deccrypasia@yahoo.com | zandra_simone1995@protonmail.com |

| moncler@tutamail.com | deathransom@airmail.cc | noferasna1982@aol.com |

| notopen@cock.li | deadmin@420blaze.it | yoursalvations@protonmail.ch |

| noallpossible@cock.li | david-angel@sohu.com | cryptographythebest@gmail.com |

| youhaveonechance@cock.li | datarestore@iran.ir | newrecoveryrobot@pm.me |

| youcanwrite24h@airmail.cc | datarest0re@aol.com | neverdies@tutanota.com |

| you.help5@protonmail.com | cyborgyarraq@protonmail.ch | neo1312@protonmail.com |

| yeahdesync@airmail.cc | cyberdyne@foxmail.com | zeppelindecrypt@420blaze.it |

| yardimail2@aol.com | Cryptonium@cock.li | mr.obama21@protonmail.com |

| yardimail1@aol.com | nmare@cock.li | ContactReception@protonmail.com |

| winnipyh123@sj.ms | crypt@ctemplar.com | montserrat501@protonmail.com |

| WilliGarcia@protonmail.com | createhelp@protonmail.com | montserrat501@airmail.cc |

| nyton@cock.li | cosmecollings@aol.com | moneymaker2@india.com |

| volcano666@tutanota.de | morf56@meta.ua | zanzarah2019@tutanota.com |

| volcano666@cock.li | pain@cock.lu | merosadecryption@gmail.com |

| jones0helper@cock.li | collyhuwkmac@tutanota.com | MerlinWebster@aol.com |

| loplup@tutanota.com | cockroach@rape.lol | support@anonymous-service.cc |

| mailnitrom@airmail.cc | cockroach@cock.lu | mailnitrom@tutanota.com |

| unlock@royalmail.su | chitoz@protonmail.com | mailnitrom@protonmail.ch |

| unlock@graylegion.su | china.hepler@aol.com | Unlockme501@protonmail.ch |

| unblock@badfail.info | china.helpen@ao1.com | luciferenc@tutanota.com |

| tryopen@cock.li | burkbertie@musicradle.com | lordcracker@protonmail.com |

| foxbit@tutanota.com | locust@cock.li | unpedavol1972@protonmail.com |

| thunderhelp@airmail.cc | buratino@firemail.cc | buratin@torbox3uiot6wchz.onion |

| theonlyoption@qq.com | loplup@cock.li | buricoume1976@protonmail.com |

| theone@safetyjabber.com | Buddy@criptext.com | kippbrundell@magte.ch |

| tealjanos@aol.com | BTC@decoding.biz | kingsleygovan@krnas.com |

| sydney.fish@aol.com | btc2018@qq.com | keysfordecryption@jabb3r.org |

| sverdlink@aol.com | bron_lynn@aol.com | keysfordecryption@airmail.cc |

| supportrest1@cock.li | Blackmax@tutanota.com | kermy.stapleton@vuzup.com |

| supportdecrypt@firemail.cc | bitlocker@foxmail.com | kensgilbomet@protonmail.com |

| itsnotajoke@firemail.cc | BigBobRoss@protonmail.com | karrie.murphey@aol.com |

| manyfiles@aol.com | BigBobRoss@computer4u.com | jones0helper@countermail.com |

| support98@cock.li | Big8obRoss@protonmail.com | unumschooler1972@protonmail.com |

| support7164@firemail.cc | bexonvelia@aol.com | joker8881@protonmail.com |

| support4568@mail.fr | jjcryptor@cock2.li | suiren2852@protonmail.com |

| support.mbox@pm.me | back_filein@protonmail.com | bapuverge1985@protonmail.com |

| superuser111@0nl1ne.at | back_data@protonmail.com | jason.ving@tutanota.com |

| jodygomersall@aol.com | jackpot@jabber.cd | James_Langton_2019@protonmail.com |

| suiren2852@cock.li | backmyfiless@tutanota.com | backupmyfiles@protonmail.com |

| strang.shani@aol.com | backdata.company@aol.com | backcompanyfiles@protonmail.com |

| stocklock@airmail.cc | jackbtc@mail.ua | jabber-winnipyh123@sj.ms |

| stillmann.mnu@aol.com | asus2145@cock.li | jabber-theone@safetyjabber.com |

| stelskill@cock.li | asdbtc@aol.com | jabber-hellobuddy@sj.ms |

| stanley001@cock.li | asdasd333@default.rs | support@robsmithmba.com |

| sqlbackup2019@pm.me | hyena@rape.lol | isafeyourdata@protonmail.com |

| SoupMactavish@cock.li | apoyo2019@protonmail.com | ingalls.jan@inqwari.com |

| Skynet228@cock.li | apoyo2019@aol.com | info@bigbobross.website |

| hyena@cock.lu | angry_war@protonmail.ch | ImranZakhaev@protonmail.com |

| imdecrypt@aol.com | anamciveen@aol.com | sherminator.help@tutanota.com |

| seed@firemail.cc | altecpro@cock.li | iamheretohelpy0u@protonmail.com |

| SafeGman@tutanota.com | altec433@cock.li | ArcticBearSOS@protonmail.com |

| safegman@protonmail.com | altec1167@cock.li | Skynet1488@protonmail.com |

| SafeGman@firemail.cc | alleen.cowthwaite@aol.com | human_mystery@aol.com |

| rsa2048@cock.li | aliradada@tutanota.com | howdecript@tutanota.com |

| Fata54@cock.li | aliradada@protonmail.com | recoverydbservice@protonmail.com |

| file1m@yandex.com | aksdkja0sdp@ctemplar.com | recoverydata52@protonmail.com |

| restoringbackup@airmail.cc | Agent.DMR@protonmail.com | detwavuka1973@protonmail.com |

| restorehelp@qq.com | Agent.DMR@aol.com | heronpiston@xmpp.jp |

| reroman4@gmail.com | admincrypt@protonmail.com | heronpiston@ctemplar.com |

| requests2@memeware.net | admin@spacedatas.com | helpyou@countermail.com |

| recoveryhelp@airmail.cc | admin@sectex.net | helpservis@horsefucker.org |

| hinkle.s@aol.com | admin@secet.net.bot | helprestore@firemail.cc |

| recoverydata54@cock.li | admin@secet.bot | helpdesk_mz@aol.com |

| horsesert@xmpp.jp | admin@sctex.net | recovery94@protonmail.com |

| hellobuddy@sj.ms | admin@datastex.club | healermed@protonmail.ch |

| recoverdata@cock.lu | 5ss5c@mail.ru | harmahelp73@gmx.de |

| GodSaveYou@tuta.io | 4josefina@keemail.me | Hamlampampom@cock.li |

| file1@techie.com | gnus@nigge.rs | grusha2281@protonmail.com |

| Rans0me@protonmail.com | 1btc@qbmail.biz | ReadME-Unlockme501@protonmail.ch |

| protected@firemail.cc | everbe@airmail.cc | GodSaveMe@tutamail.com |

| prndssdnrp@mail.fr | estelldstva@aol.com | 1btcpayment@protonmail.com |

| prndssdnrp@foxmail.com | geerban@email.tg | elisa_abbott1983@protonmail.com |

| prnassdnrp@maill.fr | gaudrea@aol.com | getdecoding@protonmail.com |

| Philip.BTC@protonmail.com | embrace@airmail.cc | getbackdata@qq.com |

| pc.master@aol.com | gnus@cock.li | esliperre1971@protonmail.com |

| file1@protonmail.com | elamsanjit@airmail.cc | eninteste1987@protonmail.com |

| file1n@yandex.com | duncnock@gerdye.com | Galgalgalhalk@tutanota.com |

| deliverymax@tutanota.com | dresdent@protonmail4.com | truesoft77@protonmail.com |

| file1@keemail.me | dresden@protonmail.com | fox606@protonmail.com |

| decservice@mail.ru | dontworry@tuta.io | firstmaillog@protonmail.com |

| decryptors@xmpp.is | dontworry@hitler.rocks | dharma99@protonmail.com |

| decryptmasters@firemail.cc | dontworry@cock.li | decyourdata@protonmail.com |

| howdecript@cock.li | donshmon@cock.li | panda.in.prada@tutanota.com |

| divinebackup@tuta.io | evillocker@cock.li | panda.in.prada@outlook.com |

| divine@cock.lu | evillock@cock.li | returnmaster@aaathats3as.com |

| fhmjfjf@default.rs | everest@airmail.cc | rdpconnect@protonmail |

Анализ данных защиты безопасности системы

Сравнивая данные за ноябрь и декабрь 2019 года, мы обнаружили, что с точки зрения доли атакованных систем атака слабых паролей удаленного рабочего стола, которой подверглась Windows 7, увеличилась с 63,18% в ноябре до 76,22% в этом месяце, увеличившись на 13,04%. Это также привело к значительному увеличению доли атак на настольные системы в этом месяце.

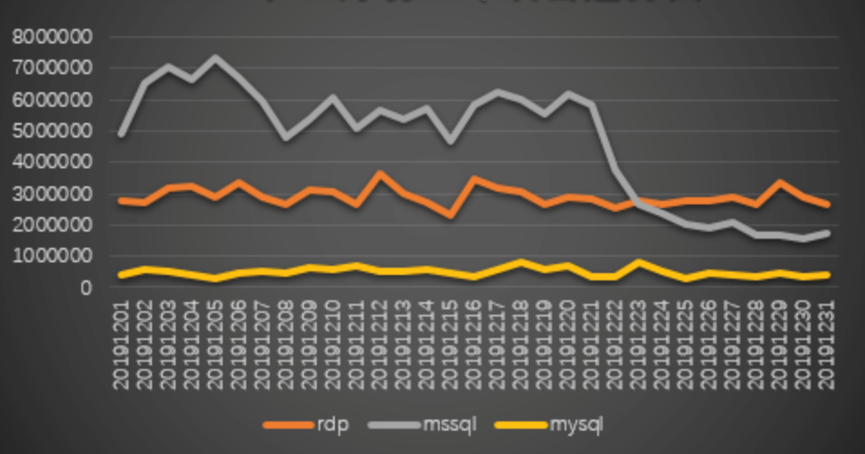

Анализ тенденции атак с использованием слабых паролей в декабре 2019 года показал, что атаки с использованием слабых паролей MSSQL в целом демонстрируют тенденцию к снижению в декабре. Это соответствует общей тенденции количества машин, использующих канал атаки MSSQL для заражения, отслеживаемых центром безопасности 360.

Ключевые слова вымогателей

Эти данные получены из статистики поиска lesuobingdu.360.cn. (Исключая семейства WannCry, AllCry, TeslaCrypt, Satan, Kraken, Jsworm, X3m и GandCrab, объем запросов которых был сильно нарушен)

pig865qqz: принадлежит к семейству GlobeImposter, поскольку суффикс зашифрованного файла будет изменен на pig865qqz и станет ключевым словом. Вирусное семейство вымогателей в основном взламывало пароли удаленного рабочего стола с помощью грубой силы, а затем передавал вирус вручную.

Can wecanhelp: принадлежит к семейству вымогателей Nemesis. Недавно вымогатель распространился через удаленные рабочие столы brute force. Вымогатель создает в системе файл temp000000.txt, который содержит ключ, используемый для расшифровки файла. Как правило, он будет удален хакерами напрямую, но зараженные пользователи могут попытаться получить содержимое файла temp000000.txt по следующей ссылке: https://bbs.360.cn/thread-15780698-1-1.html.

rooster865qqz: такой же, как pig865qqz.

Lock bitlocker@foxmail.com: принадлежит к семейству вирусов-вымогателей Crysis. Поскольку файлы зашифрованы, они будут добавлены в admin@sectex.net и станут ключевыми словами. Семейство вирусов-вымогателей в основном взламывает пароли удаленного рабочего стола с помощью грубой силы, а затем вручную передал вирус.

Инструкции по чтению: принадлежит семейству MedusaLocker, поскольку суффикс зашифрованного файла будет изменен на инструкции Readtheinstructions и станет ключевым словом. Семейство вирусов-вымогателей в основном взламывает пароли удаленного рабочего стола с помощью грубой силы, а затем вручную передает вирус.

Harma: то же, что admin@sectex.net. Разница в том, что суффикс файла меняется на harma

Хендрикс: так же, как инструкции по чтению.

Вики: То же, что и Харма.

Od Sodinokibi: Sodinokibi — это название семейства вирусов. Поскольку этот вымогатель изменяет суффикс зашифрованного файла на случайный суффикс, большинство пользователей получит Sodinokibi с суффиксом зашифрованного файла. Вымогатель распространяется по многим каналам. Существует два основных канала, все еще используется. Первый — это доставка почтовых ящиков со спамом, а второй — взлом с помощью перебора удаленного рабочего стола.

china.helper@aol.com: принадлежит семье GlobeImposter.Этот адрес электронной почты используется хакерами, чтобы оставаться в подсказках вымогателей, и используется для общения с хакерами.

Инструмет дешифр. По-вымогателей 360

По статистике мастеров дешифрования в этом месяце,по-прежнему объем дешифрования GandCrab является самым большом в этом месяце, за которым следует KimChinInSev. Среди них наибольшее количество пользователей, которые используют мастер дешифрования для расшифровки файлов, по-прежнему остается Зараженным устройством семейства Stop, за которым следует Зараженных устройств семейства Crysis.

Резюме

Атаки на серверы по-прежнему являются основным направлением современных вымогателей. Предприятия должны усилить свои собственные возможности управления информационной безопасностью, особенно слабыми паролями, уязвимостями, общими доступами к файлам и управление удаленными рабочими столами, чтобы противостоять угрозе вымогателей. У нас несколько советов для администраторов:

- Не используйте одну учетную запись и пароль для разных компьютеров.

- Пароль для входа должен быть достаточно длин и сложен, и регулярно поменян.

- Общая папка с важными данными должна быть настроена с контролем доступа и регулярно создаваться резервные копии.

- Регулярно выявляйте уязвимости в системе и программном обеспечении и своевременно применяйте исправления.

- Регулярно проверяйте сервер на наличие неисправностей. Область видимости включает в себя:

а) Есть ли новые аккаунты

б) Гость включен

в) Есть ли исключение в системном журнале Windows?

- d) Есть ли ненормальный перехват антивирусного программного обеспечения?

Что касается вымогателей, которые вновь появились в этом месяце и начали атаку на персональные компьютеры, пользователям рекомендуется:

- Установите программное обеспечение безопасности и убедитесь, что оно работает правильно.

- Загрузите и установите программное обеспечение с обычных каналов.

- Если незнакомые программные обеспечения были перехвачено антивирусным программным обеспечением, не добавляйте доверие для продолжения работы.

Кроме того, мы не советуем предприятиям и жертвам заплатить выкуп. Выплата выкупа не только поощряет замаскированное вымогательство, но и процесс расшифровки может также принести новые угрозы безопасности.

Многие распространенные вымогатели только шифруют данные заголовка файла. Для некоторых типов файлов (например, файлов баз данных), вы можете попытаться восстановить часть потерь за счет методов исправления данных. Если вам необходимо заплатить выкуп, вы можете попытаться договориться с хакером, чтобы уменьшить цену выкупа. В то же время, во время процесса переговоров, вы должны избегать раскрытия вашей истинной идентификационной информации и срочности, чтобы хакер не запрашивал цену.

Подробнее о 360 Total Security