Недавно 360 центр безопасности обнаружил новую атаку с использованием уязвимость IE 0-day. После анализа это первая APT-кампания, которая формирует атаку с помощью документа Office, встраивающего 0-day эксплойт Internet Explorer. Жертвы заражаются и отдают контроль над своими компьютерами, как только они открывают документ.

360 полностью расшифровал всю атаку,и сообщил Microsoft о деталях этой 0-day уязвимости,а также назвал это 0-day «Double Kil». Эта уязвимость затрагивает все последние Microsoft Internet Explorer и любые приложения, использующие движок браузера IE для рендеринга веб-страниц. Сейчас 360 срочно способствует выпуску патч уязвимости, мы предупреждаем пользователей не открывать какой-либо документ Office из неизвестных источников.

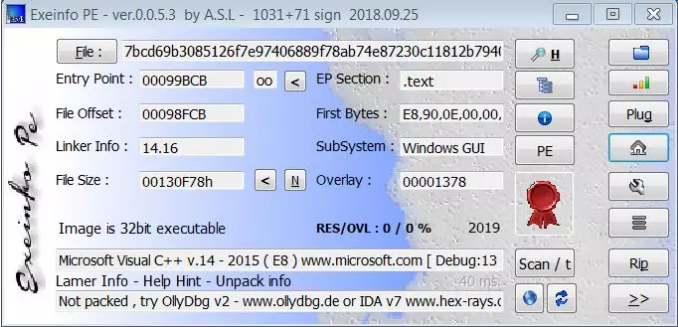

Под капотом злоумышленники этой кампании инициируют атаку путем внедрения вредоносного веб-сайта в офисный документ. Любой вредоносный код и полезная нагрузка могут быть развернуты через удаленные веб-серверы. Эта атака также использует известную технику обхода UAC для получения высоких привилегий. Его методология исполнения в памяти не оставляет дисковых следов и избегает отслеживания трафика.

Мы заметили растущую тенденцию, что документ Office занял центральное место в APT-атаке. Открытие любых вредоносных документов с уязвимостью «Double Kill» позволяет любым злоумышленникам контролировать ваш компьютер без вашего ведома, делая имплантацию программ-вымогателей, незаконное наблюдение и утечки конфендинциальности и тд.

360 центр безопасности хотел бы напомнить всем пользователям не открывать какие-либо документы из ненадежных источников. Любая организация и правительство должны уделять пристальное внимание на последнее обновление этой уязвимости, чтобы усилить защиту своих ИТ-инфраструктур. 360 центр безопасности будет отслеживать эволюцию этой уязвимости и доступность её патча.

Подробнее о 360 Total Security