Началась с апреля этого года, 360 Baize Lab перехватила большое количество образцов атак от неизвестной хакерской организации. Хакерская организация отправила жертве фишинговое электронное письмо, подделав письмо о расследовании в полицейском участке, извещение об обнаружении COVID-19 и т. Д. С помощью вируса бэкдора, чтобы контролировать машину жертвы, украсть ценные конфиденциальные данные, связанные с целью. Путь PDB образцов вирусов, используемых организацией, указывает на пользователя с именем «Vendetta», и позже мы также назовем хакерскую организацию Vendetta:

«C: \ Users \ Vendetta \ source \ repos \ {имя проекта} \ * \ obj \ Debug \ {имя проекта} .pdb»

В некоторых примерах мы неоднократно обнаруживали следующие теги, автор вируса утверждает, что он из Италии:

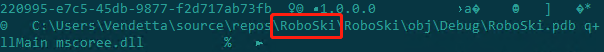

Однако в именовании образцов вирусов мы обнаружили, что авторам вирусов нравится использовать определенные турецкие имена для именования переменных, например, «RoboSki», поэтому мы подозреваем, что организация возникла в Европе:

Vendetta — хакерская организация, которая хорошо использует социальную инженерию. Они очень реалистично подделывают фишинговые письма. Они могут легко завоевать доверие пользователей и направлять пользователей на открытие вредоносных программ, которые они несут.

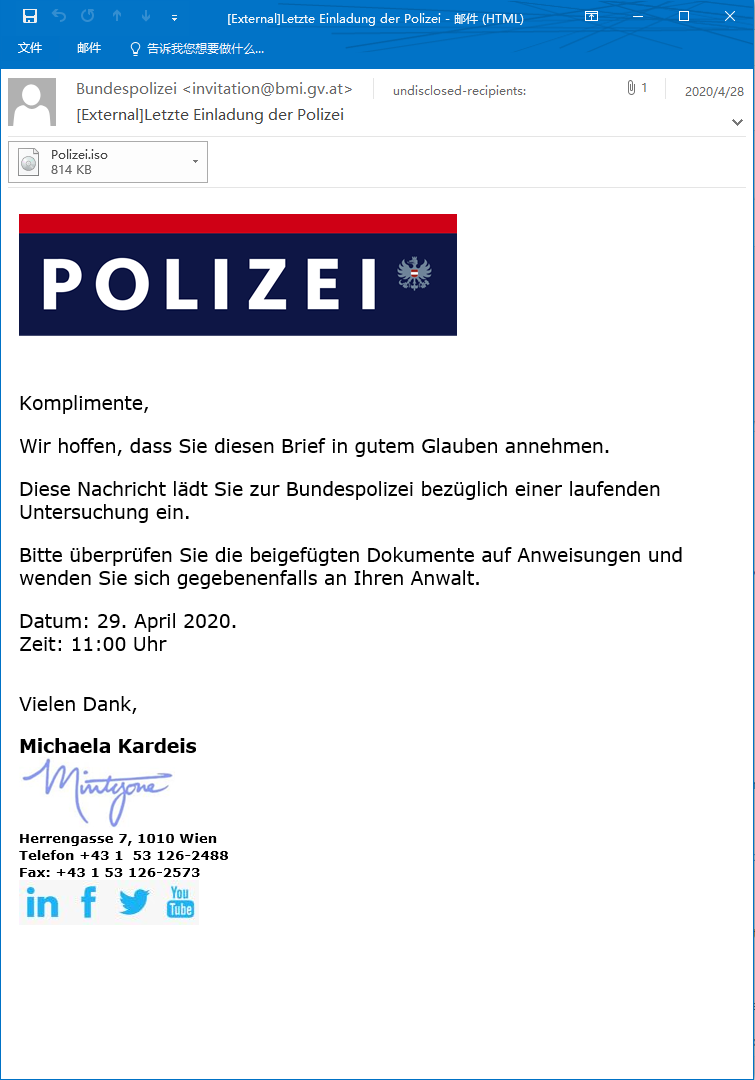

Картинка ниже представляет собой подделку Вендетты следственного письма, выданного Федеральным министерством внутренних дел Австрии (ИМТ).

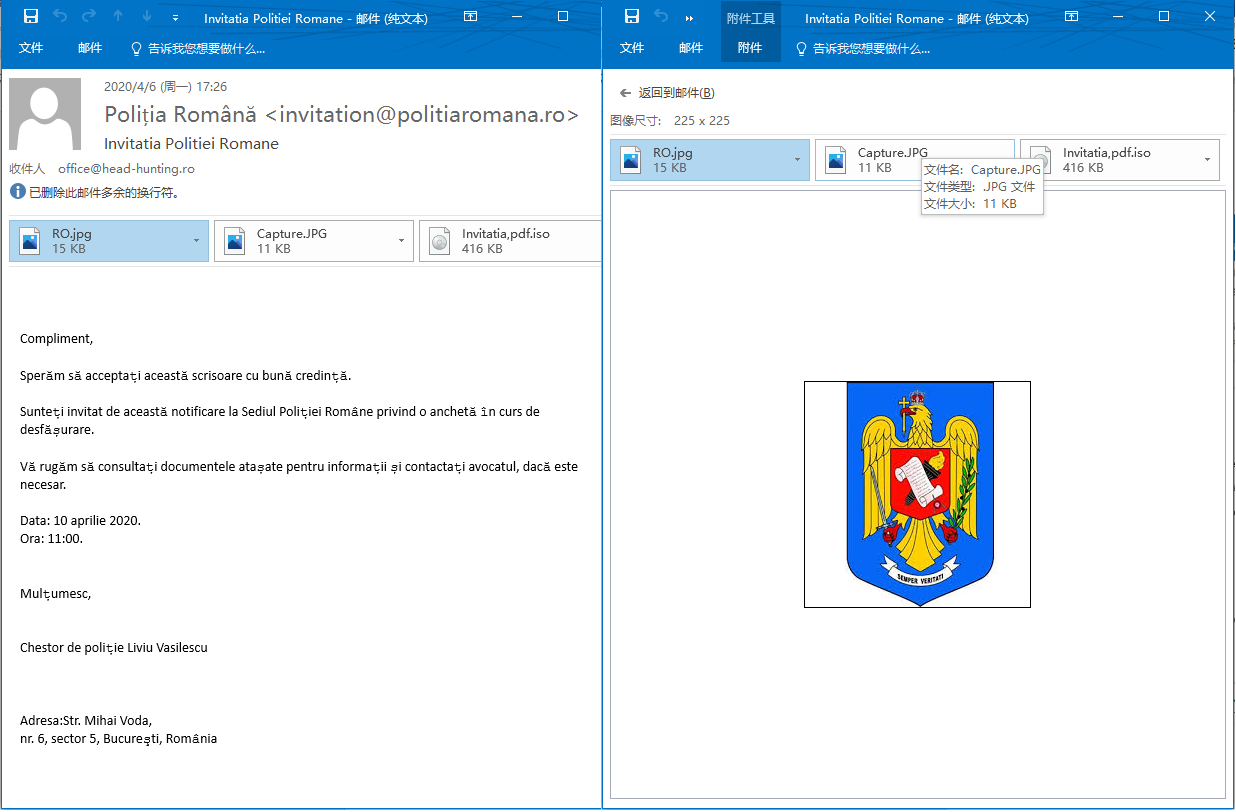

Поддельное следственное письмо из румынского полицейского участка:

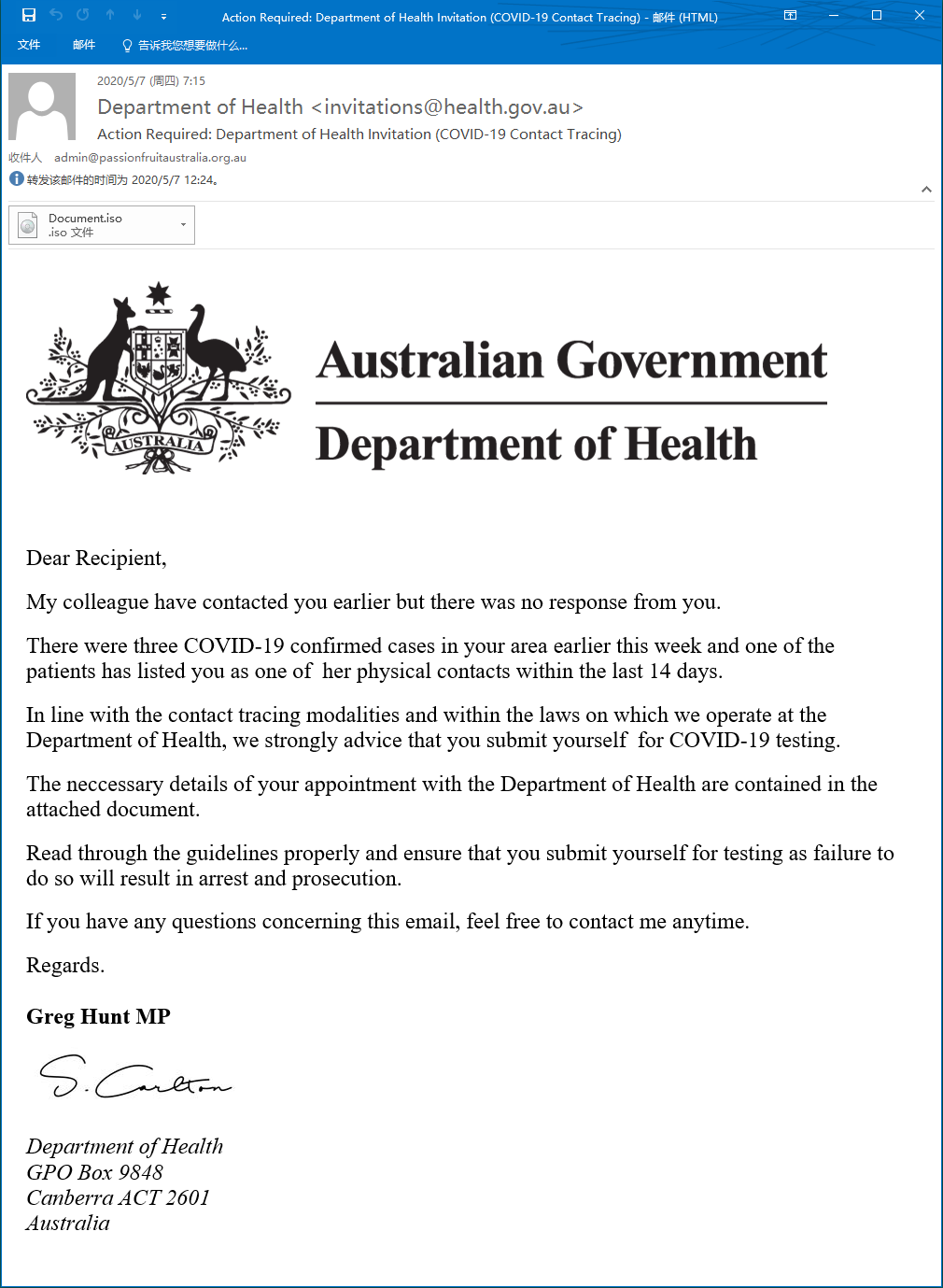

Подделано письмо с тестом на вирус COVID-19, выданное Министерством здравоохранения Австралии. В электронном письме написано, что жертва контактировала с подтвержденным случаем в течение последних 14 дней. Рекомендуется прочитать руководство по тестированию во вложении и принять тест:

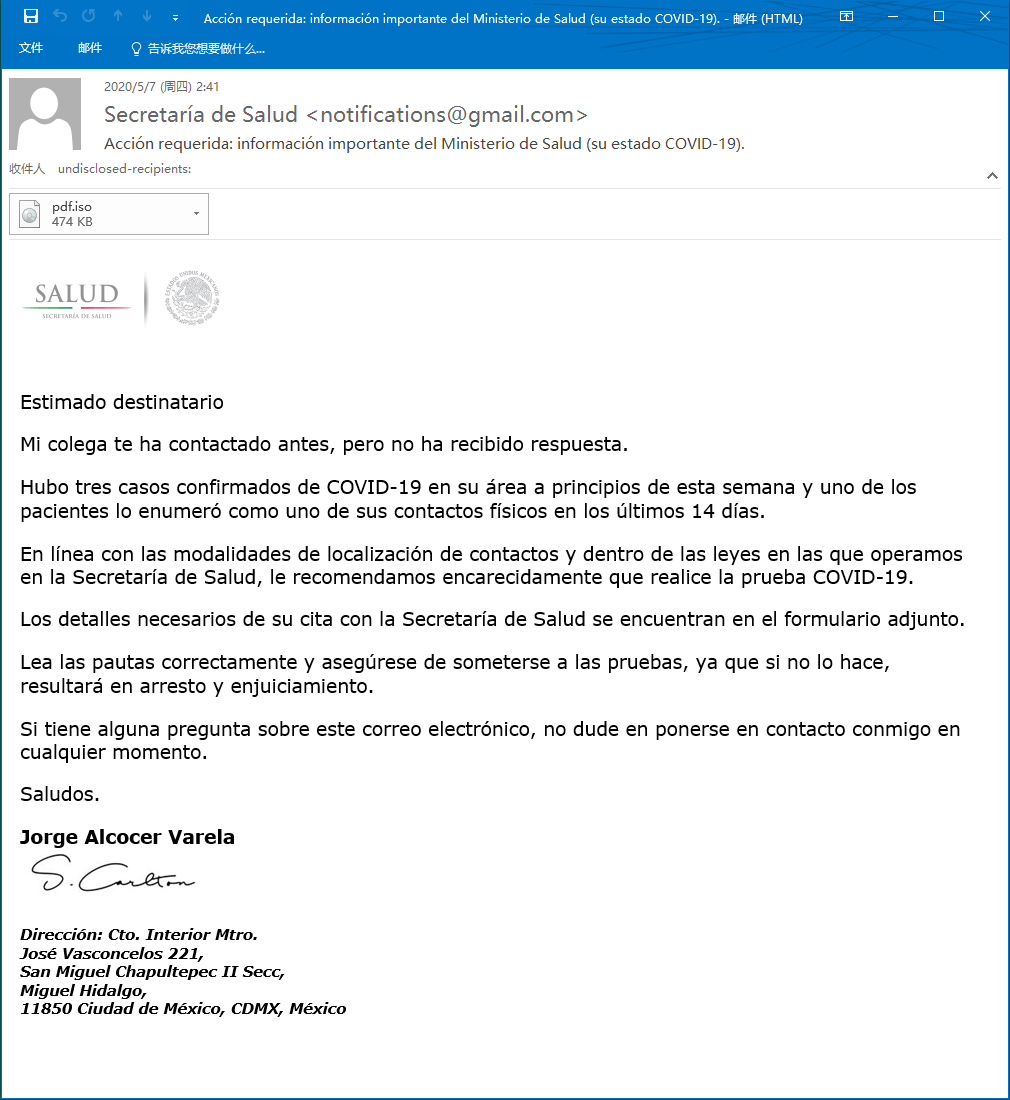

Подделано письмо с тестом на вирус, выданное министерством здравоохранения Мексики:

А также поддельное электронное письмо, цитируемое египетской Orascom Group :

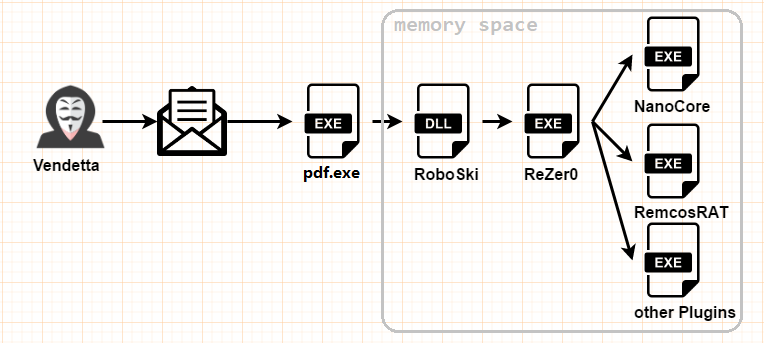

Сжатый файл во вложении электронной почты содержит троянский файл, который обычно называется pdf.exe, Document.exe и т. Д. После запуска он расшифровывается и загружает последующий вирусный модуль в память.

RoboSki

Во всех примерах мы обнаружили один и тот же тип обфускатора кода, и в соответствии с путем отладки PDB мы назвали его RoboSki:

RoboSki шифруется и шелл-код сохраняется в пикселях изображения. На следующем рисунке показана кодовая логика для извлечения доступных данных пикселей и дешифрования шелл-кода:

ReZer0

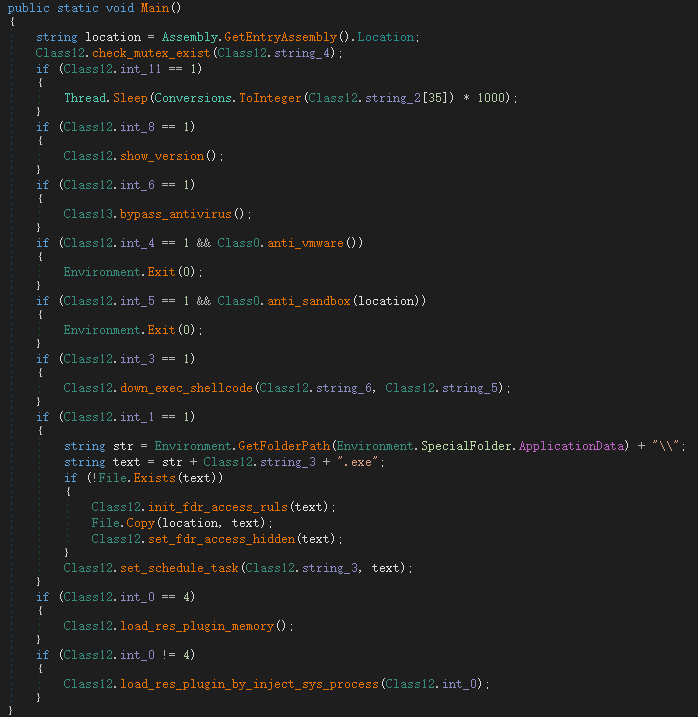

Логика выполнения ReZer0 контролируется жестко закодированными встроенными инструкциями. По разным инструкциям выполняются разные вредоносные функции. Его логика проектирования напоминает метод проектирования бэкдор-программ:

Мы разобрали жестко заданные инструкции и их соответствующие значения, большинство из которых не используются:

| Hardcode[x] | Description |

| 0 | [0] == 4 load the plugin from the resource into memory |

| [0]! = 4 Inject the plugin in the resource into the system process to execute | |

| 1 | Whether to register scheduled tasks |

| 4 | Download and execute any file |

| 5 | Download file URL |

| 6 | The execution path of the downloaded file |

| 7 | Whether to detect the virtual machine |

| 8 | Whether to detect sandbox |

| 9 | ByPass antivirus software |

| 29 | Show file version |

| 34 | Sleep() |

| 35 | Sleep duration |

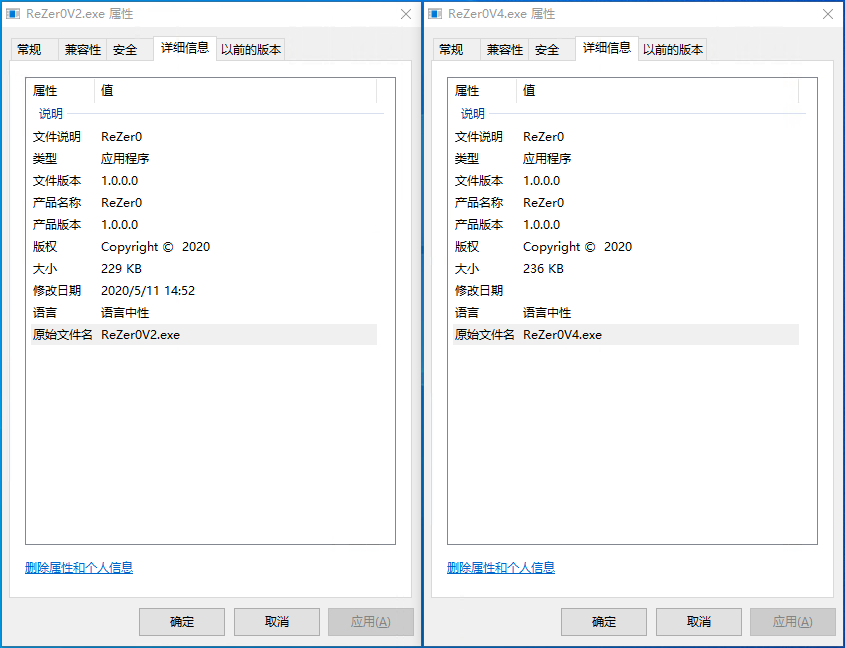

В массивных данных 360 мы обнаружили, что ReZer0 имеет очевидную идентификацию версии. В связи с вышеупомянутым большим количеством использованных инструкций мы предполагаем, что программное обеспечение все еще находится на стадии разработки, и не исключено, что в будущем программа будет контролироваться посредством сетевого взаимодействия:

В дополнение к природе вируса бэкдора, ReZer0 также несет в себе известные трояны удаленного управления, такие как NanoCore и Remcos. Мы не будем повторять функции дистанционного управления, такие как NanoCore. Мы возьмем некоторых жертв Вендетты в качестве примера, чтобы спекулировать цель их действий.

Австралийская компания Passion Fruit (PAI) является представительным учреждением и некоммерческой организацией, которая поддерживает индустрию маракуйи в Австралии. PAI является зонтичной организацией, которая представляет и усиливает интересы всех в индустрии маракуйи, включая производителей, упаковщиков, оптовиков, экспортеров, исследователей и розничные магазины.

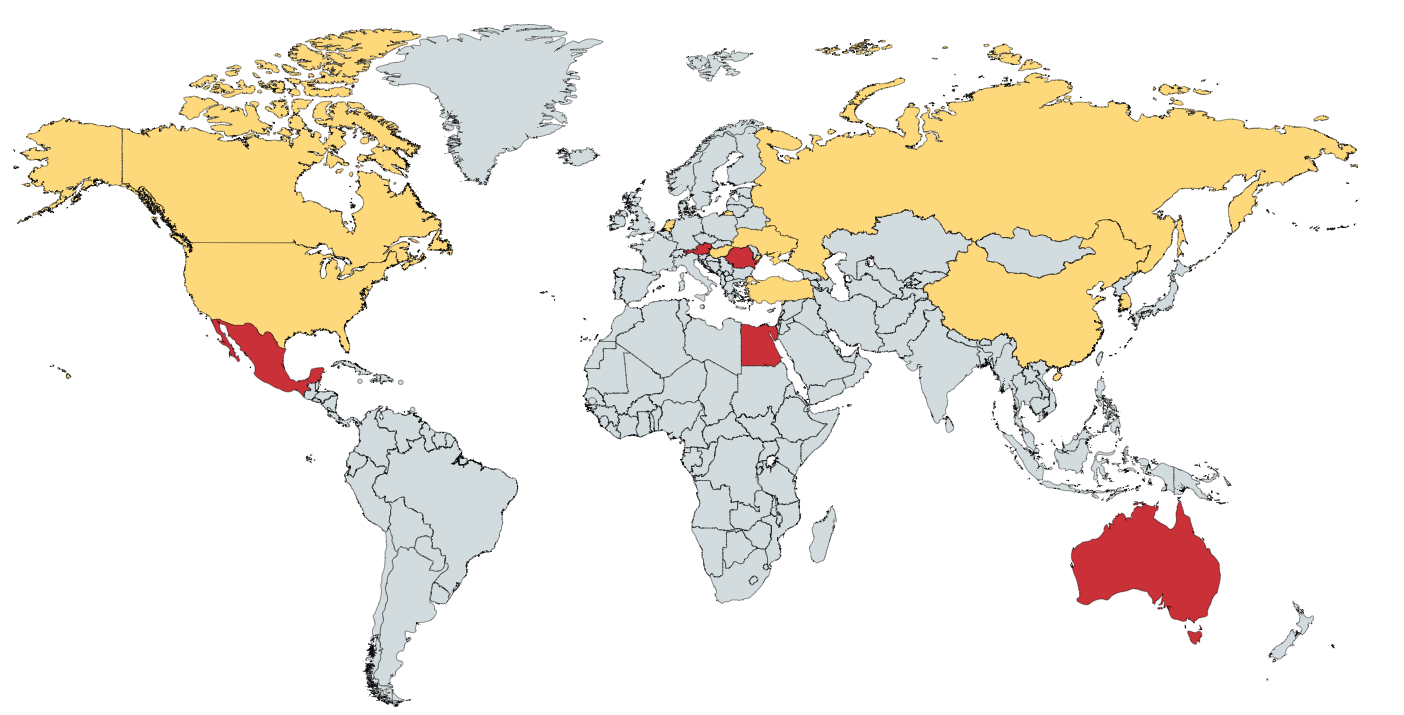

Конечно, целью атаки Вендетты является не только семья PAI. Мы примерно описали распределение цели атаки Вендетты путем статистического распределения связанных образцов, и его цель атаки состоит в краже связанной коммерческой информации.

Резюме

Вендетта — активная хакерская организация, созданная в апреле 2020 года. Возможно, она возникла в Европе, и хорошо использует социальную инженерию для запуска кибератак. Целью атаки является кража целевой бизнес-аналитики.

C2:

172.111.188.199:8829

Md5:

e73d9b2eba5e818cd4699f1484af5bce

dabbfc6a7d939c4c41fb2c7cee295220

dd93825ca5bd3afda1c238ce2ded84e1

500dc2b3fbea8f13b29f494afb9465ec

2106b19ffb7bf327d64d4cd6bdb606b4

e73d9b2eba5e818cd4699f1484af5bce

Подробнее о 360 Total Security