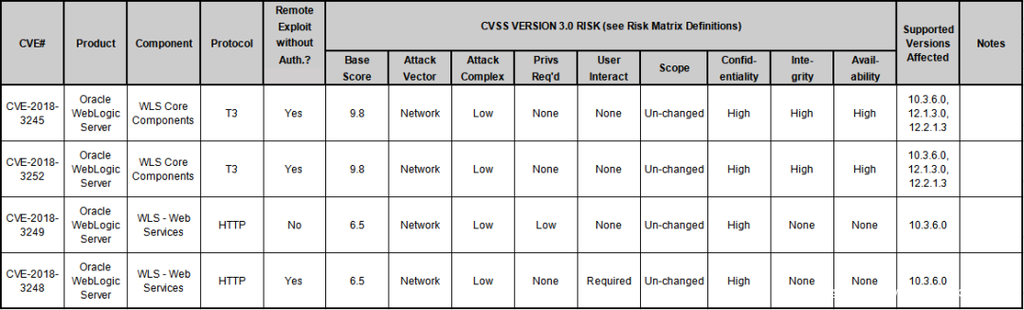

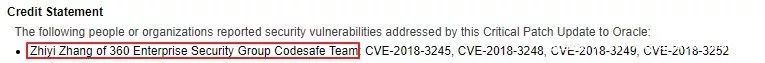

Recientemente, los investigadores del equipo Security Group Codesafe Team de 360 Enterprise descubrieron varias vulnerabilidades de seguridad de alto riesgo en los productos de Oracle WebLogic Server (CVE-2018-3245, CVE-2018-3248, CVE-2018-3249 y CVE-2018-3252) e informaron a Oracle antes que nadie para ayudarles a corregir la vulnerabilidad.

Oracle WebLogic Server es uno de los middlewares de aplicaciones empresariales más utilizados en el mundo. El 17 de octubre de 2018, hora de Beijing, Oracle lanzó el aviso de actualización de parches críticos (octubre de 2018), reconociendo públicamente al equipo Security Group Codesafe Team de 360 Enterprise y emitiendo el correspondiente parche de corrección de vulnerabilidades.

Imagen: Anuncio oficial de Oracle

Imagen: Gracias a 360 Enterprise Security Group Codesafe Team

Entre las vulnerabilidades corregidas por Oracle, CVE-2018-3245 y CVE-2018-3252 son vulnerabilidades de deserialización de alto riesgo que afectan a múltiples versiones de WebLogic. La puntuación de CVSS es de 9,8. Bajo ciertas condiciones, se puede generar código remoto. Este artículo describirá brevemente ambas vulnerabilidades.

Resumen de la vulnerabilidad

CVE-2018-3245 (deserialización JRMP a través de T3)

La vulnerabilidad es un error que ignora el parche y puede evitar la función de parcheo de Oracle de julio que corrige la vulnerabilidad de deserialización de JRMP, haciendo por tanto que el parche no sea efectivo en absoluto. La vulnerabilidad es de riesgo alto y puede ejecutar código arbitrario de forma remota.

CVE-2018-3252 (deserialización vía HTTP)

El desencadenante de esta vulnerabilidad no es el protocolo T3 descrito oficialmente, sino que se puede activar por HTTP (más dañino; puede escapar al cortafuegos HTTP general). Debido al lanzamiento del parche, hay una gran cantidad de servidores WebLogic en Internet que no están parcheados todavía. Los detalles de la vulnerabilidad no se divulgan temporalmente.