Einführung

Windows Activator ist ein beliebtes Mittel für Angreifer gewesen, um Trojaner-Viren zu verbreiten. Kürzlich hat 360 Security Center eine neue Sorte Erpressungssoftware gefunden, die als ein Windows Activator getarnt verbreitet wurde. Durch unsere präzise Analyse fanden wir heraus, dass diese Erpressungssoftware eine versteckte Konfigurationsfunktion hat, die den Schlüssel ansehen und verändern kann und Informationen für eine Verschlüsselung auslösen und auch an die Schlüsseldekodierung durch diese Schnittstelle gelangen.

Virusübertragung

Abbildung1: Der Activator gepackt mit Erpressungssoftware

Trojaner sind in den Windows Activator gepackt und verbreiten sich durch einige fremde Netzwerkdatenscheiben. Die Erpressungssoftware tauchte das erste Mal am 7. August auf und hat sich seitdem verbreitet. Obwohl der Trojaner selbst von der Sicherheitssoftware abgefangen wurde, wird er immer noch von Nutzern verwendet.

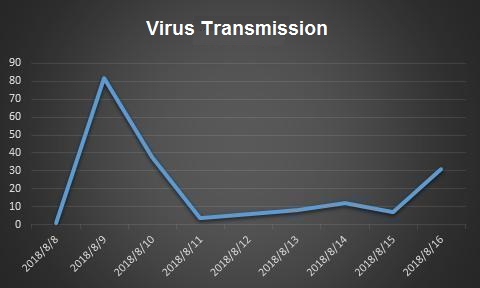

Abbildung 2: Virus-Übertragung

Analyse

Wir haben eines der Trojaner-Muster zur Analyse ausgewählt:

Abbildung 3: Virus-Muster-Symbol

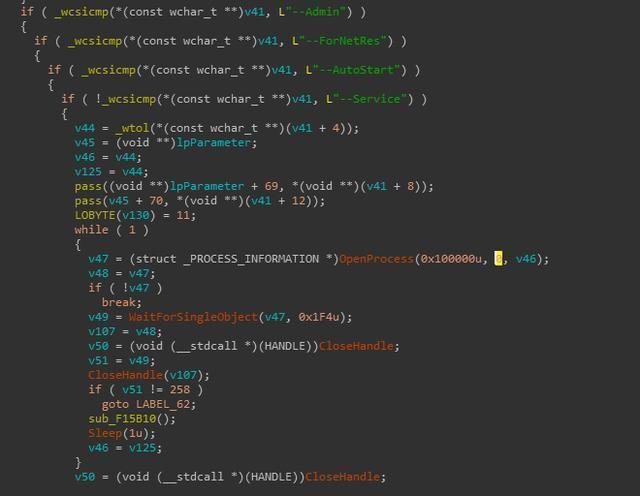

Nachdem der Virus gestartet wurde, würde er nochmal gestartet mit Parametern, um verschiedene Funktionen durchzuführen.

Verschiedene Funktionen sind mit unterschiedlichen Parametern eingebaut:

Abbildung 4: Den Prozess starten

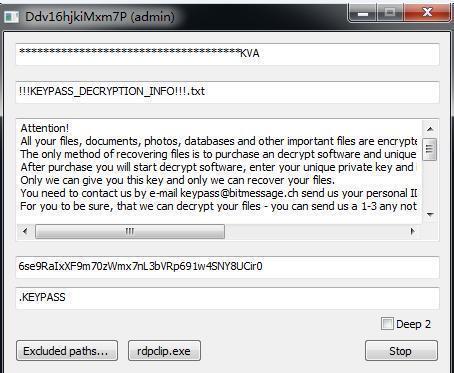

Versteckte Debugging-Funktionen

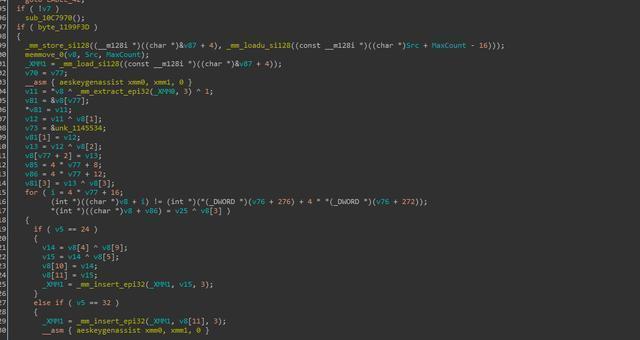

Während der Analyse fanden wir heraus, dass die Erpressungssoftware ein verstecktes Formular enthält, das angezeigt wird, wenn man F8 drückt. Diese Konfigurationsseite erlaubt es Nutzern, die folgenden Informationen zu konfigurieren (offensichtlich handelt es sich hier um eine Fehlerbehebungsfunktion, die mit dem Virus kommt):

* Der Schlüssel der verschlüsselten Datei

* Der Dateiname der Erpressungsnachricht

* Erpressungsnachricht

* Persönliche ID des Nutzers

* Die Endung der hinzugefügten Datei

Abbildung 5: Einrichtungsart 1

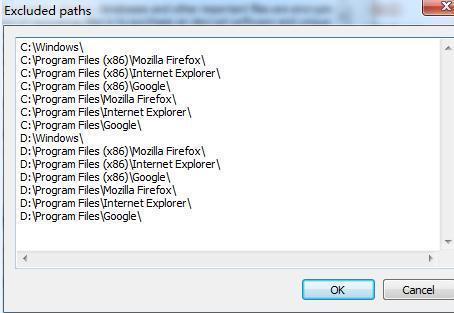

Der Angriff kann auch das Dateiverzeichnis bestimmen, welches übersprungen werden sollte. Die Inhalte des unten stehenden Dialogs sind die vorgegebenen Einstellungen.

Abbildung 6: Einrichtungsart 2

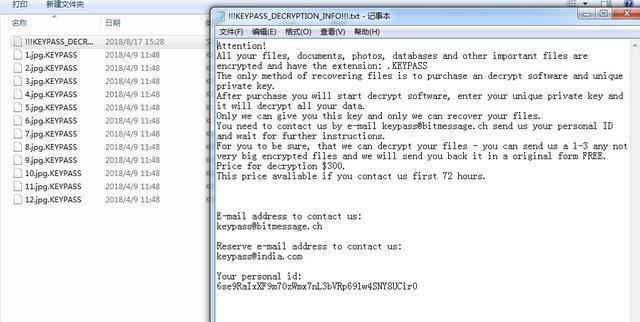

Die Abbildung zeigt die Situation vor der Verschlüsselung der Datei:

Abbildung 7: Die verschlüsselte Datei nach Veränderung der Einstellungen

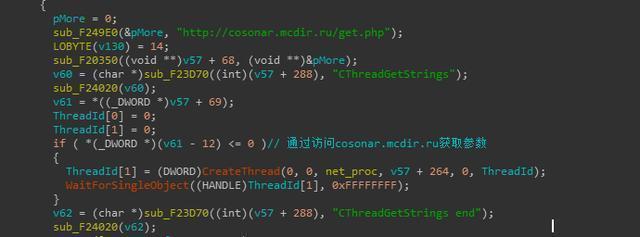

In der Zwischenzeit, wenn der Versuch, Parameter über cosonar.mcdir.ru/get.php zu erhalten, nicht funktioniert, wird die Erpressungssoftware den vorgegebenen Verschlüsselungscode und die vorgegebene Nutzer-ID für den Prozess aufrufen und das Formular einrichten.

Abbildung 8: Den Schlüssel und die ID bekommen

Abbildung 9: Vorgegebener Schlüssel und Nutzer-ID

Dokumentenverschlüsselung

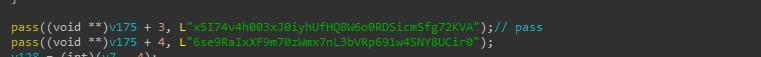

Bei der Erstellung eines Erpressungssoftware-Virus nutzt der Ersteller üblicherweise für die Implementierung der Verschlüsselungsfunktion die Crypto Verschlüsselungsbibliothek von Microsoft. Die Erpressersoftware nutzt jedoch die Open Source-Bibliothek von CryptoPP. Für die Dateiverschlüsselung verarbeitet der Virus die ersten 0x500000 Bytes (ca. 5M) der Datei. Die überdimensionierten Dateien werden den letzten Teil nicht länger verschlüsseln, und dann wird der AES Algorithmus aufgerufen für die Verschlüsselung. Das lässt eine Gelegenheit, die Datei zu entschlüsseln.

Abbildung 10: Verwendeter AES Algorithmus für die Verschlüsselung von Dateien

Erinnerung

Tarnung als normale Software ist eine gängige Methode, um Trojaner-Viren zu verbreiten, insbesondere mehrere Arten von Cracking-Software und Plugin-Software. Wenn Nutzer auf diese Art von Erpressungssoftware treffen, können sie sich mithilfe der folgenden Methoden schützen:

1. Dateien, die von unbekannten Webseiten heruntergeladen werden, müssen mit aktivierter Anti-Viren-Software laufen.

2. Schützen Sie wichtige Dateien mit unserem „Dokumenten-Protektor”-Tool.

Abbildung 11: 360 Dokumenten-Protektor

3. Machen Sie regelmäßig eine Sicherungskopie von wichtigen Dateien.

Mehr Infos zum 360 Total Security