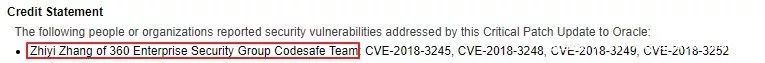

Vor kurzem erkannte das Codesafe-Team von 360 Enterprise Security Group mehrere hochriskante Sicherheitslücken bei den WebLogic Server-Produkten von Oracle (CVE-2018-3245, CVE-2018-3248, CVE-2018-3249, CVE-2018-3252) und bot Oracle zum ersten Mal an, diese Schwachstellen zu beseitigen.

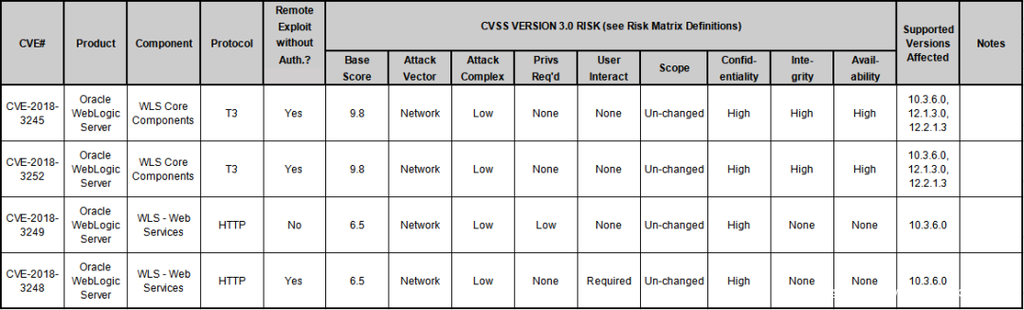

Der Oracle WebLogic Server zählt zu den weltweit gängigsten Middlewares bei Unternehmen. Am 17. Oktober 2018 (Peking-Zeit) veröffentlichte Oracle das Critical Patch Update Advisory (Oktober 2018), bedankte sich öffentlich beim Codesafe-Team der 360 Enterprise Security Group und gab eine Erklärung zu den Patch-Schwachstellen ab.

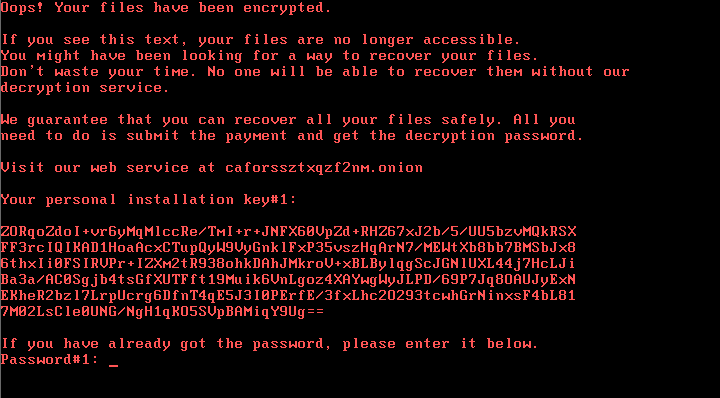

Abbildung: Offizielle Mitteilung von Oracle

Abbildung: Dank an das Codesafe-Team der 360 Enterprise Security Group

Zu den Schwachstellen, die Oracle behoben hat, zählen CVE-2018-3245 und CVE-2018-3252, die hochriskante Deserialisierungsschwachstellen sind und sich auf mehrere Versionen von WebLogic auswirken. Die CVSS-Bewertung liegt bei 9,8. Unter bestimmten Umständen kann ein Ferncode erstellt werden. In diesem Artikel werden die beiden Schwachstellen kurz beschrieben.

Schwachstellen

CVE-2018-3245 (JRMP Deserilisierung via T3)

Die Schwachstelle ist ein Fehler, durch den das Patch bzw. die Patching-Funktion vom Juli umgangen werden kann. Das Patch sollte eigentlich die Schwachstelle der JRMP-Deserilisierung beheben. Durch den Fehler wurde das Patch allerdings unwirksam. Die Schwachstelle birgt ein hohes Sicherheitsrisiko. Durch sie kann ein willkürlicher Code aus der Ferne ausgeführt werden.

CVE-2018-3252 (Deserilisierung via HTTP)

Der Auslöser dieser Sicherheitslücke ist nicht das offiziell erwähnte T3-Protokoll, sie kann jedoch durch HTTP ausgelöst werden (was noch schlimmer ist, da die allgemeine Firewall von HTTP umgangen werden kann). Aufgrund der Veröffentlichung des Patchs wurden zahlreiche WebLogic Server im Internet nicht rechtzeitig gepatcht. Die genauen Hintergründe zu dieser Schwachstelle wurden bislang noch nicht offengelegt.