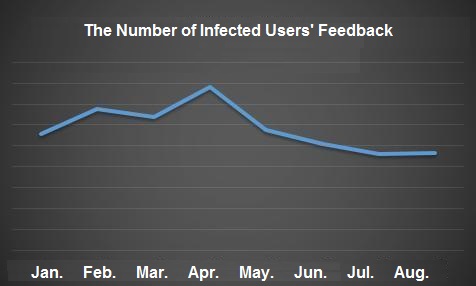

Erpressungssoftware hat eine ernsthafte Bedrohung für die Datensicherheit von Unternehmen und Privatpersonen dargestellt. Glücklicherweise hat 360 Internet Security Center Erpressungssoftware entdeckt und sofort verteidigt. Laut Feedback unserer Nutzer fanden wir heraus, dass die Anzahl unserer durch Erpressungssoftware attackierten Nutzer im August einen leichten Aufwärtstrend zeigt. Des Weiteren hat die höchste Anzahl an Abfangvorgängen an einem einzigen Tag durch schwache Passwörter mehr als 6 Millionen Fälle erreicht, was das 200 Millionenfache des vorangegangenen Monats ist.

Analyse

Die Statistiken für 2018 über die Infizierung mit Erpressungssoftware zeigt, dass die Anzahl an infizierten Nutzern einen leichten Aufwärtstrend aufweist von Juli auf August durch das neue Auftreten der KEYPASS Familie, ACCDFISA Familie und ONI Familie. Gleichzeitig wuchs die Anzahl der mit Globelmposter infizierten Nutzer dramatisch seit Mitte August.

Laut den Feedbackdaten unserer Nutzer für August 2018 sind die Erpressungssoftwarefälle durch Software- und Systemschwachstellen deutlich gesunken. Hacker sahen die Aktivierung der RDP (Remote-Desktop-Protokoll) der Opfer als erste Wahl, um Erpressungssoftware zu verbreiten. Um die RDP der Nutzer anzugreifen, nutzen die Hacker hauptsächlich die Nachlässigkeit von Server-Administratoren aus, die schwache Passwörter für Serverkonten festlegen. Auch wenn schwache Passwörter üblicherweise festgelegt werden, um den Anmeldevorgang einfacher zu machen, lassen sie die Tür für Hackerangriffe weit offen.

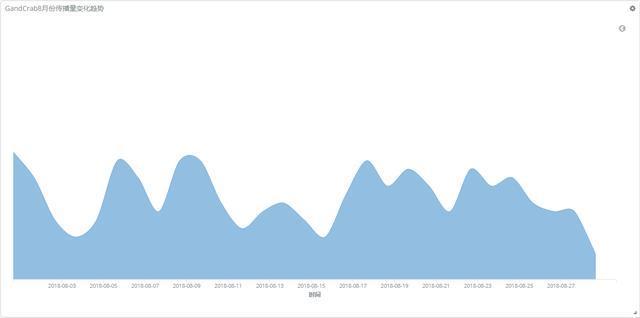

Nach Analyse der Daten für August fanden wir heraus, dass Mitte/Ende August zwei große Anstiege der Infizierungen mit Erpressungssoftware durch den Ausbruch der Globelmposter Familie verursacht wurden.

Für die Analyse von infizierten Systemen ist das Infizierungsvolumen des Windows 7 System bei weitem das Größte.

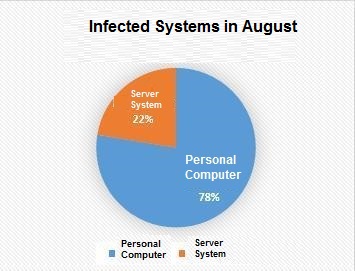

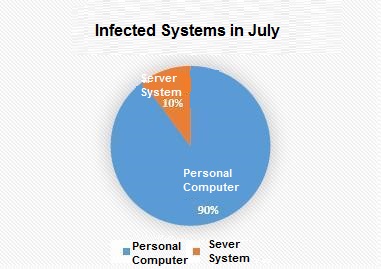

Aber beim Vergleich mit den infizierten Systemen des Vormonats stellte sich heraus, dass die Anzahl der infizierten Systeme sich von 10% auf 22% erhöht hat zwischen Juli und August. Die Störung der Serversysteme bedeutet häufig, dass es immer noch viele Geräte im Unternehmen gibt, die bedroht sind. Es gibt zwei Hauptursachen für die Infizierung der Server des Unternehmens. Die erste davon ist das Öffnen von geteilten Ordnern innerhalb des Unternehmens und der Mangel an einer richtigen Rechteverwaltung. Die zweite ist das Gerät, das das Remote Desktop Protokoll im Intranet aktiviert hat. Die Serversicherheit ist wichtig, und die Zunahme des Anteils an infizierten Servern bedeutet, dass das Risiko für eine Erpressungssoftware viel höher ist.

Die neuesten Informationen zu Ransomware-Angriffen

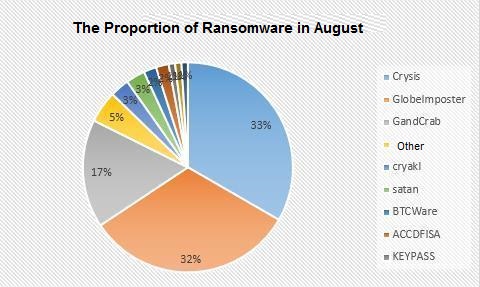

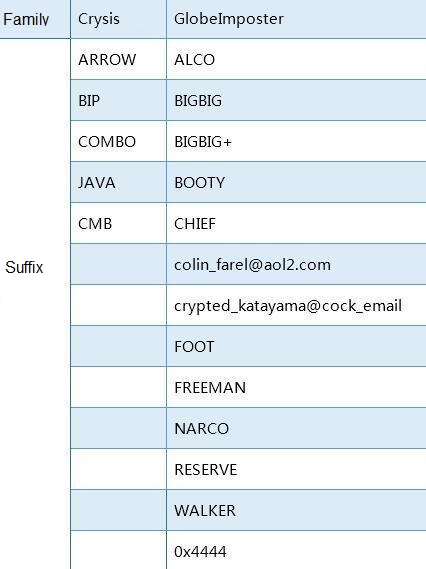

Die Globelmposter Familie und die Crysis Familie sind noch immer der Mainstream der Erpressungssoftware. Beide Familien haben diesen Monat neue Endungsvarianten (Crysis-cmb, Crysis-COMBO, Globelmposter-NACRO, Globelmposter-0x444), aber die Proben der zwei Familien haben keine neuen Funktionen hinzugefügt.

Die folgenden Endungen und neuen Varianten werden noch immer von beiden Familien verwendet.

Nach den Recherchen der GandCrab-Ransomware-Familie stellten wir fest, dass diese Familie im Vergleich zu den anderen bei weitem die am weitesten verbreitete ist. Die Ransomware-Familie kann auf verschiedene Arten verbreitet werden:

* Phishing-E-Mails senden, um Nutzer zu veranlassen, Anhänge zu öffnen. Dateinamen verwenden wie Zahlung #72985.

* Den Computer angreifen, der das Remote Desktop Protokoll laufen lässt, und versuchen, das Gerätepasswort des Nutzers zu bekommen. Die Erpressungssoftware manuell auf dem Gerät des Nutzers installieren.

* Die Erpressungssoftware durch die Nutzung von RIG EK und Grandsoft EK Exploit Kits verbreiten.

* Als großartige Software tarnen, um Nutzer zu verleiten, Dateien herunterzuladen und auszuführen.

Nachfolgend eine Abbildung zu den Übertragungstrends der GandCrab-Familie, die diesen Monat von 360 Total Security entdeckt wurden.

Im Feedback, dass wir diesen Monat erhielten, waren mehrere Fälle, bei denen Nutzer infiziert wurden durch den Zugriff auf falsche geknackte Software-Downloadseiten. Der Nutzer lädt normalerweise die geknackte Software herunter und entschlüsselt die Dateien. Nachfolgend ist eine der geknackten Software-Downloadseiten.

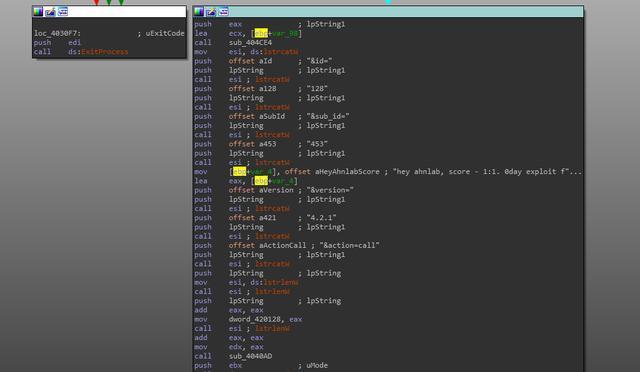

Nachdem ein Sicherheitsunternehmen in Südkorea letzten Monat den GandCrab Schlüssel veröffentlicht hat, wurde es von den Schöpfern der GandCrab Erpressungssoftware angegriffen. Seit v4.2 hat die Firma der Antivirus-Software des Unternehmens einen Denial-of-Service-Angriffscode hinzugefügt, der die Antivirus-Software zum Absturz brachte.

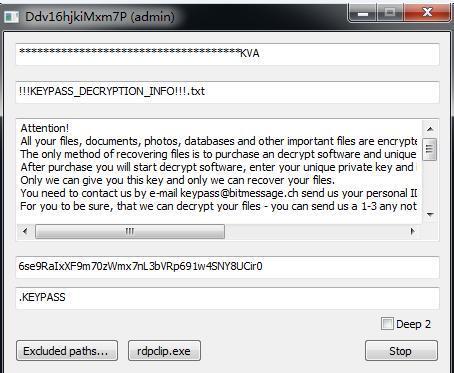

Im August haben Forscher des 360 Security Center mit KEYPASS eine neue Erpressungssoftware entdeckt. Sie verbreitet sich als Windows Activator getarnt. Die Erpressungssoftware hat eine verborgene Funktion, die durch das Drücken von F8 aktiviert werden kann nach dem Laufenlassen der Erpressungssoftware. Diese versteckte Funktion ermöglicht es den Schöpfern der Erpressungssoftware, ihre eigenen Verschlüsselungsprogramme zu schreiben. Das Folgende kann über die Schnittstelle verändert werden:

* Der für die Verschlüsselung der Dateien verwendete Schlüssel

* Der Name der Erpressungsdatei

* Erpressernachricht

* Die verwendete ID, um das Opfer zu identifizieren

* Die Endung von verschlüsselten Dateien

Jigsaw ist eine auf dem Schwarzmarkt erhältliche Erpressungssoftware, die auch als „Puzzle-Spiel” bekannt ist. Die Erpressungssoftware-Familie ist eine der Erpressungssoftwares mit den meisten Varianten. Diesen Monat wurde eine chinesische Version der Erpressungssoftware-Familie entdeckt, die sich als ein Plugin getarnt verbreitet, um Nutzer zum Herunterladen zu verleiten. Allerdings ist die Erpressungssoftware in der .NET-Sprache geschrieben und kann nur in einem System ausgeführt werden, das über .NET-Framework verfügt.

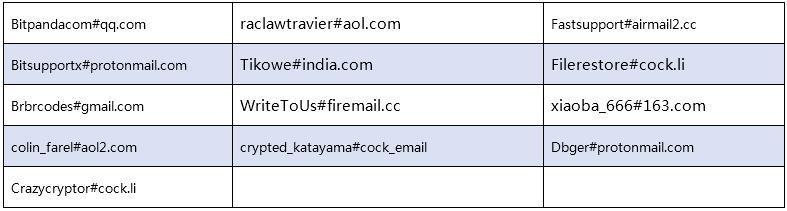

Nachfolgend sind die von Hackern seit August verwendete Kontakt-E-Mail-Adressen für Erpressungssoftware (einige übliche E-Mail-Adressen sind aufgelistet):

Fazit

Der Angriff der Erpressungssoftware auf den Server ist zu einer Hauptausrichtung der aktuellen Erpressungssoftware geworden. Unternehmen sollten ihre Fähigkeiten beim Informationssicherheitsmanagement stärken, insbesondere schwache Passwörter, Schwachstellen, File-Sharing und Desktop-Fernwartung. Hier sind einige Vorschläge an Administratoren:

1. Nutzen Sie nicht das gleiche Konto und Passwort für mehrere Geräte.

2. Das Passwort für die Anmeldung muss vielschichtig sein. Die Passwortstruktur sollte eine Mischung aus Groß- und Kleinbuchstaben sein.